一、界面

二、认识数据包

网络的 7 层次结构:物理层、数据链路层、网络层、传输层、表示层、会话层、应用层

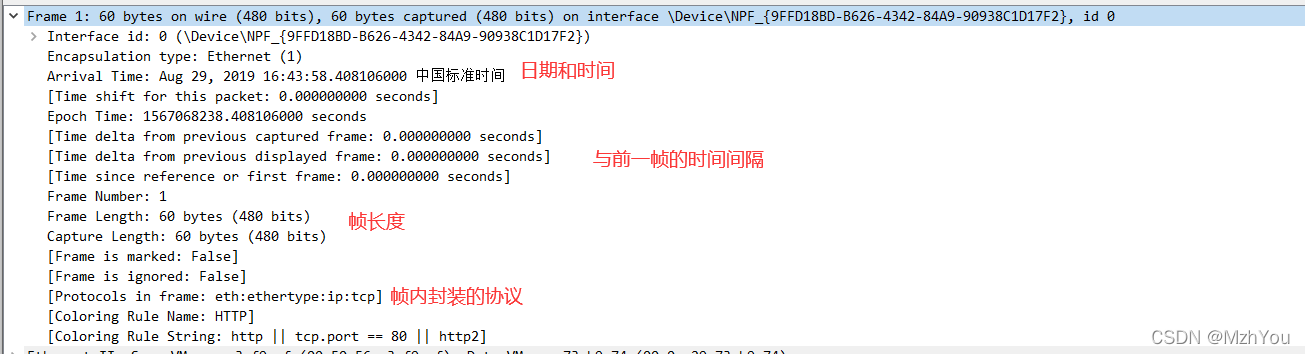

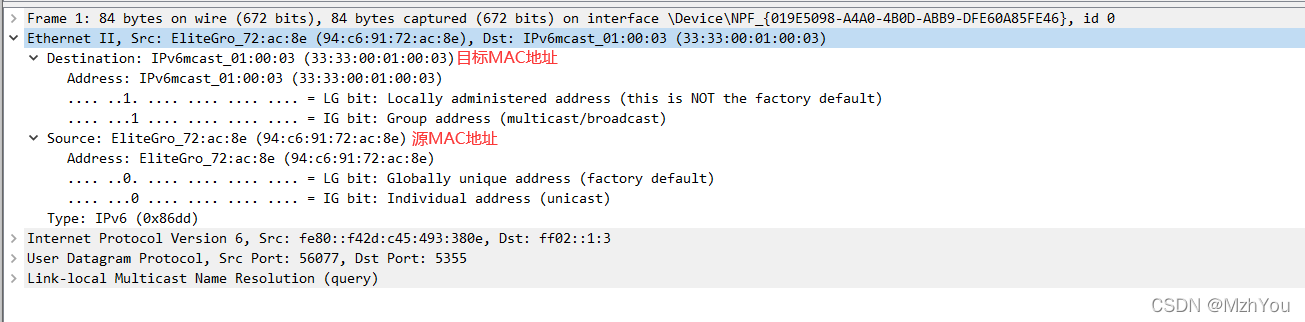

物理层数据帧概况 :

互联网IP头部信息

其他内容

三、过滤器设置

过滤器的区别

捕捉过滤器( CaptureFilters ):用于决定将什么样的信息记录在捕捉结果中。需要在开始捕捉前设置。

显示过滤器( DisplayFilters):在捕捉结果中进行详细查找。他们可以在得到捕捉结果后随意修改。

那么我应该使用哪一种过滤器呢?

两种过滤器的目的是不同的。

捕捉过滤器是数据经过的第一层过滤器,它用于控制捕捉数据的数量,以避免产生过大的日志文件。

显示过滤器是一种更为强大(复杂)的过滤器。它允许您在日志文件中迅速准确地找到所需要的记录。

两种过滤器使用的语法是完全不同的。

显示过滤器

snmp || dns || icmp // 显示 SNMP 或 DNS或 ICMP封包。

ip.addr == 10.1.1.1 // 显示来源或目的 IP 地址为 10.1.1.1 的封包。

ip.src==172.16.1.102 // 显示来源是 172.16.1.102 的数据包

ip.src != 10.1.2.3 or ip.dst != 10.4.5.6 // 显示来源不为 10.1.2.3 或者目的不为 10.4.5.6 的封包。

ip.src != 10.1.2.3 and ip.dst != 10.4.5.6 // 显示来源不为 10.1.2.3 并且目的 IP 不为 10.4.5.6 的封包。

tcp.port == 25 // 显示来源或目的 TCP端口号为 25 的封包。

tcp.dstport == 25 // 显示目的 TCP端口号为 25 的封包。

tcp.flags // 显示包含 TCP标志的封包。

tcp.flags.syn == 0x02 // 显示包含 TCP SYN标志的封包。

可以从上面看过滤器设置的规则

通过这里的背景可以判断使用的语法是否正确: 红色 背景表示语法错误, 绿色 背景表示正确并且可以运行, 黄色

背景表示语法正确,但是可能没有结果。

1.使用字段名来过滤

在过滤器中输入http.request.methodGET,将显示出使用GET方式获取数据的所有包

2.显示一个地址范围的数据

ip.addr > 192.168.10.0 && ip.addr < 192.168.10.15 #显示所有来自192.168.10.0~192.168.10.15主机的数据

(ip.addr >= 192.168.10.0 && ip.addr <= 192.168.10.15) && !ip.addr192.168.10.31 #显示所有ip地址为192.168.10.0~192.168.10.15的数据。在这个范围内,除了192.168.10.31

ipv6.addr>=fe80::&&ipv6.addr<fec0:: #显示所有IPv6地址已0xfe80开始,知道0xfec0的数据

3.使用比较运算符

1、等于==或eq

ip.src == 172.16.10.199 #显示来自172.16.10.199的所有IPv4数据

2、不等于!=或者ne

tcp.srcport !=80 #显示除了80端口外的所有数据

3、大于>或者gt

frame.time_relative>1 #在捕获文件中,显示时间差超过1秒的数据

4、小于<或者 it

tcp.window_size<1460 #显示TCP接收窗口1460个子节的数据

5、大于等于>=或者ge

dns.count.answers >=10 #显示DNS响应包,要求该包中至少包含10个响应包

6、小于等于<=或者lt

ip.ttl <10 #显示TTl字段值小于10的数据

7、包含contains

http contains “eval” #显示http客户端中所有包含eval的数据,这条命令一般用于找黑客上传的一句话木马(eval函数)

8、匹配matches

ftp.request.arg matches “admin” #显示匹配admin字符串的数据

4.使用端口过滤器

如果想查看TCP相关的数据包(如TCP连接、TCP重发或TCP错误包),就必须要使用端口过滤器来实现。因为当客户端与Web服务器通过TCP三次握手建立连接时,使用的是TCP协议的80端口。所以,通过使用端口过滤器就可以过滤出TCP三次握手的过程。在显示过滤区域中输入tcp.port==80

5.根据IP地址过滤

ip.addr172.16.10.19 #显示IP为172.16.10.19的所有数据

!ip.addr172.16.10.19 #显示除了IP为172.16.10.19的所有数据

ipv6fe80::20c:29ff:febd:9799 #显示fe80::20c:29ff:febd:9799的所有数据

ip.src172.16.10.19 #显示来自172.16.10.19的数据

ip.dst172.16.10.19 #显示目标为172.16.10.19的数据

ip.hostwww.baidu.com #显示到达或来自解析www.baidu.com网站后的ip地址数据

6.显示一个子网IP的数据

ip.addr172.16.0.0/16 #显示IP地址从172.16开始的IP地址字段和目标IP地址字段的所有数据

ip.addr17216.0.0/16 && !ip.addr172.16.10.199 #显示IP地址从172.16开始的源ip地址字段和目标ip地址字段的数据,除了172.16.10.199地址

!ip.addr172.16.0.0/16 && !ip.addr==172.15.0.0/16 #显示除了以172.16或172.15开头的源ip地址字段和目标ip地址字段的数据

4.wireshark常用过滤规则

ip:

ip地址(包括源和目的): ip.addr172.16.1.1

ip源地址: ip.src172.16.1.1

ip目的地址: ip.dst==172.16.1.1

过滤端口:

tcp端口: tcp.port80

tcp源端口: tcp.srcport80

tcp目的端口: tcp.dstport80

udp端口: udp.port80

tcp 1-80之间的端口: tcp.port>=1 and tcp.port<=80

过滤协议和服务:

http、tcp、udp、arp、icmp、ftp、dns、smtp、ssl、telnet、ssh

过滤Mac地址:

源mac地址: eth.srcA0:00:00:04:C5:84

目的Mac地址: eth.dstA0:00:00:04:C5:84

Mac地址(包括源和目的): eth.addr==A0:00:00:04:C5:84

过滤包长度:

整个UDP数据包: udp.length20

TCP数据包中的IP数据包: tcp.len>=20

整个IP数据包: ip.len20

整个数据包: frame.len==20

http模式过滤:

get请求: http.request.method==“GET”

post请求: http.request.method==“POST”

指定url: http.request.uri=="/success.txt"

请求或相应中包含特定内容: http contains “success”

本文详细介绍了Wireshark的过滤器使用,包括捕捉过滤器和显示过滤器的区别及其应用场景。讲解了如何通过过滤器设置来筛选特定IP地址、端口、协议和服务,以及使用比较运算符和端口过滤规则来精确查找网络数据包。同时,提供了http模式过滤和其他常见过滤规则的实际示例。

本文详细介绍了Wireshark的过滤器使用,包括捕捉过滤器和显示过滤器的区别及其应用场景。讲解了如何通过过滤器设置来筛选特定IP地址、端口、协议和服务,以及使用比较运算符和端口过滤规则来精确查找网络数据包。同时,提供了http模式过滤和其他常见过滤规则的实际示例。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?