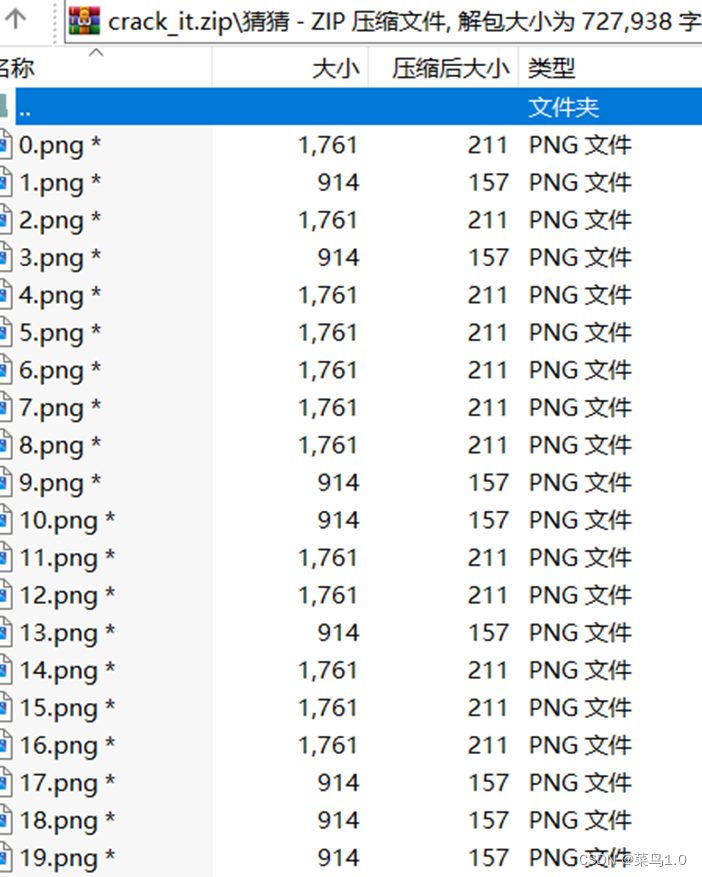

打开压缩包加密了 猜猜里面的图片大小有规律 内有玄机啊 数了一下104张图片 除以8刚好13

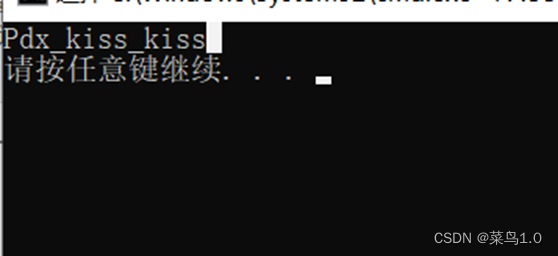

会不会这是二进制能 刚好13个字符 大胆猜猜1761是1 914是0 解密发现不对 翻转 1761是0 914是1 得到 Pdx_kiss_kiss

c = "10101111100110111000011110100000100101001001011010001100100011001010000010010100100101101000110010001100"

x = ''

for i in c:

y = int(i)

if y == 1:

x = x+'0'

else :

x = x+'1'

for i in range(0,len(x),8):

print(chr(int(x[i:i+8],2)),end="")

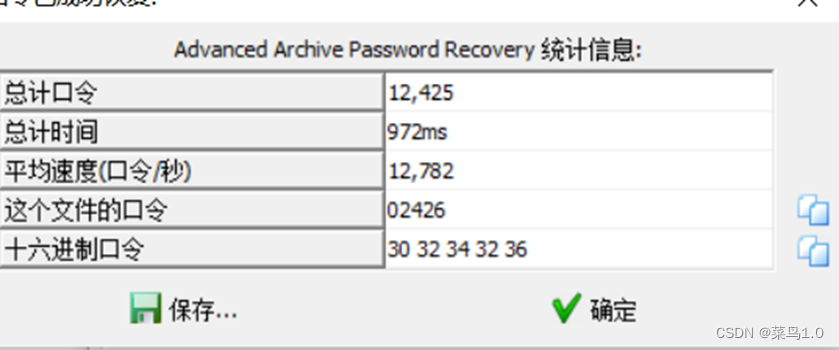

用Pdx_kiss_kiss解密压缩包 发现不对 直接上强度 爆破 密码是:02426

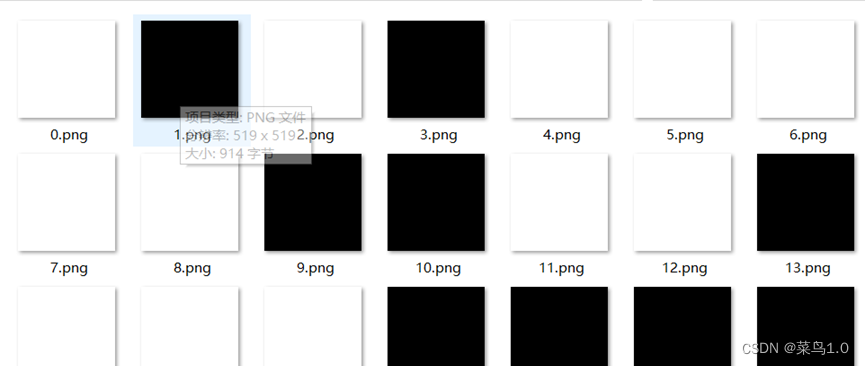

先看看那些图片是啥 都是黑白图片 应该就是二进制 那Pdx_kiss_kiss 应该是kiss压缩包的解压码

解压kiss得到一张图片

到这没事思路了 想到了提 示: watermark 应该是盲水印了 但python那版的要原图才能解

这只有一张图片 应该是JAVA盲水印

java盲水印BlindWatermark工具使用:CTF java盲水印BlindWatermark工具 使用 编译jar包教程-CSDN博客

输入命令

java -jar BlindWatermark-master.jar decode -cf kiss.jpg out.jpg

解密得到 KISS_kiss??????

用密码KISS_kiss??????解压final

图片隐写 四位密码 要密码的隐写 这里我就卡住了 这里我直接抄的答案 是steghide隐写 用Stegseek破解经过Steghide隐写的数据

Stegseek kali安装:

Kali下载命令

wget https://github.com/RickdeJager/stegseek/releases/download/v0.6/stegseek_0.6-1.deb

安装命令:sudo dpkg -i stegseek_0.6-1.deb

kali生成字典

crunch 4 4 0123456789 -o passwe.txt

Stegseek破解经过Steghide隐写的数据

命令:stegseek kiss_all.jpg passwe.txt

打开kiss_all.jpg.out flag: flag{Did_you_get_kisskiss???}

1734

1734

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?