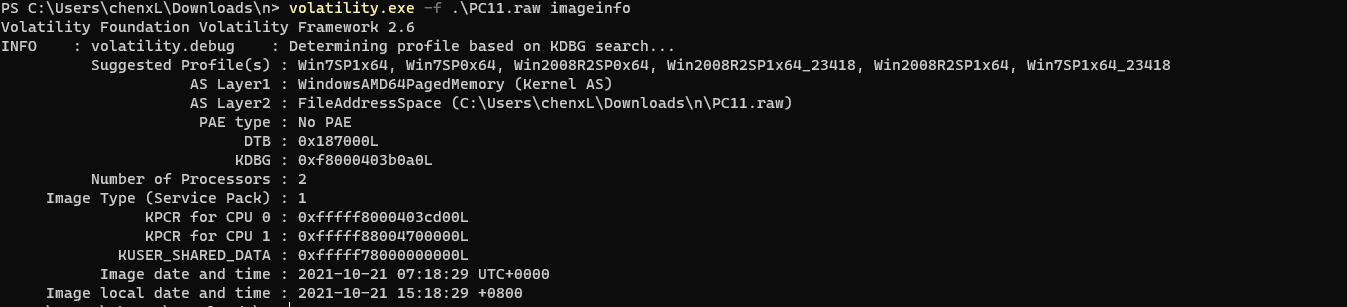

查看文件 直接

我搜索png 图片存在很多流量包

留着

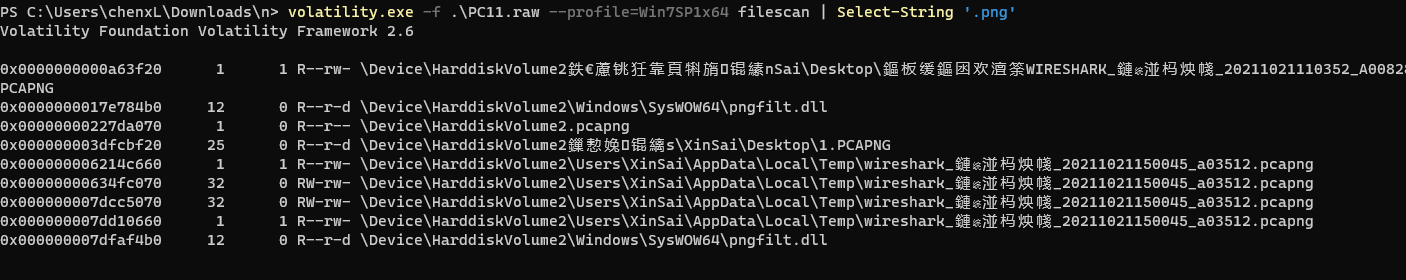

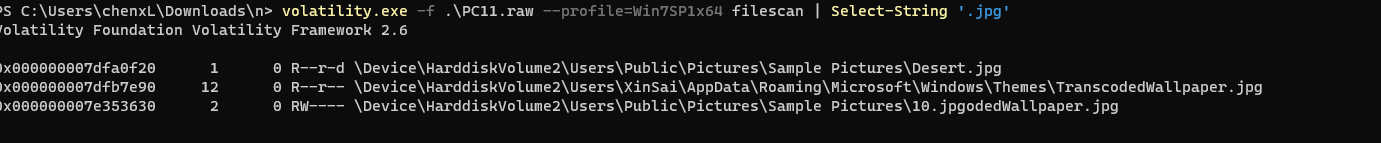

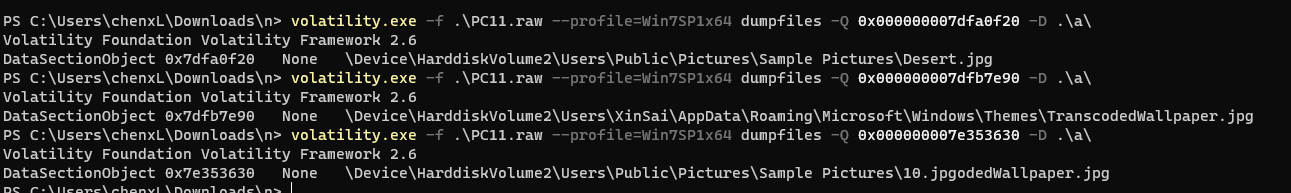

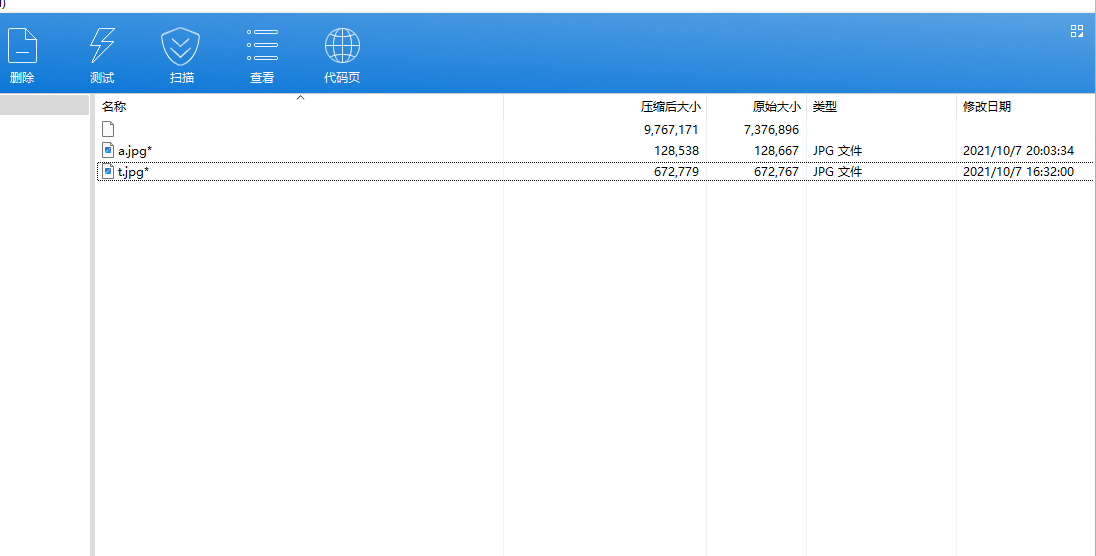

jpg文件 导出看看

导出三张图片 ,两张相同的,flag的后半段,要找前面的部分

导出三张图片 ,两张相同的,flag的后半段,要找前面的部分

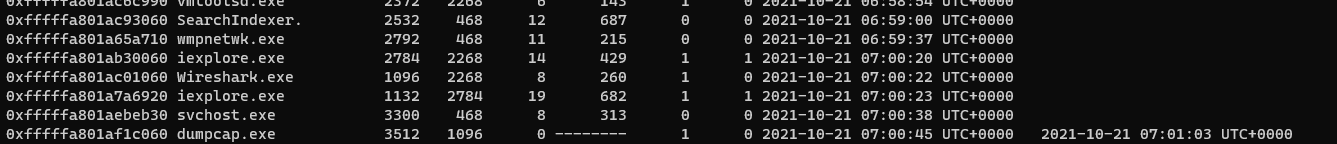

一开始在扫描图片的时候发现了 流量把 ,这会来看进程

存在wiresahrk程序

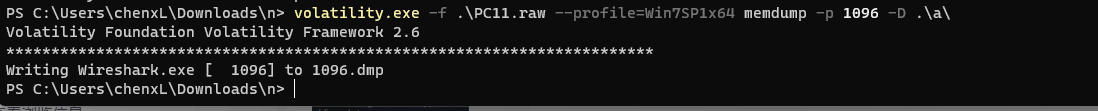

导出

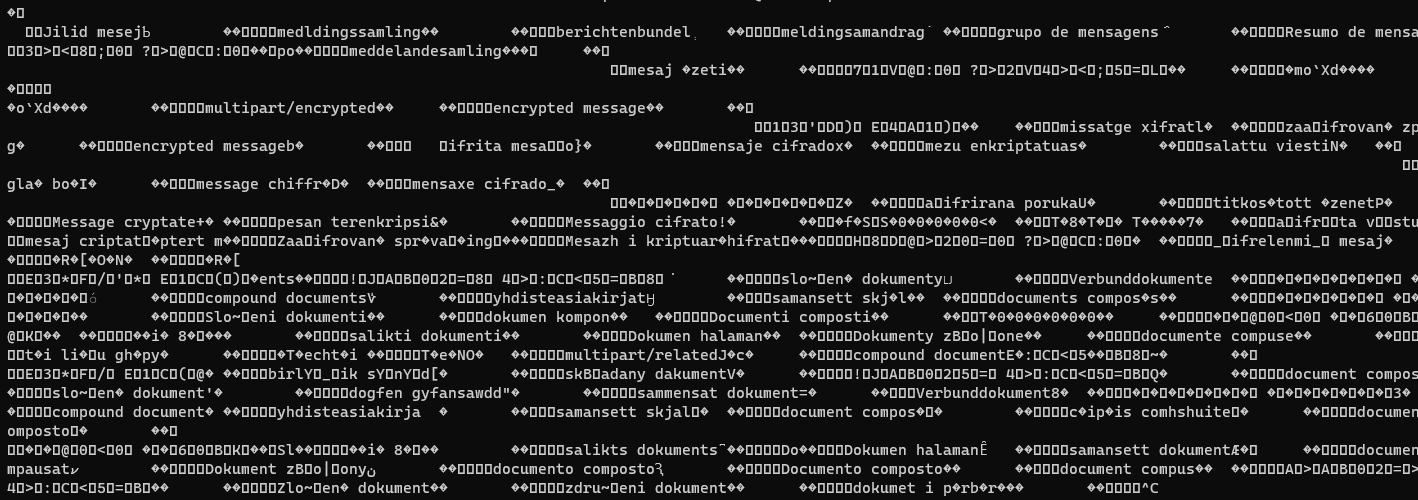

查看全是乱码啊

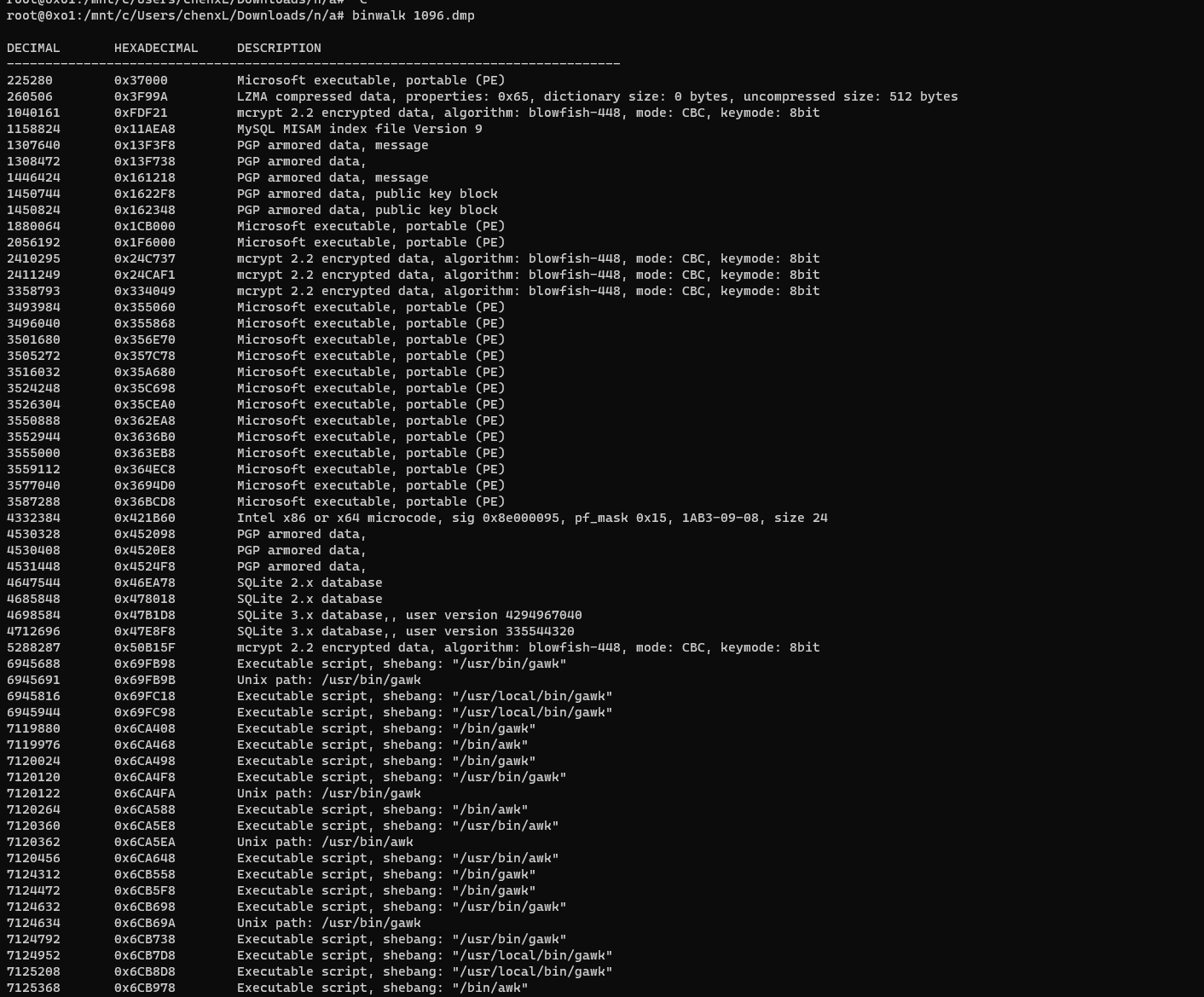

使用binwalk 查看 是存在很多文件的

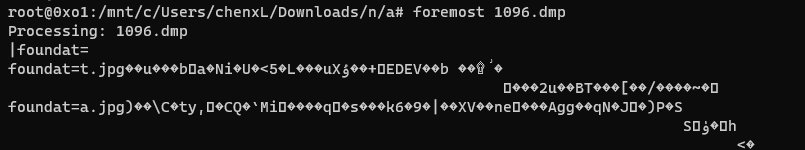

使用foremost 分离

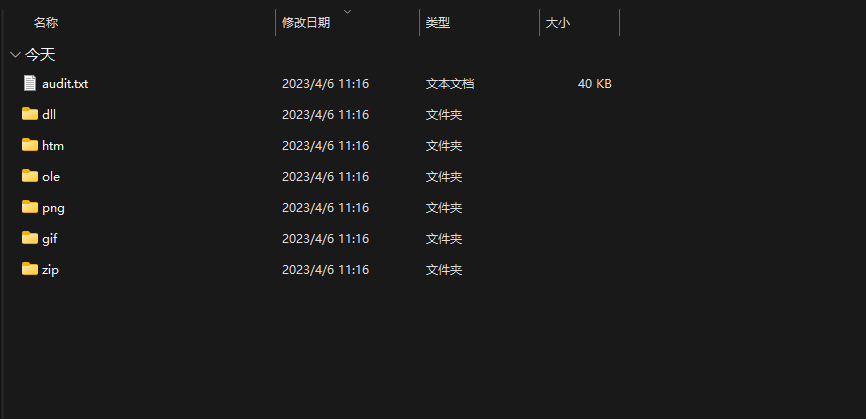

分离的数据

其他文件都看了没啥特别的

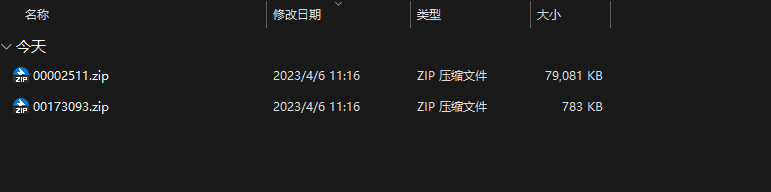

有两个压缩包

里面是图片

利用jpg的文件头:FFD8FFE000104A4649460001

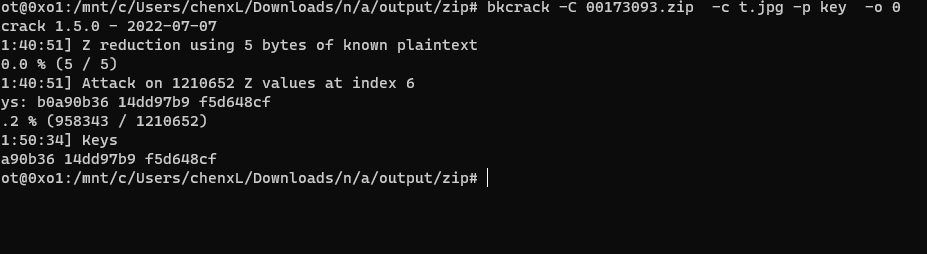

进行明文攻击

使用命令

echo -n “FFD8FFE000104A4649460001”| xxd -r -ps >key

参数

n: 不换行输出

xxd: 用于用二进制或十六进制显示文件的内容

r: 把xxd的十六进制输出内容转换回原文件的二进制内容。

p: 以 postscript的连续十六进制转储输出,这也叫做纯十六进制转储。

s: 从infile的绝对或者相对偏移量开始. + 表示相对于标 输入当前的位置 (如果不标准输入就没有意义了). – 表示从档桉末尾 (如果和 + 连用: 从标准输入当前位置) 向前数一些字符, 从那个地方开始. 如果没有 -s 选项, xxd 从当前位置开始.

得到解密key,利用key对压缩文件中的图片解密

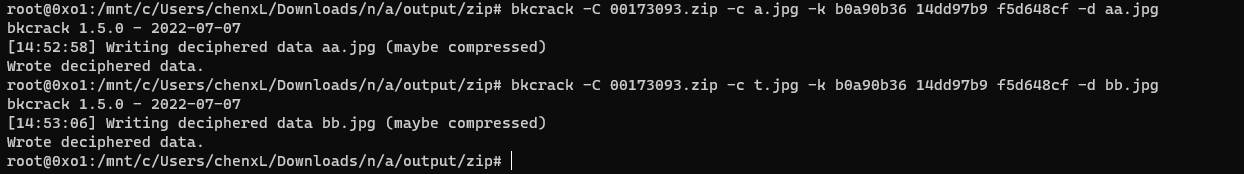

解密压缩包里面的文件

./bkcrack -C 00173093.zip -c t.jpg -k b0a90b36 14dd97b9 f5d648cf -d bb.jpg

./bkcrack -C 00173093.zip -c a.jpg -k b0a90b36 14dd97b9 f5d648cf -d aa.jpg

得到一个空图片和一个打不开的jpg文件。这里用bkcrack自带的脚本解密这个数据就可以得到原始的jpg了。

python3 inflate.py <aa.jpg> out1.jpg

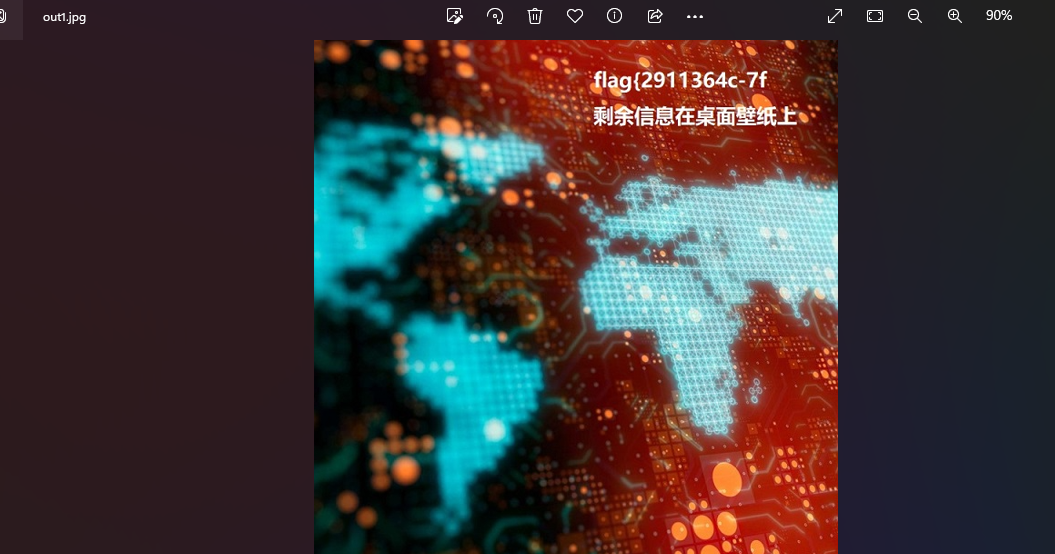

前半段 和后半段 拼接

前半段 和后半段 拼接

flag{2911364c-7f0c-4d37-b92c-accaf9d1de2d}

3114

3114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?