先将附件下载出来用Exeinfo PE打开

发现该文件是属于Linux下的6位的ELF文件,直接用ida64打开

进入后点击main函数,F5查看伪代码,进行分析

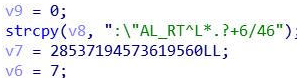

最上方给出三个默认数值,不知做什么,先放着

出入一个字符串放入s中且s的长度不能超过v8的长度,否则执行下面的函数,执行 代码为

发现其结果为错误,继续往下分析

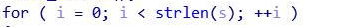

for循环中的i为限定输入字符的长度超过也输出错误

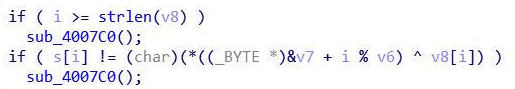

最后一步若s中的第i的字符与经过后面的加密运算的字符不同也输出错误

最后若全部无误进行最后一个操作,即字符串正确

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#define BYTE unsigned char

int main()

{

unsigned int i;

char v8[18] = ":\"AL_RT^L*.?+6/46";

__int64 v7 = 28537194573619560;

int v6 = 7;

char s[18] = "";

for (i = 0; i < strlen(v8); ++i)

{

s[i] = (char)(*((BYTE*)&v7 + i % v6)^v8[i]);

}

printf("%s\n", s);

return 0;

}

进行逆向运算后得到flag为

RC3-2016-XORISGUD

1248

1248

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?