目录

一、历史:

都听到过这样一句话”这就像是在干草堆里找一根针" 。由于某些历史原因, 人们通常认为这句话出自St.ThomasMore千1532年写的“要想在他的书中找某行字, 就像是在一个牧场里找一根针。” 为了表达与此相当的难度, 我在美国乔治梅森大学(George Mason University)的一次演讲中, 将检测隐写术的难度类比为在干草堆里找一根大家都知道的针。然而, 观众席中的NeilJohnson博士立即纠正了我的错误, 他说更确切的说法应该是“在干草堆里寻找某根草。”

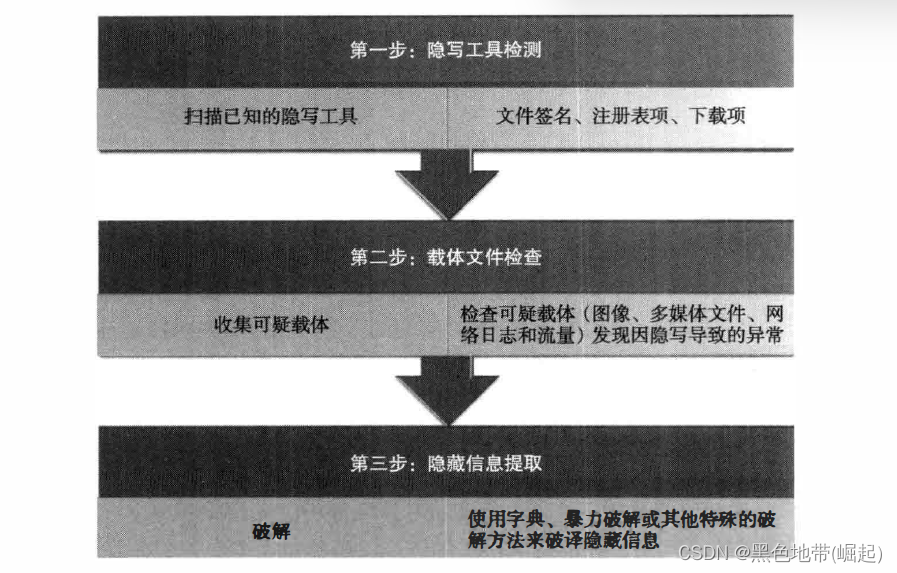

近10年来, 通过收集数据、直接进行实验和深入分析已知的隐写程序, 我们在数据隐藏和隐写术的检测技术方面已经取得了很大的进步。虽然每次取证调查的场景都不同, 将抽象出一个关于隐写识别和隐藏消息发现的基本模型

隐写取证分析步骤

二、步骤1 :发现隐写工具

简介:

第一步需要访问可疑数据存储容器。首先要创建一个供取证分析的存储设备的有效镜像或执行写阻塞扫描。其中可能包括本地存储设备、远程存储设备、记忆棒、SD卡等。然后, 扫描镜像并识别其中的隐写或数据隐藏程序。扫描过程中, 不仅要查找可执行文件,还要搜索与这些已知的隐写程序相关的附属文件和注册表项。此外, 还会检查Web历史记录、已下载应用程序, 以及嫌疑人执行的与隐写相关的网络搜索。这一步相当重要, 它直接关系到后面两个步骤能否顺利进行。

我们对可供嫌疑人使用的隐写工具了解得越多, 后面的检测步骤就越有针对性。例如, 如果我们发现嫌疑人曾经下载过JP Hide and Seek(简称JPHS) 工具, 并在这台计算机中找到了该程序, 且曾在最近三天使用过, 那么后续步骤就更加关键了。

示例:

如果JPHS 是我们在可以计算机中发现的唯一的隐写程序, 那么可以据此推导出如下结论:

(1)由于JPHS 只能处理JPEG 文件, 那么我们就可以缩小载体文件的查找范围(只查找JPEG 文件)。

(2)最近3 天内访问过的JPEG 文件, 可能就是载体文件。

(3)最近3 天内修改过的JPEG 文件, 可能就是用隐写工具嵌入数据的文件。

美国州立和本地执法部门可以从卓越电子犯罪技术中心(Electronic Crime Technology Center of Excellence, ECTCOE) 免费获取检查工具Trait Analytic Program Serarcb(简称T.A.P.S.), 使用这个工具就可以执行第1 步检查工作(NIJ)

三、步骤2:检查载体文件

简介:

基于第一步的检查结果, 我们可以收集到疑似的载体文件。我们可以根据文件类型、日期和时间, 或者其他与案例相关的数据来过滤这些文件。根据不同的条件过滤出可能性较大的载体文件后, 就可以用如下3种方法对其进行分析了。

方法:

(1)针对可疑载体执行基千数字签名的异常检测, 很多隐写程序修改载体文件后产生的特征都是可以检测的。例如, 隐写程序Camouflage 是通过在文件结束符后面追加数据来嵌入隐藏信息的。数字签名检测算法可以很容易地发现并上报文件异常,从而识别出有问题的文件。

(2)执行更复杂的隐写盲检测算法。盲检测算法会计算每个可疑文件的统计信息,再与“已知的正常“ 图像模型或多媒体文件的统计信息对比,然后上报所有差异内容,推荐进一步的分析方法。

(3)通过人工分析前两步的执行结果,手工检查可疑文件。本步骤中,还会对可疑文件进行视觉、听觉及多因素渲染。例如,如果怀疑一个真彩图像( BMP、PNG等)中通过LSB方法嵌入了隐藏信息,那么,我们仅渲染LSB值就可以确定图像中LSB值的分布是一条有意义的信息,还是无意义的随机数据。若为后者,则意味着图像中的LSB值被替换过了。

四、步骤3: 提取隐藏内容

简介:

一旦将检测范围缩小到一些可能性很高的文件,我们就可以破解这些文件,来提取其中的隐藏信息。普通加密文件的加密算法都是标准化的,且不同的加密文件之间可以互操作。隐写中的加密与此不同,每个隐写程序嵌入数据时都会使用不同的加密方法。了解数据嵌入使用的是哪个隐写程序是破解隐藏信息的关键因素。

确定嫌疑人使用的隐写程序的最常用方法如下:

(1)通过步骤1(隐写工具检测)确定隐写程序。

(2)通过步骤2 (载体文件检查)得到的特征数据推导出使用的隐写程序。

一旦确定隐写程序,我们就可以用已知的密码、字典、已提取出的可疑信息,或者通过暴力密码生成工具来破解载体文件。破解时需使用前面已确定的隐写程序或自已开发的可以自动模拟该隐写程序的程序。这样,不用胡乱猜测密码,就可以利用载体文件结构上的弱点或关键管理方法上的缺陷提取出其中的隐藏信息。

769

769

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?