目录

一、取证方法:

1.1、简介:

检测可疑系统中是否包含数据隐藏软件的方法有很多, 主要包括:

检测隐写软件:检测仍然存在于可疑计算机中的数据隐藏软件

检测网页缓存:网站页面缓存, 查找可能提供数据隐藏软件下载的网页

检测载体缓存:图像缓存, 查找使用并可能下载数据隐藏软件的线索

检测人工残留:残留的人工痕迹, 表明系统可能安装或运行过数据隐藏软件

1.2、示例:

注册表

软件卸载后残留的文件

“ Thumb" 文件(图像缩略图缓存文件)

二、查找数据隐藏软件

2.1、方法一:

快速浏览可疑计算机系统就可以立即发现其中的数据隐藏软件痕迹。

查看已安装程序到搜索各个目录都可能找到安装过的软件包。

示例:

在Ubuntu Linux 中, 可以通过执行命令查看已安装的软件包清单:

sudo dpkg --get-selections> listofpkgs

2.2、方法二:

一些数据隐藏程序是不需要安装的, 可以通过光盘、软盘、U盘等直接运行

查看Windows 注册表中的如下键值, 可得到最近使用的(Most Recently Used, MRU)软件列表

User Key: [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRUJ

Windows 注册表中显示的最近使用的程序列表。本例中, 我们可以在注册表中找到很多隐写程序, 包括Contraband 、ImageHide 和JPEGX。

Explorer是资源管理器

还有很多其他方法可以找到安装数据隐藏软件后残留的痕迹, 还有大量工具可以将这些查找分析过程自动化

三、查找残留人工痕迹

3.1、简介:

有经验的用户都知道用完数据隐藏工具后就将其卸载或者直接在移动介质中运行, 但这两种方式都会留下一些可追踪的证据, 能够被调查人员充分利用。当调查一台可疑计算机时, 从计算机的注册表项到临时目录都是调查人员取证分析的主要渠道。

还有一个方法可以识别计算机中是否包含(或者运行过)隐写软件。各种组织, 比如美国国防部(Department of Defense, DoD)和国家标准与技术研究院(National Institute of Standards and Technology, NIST),已经为通用的* dll 文件和数据隐藏软件安装过程中生成的其他文件制定了散列算法。调查人员可以用一些检查工具扫描计算机中的文件,然后通过对比散列值来判断该计算机中是否曾经安装过数据隐藏软件。这些检查程序有时还会用来查找数据隐藏软件被卸载后残留在注册表中的痕迹。

3.2、工具:

StegoHunt™(外国)

隐译(国产替代品)

(我尽力了,搞不到这个软件)

简介:

WetStone Technologies公司的StegoHunt™,调查人员用StegoHunt 软件搜索知名的隐写或数据隐藏程序, 还可以识别包含隐藏信息的载体文件(图像、音频、视频和文档)。

——————

WetStone收集知名隐写和数据隐藏程序已经超过十年了, 他们的软件库中收录了2000多个已知的数据隐藏应用。

——————

StegoHunt ™融合了专用斐波那契算法和标准的MD5或SHA散列签名算法,可以准确地

识别用千隐藏数据的知名应用。它可以扫描磁盘、目录、取证图像文件和联网的计算机来

检测是否存在数据隐藏程序

StegoHunt扫描工具选项

扫描结果

扫描结束后, StegoHunt 将显示可打印的检测报告或者扫描结果列表

扫描结果中包含检测到的文件和与之对应的隐写或数据隐藏程序。StegoHunt 还保留了文件的修改时间、访问时间和创建时间, 以及文件的取证散列值、文件名称、目录和隐写应用的原始名称(注意, 在某些情况下, 隐写嫌疑人会修改隐写/数据隐藏工具的文件名和扩展名, 以掩盖其行为)。

StegoHunt 的扫描结果网格

载体扫描

StegoHunt 还具有载体文件(包含隐藏数据的文件)扫描功能, 即通过搜索图像音频、视频和文档来查找可能包含隐藏信息的文件。它使用的算法相当复杂, 可以检测到嵌入隐藏信息时多媒体文件或图像载体产生的细微异常。此外, StegoHunt 还能检测到进行数据隐藏时一般都会产生的签名信息和结构性人工痕迹。载体文件的扫描结果是载体文件检查结果的总结, 其中包含了经准确定位发现的可能包含隐藏数据的文件。此外, 每个被检测文件都属于一个类别, 并有一个检测编码, 可以用于进一步查看检测结果的详细信息

——————

一旦检测到可疑载体文件, StegoHunt 的StegoAnalyst 和StegoBreak 模块就会进行深入检测分析, 并破解可疑载体文件, 以揭露其中的隐藏数据。

——————

StegoAnalyst 提供了对图像、视频、音频和文档的精细化视觉和听觉检测, 以及通过大最工具渲染载体文件的文档, 以突出显示其中的数据隐藏痕迹

StegoAnalyst图像检测

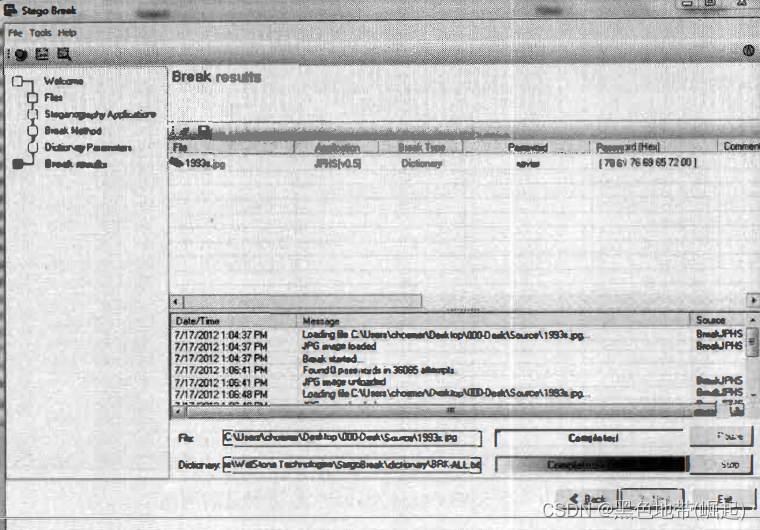

信息破解

StegoBreak 通过密码字典或暴力破解来破译载体文件中的隐藏信息。如果破译成功,就会返回隐写应用程序使用的密码。现在, 有了可疑文件(包含嵌人信息的载体文件)、已知的隐写或数据隐藏工具和破译出的密码, 就可以成功提取其中隐藏的秘密载荷

StegoBreak 自动破解

本文详述了数据隐藏软件的检测方法,包括检查已安装程序、查找残留痕迹以及使用专业工具如StegoHunt进行扫描。通过分析注册表、文件残留和多媒体载体,调查人员能识别并追踪数据隐藏工具的使用。StegoHunt工具能有效地扫描、识别和破解潜在的隐藏数据,提供详细的检测报告。

本文详述了数据隐藏软件的检测方法,包括检查已安装程序、查找残留痕迹以及使用专业工具如StegoHunt进行扫描。通过分析注册表、文件残留和多媒体载体,调查人员能识别并追踪数据隐藏工具的使用。StegoHunt工具能有效地扫描、识别和破解潜在的隐藏数据,提供详细的检测报告。

581

581

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?