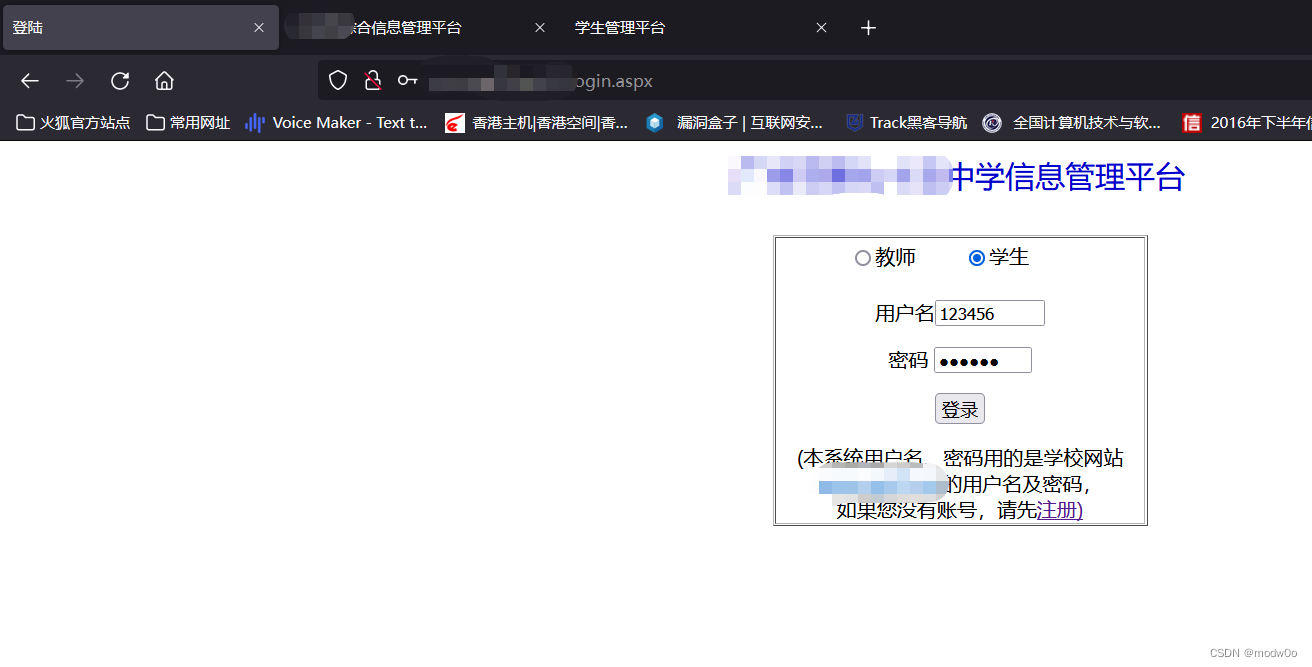

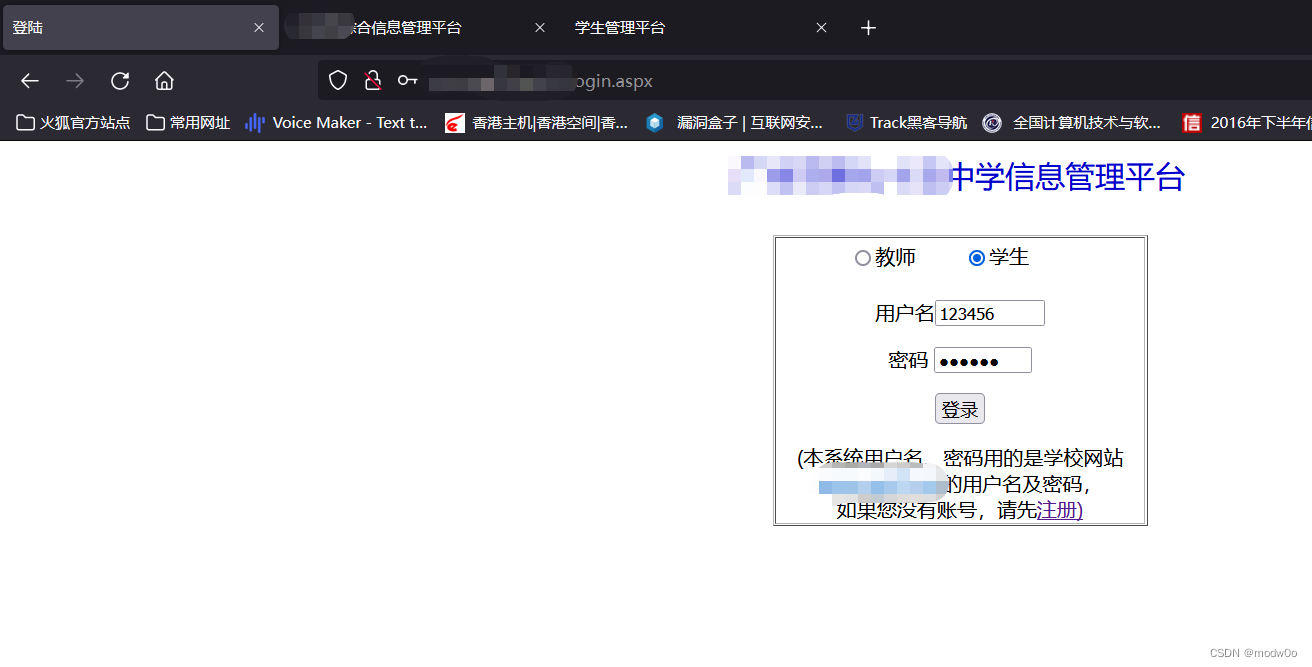

在登录页面测试学生弱口令,账号密码都是123456

没想到居然成功登录了!(搞不明白为啥账号也是123456,可能是学生自己注册时可自行填写的吧)

没啥可利用的功能点,看看别的地方

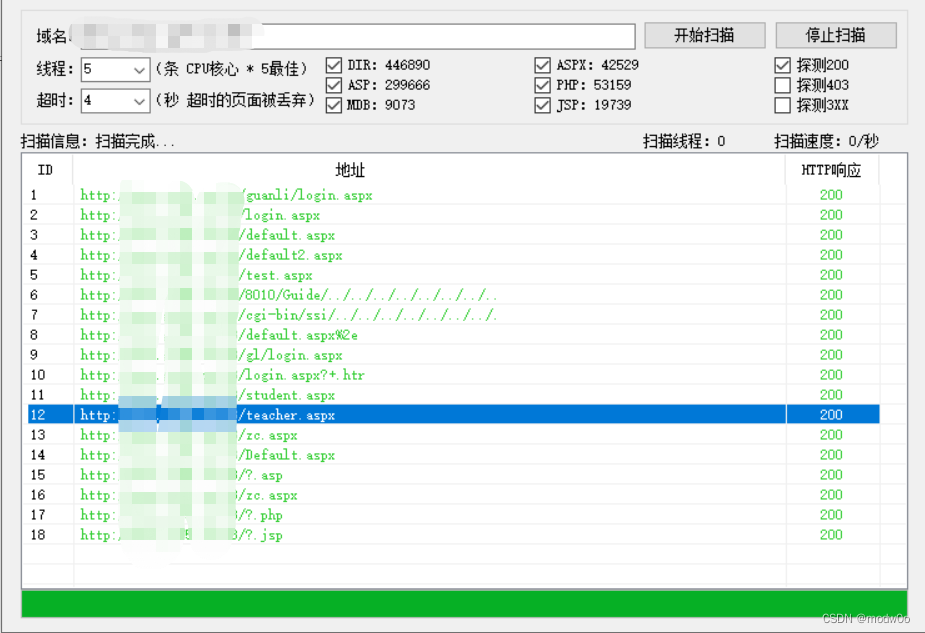

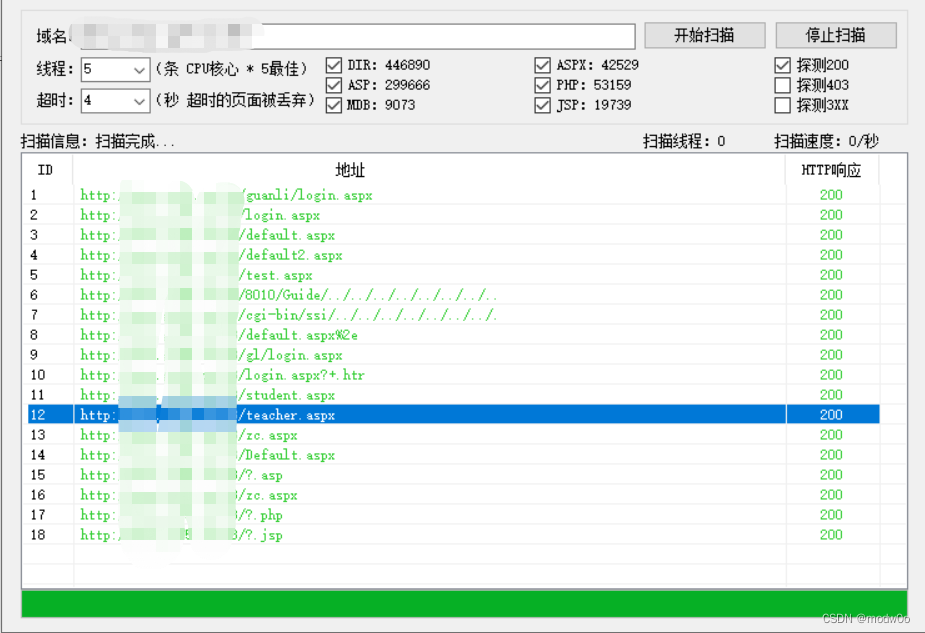

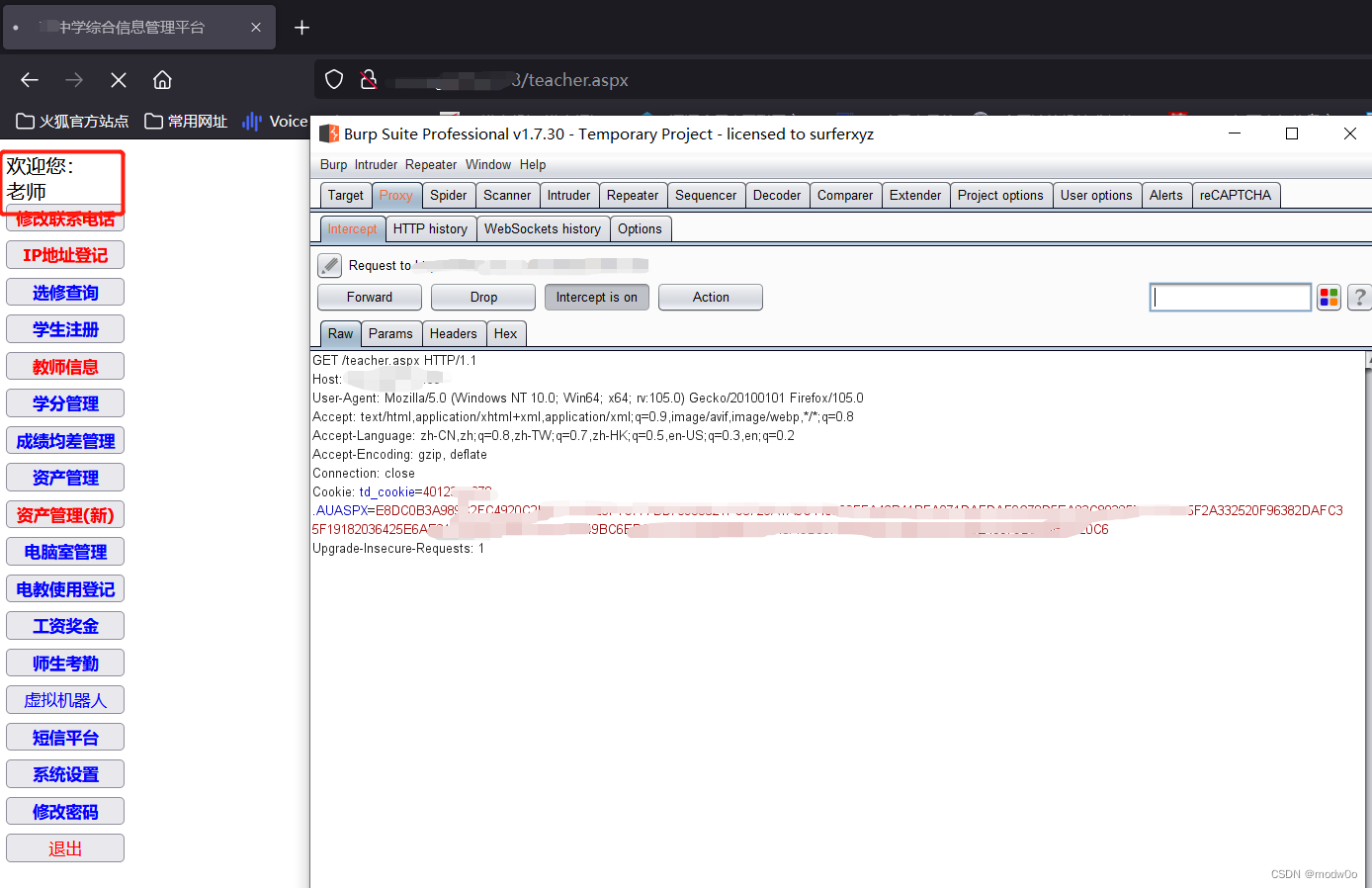

后台目录扫描得到一个teacher路径(感觉有戏),访问看看

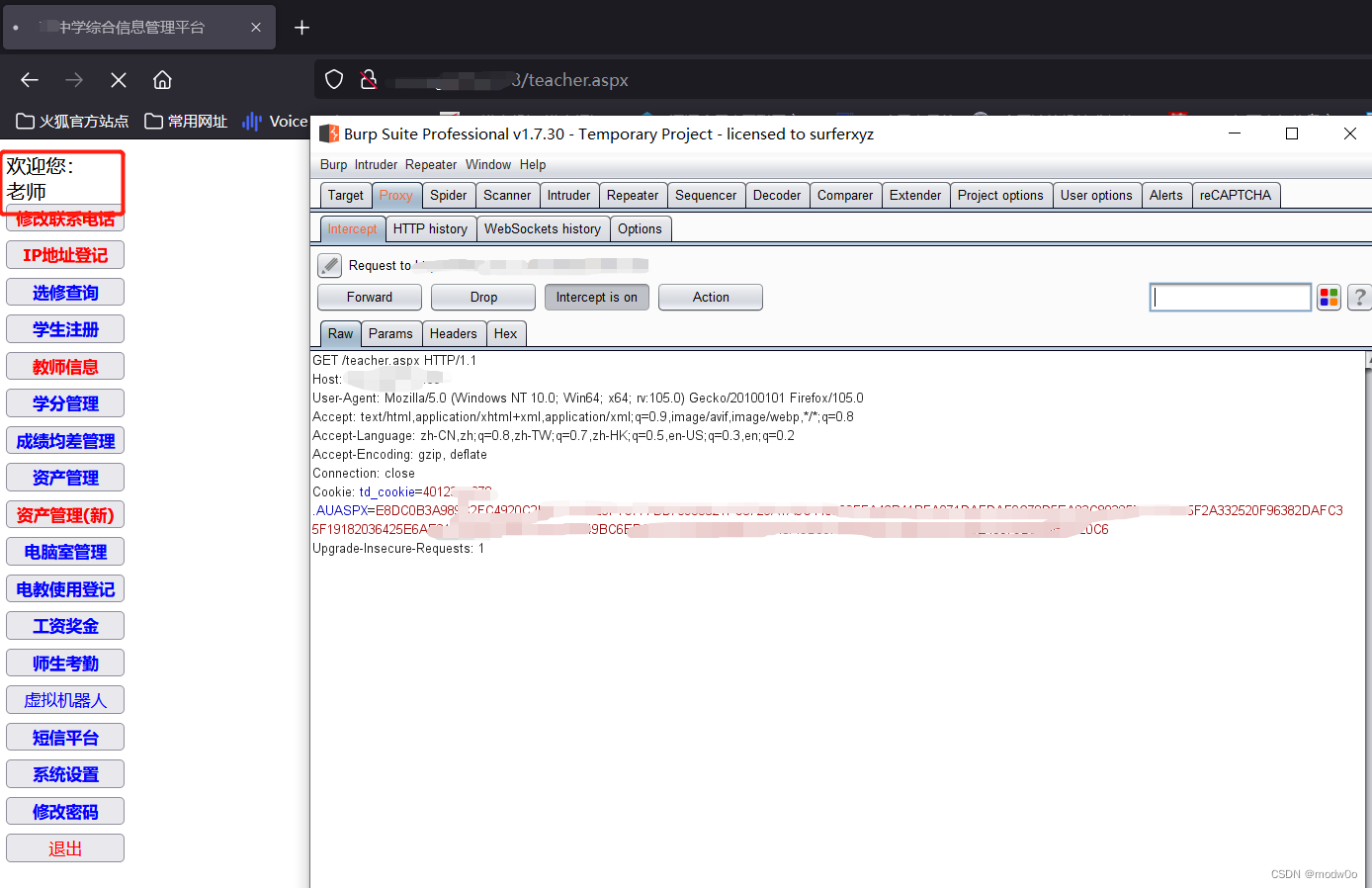

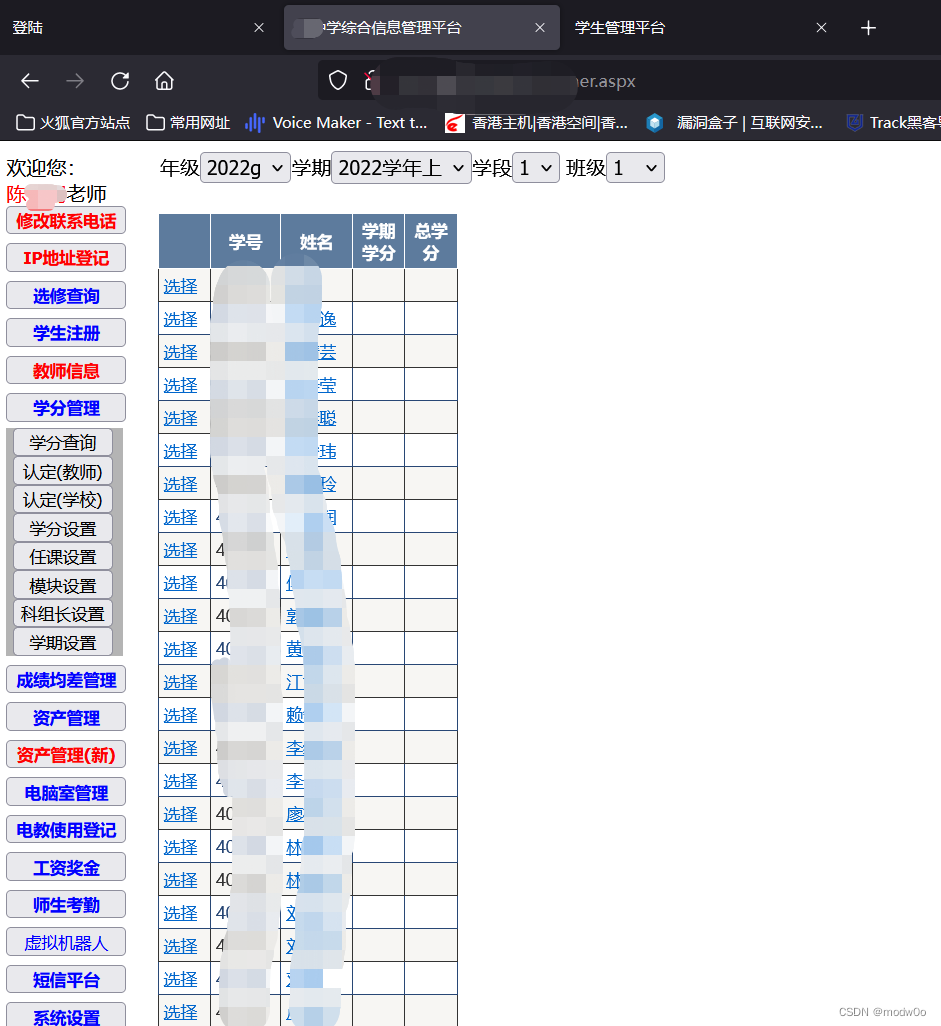

好家伙,直接绕过登录未授权访问教师管理页面,可惜没有教师的登录信息

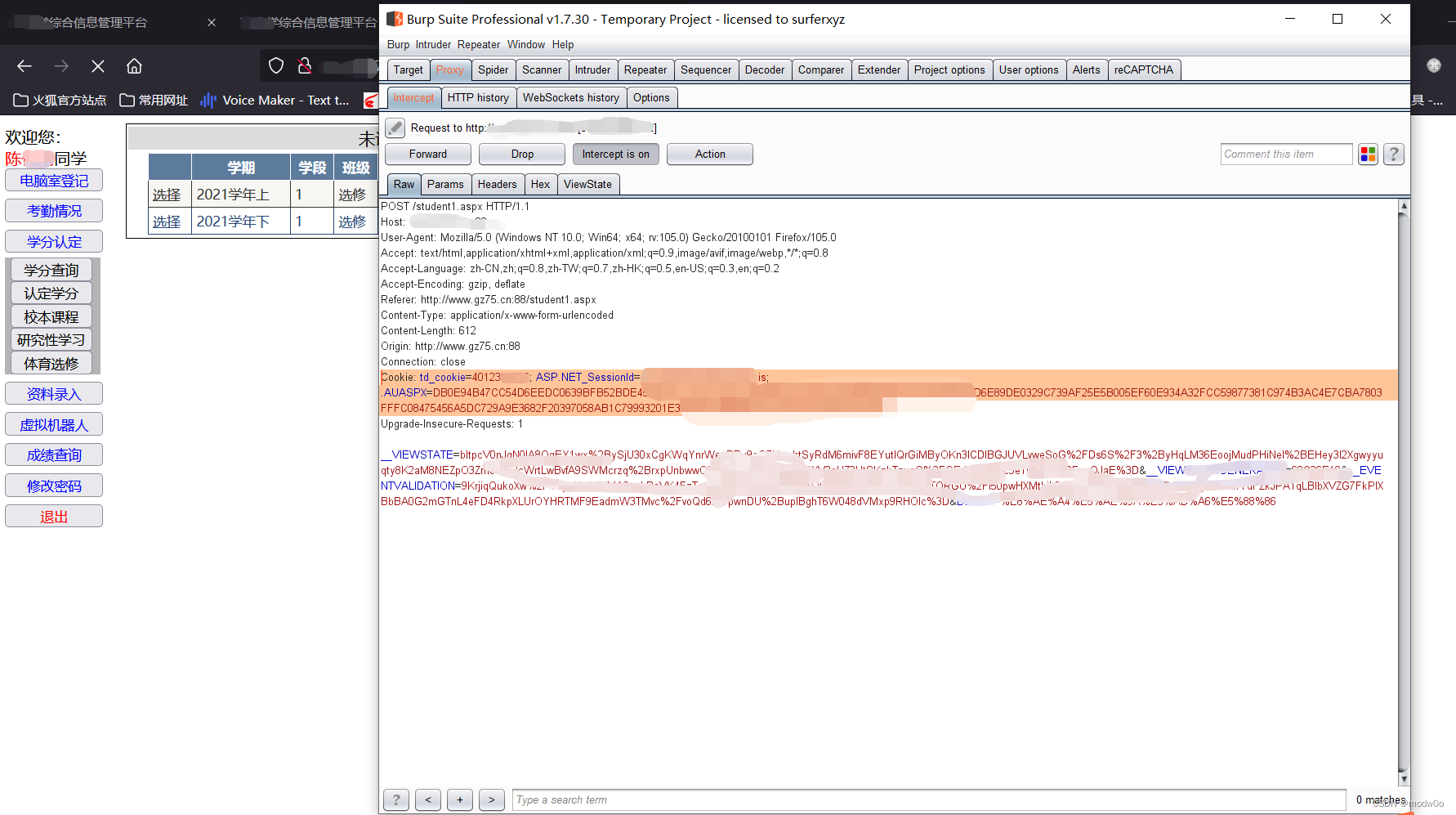

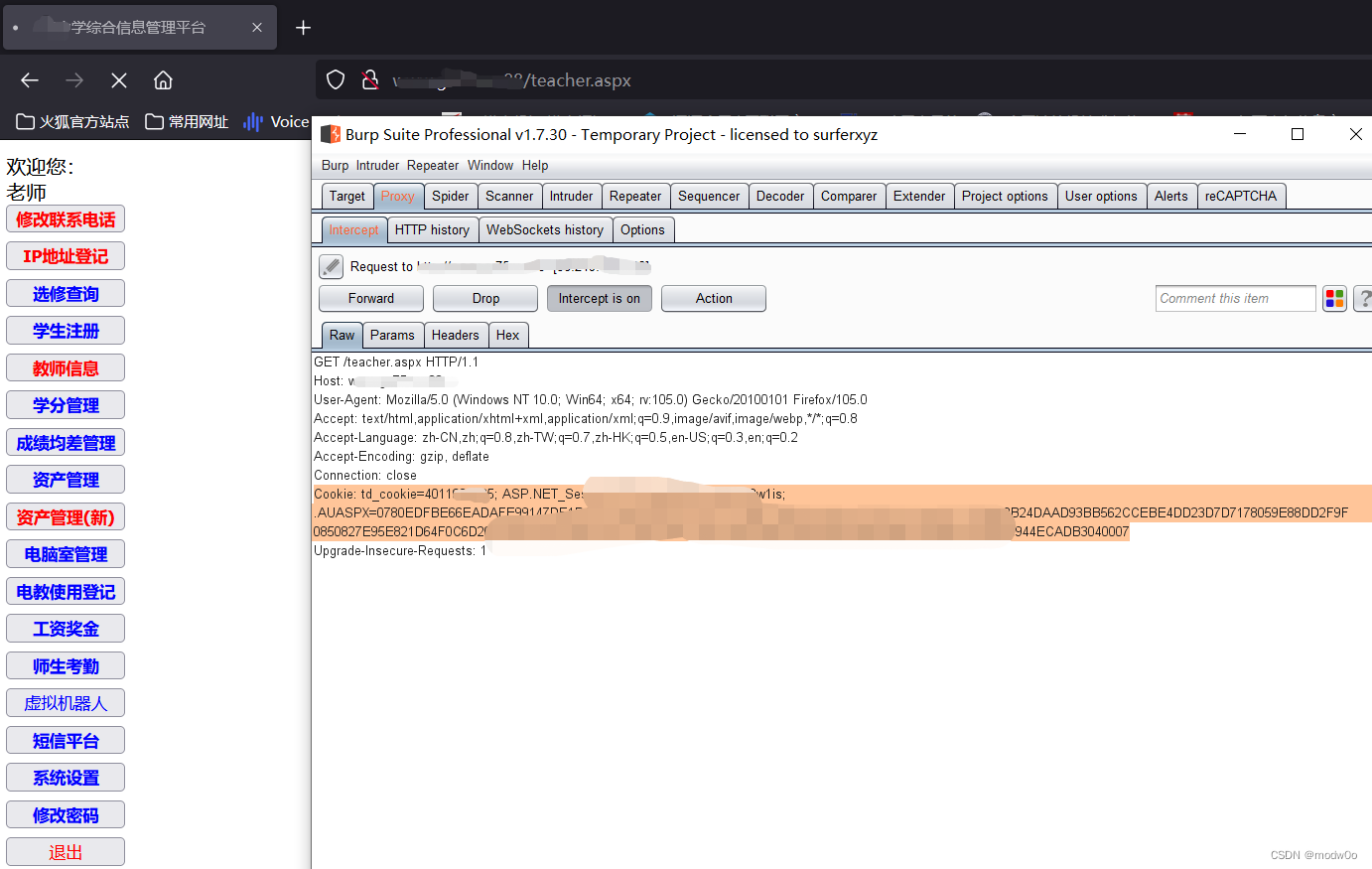

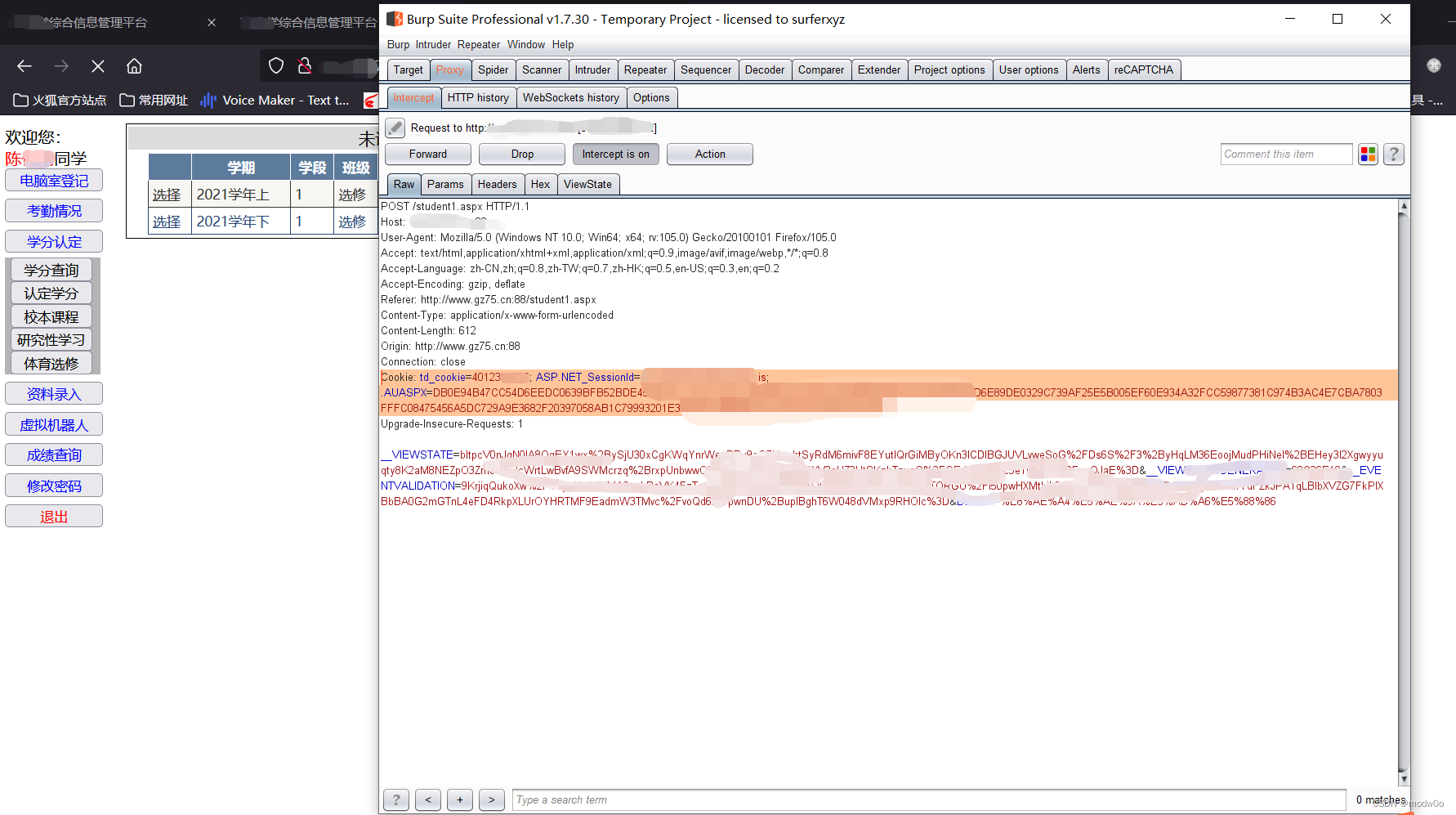

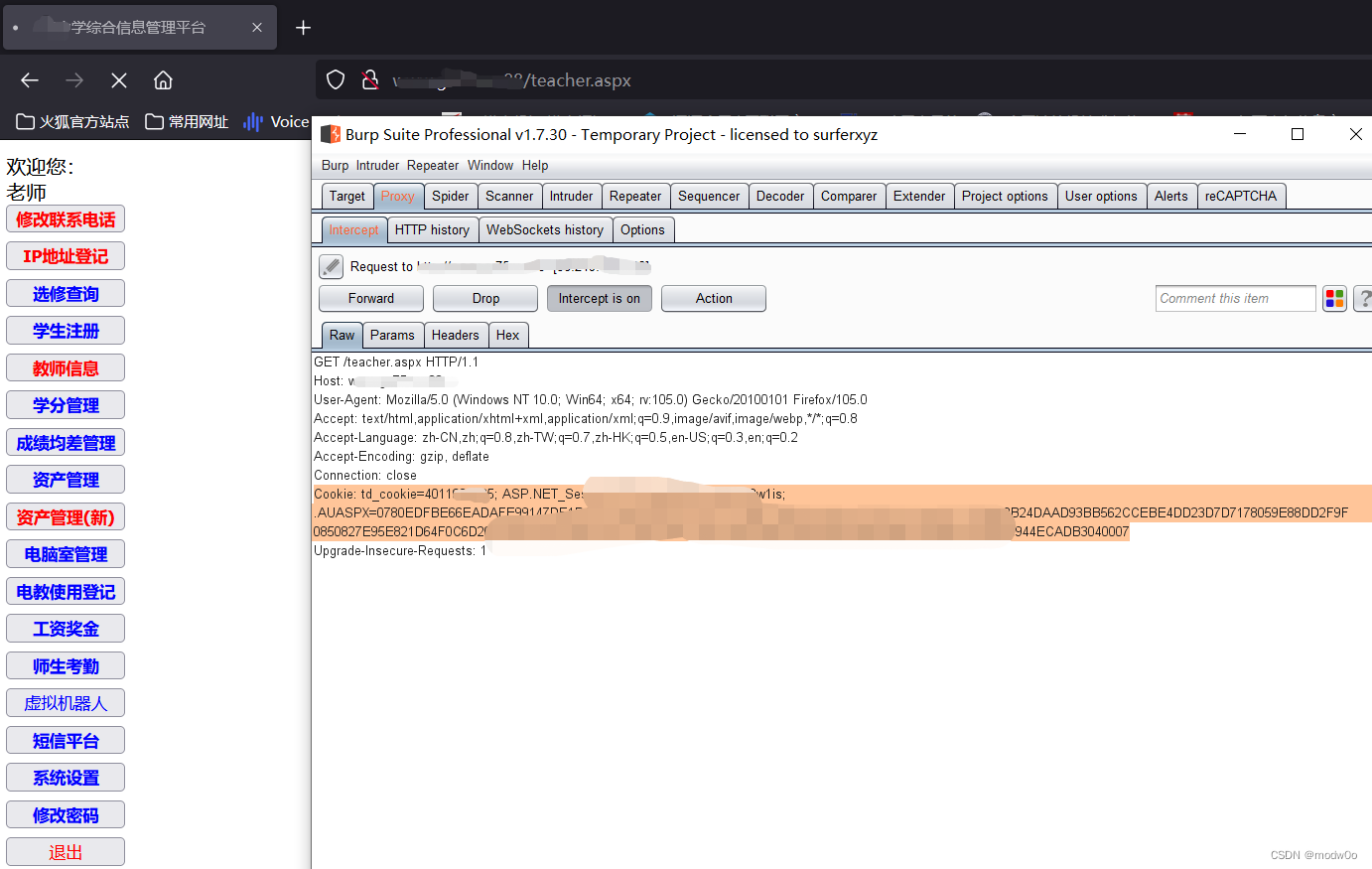

还记得前面弱口令登录的陈同学吗?嘿嘿嘿,试试将陈同学登录后的cookie抓包后复制给教师页面的数据包,再发给服务器试试

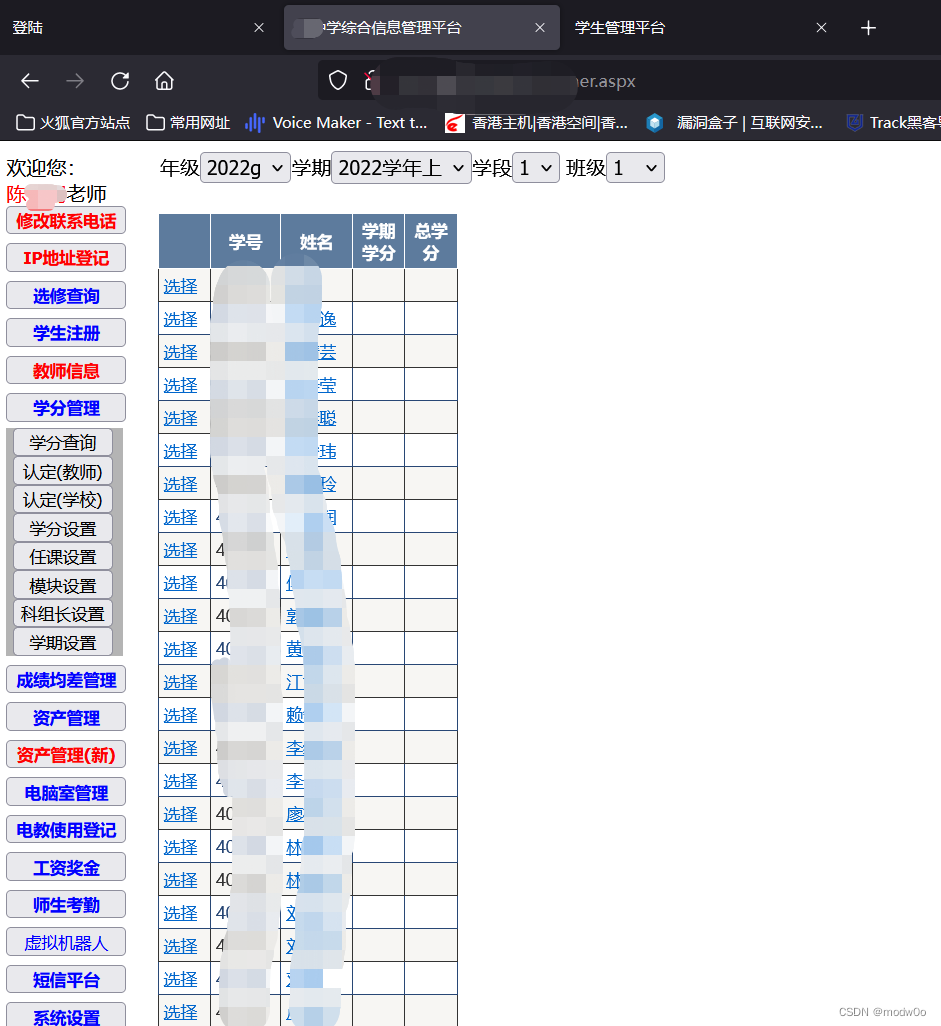

ok!陈同学成功越权为陈老师了!

已提交edusrc

在登录页面测试学生弱口令,账号密码都是123456

没想到居然成功登录了!(搞不明白为啥账号也是123456,可能是学生自己注册时可自行填写的吧)

没啥可利用的功能点,看看别的地方

后台目录扫描得到一个teacher路径(感觉有戏),访问看看

好家伙,直接绕过登录未授权访问教师管理页面,可惜没有教师的登录信息

还记得前面弱口令登录的陈同学吗?嘿嘿嘿,试试将陈同学登录后的cookie抓包后复制给教师页面的数据包,再发给服务器试试

ok!陈同学成功越权为陈老师了!

已提交edusrc

5517

5517

2164

2164

797

797

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?