目录

一、实验环境

操作系统:windows XP sp2

软件:PEiD、Strings、VirSCAN.org、linxerUnpacker

二、实验思路

(1)利用网络扫描工具对目标程序进行扫描

(2)利用本地静态分析工具分析目标程序

(3)利用自动化脱壳工具进行脱壳

三、实验步骤

1、使用网络扫描工具扫描

将文件上传到virscan.org进行扫描;

从结果可以看到33个引擎报毒,说明该程序非常危险。

2、查看文件是否被加壳

将待测文件放入PEiD中,可以看到PEiD显示文件加壳了,使用FSG进行加壳。

3、使用通用脱壳工具进行脱壳

将待测文件拖入linxerUnpacker中,可以看到该工具也识别了壳的类型,单击"脱壳",成功脱壳。

使用PEiD查看壳是否被脱掉,可以看到PEiD已经识别程序由VC++6.0编写。

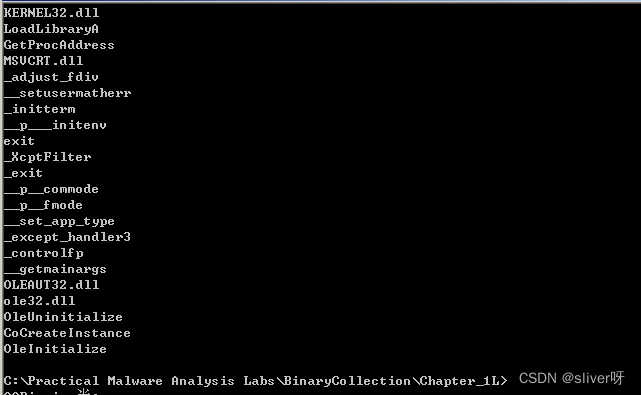

4、查看导入函数

这一步的目的:通过查看导入函数,来猜测程序的功能。

最好使用dependency walker,这里使用PEiD对导入函数进行查看:

可以看到程序导入了三个动态链接库,分别为:MSVCRT.DLL、OLEAUT32.dll、ole32.dll。

在ole32.dll中,可以看到程序主要使用了CUM(组件对象模型).

OleInitialize():主要用于初始化;

CoCreateInstance():创建一个实例。

5、查看程序中可打印的字符

进行这一步的目的是:如果一个主机感染了该恶意代码,主机会出现哪些网络层面的特征和主机层面的特征。

此处用的是脱壳后的程序。

貌似没有什么具体的特征。

4164

4164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?