知识点总结

| web21 | 基础爆破工具的使用 |

|---|---|

| web22 | 域名爆破 |

| web23 | 条件爆破 |

| web24 | 随机数种子爆破 |

| web25 | 伪随机数爆破 |

| web26 | 数据库连接信息爆破 |

| web27 | 信息收集+日期爆破 |

| web28 | 目录爆破 |

web21

题目提示:爆破什么的,都是基操

本题自带字典,因此答案肯定在此字典中

进入网站,是一个登陆界面

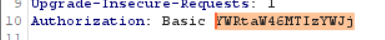

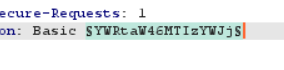

用户名输入admin,密码随便填个123abc,挂上代理,点击登录,使用burpsuite抓包

这里是base64加密,解密结果如下

因此,这里提交的数据包,格式是“用户名:密码”加上base64加密

将数据包发到爆破功能,添加变量

选择load,再选择题目提供的字典

添加前缀“admin:”及base64加密

这里要把√取消,因为“=”会影响base64

开始爆破,最终发现flag

web22

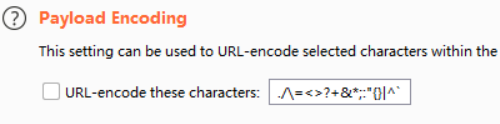

题目提示:域名也可以爆破的,试试爆破这个ctf.show的子域名

既然是域名爆破,这里我用的Layer,输入域名后开始爆破

不久发现四个域名,其中三个可以正常访问,可以先访问看一下

访问到vip.ctf.show时,发现flag

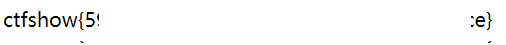

web23

题目提示:还爆破?这么多代码,告辞!

进入后是一段代码

大致意思是,GET一个参数token,token的MD5加密后的值如果满足下面的判断,就输出flag,据此,我们写一个php文件,如下

大意是从0循环到10000,若某数的MD5满足条件,则输出此数

将文件放入网页中运行,得到如下结果

将这两个值分别试着以GET形式输入,得到flag

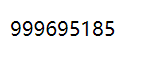

web24

题目提示:爆个🔨

进入后也是一段代码

代码大概意思是:GET一个参数r,设置一个随机数种子为372619038,如果intval($r)===intval(mt_rand()),则输出flag

这里依然可以利用题目的代码写一段代码:

运行文件,我们得到随机数的值

以GET输入,错误

那就应该是PHP版本不对,将PHP版本由5改为7

再次运行文件,得到另一个值

以GET输入,得到flag

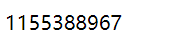

web25

(cosmos:这道题内的各个数值可能是动态随机的,因为我第一次做题时的值和这次写博客时做题的值似乎不一样,但用下列方法即可)

题目提示:爆个🔨,不爆了(提示开始放飞自我了 )

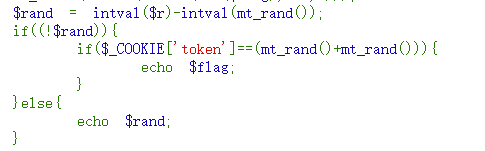

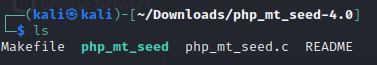

进入后还是一段代码

mt_scrand(seed)这个函数的意思,是通过分发seed种子,然后种子有了后,靠mt_rand()生成随机数。

这里没有明确给出seed,因此我们需要用工具逆推出seed

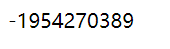

从这里我们可以判断出,如果我们输入的r为0,那么$rand为第一个随机数的负数,并且因为非零,在if判断中会在else中输出,因此我们先GET输入r=0,得到第一个随机数的负数

虚拟机打开kali,下载工具php_mt_seed,下载网站:https://github.com/Al1ex/php_mt_seed

打开控制台,进入工具所属文件夹

输入make命令后,ls查看,得到文件php_mt_seed

然后输入命令“time ./php_mt_seed 第一个随机数 ”

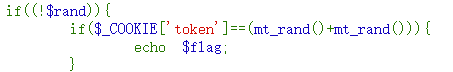

看剩下的代码

当rand的值为0时,如果COOKIE token的值为第二个随机数与第三个随机数之和,输出flag,因此我们再写一个php文件

seed选择kali工具得到的结果中php7的结果,输出第二次和第三次随机数的和,运行得到其值

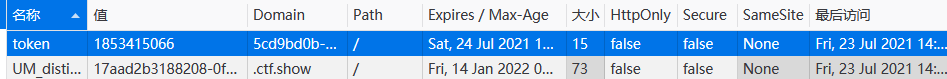

因此,在网页cookie中写入一个对应值的cookie“token”

然后GET输入r,r的值为第一次随机数的值

得到flag

web26

题目提示:这个可以爆

进入后,点击下方按钮,页面如下

先抓个包然后发送,分析一下

大概是巧合,不用正常的爆破了,直接在response中发现了flag

web27

题目提示:CTFshow菜鸡学院招生啦!(好像并不是提示嗷)

进入是一个教务系统

不难发现下面有录取名单和学籍信息查询系统,下载并打开名单,并进入查询系统

也就是只用随便找个人,爆破他身份证中间的出生日期即可

抓包

不知为何我的火狐抓不到这里的POST包,因此我在抓了包后,去chrome找到了POST包的请求,并将其改入了抓的包,改后的数据包如上图

发送到爆破功能区,设定变量

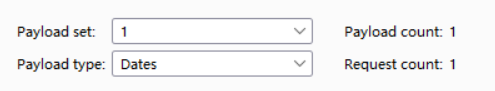

类型改为dates

从1990年1月1日爆破到今天,格式为yyyyMMdd

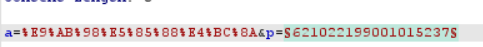

添加前后缀

爆破,得到结果

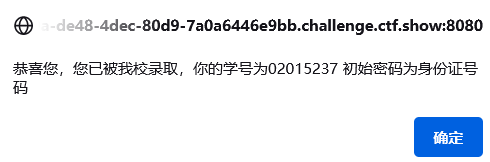

在response中得到提示

将提示中的密文放入浏览器的控制台,输入命令得到提示

命令:alert("\u606d\u559c\u60a8\uff0c\u60a8\u5df2\u88ab\u6211\u6821\u5f55\u53d6\uff0c\u4f60\u7684\u5b66\u53f7\u4e3a02015237 \u521d\u59cb\u5bc6\u7801\u4e3a\u8eab\u4efd\u8bc1\u53f7\u7801")

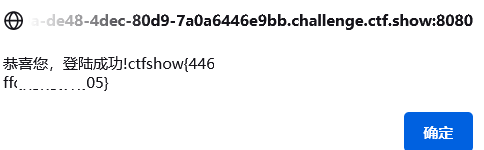

登录得到flag

web28

题目提示:大海捞针

进入后页面如下

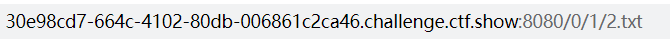

仔细观察,发现目录有意思

因此这道题爆破目录/0/1/

抓包,去掉2.txt并设定变量

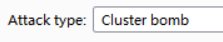

爆破模式改为cluster bomb

将变量都设置为number格式,从0爆破至100,步数为1

开始爆破,在结果的response中得到flag

3717

3717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?