知识点总结:

| web11 | 域名txt记录泄露 |

|---|---|

| web12 | 敏感信息公布 |

| web13 | 内部技术文档泄露 |

| web14 | 编辑器配置不当 |

| web15 | 密码逻辑脆弱 |

| web16 | 探针泄露 |

| web17 | CDN穿透 |

| web18 | js敏感信息泄露 |

| web19 | 前端密钥泄露 |

| web20 | 数据库恶意下载 |

web11

题目提示:域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

本题考查域名txt记录泄露,直接用网站dbcha.com查询txt记录即可找到flag

web12

题目提示:有时候网站上的公开信息,就是管理员常用密码

进入后发现是一个购物网站

访问/robots.txt,发现管理员登录路径/admin/

进入后发现需要登录

用户名一般默认为admin,而密码则要在网站中寻找,按照提示,这里可以一个个把网站里看起来像密码的字符串试一试,最终找到密码。

登录成功后获得flag

web13

题目提示:技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码

进入后依旧是购物网站

浏览网站的时候发现最下面INFORMATION中的document是唯一可点击的

点击得到《系统使用手册》文件,在第二页找到默认后台地址及其密码与用户名

因此,访问其/system1103/login.php路径并登录即可

web14

题目提示:有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人

根据提示,进入后直接查看源码,并搜索其中editor字段,得到一个路径/editor/

访问此路径找到编辑器

点击“插入文件”

进入文件空间

找到flag路径/nothinghere/fl000g.txt

访问/nothinghere/fl000g.txt,得到flag

web15

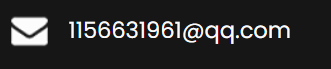

题目提示:公开的信息比如邮箱,可能造成信息泄露,产生严重后果

类似web12,进入后访问/admin/路径,进入登录系统

用户名依然是默认的admin,但密码未知,因此点击忘记密码

这里就有点社工的感觉了,返回网站主页,搜集信息,在最下方,发现QQ邮箱

查找得到地址

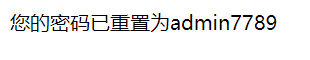

提交答案后显示新密码

登录后得到flag

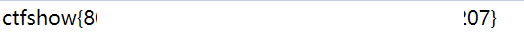

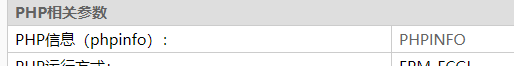

web16

题目提示:对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

进入后是一个3D的元素周期表,曾经的理科生狂喜 (bushi)

PHP探针:php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

因此,访问/tz.php,进入新页面

在下面找到phpinfo,点击进入

在进入的新页面中查找flag字段,找到flag

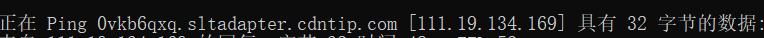

web17

题目提示:透过重重缓存,查找到ctfer.com的真实IP,提交

flag{IP地址}

直接win+r cmd,然后ping ctfer.com,发现找不到主机

再ping www.ctfer.com,得到ip,但是提交错误

于是访问此网站,发现无法访问

只好看一手站长的视频,发现ctfer.com是ctfshow.com下的网站,因此ping ctfshow.com,得到ip

套上flag{}提交即可

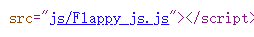

web18

题目提示:不要着急,休息,休息一会儿,玩101分给你flag

进入后是一个记不起来名字的小游戏

尝试玩到101分,但是以我的能力应该是不行

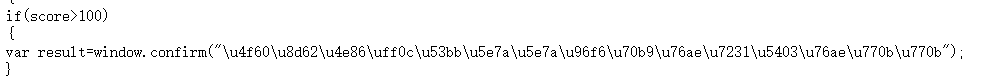

于是我们康康网页源代码,进入其js文件

读一读代码,发现赢得游戏后会:

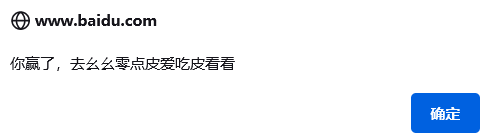

将这段密文放入控制台,输入命令后回车

alert('\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b')

得到下一步提示

根据提示访问110.php,得到flag

web19

题目提示:密钥什么的,就不要放在前端了

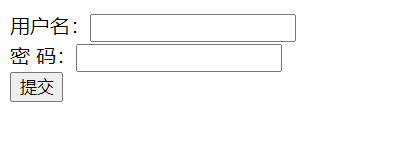

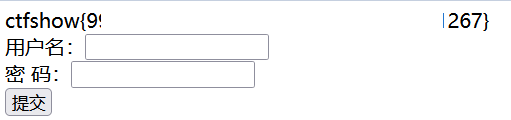

进入后是一个比较简洁的 登陆页面

根据提示,我们直接快进到查看源代码,发现这道题应该通过post

使用hackbar进行post,注意格式

得到flag

web20

题目提示:mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

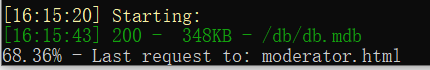

鉴于提示里说到文件泄露,这里就直接用dirsearch扫一下

dirsearch.py -u http://6d88b5b1-a84d-450b-ab6d-766e7949aa4c.challenge.ctf.show:8080/ -e*

找到/db/路径

在网址后加上/db/再次扫描

扫出文件路径/db/db.mdb

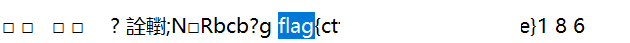

访问此路径并保存文件,改为txt文件后打开,搜索flag字段,得到flag

223

223

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?