一、项目背景

越来越多的公司、企业开始在各地建立分支机构,开震业务,移动办公人员也随之剧增。在这样的背景下,这些移动办公人员以及在家办公或下班后继续工作的人员和远程办公室、公司各分支机构之间都可能需要建立连接以进行信息传送。传统的企业网组网方案中,要进行远地LAN到LAN互连,除了租用DDN专线或帧中继之外,并无更好的解决方法。对于移动用户与远端用户而言,只能通过拨号线路进入企业各自独立的局域网。虚拟专用网VPN(VirtualPrivateNetwork)的概念与市场随之出现。随着云计算技术的兴起和应用落地,企业上云已经逐渐深入人心,混合云的部署模式不仅解决了企业硬件资源利用率低下的问题,也解决了短时高负荷运行时的业务弹性问题。在这种混合云架构中,势必会有大量的企业私密数据在公有云和私有云上进行传输,采用VPN技术,在企业私有云和公有云之间搭建加密的数据传输隧道可以有效保证这些数据在公网上的传输安全。

二、项目介绍

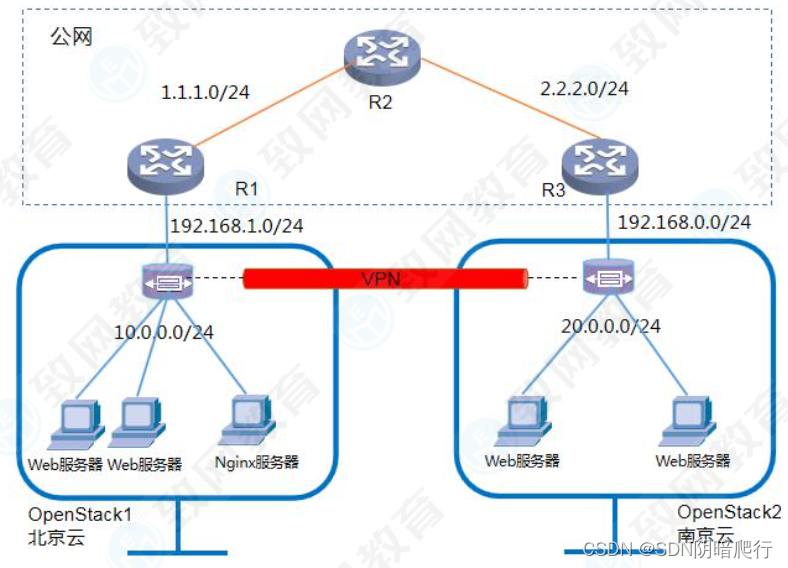

两套OpenStack环境对接模拟混合云场景,通过VPN隧道连接本地云与公有云,实现公有云为本地应用做备份。

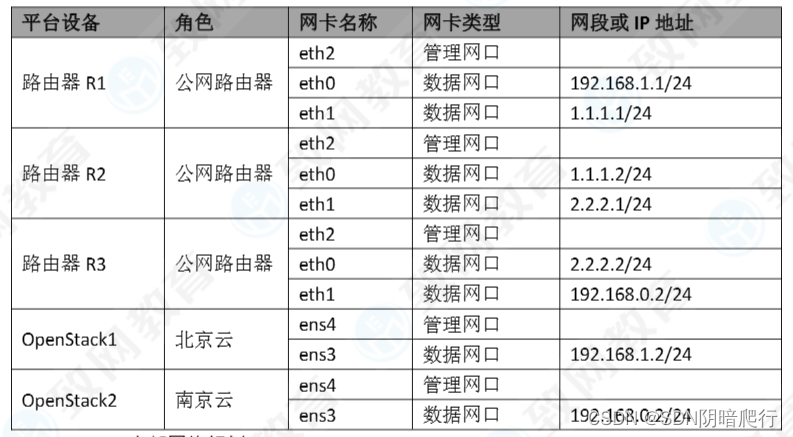

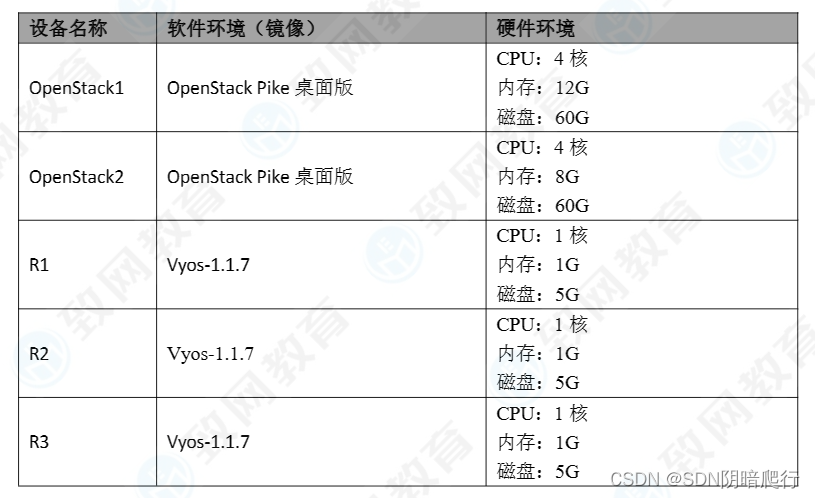

其中R1、R2和R3为公网环境,OpenStack1北京云模拟本地私有云环境,在本地OpenStack1平台上创建负载均衡器来对本地平台后端的Web服务器进行流量调度,同时本地负载均衡器通过VPN连接OpenStack2南京云,在南京云上部署两台备用Web服务器。

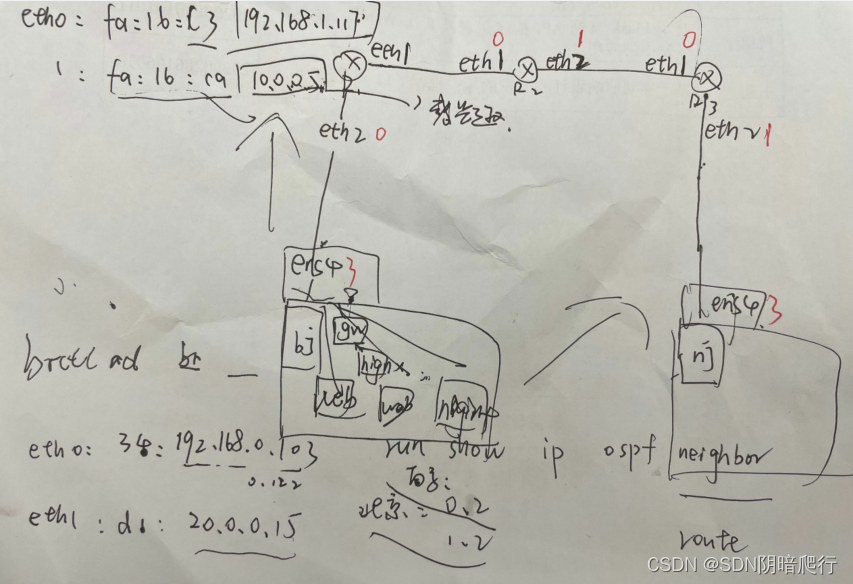

结构:由两个openstack平台模拟两个不同地方的私有云环境,R1,2,3是三个路由器(模拟的则是整个公网环境)。私有云其一的北京云上部署了两个web服务器,一个Nginx代理服务器,一个具有路由功能的gw虚拟机;另一个南京云上部署了两个web服务器 (模拟的是一个企业的两个异地私有云与在私有云上部署的web服务器、代理服务器、厂商路由器)

模拟场景:将企业的两个异地私有云环境内部署的服务器之间建立VPN网络,通过IPsec加密建立通信隧道,从而同时实现灾备与负载均衡。

三、项目实现思路

(一)配置公网路由器的IP地址

(二)配置公网路由器的路由

通过配置OSPF打通公网网络

(三)配置北京/南京云主机环境

配置与外部网络相通的网卡(ens3)

(四)配置云

1、创建云内部实例

选择合适的镜像与实例类型,创建gw实例(网络要配置outside与beijing两个网络,配置顺序会影响为eth0/1配置ip)

进入gw控制台配置路由信息,为server1,2以及Nginx配置默认网关指向gw

2、配置IPsec VPN

# set vpn ipsec ike-group office-srv-ike key-exchange ikev1 //ike版本设置

# set vpn ipsec ike-group office-srv-ike proposal 1 encryption 'aes256' //proposal是本节点所支持的加密算法验证算法的提议,用于告知对端设备进行算法协商,提议自己支持对称加密算法aes256 ,两端保持一致

# set vpn ipsec ike-group office-srv-ike proposal 1 hash 'sha1' //提议自己支持验证算法sha1,两端保持一致

# set vpn ipsec esp-group office-srv-esp mode 'tunnel' //设置IPSEC的封装模式是隧道模式

# set vpn ipsec esp-group office-srv-esp pfs 'enable' //使能前向校验

# set vpn ipsec esp-group office-srv-esp proposal 1 encryption 'aes256' //提议自己支持对称加密算法aes256 ,两端保持一致

# set vpn ipsec esp-group office-srv-esp proposal 1 hash 'sha1' //提议自己支持验证算法sha1,两端保持一致

# set vpn ipsec ipsec-interfaces interface 'eth1' //ipsec加解密的接口

# set vpn ipsec site-to-site peer 10.0.0.1 local-address '20.0.0.1' //设置隧道源节点地址,用于新的IP头部的封装

# set vpn ipsec site-to-site peer 10.0.0.1 authentication mode 'pre-shared-secret' //认证方式采用预共享密钥

# set vpn ipsec site-to-site peer 10.0.0.1 authentication pre-shared-secret 'openlab' //预共享密钥是openlab,两端保持一致

# set vpn ipsec site-to-site peer 10.0.0.1 ike-group 'office-srv-ike' //设置两端使用的密钥组

# set vpn ipsec site-to-site peer 10.0.0.1 tunnel 0 esp-group 'office-srv-esp' //esp

# set vpn ipsec site-to-site peer 10.0.0.1 tunnel 0 local prefix '192.168.0.0/24' //感兴趣流的源地址

# set vpn ipsec site-to-site peer 10.0.0.1 tunnel 0 remote prefix '192.168.1.0/24' //感兴趣流的目的地址

new-ip-header | esp | origin-ip-header | data

new-ip-header --- sip是20.0.0.1,dip是10.0.0.1

origin-ip-header ---sip是192.168.0.0/24,dip是192.168.1.0/24

# show vpn ipsec site-to-site peer 10.0.0.1 //查看配置

(五)在web服务器上保存html文件,配置Nginx代理

#configure

#setnatdestinationrule10destinationport8080

#setnatdestinationrule10inboundinterfaceeth0#setnatdestinationrule10protocoltcp

#setnatdestinationrule10translationaddress10.0.0.6

#setnatdestinationrule10translationport80

(六) curlhttp://192.168.1.106:8080/server.html多次访问 查看显示内容

644

644

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?