中级数据库系统工程师2011上半年上午试题

1、 在CPU中用于跟踪指令地址的寄存器是______。

A.地址寄存器(MAR) B.数据寄存器(MDR)

C.程序计数器(PC) D.指令寄存器(IR)

【解析】C

- **程序计数器(Program Counter,PC)**是CPU中的一个寄存器,用于存储将要执行的指令的地址。每当CPU执行完一条指令后,PC会自动加1或者根据指令的跳转情况进行变化,指向下一条将要执行的指令的地址。

- **地址寄存器(MAR,Memory Address Register)**用于存储CPU要访问的内存地址,数据寄存器(MDR,Memory Data Register)则用于存储从内存中读取或写入的数据。

- **指令寄存器(IR,Instruction Register)**用于存储当前正在执行的指令,而不是指令的地址。

2、 指令系统中采用不同寻址方式的目的是______。

A.提高从内存获取数据的速度 B.提高从外存获取数据的速度

C.降低操作码的译码难度 D.扩大寻址空间并提高编程灵活性

【解析】D

- 寻址方式指的是计算机处理器如何定位和访问数据的方法。不同的寻址方式可以提供不同的编程灵活性和内存寻址范围。

- 提高从内存获取数据的速度或从外存获取数据的速度通常与存储器层次结构(如缓存、虚拟内存)或存储器总线带宽等因素有关,而不是直接与寻址方式相关。

- 降低操作码的译码难度虽然可以是指令系统的设计目标之一,但不是与寻址方式直接相关。

- 扩大寻址空间并提高编程灵活性是采用不同寻址方式的主要目的。不同的寻址方式可以支持不同的内存寻址范围和灵活的数据访问方式,从而增加程序员的编程选择和应用的适用性。

3、 在计算机系统中采用总线结构,便于实现系统的积木化构造,同时可以______。

A.提高数据传输速度 B.提高数据传输量

C.减少信息传输线的数量 D.减少指令系统的复杂性

【解析】C

- 采用总线结构可以将计算机系统模块化,使得各个模块之间可以通过总线进行通信和数据传输,实现系统的积木化构造。

- 通过总线结构,系统中的各个模块可以共享同一组数据传输线,从而减少了需要连接模块之间的信息传输线的数量。这样可以降低系统的复杂性和成本,并简化系统的设计和维护。

- 总线结构并不直接提高数据传输速度或数据传输量,它主要提供了一种有效的通信和数据传输方式。

- 减少指令系统的复杂性通常与指令集架构和处理器设计相关,而不是与总线结构直接相关

- 计算机系统中采用总线结构可以减少信息传输线的数量

4、 原码表示法和补码表示法是计算机中用于表示数据的两种编码方式,在计算机系统中常采用补码来表示和运算数据,原因是采用补码可以______。

A.保证运算过程与手工运算方法保持一致

B.简化计算机运算部件的设计

C.提高数据的运算速度

D.提高数据的运算精度

【解析】B

- 补码是为了解决负数在计算机中的表示问题。

- 补码表示法是计算机中用于表示有符号整数的一种编码方式,它使得负数的表示和运算变得更加简单和统一。

- 在补码表示法中,负数的表示和正数的表示可以使用同一套运算规则,这**简化了计算机运算部件(如加法器、减法器等)的设计和实现。**

- 补码的运算结果与手工运算方法保持一致,但这并不是采用补码的主要原因。

- 采用补码并不会直接提高数据的运算速度或运算精度,而是使得有符号整数的表示和运算更加方便和高效。

5、 计算机中的浮点数由三部分组成:符号位S,指数部分E(称为阶码)和尾数部分M。在总长度固定的情况下,增加E的位数、减少M的位数可以______。

A.扩大可表示的数的范围同时降低精度 B.扩大可表示的数的范围同时提高精度

C.减小可表示的数的范围同时降低精度 D.减小可表示的数的范围同时提高精度

【解析】A

- 增加指数部分的位数可以扩大可以表示的数的范围,因为指数部分决定了浮点数的数量级。

- 减少尾数部分的位数会降低浮点数的精度,因为尾数部分决定了浮点数的小数部分的精度。

- 因此,在总长度固定的情况下,增加指数部分的位数会扩大可表示的数的范围,但由于减少了尾数部分的位数,精度会降低。

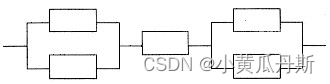

6、 某计算机系统由下图所示的部件构成,假定每个部件的千小时可靠度都为R,则该系统的千小时可靠度为______。

A.R+2R/4 B.R+R2/4 C.R(1-(1-R)2) D.R(1-(1-R)2)2

【解析】D

- 由子系统构成串联系统时,其中任何一个子系统&效就足以使系统失效,其可靠度等于各子系统可靠度的乘积:

- 构成并联系统时,只要有一个子系统正常工作,系统就能正常工作,设每个子系统的可靠性分别以R1,R2RN表示,则整个系统的可靠度由下式来求得:

- R=1-(1-R1-R2)(1-R)

- 因此,本系统的可靠度为R(1-(1-R)2)2。

7、 用户A从CA获得用户B的数字证书,并利用______验证数字证书的真实性。

A.B的公钥 B.B的私钥 C.CA的公钥 D.CA的私钥

【解析】C

- 数字证书是由证书颁发机构(CA)签发的,包含了用户B的公钥以及相关信息,并且被CA使用私钥进行签名。

- 要验证数字证书的真实性,用户A需要使用CA的公钥来验证数字证书的签名是否有效。

- 如果使用CA的公钥对数字证书进行解密后得到的摘要与数字证书中的摘要一致,则可以确认数字证书的真实性。

8、 宏病毒一般感染以______为扩展名的文件。

A.EXE B.COM C.DOC D.DLL

【解析】C

- 宏病毒是一种利用文档处理程序(如Microsoft Word)中的宏功能进行传播和感染的恶意软件。

- 它们常常附着在文档文件中,尤其是以 .DOC(Microsoft Word文档)扩展名的文件。

- 一旦用户打开被感染的文档并启用了宏功能,宏病毒就可以执行恶意代码,从而对系统造成危害。

9、 在IE浏览器中,安全级别最高的区域设置是______。

A.Internet B.本地Intranet C.可信站点 D.受限站点

【解析】D

- Internet Explorer(IE)浏览器有四个安全级别的区域设置:Internet、本地Intranet、可信站点和受限站点。

- 在这些区域设置中,受限站点是安全性最高的,它限制了该区域内的网站对系统的访问权限,通常用于对潜在不受信任的网站进行限制。

- 在IE浏览器中,安全级别最高的区域设置是受限站点。其中Internet区域设置适用于Internet网站,但不适用于列在受信任和受限制区域的网站本地Intranet区域设百适用于Intranet中找到的所有网站:可信任站点区域设置适用于用户信任的网站:而受限站点区域设置适用于可能会损坏你计算机或文件的网站,它的安全级别最高。

10、 下列关于软件著作权中翻译权的叙述不正确的是:翻译权是指______的权利。

A.将原软件从一种自然语言文字转换成另一种自然语言文字

B.将原软件从一种程序设计语言转换成另一种程序设计语言

C.软件著作权人对其软件享有的以其他各种语言文字形式再表现

D.对软件的操作界面或者程序中涉及的语言文字翻译成另一种语言文字

【解析】B

- 软件著作权中的翻译权主要涉及将软件从一种自然语言文字转换成另一种自然语言文字,如从英语翻译成法语。

- 翻译权还可能包括将软件中涉及的语言文字翻译成另一种语言。

- 将一种程序设计语言转换成另一种程序设计语言可能涉及不同的编程结构和逻辑,并不属于传统意义上的翻译权,而更接近于改编权。

11、 某软件公司研发的财务软件产品在行业中技术领先,具有很强的市场竞争优势。为确保其软件产品的技术领先及市场竞争优势,公司采取相应的保密措施,以防止软件技术秘密的外泄。并且,还为该软件产品冠以“用友”商标,但未进行商标注册。此情况下,公司仪享有该软件产品的______。

A.软件著作权和专利权 B.商业秘密权和专利权

C.软件著作权和商业秘密权 D.软件著作权和商标权

【解析】C

- 公司采取了保密措施来防止软件技术秘密的外泄,这表明公司拥有该软件产品的商业秘密权。

- 由于该软件产品具有创造性和独创性,因此公司也享有软件著作权,即对软件的复制、分发、展示等权利。

- 虽然公司使用了“用友”商标,但未进行商标注册,因此暂时无

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?