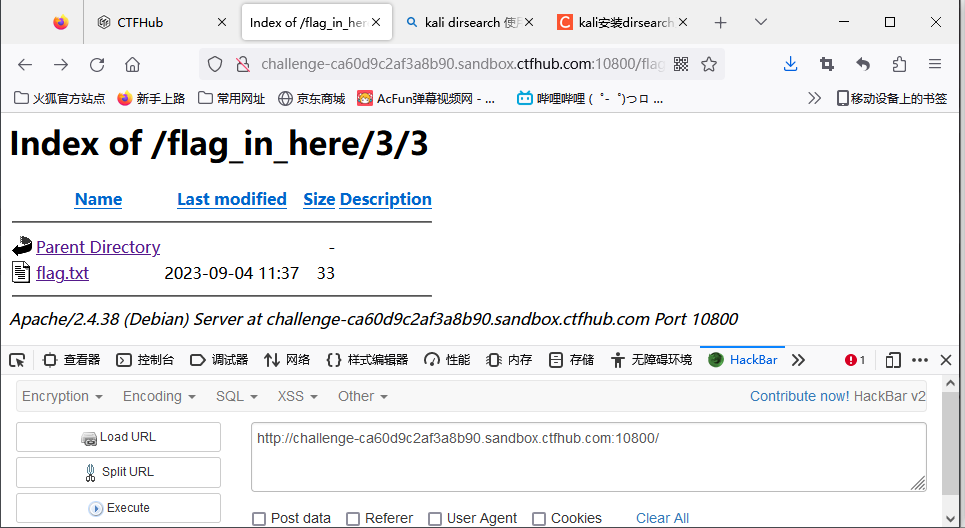

一、目录遍历

手动遍历

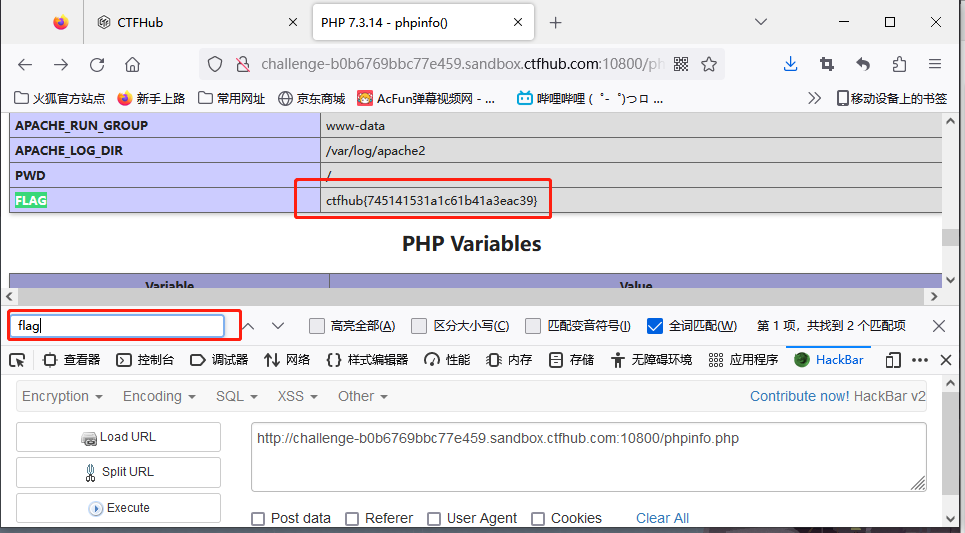

二、PHPINFO

一打开,发现已经拿到webshell了,我们直接使用浏览器搜索关键字flag

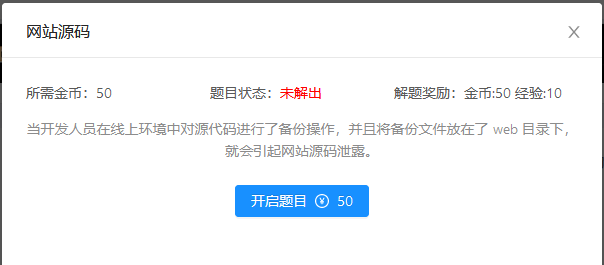

三、备份文件下载

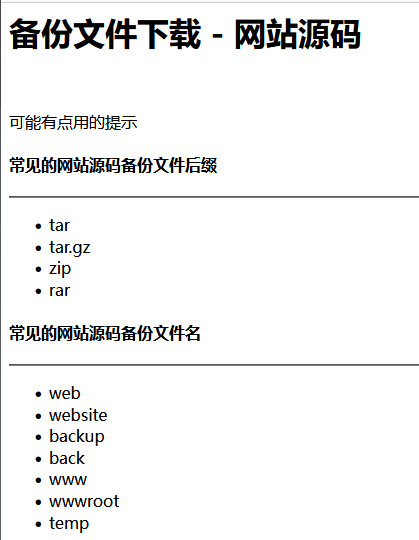

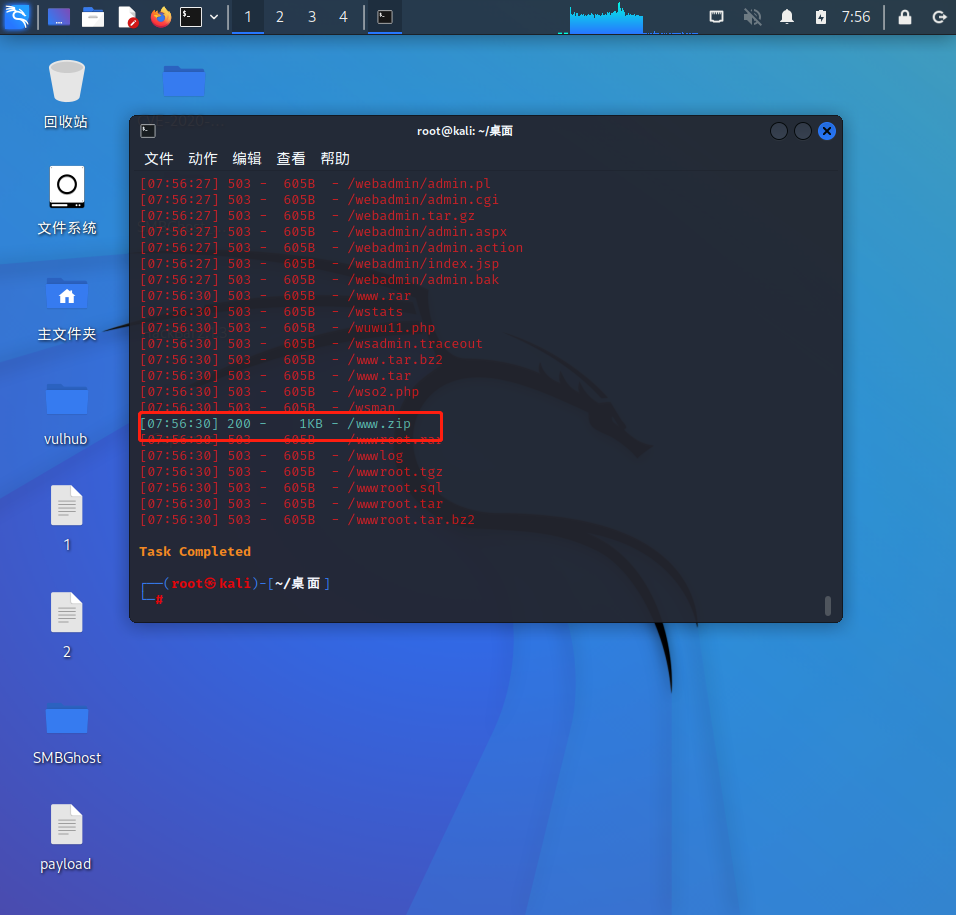

1、网站源码

我们直接用dirsearch进行目录扫描,发现目标

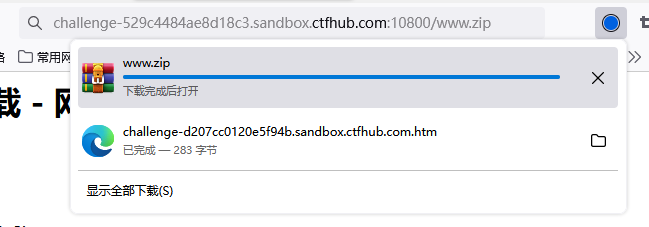

该目录果然存在文件

解压后打开,发现另有玄机

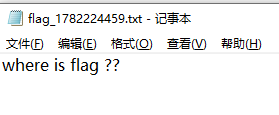

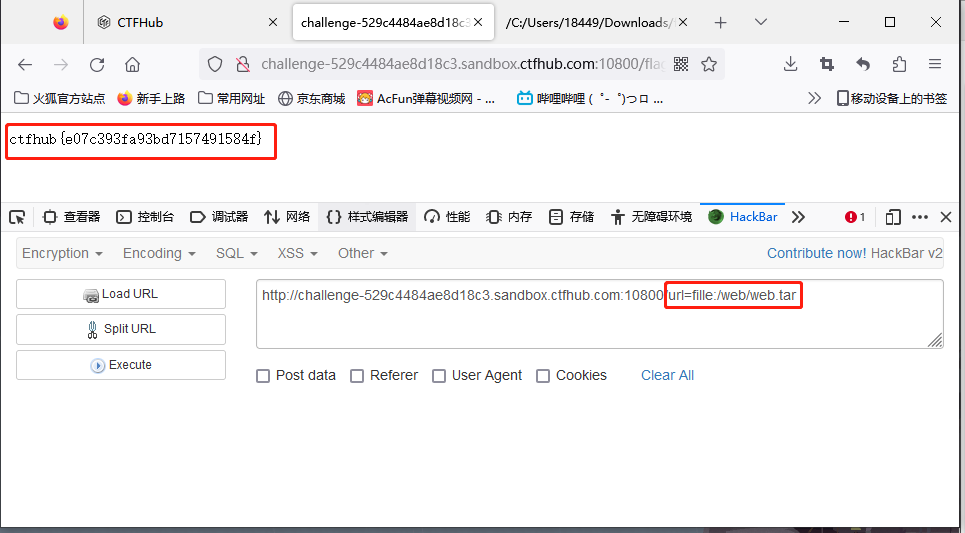

我们直接用浏览器打开:

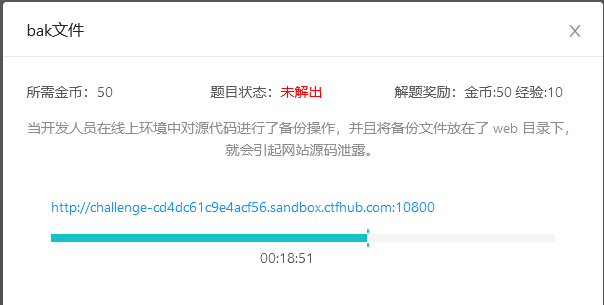

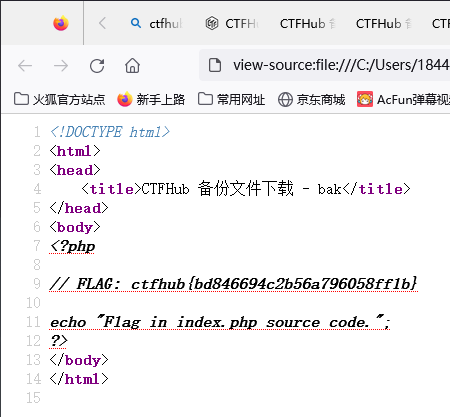

2、bak文件

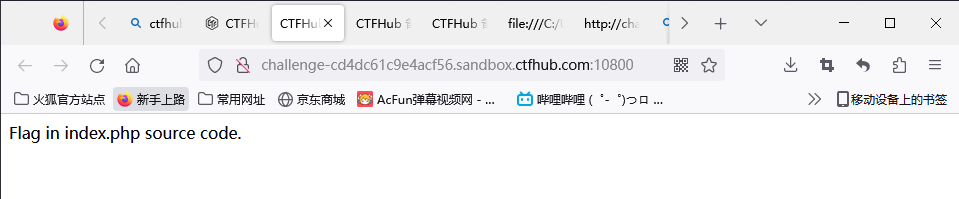

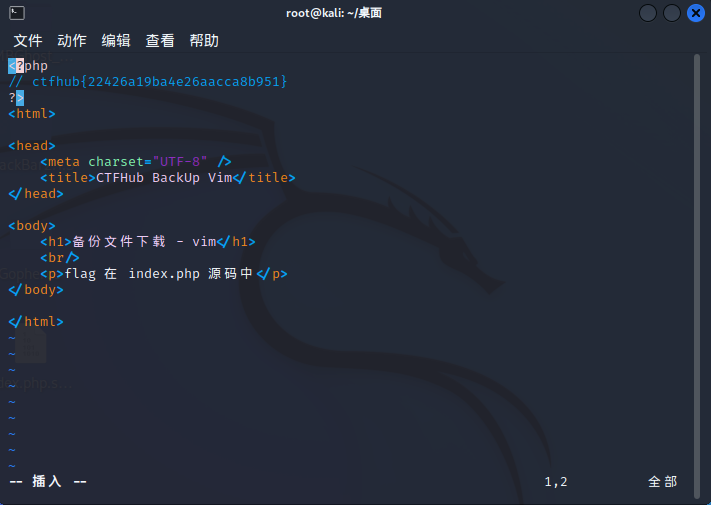

打开环境后提示我们flag在index.php的源码文件里

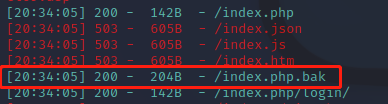

我们用dirsearch进行目录扫描,发现.bak的源码文件

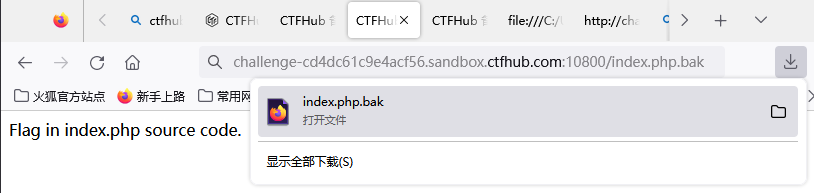

前往该地址,果然有源码包

下载后用浏览器打开,什么都没有因为flag在源码里,我们直接查看源代码,发现flag

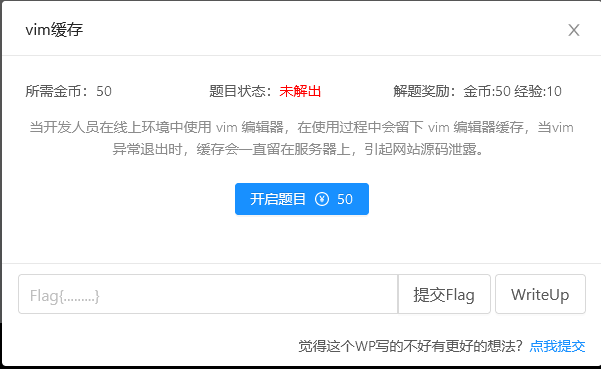

3、vim缓存

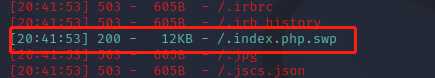

我们用dirsearch对目标进行目录扫描

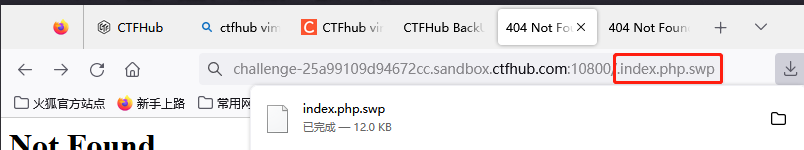

进入该目录下,前面的“ . ”不能省略,否则无法跳转到该地址

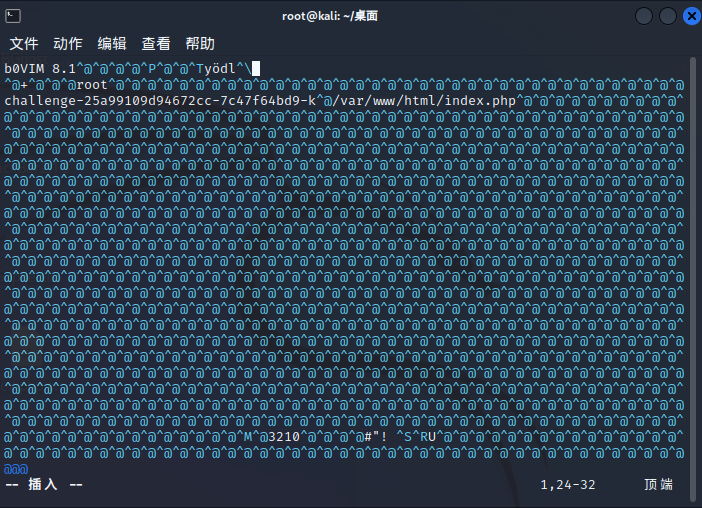

我们将下载好的.swp文件传入Linux中,打开后是乱码

因为我们需要先恢复,用 vim -r +需要恢复的文件 可以恢复

恢复后再打开,得到flag

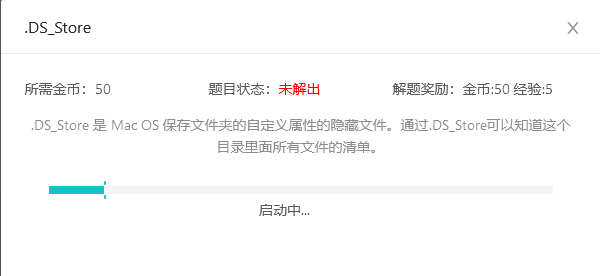

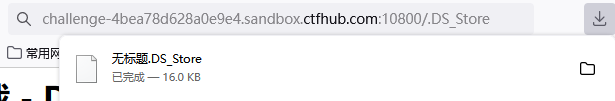

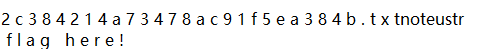

4、.DS_Store

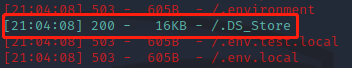

首先进行目录扫描,扫到了目标文件

打开该地址后,下载目标文件

打开后发现flag所在位置,应该是.txt文件,后面的noteustr是注释的意思

打开后发现flag

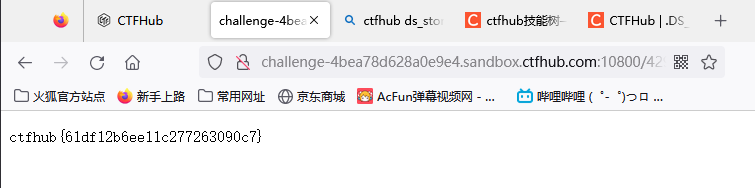

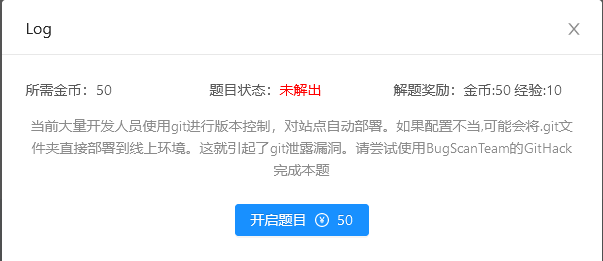

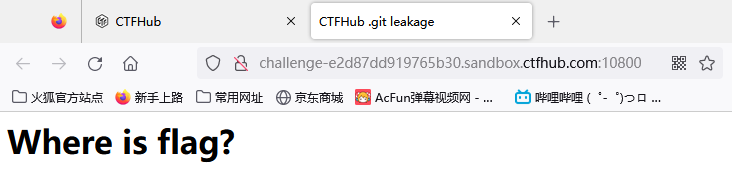

四、Git泄露

1、Log

目录扫描,发现目标文件

前往该目录下,下载文件

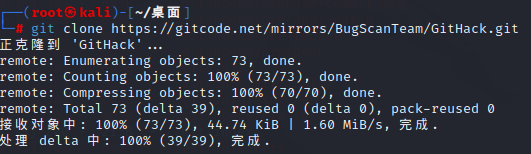

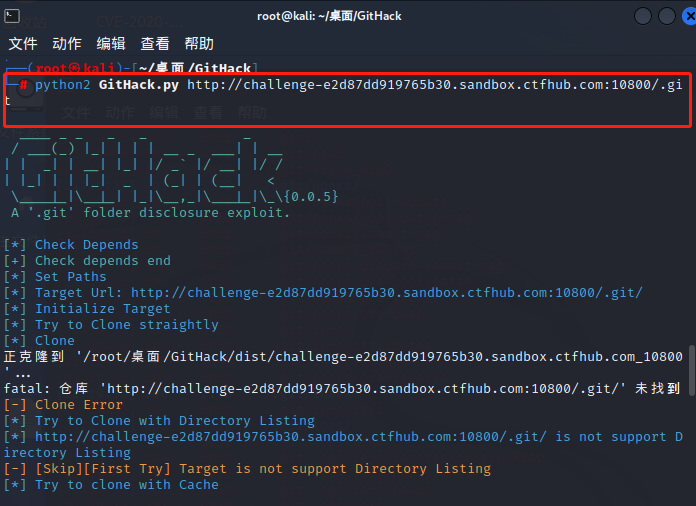

根据题目提示,我们再下载githack

GitHack的下载链接 :

https://gitcode.net/mirrors/BugScanTeam/GitHack.git

下载后运行程序

python2 GitHack.py <URL>/.git

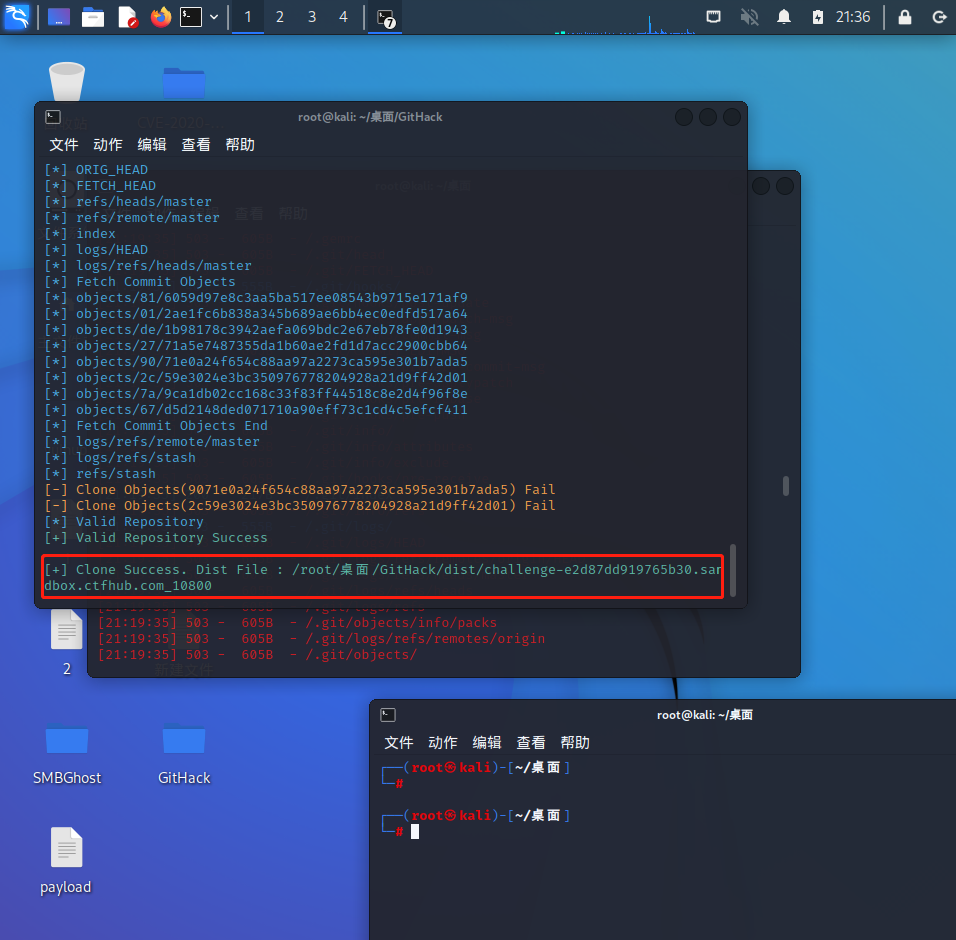

执行完后,相关文件被存储到了标注的目录下

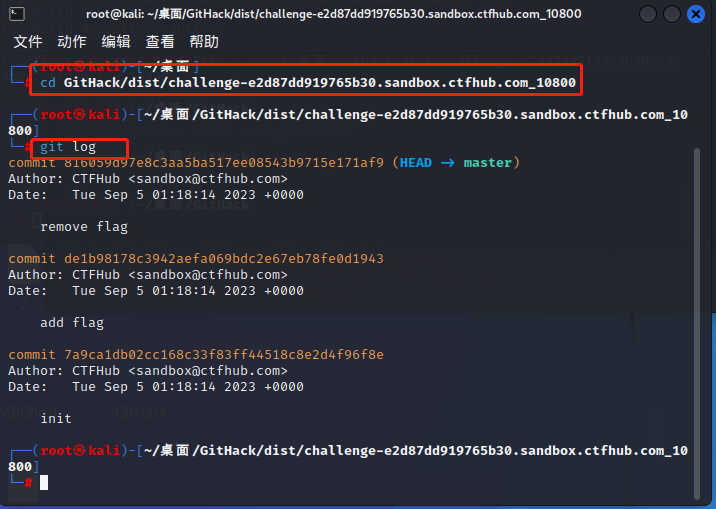

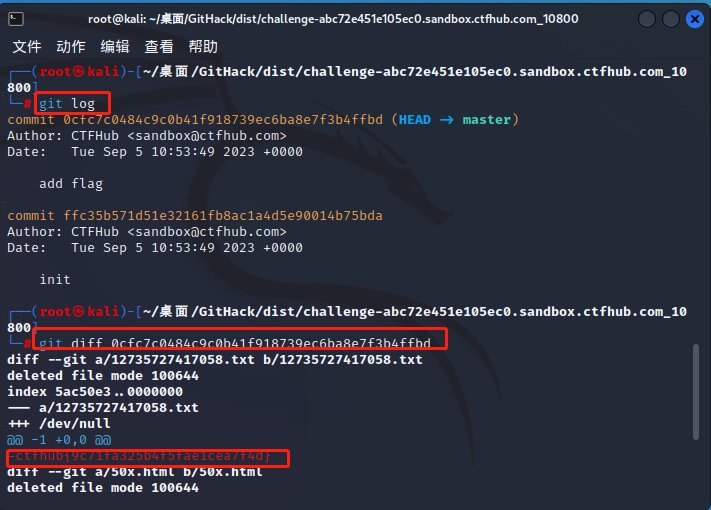

到该目录下,输入git log

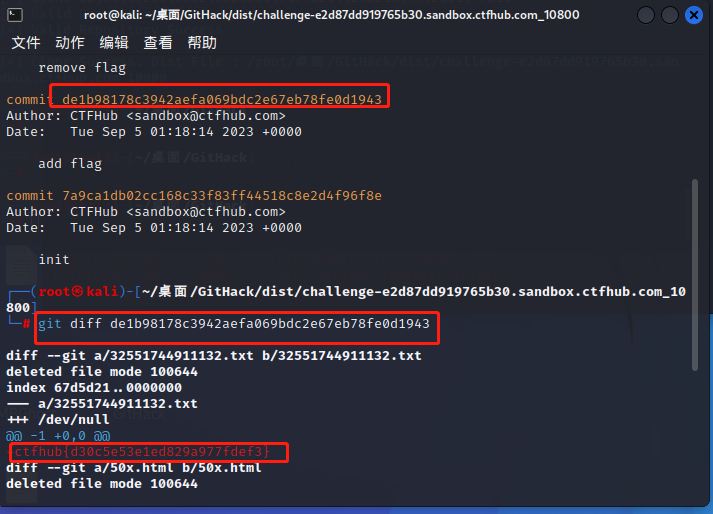

再输入 git diff {add flag commit } 得到flag

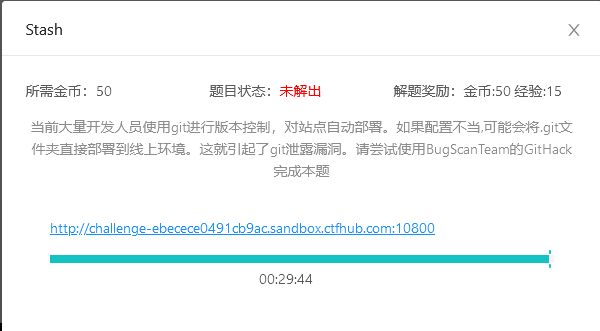

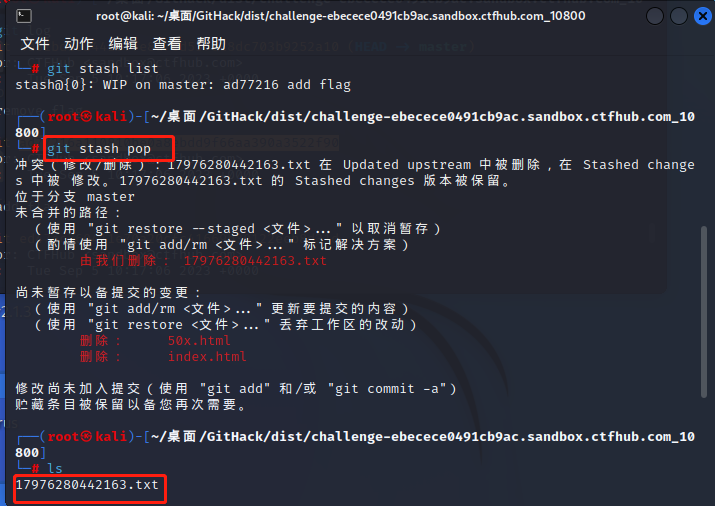

2、Stash

用dirsearch进行目录扫描,发现很多可访问的地址

可以看出为git泄露,因此我们直接使用githack

切换到githack目录下,执行命令

python2 GitHack.py <URL>/.git

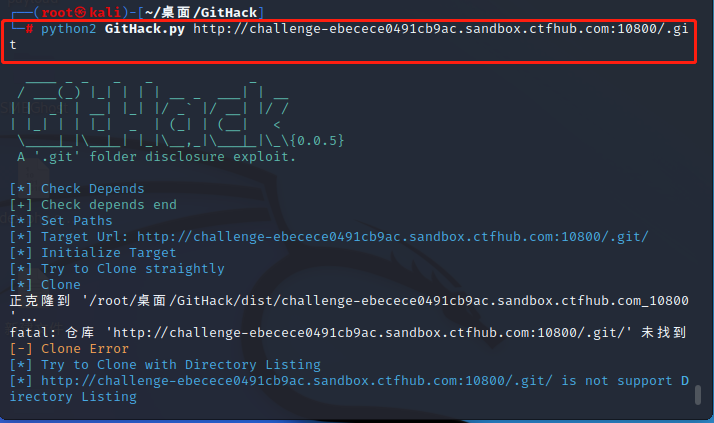

githack将自动下载并提取Git存储库的完整历史记录和配置信息,保存在当前目录下的.git目录中,进入该目录查看即可

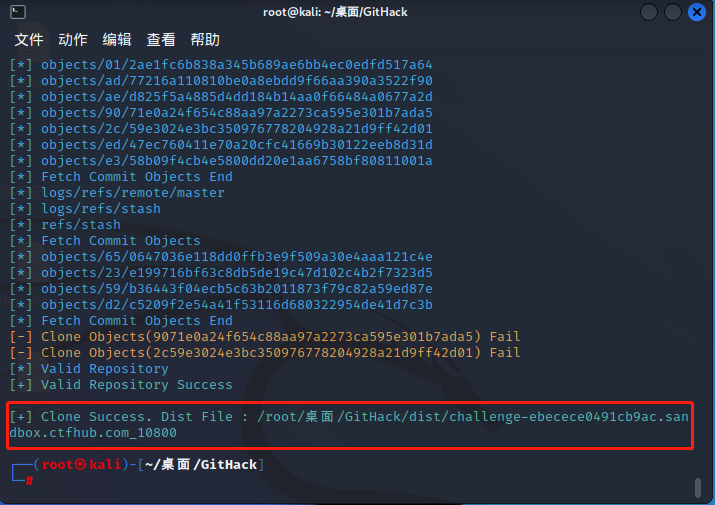

输入git log可以查看历史提交记录

在使用 Git 进行版本控制时,“stash” 是一个用于临时保存工作目录中未提交的修改的功能。当您正在进行一项任务,但突然需要切换到其他分支或者处理其他工作时,您可能无法立即提交当前的修改。这时,您可以使用 git stash 命令将这些修改暂存起来,以便稍后再取回并继续工作。

git stash pop 命令会将最近的 stash 还原到工作目录,并从 stash 列表中移除该 stash。换句话说,它会应用最近的 stash 并删除它。这样,您可以回到之前保存的修改,并继续进行后续的工作。

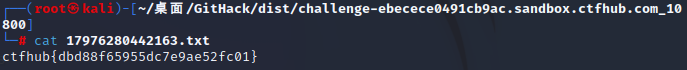

还原后即可得到flag

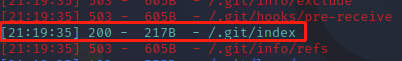

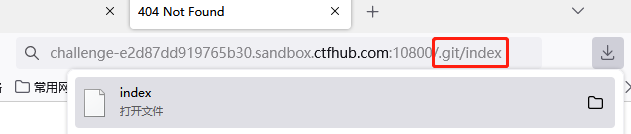

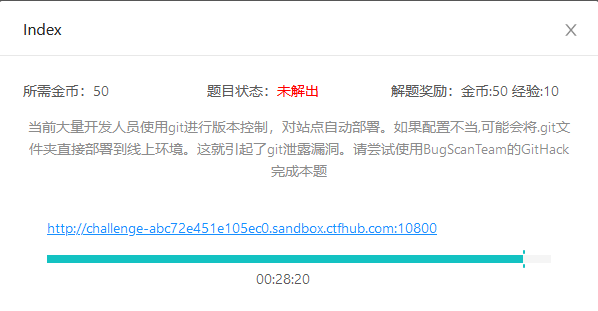

3、Index

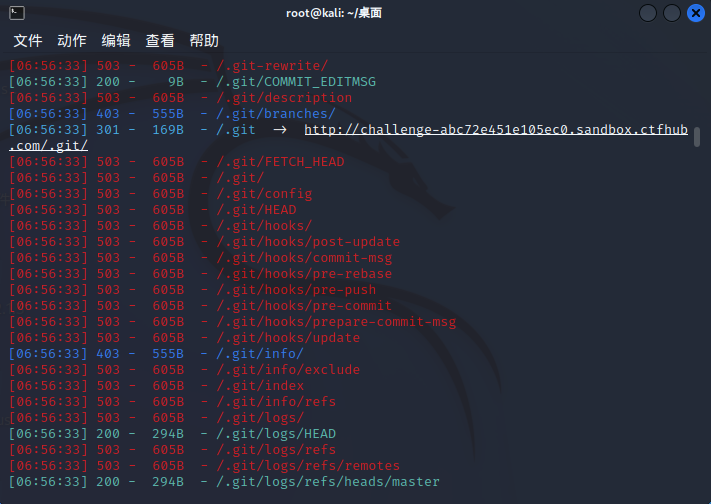

首先用dirsearch扫描目录发现有git泄露

我们用githack恢复工程文件

切换到恢复的目录下:git log查看历史记录后,再git diff进行对比

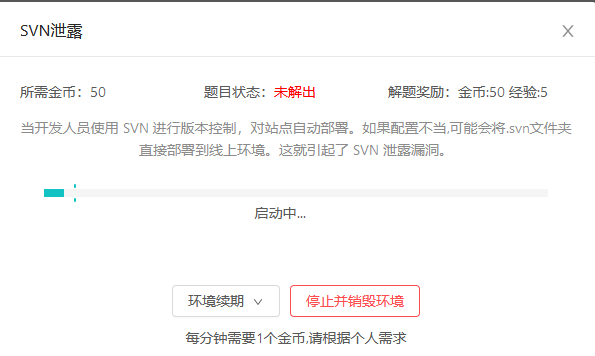

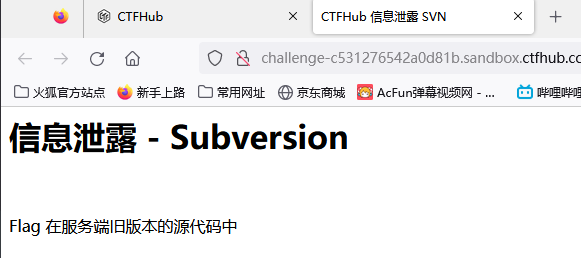

五、SVN泄露

SVN信息泄露是指在使用Subversion(SVN)版本控制系统时,由于配置、权限或操作失误,导致敏感的代码、文件或其他项目信息无意中被泄露出去。这可能会对组织或个人造成安全风险和损害。

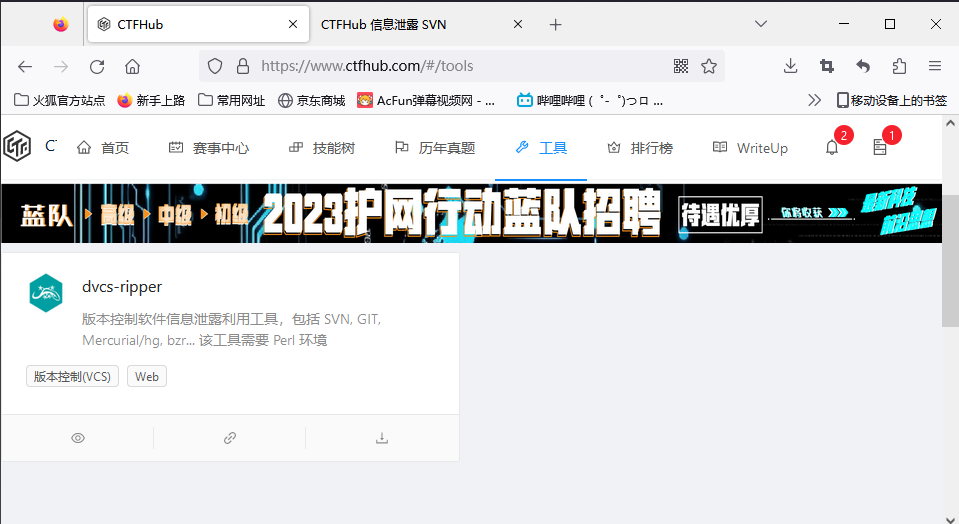

首先在ctfhub上下载svn泄露漏洞利用工具

git clone https://github.com/kost/dvcs-ripper

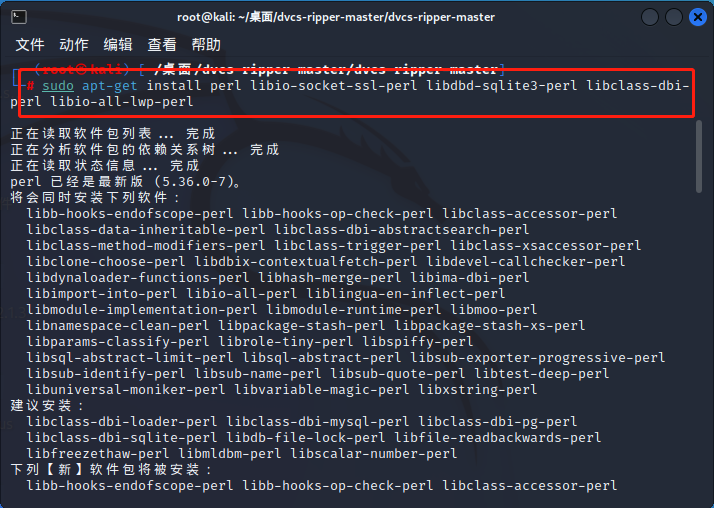

下载好后安装依赖包:

sudo apt-get install perl libio-socket-ssl-perl libdbd-sqlite3-perl libclass-dbi-perl libio-all-lwp-perl

安装软件依赖包:

-----sudo apt-get install perl libio-socket-ssl-perl libdbd-sqlite4-perl libclass-dbi-perl libio-all-lwp-perl

-----sudo apt-get install libparallel-forkmanager-perl libredis-perl libalgorithm-combinatorics-perl

-----sudo apt-get install cvs subversion git bzr mercurial

切换到工具目录下

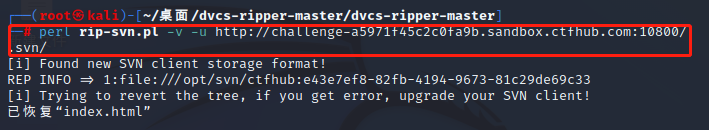

./rip-svn.pl {需要恢复的目录}./svn

用工具扒出svn库中的内容,并存储到/.svn下:

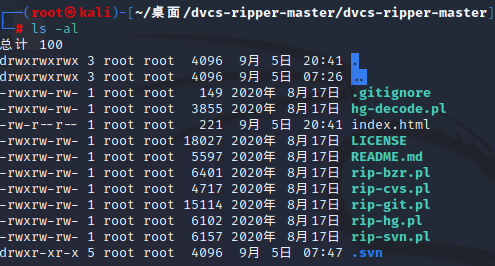

输入 ls -al 查看,因为 /.svn是隐藏文件夹:

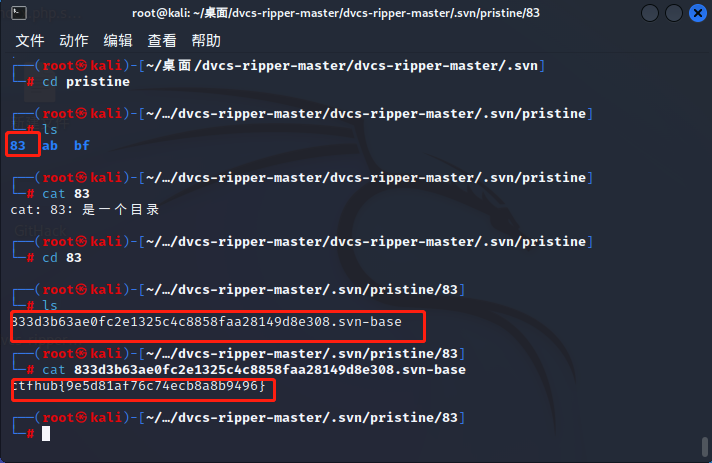

得到flag:

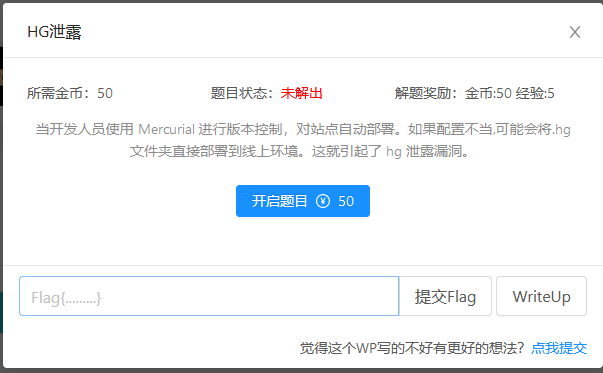

六、HG泄露

用dirsearch扫描,发现 .hg文件泄露

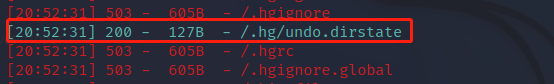

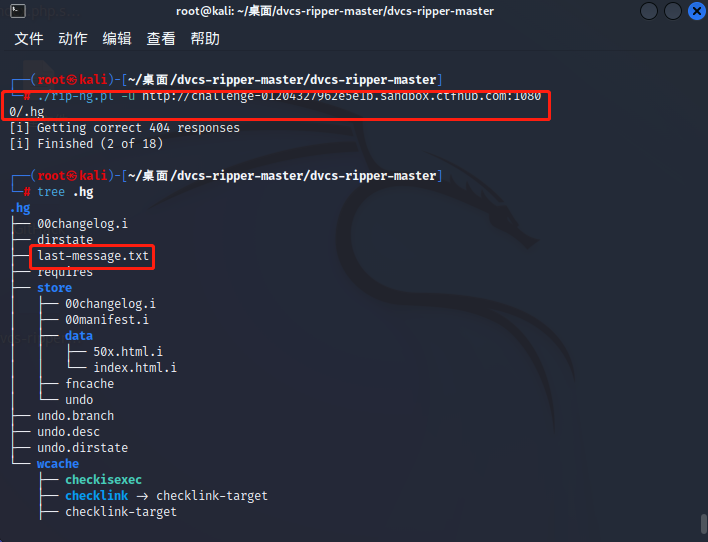

用dvcs提取hg库中的内容,之后发现hg文件夹中有可疑文本文件

通过关键字寻找发现疑似flag的文本文件

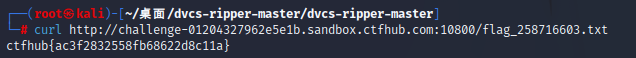

用curl访问该目录,得到flag:

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?