1、设备型号

所有路由器:AR2240

汇聚层交换机:S5700

接入层交换机:S3700

AC:AC6605

AP:AP6050

2、实验拓扑图

3、vlan和IP地址划分

公司总部:

技术部:vlan10 192.168.10.0/24

人事部:vlan20 192.168.20.0/24

DNS服务器:200.200.200.1

无线AP:

管理vlan100 192.168.100.0/24

业务vlan101 192.168.101.0/24

公司分部:

设计中心:172.16.10.0/24

外网:111.100.100.0/24

4、设备配置部分技术及代码

(1)在LSW3和LSW4上面创建地址池,配置vlan10 20 100的网关和DNS服务器。

#

ip pool vlan10

gateway-list 192.168.10.254

network 192.168.10.0 mask 255.255.255.0

dns-list 200.200.200.1

#

ip pool vlan20

gateway-list 192.168.20.254

network 192.168.20.0 mask 255.255.255.0

dns-list 200.200.200.1

#

ip pool vlan100

gateway-list 192.168.100.254

network 192.168.100.0 mask 255.255.255.0

dns-list 200.200.200.1

#

(2)VRRP技术将LSW3做为vlan10 100的主用网关,vlan20的备用网关,将LSW4做vlan20的主用网关,vlan10 100的备用网关,AP的管理地址由交换机分配。

#

interface Vlanif10

ip address 192.168.10.100 255.255.255.0

vrrp vrid 10 virtual-ip 192.168.10.254

vrrp vrid 10 priority 120

dhcp select global

#

interface Vlanif20

ip address 192.168.20.100 255.255.255.0

vrrp vrid 20 virtual-ip 192.168.20.254

dhcp select global

#

interface Vlanif100

ip address 192.168.100.100 255.255.255.0

vrrp vrid 100 virtual-ip 192.168.100.254

vrrp vrid 100 priority 120

dhcp select global#

interface Vlanif10

ip address 192.168.10.101 255.255.255.0

vrrp vrid 10 virtual-ip 192.168.10.254

dhcp select global

#

interface Vlanif20

ip address 192.168.20.101 255.255.255.0

vrrp vrid 20 virtual-ip 192.168.20.254

vrrp vrid 20 priority 120

dhcp select global

#

interface Vlanif100

ip address 192.168.100.11 255.255.255.0

vrrp vrid 100 virtual-ip 192.168.100.254

dhcp select global(3)MST技术将vlan10 100映射到实例1里面,vlan20映射到实例2里面,将LSW3做为vlan10 100的主用根桥,vlan20的备用根桥,LSW4做为vlan20的主用根桥,vlan10 100的备用根桥。

stp region-configuration

region-name huawie

instance 1 vlan 10 100

instance 2 vlan 20

active region-configurationstp instance 1 root primary

stp instance 2 root secondarystp instance 1 root secondary

stp instance 2 root primary(4)AC安全模板配置

wlan

traffic-profile name default

security-profile name default

security-profile name wlan-net

security wpa psk pass-phrase 无线密码

aes

security-profile name default-wds

security-profile name default-mesh

ssid-profile name default

ssid-profile name wlan-net

ssid lalala

vap-profile name default

vap-profile name wlan-net

ssid-profile wlan-net

security-profile wlan-net(5)公司内网OSPF宣告,内网所有路由器,核心交换机都需要宣告。

ospf 1

area 0.0.0.0

network 10.10.21.0 0.0.0.255

network 10.10.22.0 0.0.0.255

network 10.10.23.0 0.0.0.255

network 10.10.24.0 0.0.0.255

network 10.10.25.0 0.0.0.255

network 10.10.26.0 0.0.0.255

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

network 192.168.100.0 0.0.0.255

network 200.200.200.0 0.0.0.255(6)AR3路由器设置缺省路由,这里我直接在OSPF里面让下面的路由器和交换机学习静态路由。

ip route-static 0.0.0.0 0.0.0.0 100.100.100.2(7)出口nat,首先配置nat地址池

配置acl,这里acl 3000做为nat转换,acl 3001做为IPSec感兴趣流

acl name nat 3000

rule 5 deny ip source 192.168.0.0 0.0.255.255 destination 172.16.0.0 0.0.255.25

5

rule 10 permit ip source 192.168.0.0 0.0.255.255

这里我说明一下,我为什么有一条拒绝命令,因为我后面做了IPSec,用于公司总部和分部之间的通信,这里禁止的是IPSec感兴趣流,不禁止的话,IPSec和nat会起冲突。

最后在AR3出口g0/0/2进行应用nat就可以了。

nat outbound 3000 address-group 1 (8)配置IPSec VPN在首先在公司总部和分部和外网连接的路由器上面创建两个IPSec感兴趣流

acl name ipsec 3001

rule 5 permit ip source 172.16.0.0 0.0.255.255 destination 192.168.0.0 0.0.255.

255 然后就是配置IPSec安全算法了。

ipsec proposal 1

esp authentication-algorithm sha1最后就是配置IPSec VPN。

#

ipsec policy hcip 1 manual

security acl 3001

proposal 1

tunnel local 100.100.100.1

tunnel remote 110.100.100.1

sa spi inbound esp 54321

sa string-key inbound esp cipher %$%$}H"z!S,^u*;l(AQmOU4+,.2n%$%$

sa spi outbound esp 12345

sa string-key outbound esp cipher %$%$}H"z!S,^u*;l(AQmOU4+,.2n%$%$

#这里选择IPSec感兴趣流,然后绑定IPSec安全模板,设置本端地址,对端地址,之后就是做一些加密的配置了。

(9)静态路由,这里我配置了两条静态路由,一条是指向公司分部,一条是指向外网。

ip route-static 111.100.100.0 255.255.255.0 100.100.101.1

ip route-static 172.16.10.0 255.255.255.0 110.100.100.15、最终实验效果

(1)终端连接无线网络。

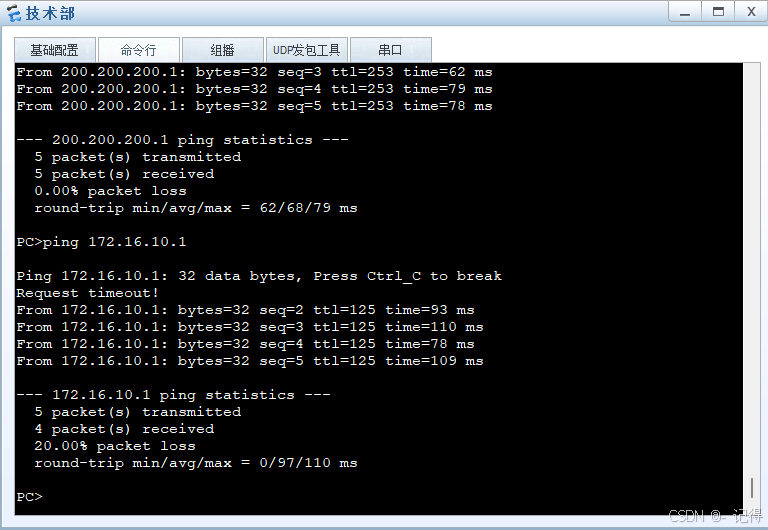

(2)使用公司内部技术部访问外网。

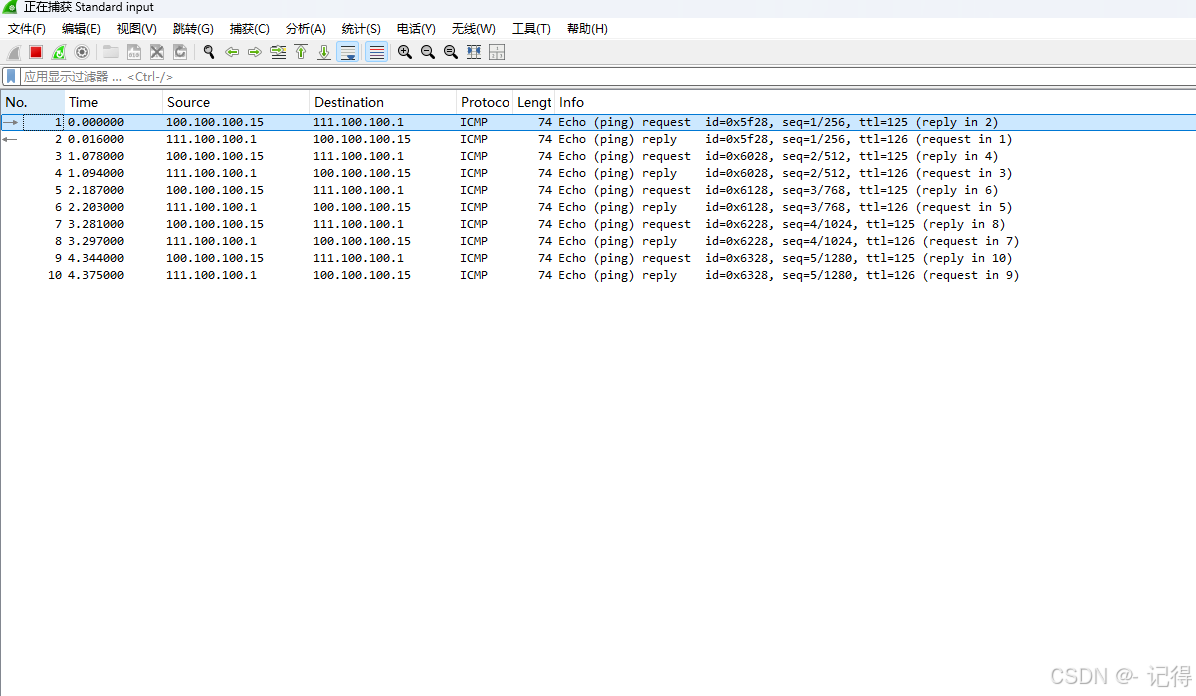

然后我使用抓包工具在外网接口进行抓包,可以看到全部做了nat转换,将公司内部私有网络转换为外网。

(3)公司总部技术部访问DNS服务器。

(4)公司总部访问公司分部。

然后我们打开抓包工具进行抓包,可以看到数据包全部进行esp加密了。

总结,在进行配置IPSec和nat的时候,公司总部访问不了分部,然后数据包既没做nat转换也没做esp加密,之后我在网上看了一些资料,才发现是IPSec和nat冲突了,需要在nat上面禁止IPSec感兴趣流,作者水平有限,实验中难免会存在一些错误,敬请读者批评指正,另外大家在配置的过程中有问题,也可以联系我。(作者QQ:2408969020)

3713

3713

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?