实训6 CTF之MISC

Writeup

实训任务1 FTPASS

题目要求:密码在哪里?

提示1:巧用追踪流

提示2:找到FTP密码即可

解题过程:

打开压缩包后,是一个流量包文件,使用Wireshark打开。

根据提示,在过滤器中过滤FTP

右键追踪TCP流,查看密码。

实训任务2 数据包中的线索

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗?

提示1:追踪与获取文件有关的HTTP报文

提示2:文件内容的编码

提示3:转码网站:the-x.cn

提示4:结果为flag{}

解题过程:

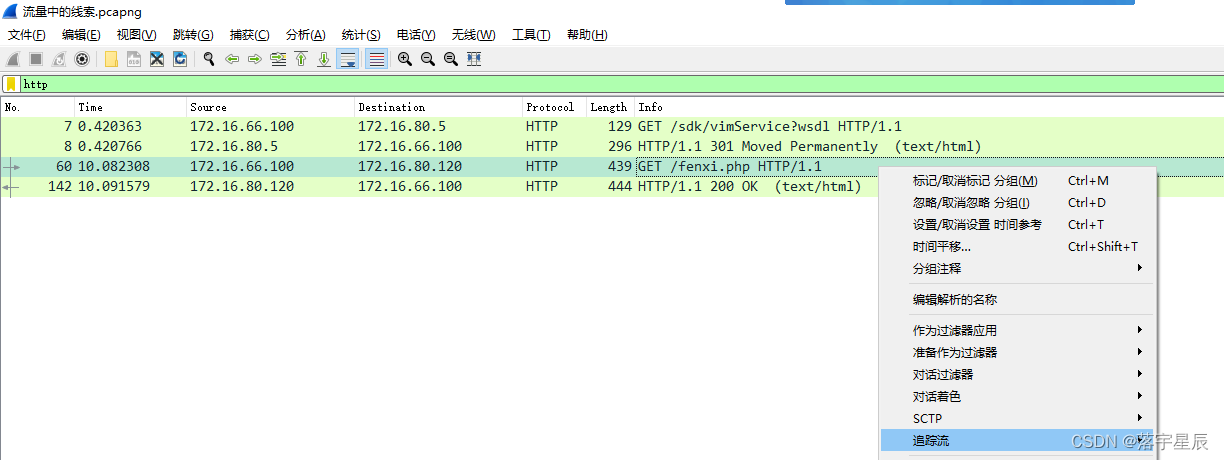

解压打开流量包文件。使用过滤器过滤http。

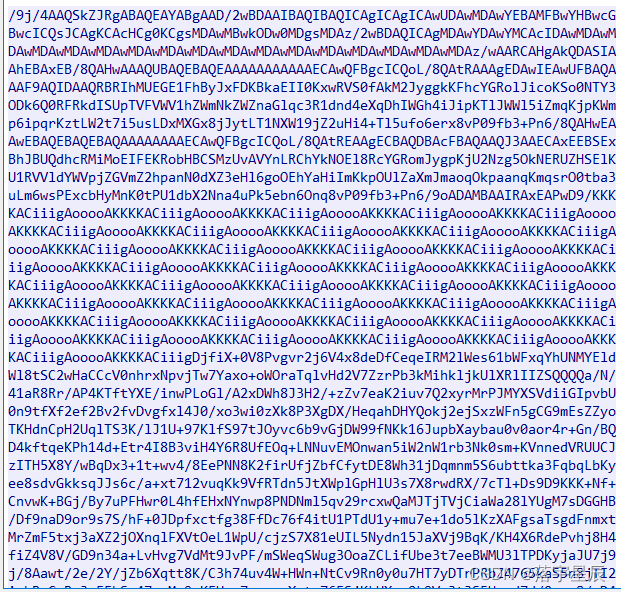

挨个右键追踪http流。在第三个中发现了编码数据。

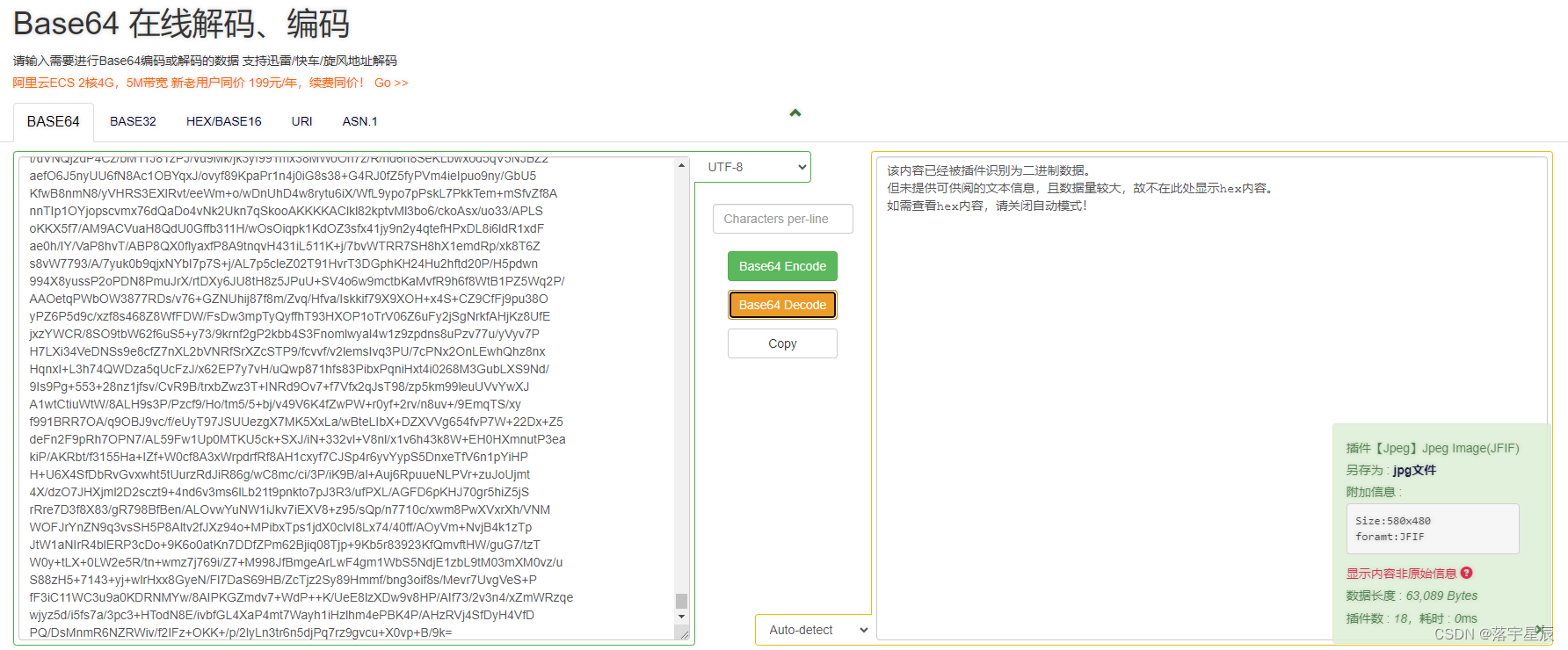

根据观察为base64编码,去转码网站解码。解码后保存jpg文件。

打开图片,获得flag。

实训任务3 被嗅探的流量

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗?

提示1:HTTP流量

提示2:追踪上传文件相关的痕迹(POST请求)找到flag

提示3:结果为flag{}

解题过程:

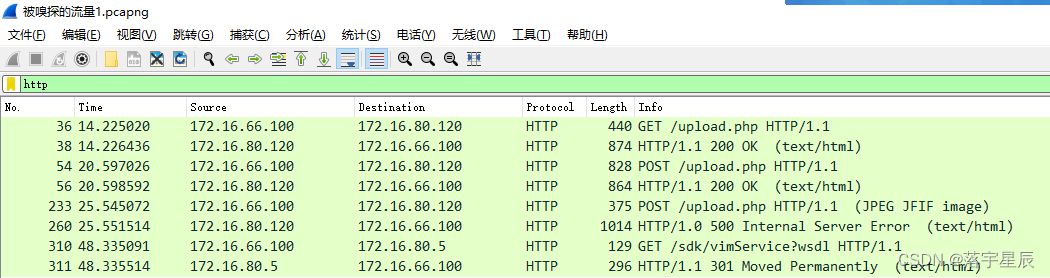

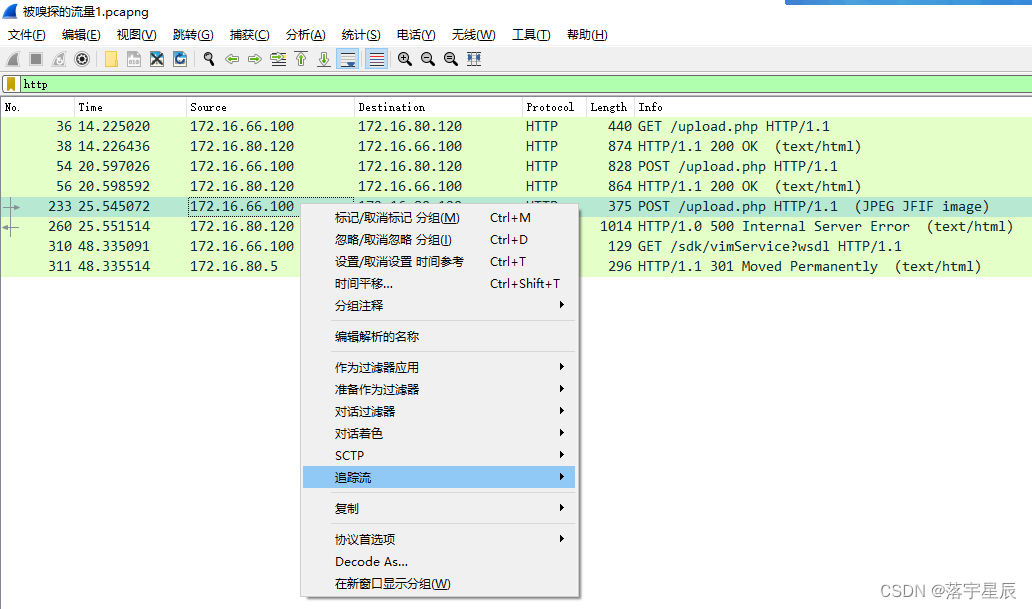

解压后打开流量包文件。用过滤器过滤http。

根据提示,追踪POST请求的http流。

找到flag{da73d88936010da1eeeb36e945ec4b97}。

实训任务4 大白

看不到图? 是不是屏幕太小了。

提示1:图显示不全

提示2:如何修改图片大小显示出隐藏的部分?(winhex软件)

提示3:结果为flag{}

解题过程:

解压后是一张大白图片。

![]()

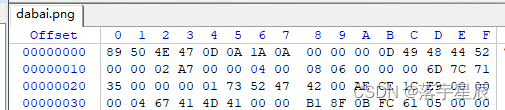

根据提示用winhex软件打开图片。

查询资料得知,这一行前四位为图片的宽,后四位为高。

修改高度后另存图片,打开后得到flag。

实训任务5 秘密藏在了哪里?

RT。

提示1:压缩包注释信息是真正的压缩包(但数据有损坏)

提示2:如何根据压缩文件的头尾特征修复损坏的数据?(Hxd软件)

提示3:保存为文件后解压。

解题过程:

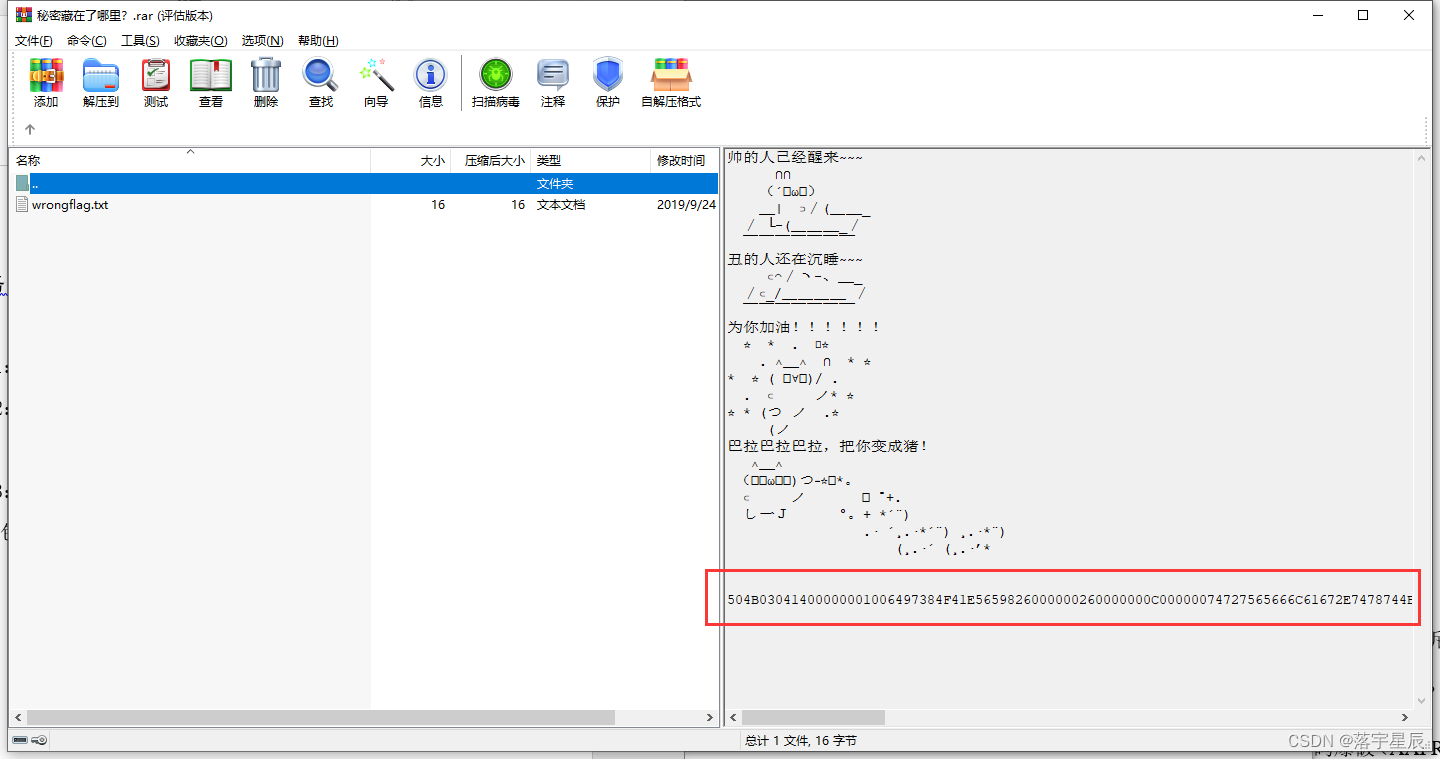

打开压缩包,根据提示,查看注释信息。

将数据复制到Hxd软件中。

查询资料了解压缩包文件数据构成。

来源:https://blog.csdn.net/xinyue9966/article/details/115576047?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522171340776216777224473856%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=171340776216777224473856&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~all~first_rank_ecpm_v1~rank_v31_ecpm-2-115576047-null-null.142^v100^pc_search_result_base1&utm_term=%E9%9A%90%E5%86%99%E6%9C%AF%20buuctf&spm=1018.2226.3001.4187

根据资料,将加密位改成08后,保存为zip格式压缩包。

打开压缩包中的txt文件,得到flag{c75af4251e0afde2fc62e0a76d856774}

实训任务6 小明的保险箱

小明有一个保险箱,里面珍藏了小明的日记本,他记录了什么秘密呢?告诉你,其实保险箱的密码是小明的银行密码。

提示1:winhex打开,查看图片中是否包含zip、rar(通过文件头判断)等文件?

提示2:修改图片后缀得到加密压缩包

提示3:密码是小明的银行卡密码(有什么特征?),压缩包密码爆破(AAPR工具)。

解题过程:

解压压缩包后得到一张图片,根据图片用winhex软件打开,发现包含RAR文件。

RAR文件头:52 61 72 21 1A 07 00

RAR文件尾:C4 3D 7B 00 40 07 00

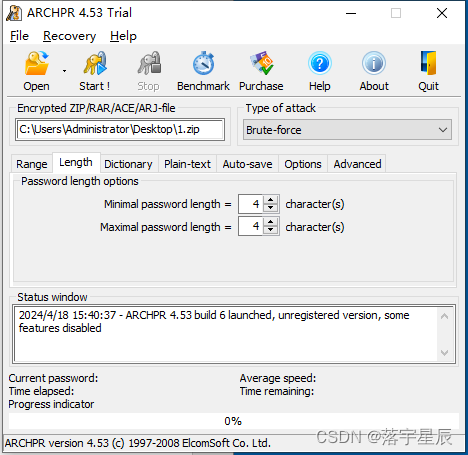

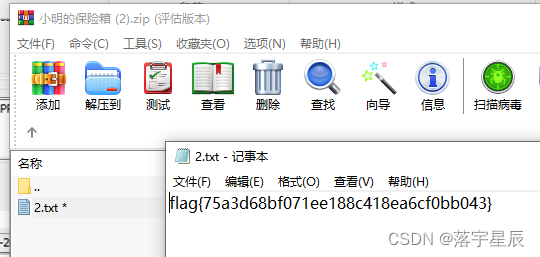

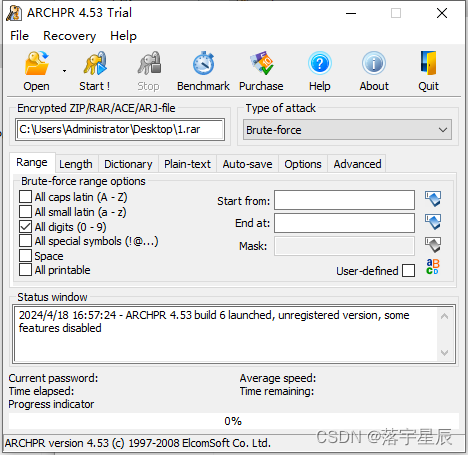

将图片后缀修改为.rar得到压缩包,发现需要密码。使用工具暴力破解。根据密码特征设置相关条件。

最终得到密码为,打开压缩包获得flag{75a3d68bf071ee188c418ea6cf0bb043}

实训任务7 刷新过的图片

提示1:图片 F5 隐写解密

(https://github.com/matthewgao/F5-steganography)

提示2:zip 伪加密,如何修复被改动的数据?(010 editor工具)

提示3:结果为flag{}

解题过程:

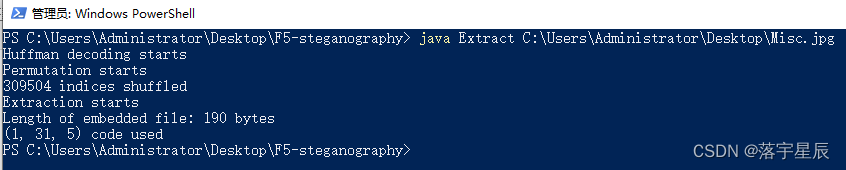

解压后得到一张图片,根据题目以及提示,猜测使用了F5隐写。使用F5-steganography工具导出隐写内容。

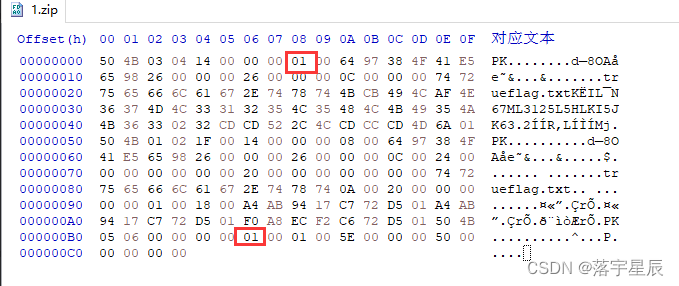

打开output文件,发现PK文件头,确认包含压缩包,将文件后缀改为zip。

打开解压发现需要密码,使用010 editor工具打开压缩包

打开解压发现需要密码,使用010 editor工具打开压缩包

将加密位改成00,保存后打开压缩包得到flag{96efd0a2037d06f34199e921079778ee}

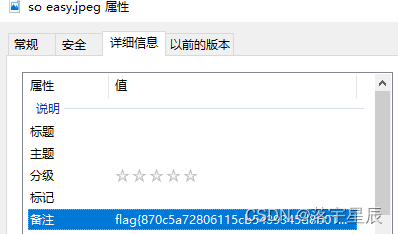

题目:so easy

解题过程:

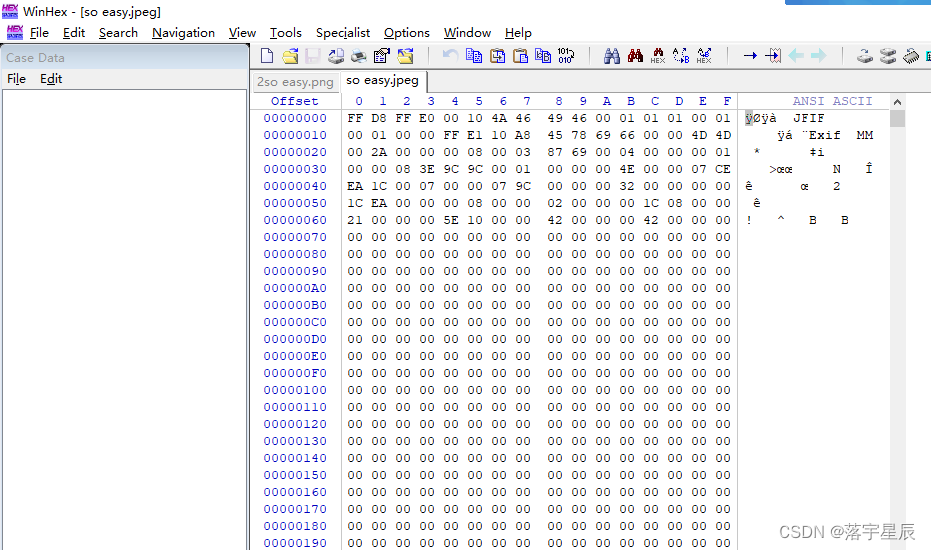

打开压缩包后发现一张图片。开始猜测修改图片大小。使用winhex软件打开图片。

修改宽度后发现无效。尝试查看图片详细信息。在备注中发现flag{870c5a72806115cb5439345d8b014396}

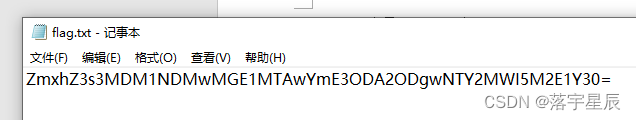

题目:让暴风雨猛烈吧

解题过程:

打开压缩包需要密码,尝试暴力破解。

破解成功。密码为2563

打开文件得到加密编码,格式为base64

网站解码得到flag{70354300a5100ba78068805661b93a5c}

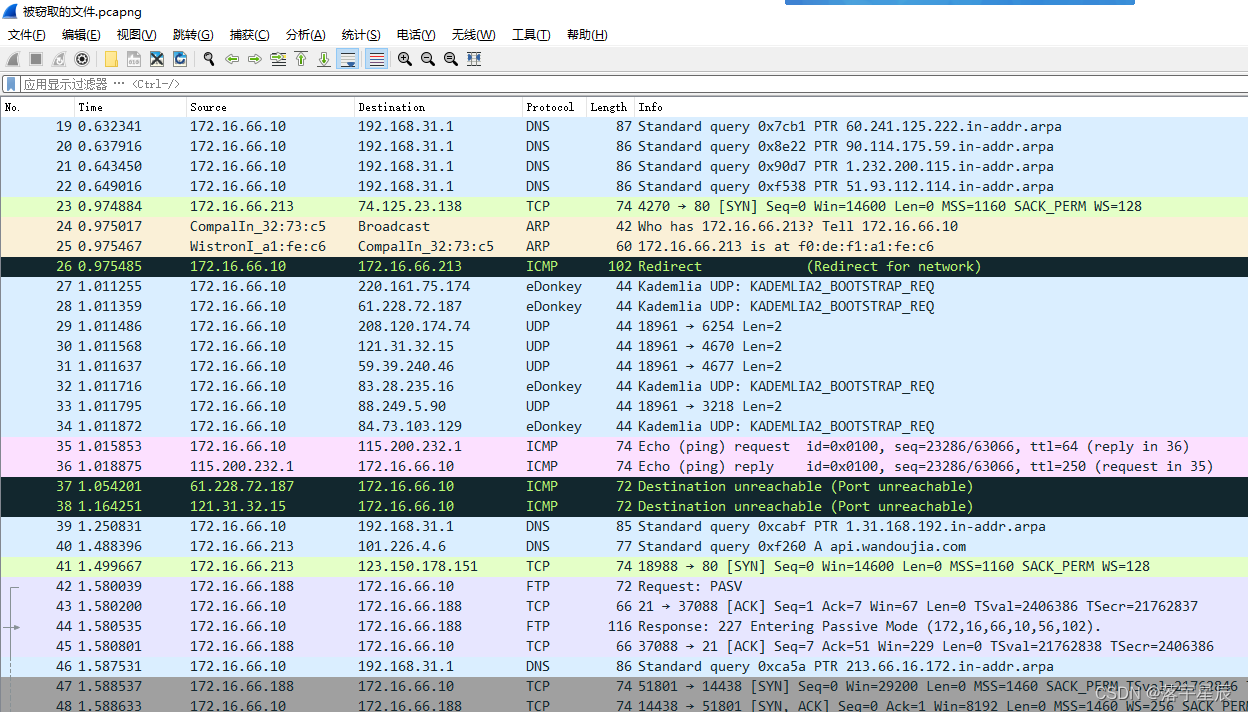

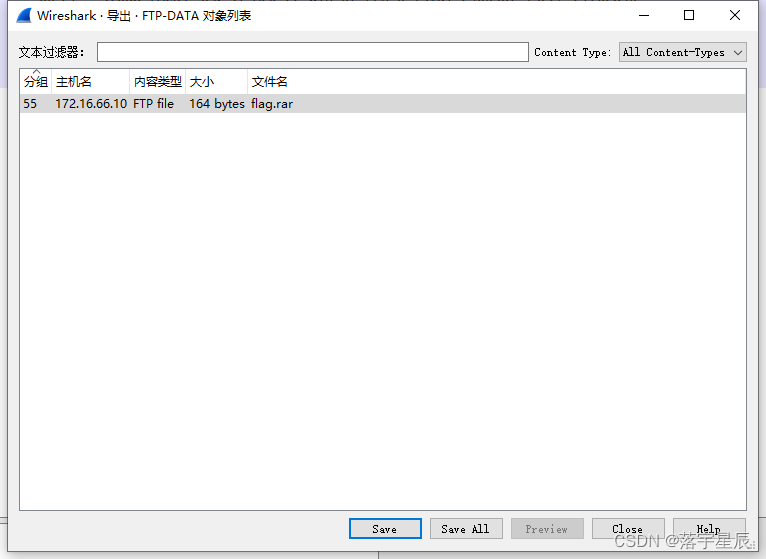

题目:被窃取的文件

解题过程:

解压后是一个流量包文件,使用wireshark打开。

根据题目,首先猜测过滤http,没有流量,再过滤ftp。

发现有flag.rar。导出ftp对象列表

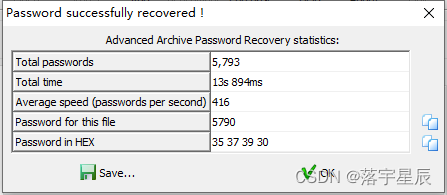

打开压缩包发现需要密码,尝试爆破

爆破成功,得到密码5790

打开压缩包得到flag{6fe99a5d03fb01f833ec3caa80358fa3}

题目:biubiu

解题过程:

解压后是一张图片,尝试用010 Editor打开图片,发现最后有flag{stego_is_s0_bor1ing}

364

364

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?