1、首先我们下载完成的压缩包解压是一张图片

所以他的名字挺像密码的,所以我们先留意一下,打开图片后没有什么信息可以查看

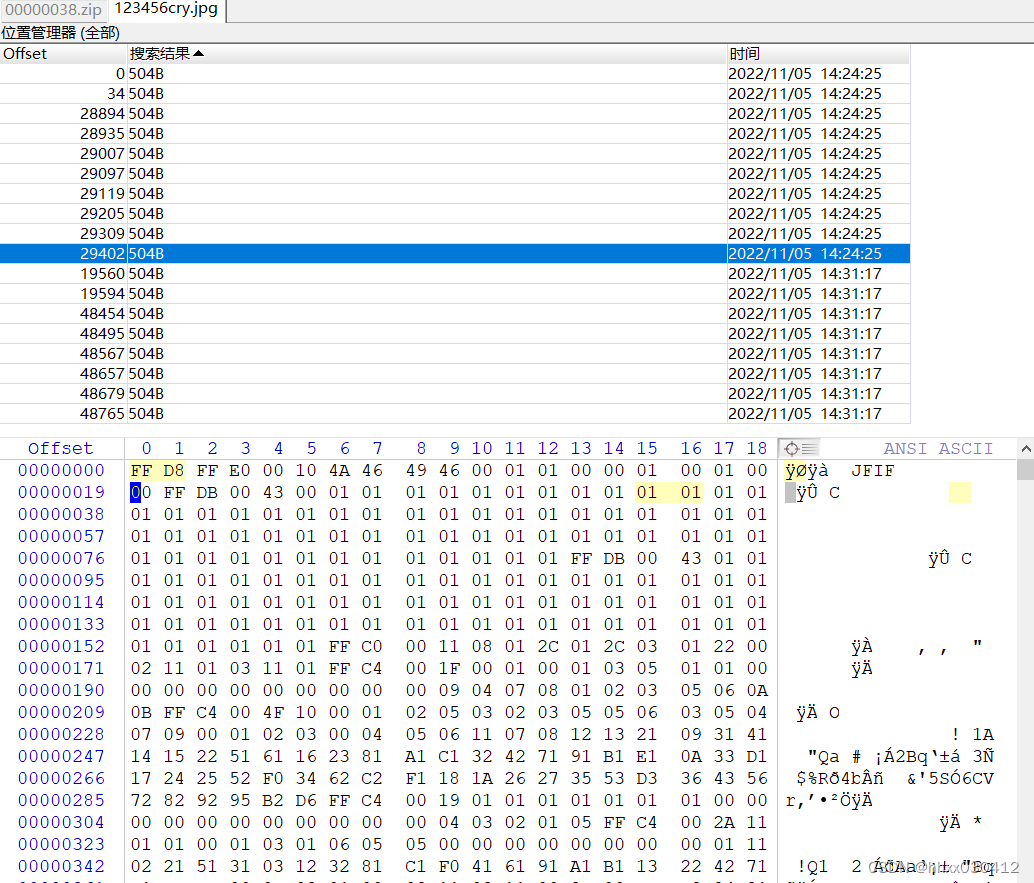

2、我们使用winhex编辑器打开这个图片,可以发现多个zip头格式

我们可以自己手动分离出来,这里推荐使用binwalk和foremost联合使用进行分离

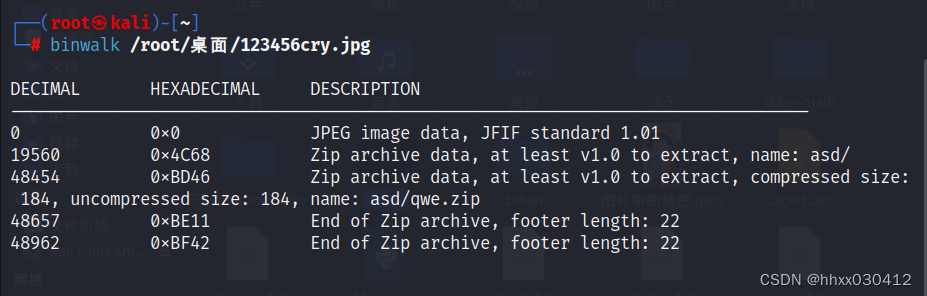

首先使用binwalk进行查看图片是否含有隐藏信息

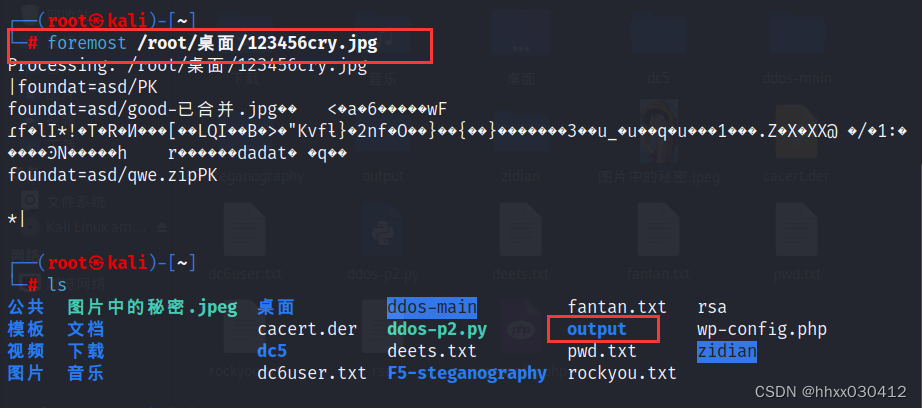

接着使用foremost进行分隔出来在/output目录中

然后我们查看这个目录中有三个文件,其中zip有用,其他没用(我从kali中拖到windows上)

3、进入ZIP文件夹中

我们可以发现里面有个压缩包,这就需要我们进行解压

发现被加密,用WinHex打开发现在压缩源文件数据区部分的全局加密位并没有加密标志(因为主压缩包里还有另外一个压缩包,需要判断好哪个才是主压缩包的全局加密位),而在主压缩包的压缩源文件目录区的全局加密位出现了01 08,可以判断为压缩包伪加密,将01改为00,就可以解压缩了

解压出来后,我们可以发现有两个文件

我们想要解压这个压缩包需要密码,而密码我们猜测就藏在图片里,用WinHex打开查看了一下发现并没有什么信息,用stegsolve打开发现也不是LSB隐写,用kali中binwalk也没有发现什么端倪,于是我没有办法的百度了一下wp,发现需要用steghide对图片中的信息进行提取(steghide安装使用)

steghide基本用法:

将secret.txt文件隐藏到text.jpg中:

# steghide embed -cf test.jpg -ef secret.txt -p 123456从text.jpg解出secret.txt:

#steghide extract -sf test.jpg -p 123456

因此我们在kali中进行查看隐藏的信息

在提示输密码的时候直接进行enter

爆出一个ko.txt文件

查看有密码,我们使用这个密码进行解密压缩包

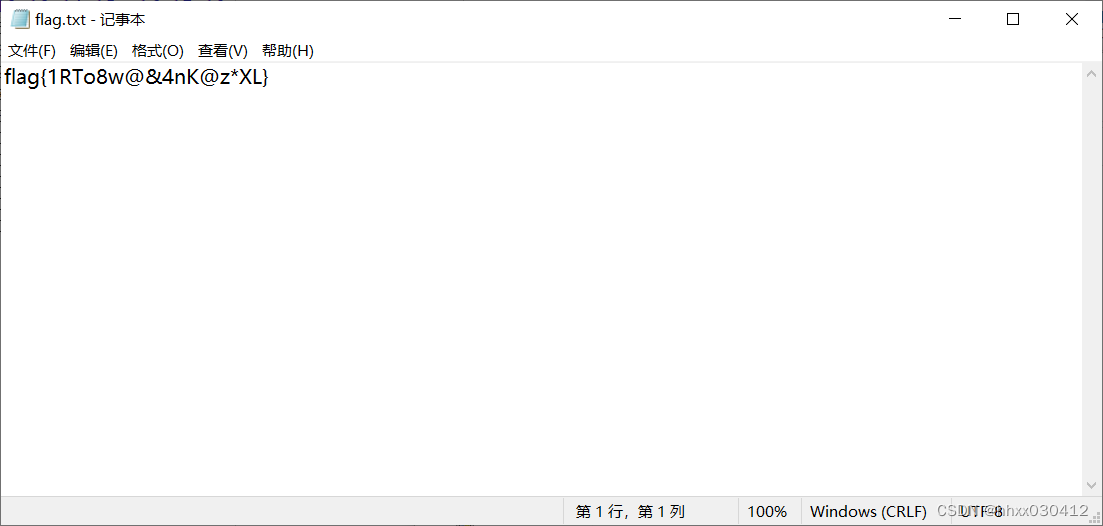

发现有个flag.txt

2523

2523

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?