实训3 网络协议分析

实训 流量捕获

- 安装并打开wireshark,选择有流量的网卡捕获流量,截捕获流量图

- 使用过滤器筛选源地址或目的地址为教师机ip的流量

- 停止捕获,将流量保存为流量包文件

实训 FTP安全性分析

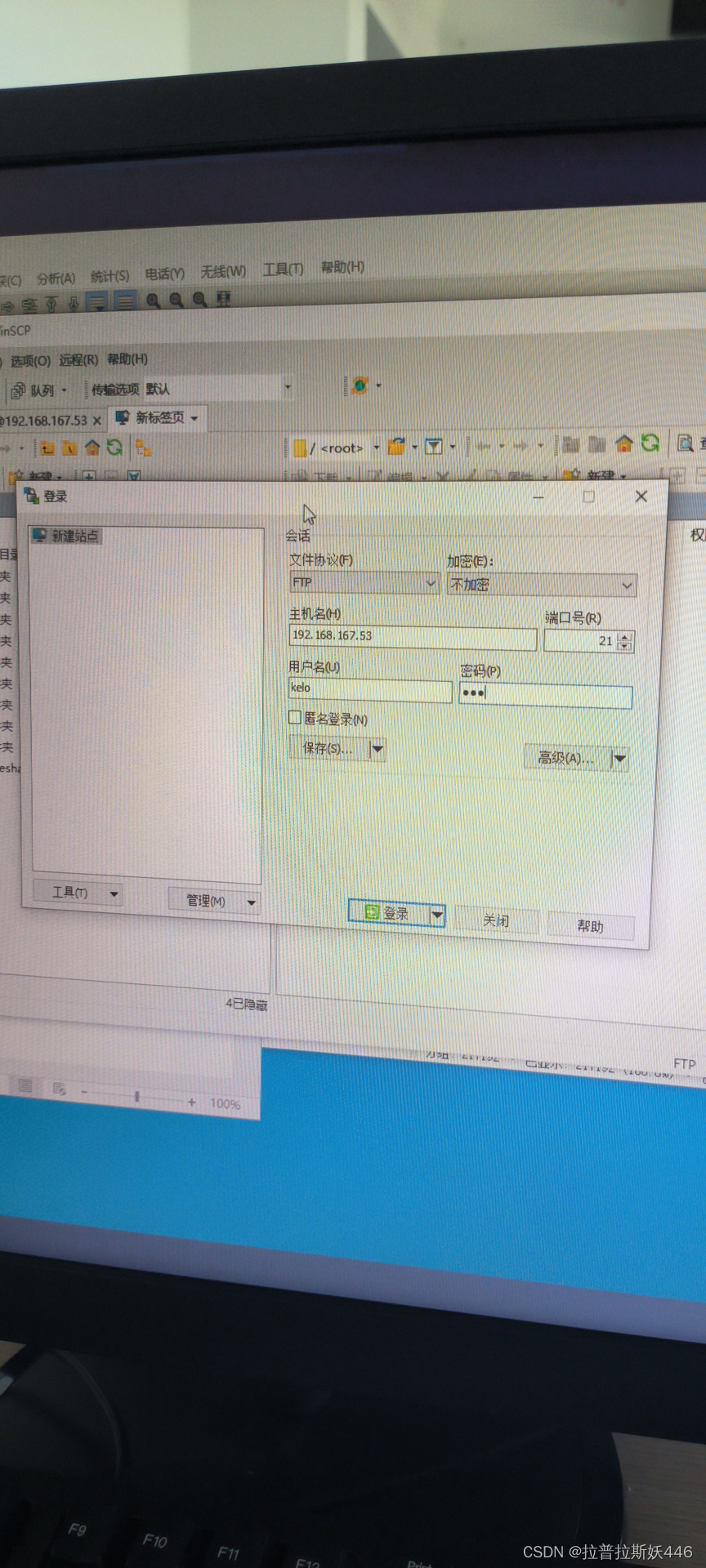

1.主机B使用winscp登陆主机A的FTP服务(或直接资源管理器访问),截取登陆界面图(输用户名密码的界面)

2.主机A使用 wireshark 的过滤器过滤 ftp,截取明文显示的用户名和密码

3.追踪tcp 流,查看完整的操作

实训 HTTP/HTTPS安全性分析

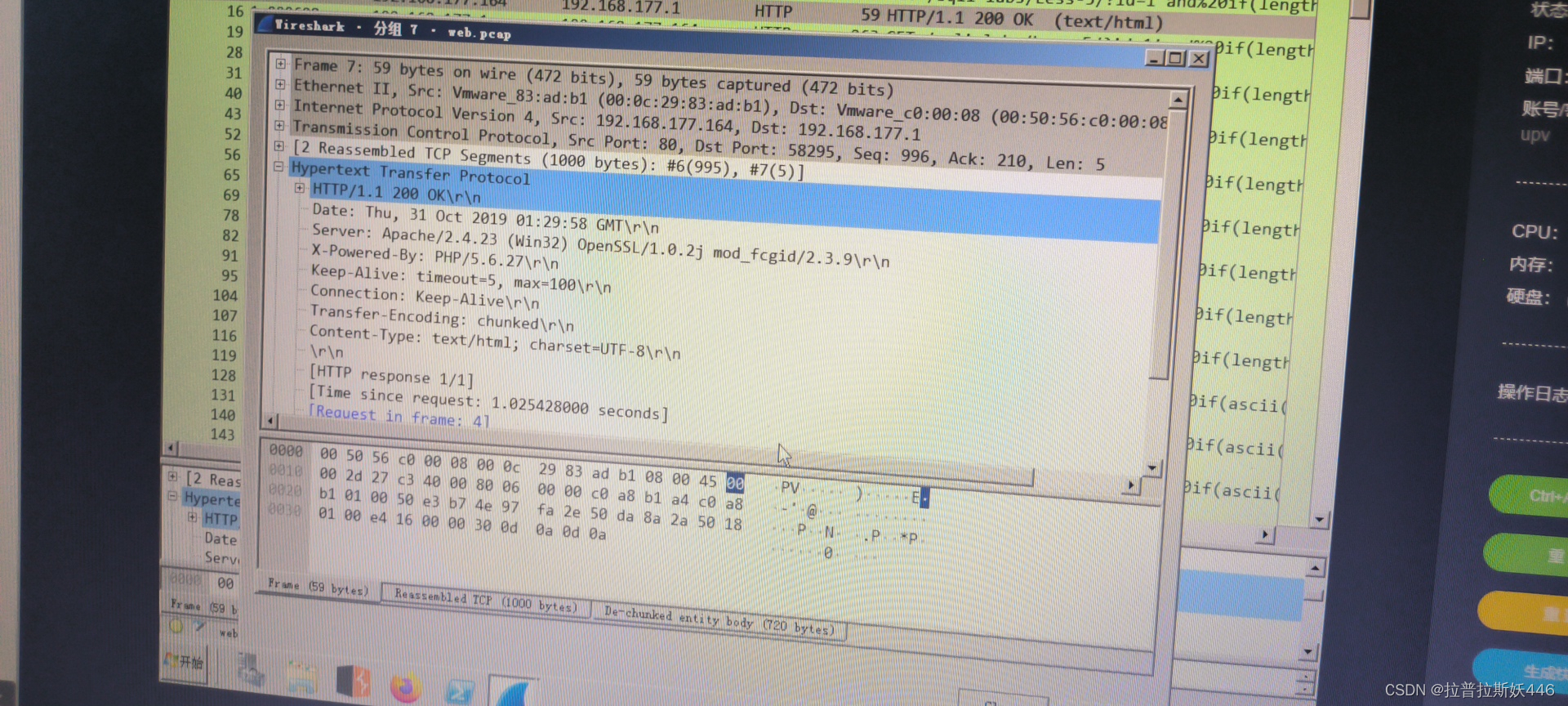

对登陆http网站的过程抓包,截取抓到的明文用户名密码

对访问https网站的过程抓包,截取三次握手的数据条目

找到Client Hello信号,截取随机数字和支持的加密算法

找到Server Hello信号,截取随机数字和选择的加密算法

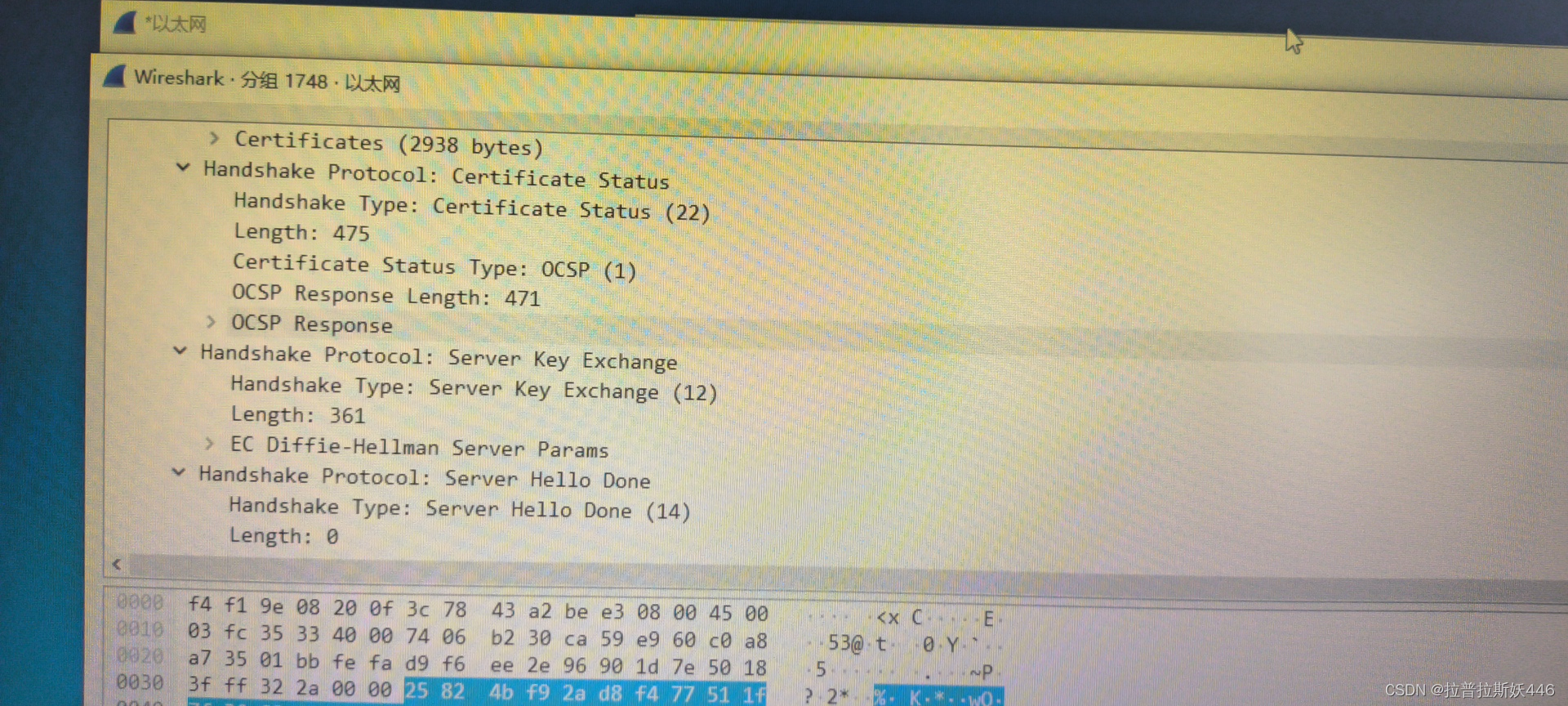

截取ertificate、Server Key Exchange、Server Hello Done数据包的内容

截取四次挥手断开链接的数据条目

实训 网络层典型协议数据包的抓取分析

抓取arp数据包并分析(如果抓不到arp数据包可在cmd中执行arp -d命令),截取并分析arp数据包的内容

抓取并过滤icmp协议数据包并分析(如果抓不到icmp数据包可以在cmd中执行ping命令),分别截取并分析echo request和echo reply数据包的内容

ping一个不存在的ip地址,截取并分析echo request数据包的内容

抓取一个http包,截取并分析其中的ip协议内容

实训 传输层典型协议数据包的抓取分析

通过 ping www.baidu.com 获取到百度 ip

浏览器访问百度(通过ip地址),通过 wireshark 的过滤器过滤 ip.dst eq xxx.xx.xx.xx,展示过滤结果 打开一个 tcp 请求报文,截取其内容进行分析

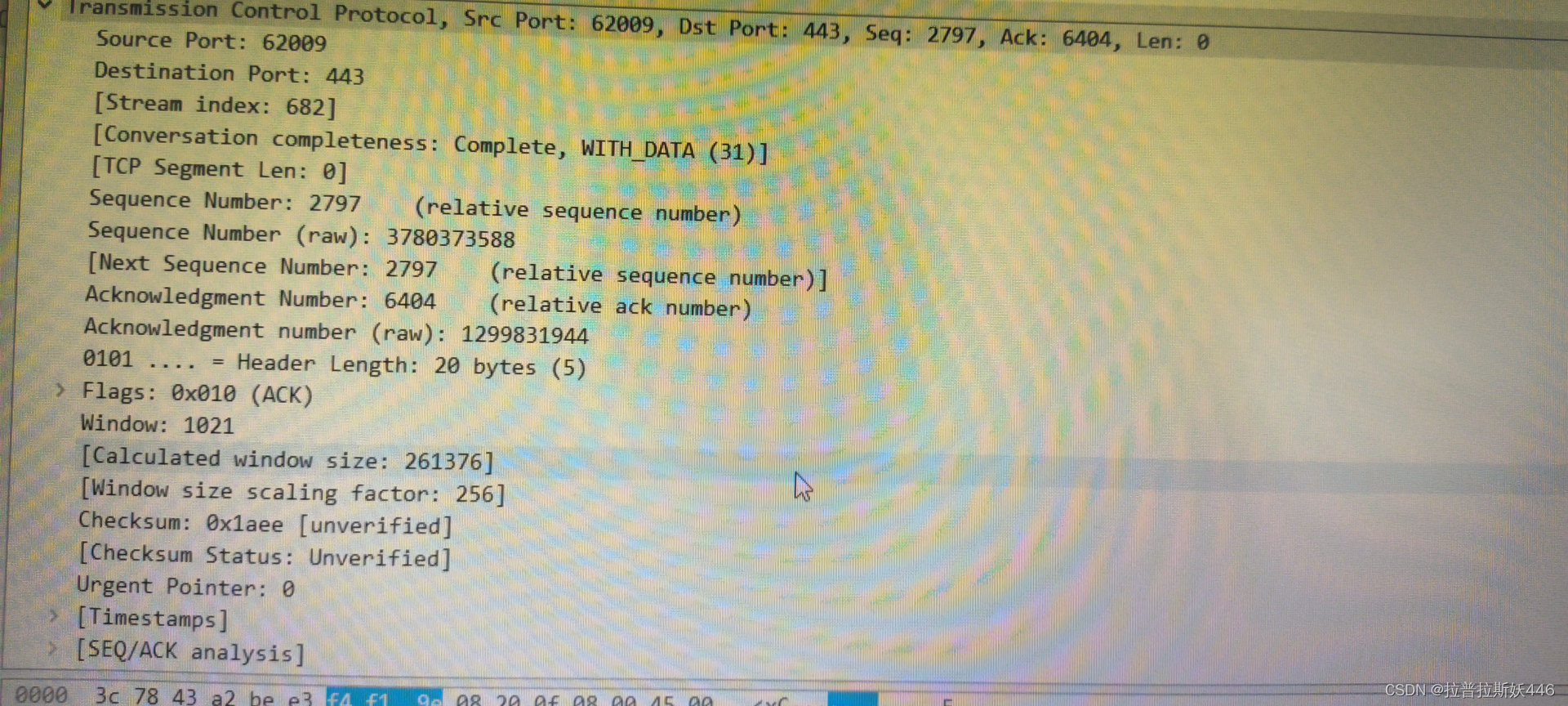

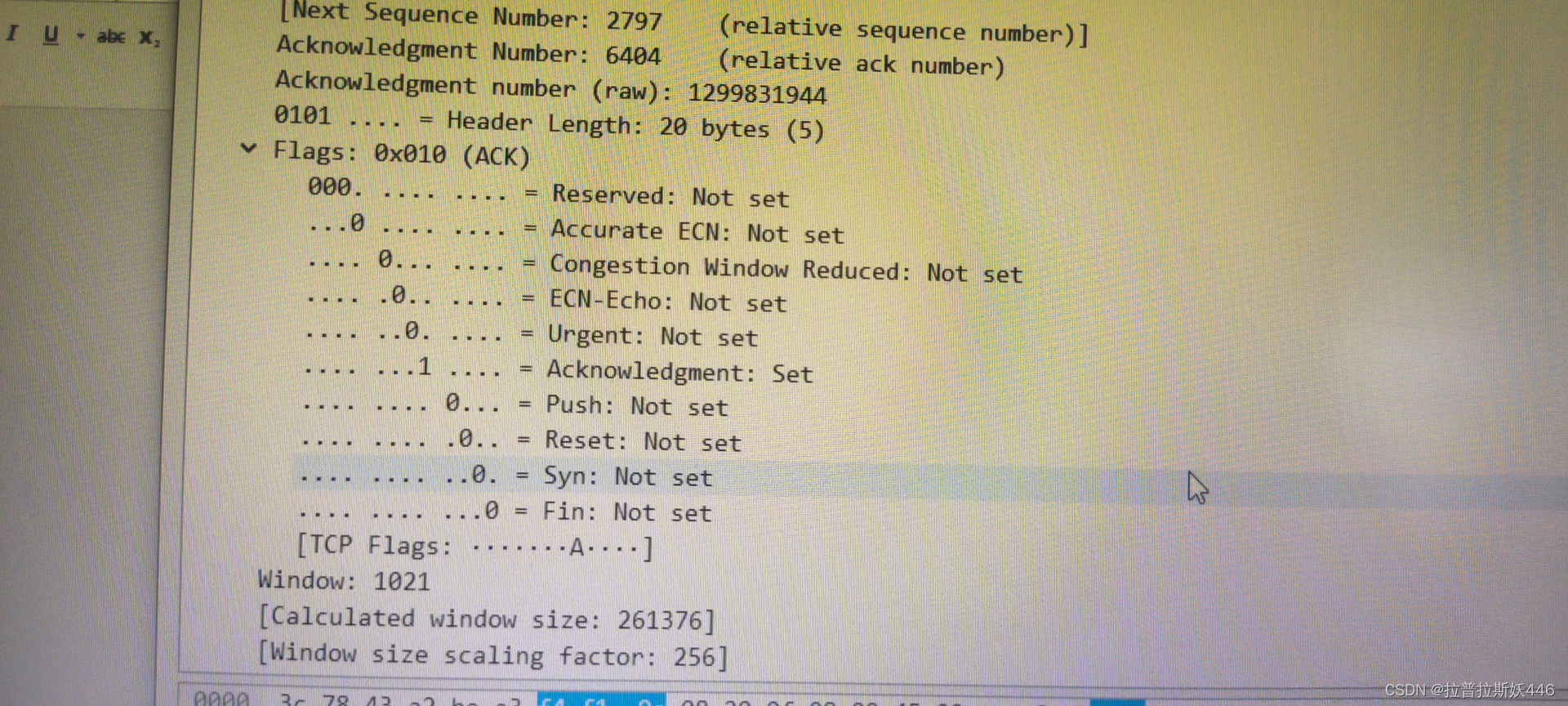

打开一个 tcp 请求报文,截取其内容进行分析

过滤并打开一个UDP报文进行分析

过滤并打开一个UDP报文进行分析 实训4 网络攻击溯源与流量分析

实训4 网络攻击溯源与流量分析

实训 SYN半链接攻击流量分析

观察数据包,截取服务器ack但客户端不进行响应的数据条目

设置过滤规则,过滤出 192.168.177.145 回复SYN/ACK 的数据包,了解服务器因此开放了哪些端口

实训 SQL注入攻击流量分析一

查看 http 数据包的 get 请求参数处,截取发现的 sql 语句。

截取黑客构造的布尔盲注函数

]截取黑客构造的判断数据库名长度的函数

截取黑客成功获知数据库名长度后返回页面的数据包内容

数据库名每个字符的ascii码是多少?

实训 SQL注入攻击流量分析二

]查看 http 数据包的 get 请求参数处,截取发现的 sql 语句,及来源IP

设置过滤规则,只查看http协议中与攻击源有关的数据包

截取构造时间盲注的函数代码

截取时间盲注成功时的数据条目(时间差>5秒)

1007

1007

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?